Azure Key Vault’u Azure İlkesiyle tümleştirme

Azure İlkesi, kullanıcılara Azure ortamlarını uygun ölçekte denetleyebilme ve yönetebilme olanağı sunan ve atanan ilke kurallarıyla uyumlu olduklarından emin olmak için Azure kaynaklarına korumalar yerleştirmelerine olanak tanıyan bir idare aracıdır. Kullanıcıların Azure ortamlarında denetim, gerçek zamanlı zorlama ve düzeltme gerçekleştirmesine olanak tanır. İlke tarafından gerçekleştirilen denetimlerin sonuçları, kullanıcıların uyumluluk panosunda hangi kaynakların ve bileşenlerin uyumlu olduğunu ve hangilerinin uyumlu olmadığını görmelerini sağladıkları bir uyumluluk panosunda kullanılabilir. Daha fazla bilgi için bkz. Azure İlkesi hizmetine genel bakış.

Örnek Kullanım Senaryoları:

- Şirketinizin anahtar kasalarındaki sertifikaların minimum anahtar boyutları ve maksimum geçerlilik süreleri ile ilgili gereksinimleri uygulayarak şirketinizin güvenlik duruşunu geliştirmek istiyorsunuz, ancak hangi ekiplerin uyumlu olacağını ve hangilerinin uyumlu olmadığını bilmiyorsunuz.

- Şu anda kuruluşunuz genelinde denetim gerçekleştirmek için bir çözümünüz yok veya kuruluşunuzdaki tek tek ekiplerden uyumluluklarını bildirmelerini isteyerek ortamınızda el ile denetimler gerçekleştiriyorsunuz. Bu görevi otomatikleştirmenin, denetimleri gerçek zamanlı olarak gerçekleştirmenin ve denetimin doğruluğunu garanti etmenin bir yolunu arıyorsunuz.

- Şirket güvenlik ilkelerinizi zorunlu kılmak ve kişilerin otomatik olarak imzalanan sertifikalar oluşturmasını durdurmak istiyorsunuz, ancak bunların oluşturulmasını engellemek için otomatik bir yolunuz yok.

- Test ekipleriniz için bazı gereksinimleri gevşetmek, ancak üretim ortamınız üzerinde sıkı denetimler sağlamak istiyorsunuz. Kaynaklarınızın uygulanmasını ayırmak için basit bir otomatik yönteme ihtiyacınız vardır.

- Canlı site sorunu olması durumunda yeni ilkelerin uygulanmasını geri almayı unutmayın. İlkenin uygulanmasını kapatmak için tek tıklamayla bir çözüme ihtiyacınız vardır.

- Ortamınızı denetlemek için üçüncü taraf bir çözüm kullanıyorsunuz ve bir iç Microsoft teklifi kullanmak istiyorsunuz.

İlke etkisi ve kılavuzu türleri

İlkeyi zorunlu tutmanın sonucunda elde edilen değerlendirme üzerindeki etkisini belirleyebilirsiniz. Her ilke tanımı, birden çok efekt arasından seçim yapmanızı sağlar. Bu nedenle, ilke zorlama, değerlendirdiğiniz işlemin türüne bağlı olarak farklı davranabilir. Genel olarak, Key Vault ile tümleşen ilkelerin etkileri şunlardır:

Denetim: bir ilkenin etkisi olarak

Auditayarlandığında, ilke ortamınızda hataya neden olan değişikliklere neden olmaz. Bu bileşenler yalnızca ilke uyumluluk panosunda uyumsuz olarak işaretlenerek, belirli bir kapsamdaki ilke tanımlarıyla uyumlu olmayan sertifikalar gibi bileşenler konusunda sizi uyarır. İlke etkisi seçilmezse denetim varsayılandır.Reddet: bir ilkenin etkisi olarak

Denyayarlandığında, ilke yeni bileşenlerin (sertifikalar gibi) oluşturulmasını engeller ve ilke tanımıyla uyumlu olmayan mevcut bileşenlerin yeni sürümlerini engeller. Bir anahtar kasası içindeki mevcut uyumsuz kaynaklar etkilenmez. 'Denetim' özellikleri çalışmaya devam eder.Devre dışı: bir ilkenin etkisi olarak

Disabledayarlandığında, ilke yine de değerlendirilir, ancak zorlama geçerli olmaz, bu nedenle etkin koşulDisablediçin uyumlu olur. Bu, ilkeyi tüm koşulların aksine belirli bir koşul için devre dışı bırakmak için yararlıdır.Değiştir: bir ilkenin etkisi olarak

Modifyayarlandığında, etiketi ağa ekleme gibi kaynak etiketlerinin eklenmesiniDenygerçekleştirebilirsiniz. Bu, Azure Key Vault tarafından yönetilen HSM için genel ağa erişimi devre dışı bırakmak için kullanışlıdır. Etkiyi kullanmakModifyiçin parametresi aracılığıylaroleDefinitionIdsilke tanımı için bir yönetim kimliği yapılandırmak gerekir.DeployIfNotExists: bir ilkenin etkisi olarak

DeployIfNotExistsayarlandığında, koşul karşılandığında bir dağıtım şablonu yürütülür. Bu, Key Vault'un log analytics çalışma alanını tanılama ayarlarını yapılandırmak için kullanılabilir. Etkiyi kullanmakDeployIfNotExistsiçin parametresi aracılığıylaroleDefinitionIdsilke tanımı için bir yönetim kimliği yapılandırmak gerekir.AuditIfNotExists: bir ilkenin etkisi olarak

AuditIfNotExistsayarlandığında, ilke koşulunun ayrıntılarında belirtilen özelliklerden yoksun kaynakları tanımlayabilirsiniz. Bu, kaynak günlükleri etkin olmayan anahtar kasalarını tanımlamak için kullanışlıdır. Etkiyi kullanmakDeployIfNotExistsiçin parametresi aracılığıylaroleDefinitionIdsilke tanımı için bir yönetim kimliği yapılandırmak gerekir.

Kullanılabilir Yerleşik İlke Tanımları

'Yerleşik' olarak adlandırılan önceden belirlenmiş ilkeler, en iyi güvenlik uygulamalarıyla ilişkili yaygın olarak kullanılan kuralları zorunlu kılmak için JSON biçiminde özel ilkeler yazmanız gerekmeyecek şekilde anahtar kasalarınız üzerinde idareyi kolaylaştırır. Yerleşikler önceden belirlenmiş olsa da, bazı ilkeler parametreleri tanımlamanızı gerektirir. Örneğin, ilkenin etkisini tanımlayarak, kesintileri önlemek için bir reddetme işlemi uygulamadan önce anahtar kasasını ve nesnelerini denetleyebilirsiniz. Azure Key Vault için geçerli yerleşik öğeler dört ana grupta kategorilere ayrılmıştır: anahtar kasası, sertifikalar, anahtarlar ve gizli dizi yönetimi. Her kategoride ilkeler, belirli güvenlik hedeflerini yönlendirmeye yönelik olarak gruplandırılır.

Key Vaults

Erişim Denetimi

Azure İlkesi hizmetini kullanarak, kasalarınız genelinde RBAC izin modeline geçişi yönetebilirsiniz. Kasa erişim ilkesinden Azure rol tabanlı erişim denetimi izin modeline geçiş sayfasında daha fazla bilgi edinin

| İlke | Etkiler |

|---|---|

| Azure Key Vault RBAC izin modelini kullanmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

Ağ Erişimi

Genel ağ erişimini kısıtlayarak, Azure Özel Bağlantı bağlantılarını etkinleştirerek, özel uç nokta için DNS çözümlemesini geçersiz kılmak için özel DNS bölgeleri oluşturarak ve anahtar kasasına varsayılan olarak herhangi bir genel IP'de erişilmeyecek şekilde güvenlik duvarı korumasını etkinleştirerek veri sızıntısı riskini azaltın.

Silme Koruması

Geçici silme ve temizleme korumasını etkinleştirerek anahtar kasanızın ve nesnelerinin kalıcı veri kaybını önleyin. Geçici silme, yapılandırılabilir bir saklama süresi için yanlışlıkla silinen bir anahtar kasasını kurtarmanıza olanak tanırken, temizleme koruması geçici olarak silinen anahtar kasaları için zorunlu saklama süresi zorunlu tutularak sizi içeriden gelen saldırılara karşı korur. Temizleme koruması yalnızca geçici silme etkinleştirildikten sonra etkinleştirilebilir. Geçici silme saklama süresi boyunca kuruluşunuzdaki veya Microsoft'un içindeki hiç kimse anahtar kasalarınızı temizleyemez.

| İlke | Etkiler |

|---|---|

| Key Vault'larda geçici silme etkinleştirilmelidir | Denetim (Varsayılan), Reddet, Devre Dışı |

| Key Vault'larda temizleme koruması etkinleştirilmelidir | Denetim (Varsayılan), Reddet, Devre Dışı |

| Azure Key Vault Yönetilen HSM'de temizleme koruması etkinleştirilmelidir | Denetim (Varsayılan), Reddet, Devre Dışı |

Tanılama

Bir güvenlik olayı oluştuğunda veya ağınız tehlikeye atıldığında araştırma amacıyla kullanılacak etkinlik izlerini yeniden oluşturmak için kaynak günlüklerinin etkinleştirilmesini sağlayın.

| İlke | Etkiler |

|---|---|

| Key Vaults için tanılama ayarlarını Event Hubs'a dağıtma | DeployIfNotExists (Varsayılan) |

| Dağıtma - Key Vault yönetilen HSM'leri için tanılama ayarlarını Event Hubs'a yapılandırma | DeployIfNotExists (Varsayılan), Devre Dışı |

| Dağıtma - Key Vaults için tanılama ayarlarını Log Analytics çalışma alanına yapılandırma | DeployIfNotExists (Varsayılan), Devre Dışı |

| Key Vault'lardaki kaynak günlükleri etkinleştirilmelidir | AuditIfNotExists (Varsayılan), Devre Dışı |

| Key Vault yönetilen HSM'lerindeki kaynak günlükleri etkinleştirilmelidir | AuditIfNotExists (Varsayılan), Devre Dışı |

Sertifikalar

Sertifikaların Yaşam Döngüsü

Algılanmayan saldırıları azaltmak için, devam eden hasarın zaman çerçevesini en aza indirerek ve sertifikanın saldırganlara olan değerini azaltarak kısa süreli sertifikaların kullanımını teşvik edin. Kısa süreli sertifikalar uygulanırken kesintileri önlemek için süre sonu tarihlerini düzenli olarak izlemeleri önerilir, böylece süre sonu öncesinde yeterince döndürülebilirler. Ayrıca, süresi doldukları belirli bir gün içinde olan veya kullanılabilir ömrünün belirli bir yüzdesine ulaşmış sertifikalar için belirtilen yaşam süresi eylemini de denetleyebilirsiniz.

| İlke | Etkiler |

|---|---|

| [Önizleme]: Sertifikalar belirtilen en yüksek geçerlilik süresine sahip olmalıdır | Efektler: Denetim (Varsayılan), Reddet, Devre Dışı |

| [Önizleme]: Sertifikaların süresi belirtilen gün sayısı içinde dolmamalıdır | Efektler: Denetim (Varsayılan), Reddet, Devre Dışı |

| Sertifikaların belirtilen yaşam süresi eylem tetikleyicileri olmalıdır | Efektler: Denetim (Varsayılan), Reddet, Devre Dışı |

Not

Sertifika süre sonu ilkesinin 180, 90, 60 ve 30 günlük eşikler gibi farklı süre sonu eşikleri ile birden çok kez uygulanması önerilir.

Sertifika Yetkilisi

Azure Key Vault'un tümleşik sertifika yetkililerinden birine (Digicert veya GlobalSign) veya tercihinize bağlı olmayan bir sertifika yetkilisine bağlı olarak sertifikalarınızı vermek için belirli bir sertifika yetkilisinin seçimini denetleyin veya zorunlu tutun. Otomatik olarak imzalanan sertifikaların oluşturulmasını da denetleyebilir veya reddedebilirsiniz.

| İlke | Etkiler |

|---|---|

| Sertifikalar belirtilen tümleşik sertifika yetkilisi tarafından verilmelidir | Denetim (Varsayılan), Reddet, Devre Dışı |

| Sertifikalar belirtilen nonintegrated sertifika yetkilisi tarafından verilmelidir | Denetim (Varsayılan), Reddet, Devre Dışı |

Sertifika Öznitelikleri

Anahtar kasanızın sertifikalarının türünü RSA, ECC veya HSM destekli olacak şekilde kısıtlayın. Üç nokta eğri şifrelemesi veya ECC sertifikaları kullanıyorsanız P-256, P-256K, P-384 ve P-521 gibi eğri adlarını özelleştirebilir ve seçebilirsiniz. RSA sertifikaları kullanıyorsanız, sertifikalarınız için en düşük anahtar boyutunu 2.048 bit, 3.072 bit veya 4.096 bit olarak seçebilirsiniz.

| İlke | Etkiler |

|---|---|

| Sertifikalar izin verilen anahtar türlerini kullanmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| Üç nokta eğrisi şifrelemesi kullanan sertifikalar, eğri adlarına izin vermelidir | Denetim (Varsayılan), Reddet, Devre Dışı |

| RSA şifrelemesi kullanan sertifikalar belirtilen en düşük anahtar boyutuna sahip olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

Anahtarlar

HSM destekli anahtarlar

HSM, anahtarları depolayan bir donanım güvenlik modülüdür. HSM, şifreleme anahtarları için fiziksel bir koruma katmanı sağlar. Şifreleme anahtarı, yazılım anahtarından daha yüksek bir güvenlik düzeyi sağlayan fiziksel bir HSM'den ayrılamaz. Bazı kuruluşların, HSM anahtarlarının kullanımını zorunlu hale getiren uyumluluk gereksinimleri vardır. Bu ilkeyi, Key Vault'unuzda depolanan ve HSM destekli olmayan anahtarları denetlemek için kullanabilirsiniz. HSM destekli olmayan yeni anahtarların oluşturulmasını engellemek için de bu ilkeyi kullanabilirsiniz. Bu ilke, RSA ve ECC de dahil olmak üzere tüm anahtar türleri için geçerlidir.

| İlke | Etkiler |

|---|---|

| Anahtarlar bir donanım güvenlik modülü (HSM) tarafından desteklenmelidir | Denetim (Varsayılan), Reddet, Devre Dışı |

Anahtarların Yaşam Döngüsü

Yaşam döngüsü yönetimi yerleşikleriyle, son kullanma tarihi olmayan anahtarları işaretleyebilir veya engelleyebilir, anahtar döndürmedeki gecikmeler kesintiye neden olabileceğinde uyarılar alabilir, son kullanma tarihlerine yakın olan yeni anahtarların oluşturulmasını engelleyebilir, anahtar döndürmeyi yönlendirmek için anahtarların yaşam süresini ve etkin durumunu sınırlayabilir ve anahtarların belirtilen sayıda günden uzun süre etkin olmasını önleyebilirsiniz.

| İlke | Etkiler |

|---|---|

| Anahtarlar, döndürmelerinin oluşturulduktan sonraki belirtilen gün sayısı içinde zamanlandığından emin olan bir döndürme ilkesine sahip olmalıdır | Denetim (Varsayılan), Devre Dışı |

| Key Vault anahtarlarının son kullanma tarihi olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| [Önizleme]: Yönetilen HSM anahtarlarının son kullanma tarihi olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| Anahtarların süresi dolmadan önce belirtilen sayıda günden fazla olması gerekir | Denetim (Varsayılan), Reddet, Devre Dışı |

| [Önizleme]: Azure Key Vault Yönetilen HSM Anahtarlarının süresi dolmadan önce belirtilen sayıda günden fazla olması gerekir | Denetim (Varsayılan), Reddet, Devre Dışı |

| Anahtarlar belirtilen en yüksek geçerlilik süresine sahip olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| Anahtarlar belirtilen gün sayısından daha uzun süre etkin olmamalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

Önemli

Anahtarınızda bir etkinleştirme tarihi ayarlanmışsa, yukarıdaki ilke anahtarın etkinleştirme tarihinden geçerli tarihe kadar geçen gün sayısını hesaplar. Gün sayısı belirlediğiniz eşiği aşarsa, anahtar ilkeyle uyumlu değil olarak işaretlenir. Anahtarınızda bir etkinleştirme tarihi ayarlanmamışsa, ilke anahtarın oluşturulma tarihinden geçerli tarihe kadar geçen gün sayısını hesaplar. Gün sayısı belirlediğiniz eşiği aşarsa, anahtar ilkeyle uyumlu değil olarak işaretlenir.

Anahtar Öznitelikleri

Key Vault anahtarlarınızın türünü RSA, ECC veya HSM destekli olacak şekilde kısıtlayın. Üç nokta eğri şifrelemesi veya ECC anahtarları kullanıyorsanız P-256, P-256K, P-384 ve P-521 gibi eğri adlarını özelleştirebilir ve seçebilirsiniz. RSA anahtarları kullanıyorsanız, geçerli ve yeni anahtarlar için en düşük anahtar boyutunun 2048 bit, 3072 bit veya 4096 bit olmasını zorunlu kılabilirsiniz. Daha küçük anahtar boyutlarına sahip RSA anahtarlarını kullanmanın güvenli bir tasarım uygulaması olmadığını, bu nedenle en düşük boyut gereksinimini karşılamayen yeni anahtarların oluşturulmasını engellemenin önerildiğini unutmayın.

| İlke | Etkiler |

|---|---|

| Anahtarlar belirtilen şifreleme türü RSA veya EC olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| Üç nokta eğrisi şifrelemesi kullanan anahtarlar belirtilen eğri adlara sahip olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| [Önizleme]: Üç nokta eğri şifrelemesi kullanan Azure Key Vault Yönetilen HSM anahtarları belirtilen eğri adlarına sahip olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| RSA şifrelemesi kullanan anahtarlar belirtilen en düşük anahtar boyutuna sahip olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| [Önizleme]: RSA şifrelemesi kullanan Azure Key Vault Yönetilen HSM anahtarları belirtilen en düşük anahtar boyutuna sahip olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

Gizli Diziler

Gizli Dizilerin Yaşam Döngüsü

Yaşam döngüsü yönetimi yerleşikleriyle, son kullanma tarihi olmayan gizli dizilere bayrak ekleyebilir veya engelleyebilir, gizli dizi döndürmedeki gecikmeler kesintiye neden olabileceğinde uyarılar alabilir, son kullanma tarihlerine yakın olan yeni anahtarların oluşturulmasını engelleyebilir, anahtar döndürmeyi yönlendirmek için anahtarların yaşam süresini ve etkin durumunu sınırlayabilir ve anahtarların belirtilen sayıda günden uzun süre etkin olmasını önleyebilirsiniz.

| İlke | Etkiler |

|---|---|

| Gizli dizilerin son kullanma tarihi olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| Gizli dizilerin süresi dolmadan önce belirtilen sayıda günden fazla olması gerekir | Denetim (Varsayılan), Reddet, Devre Dışı |

| Gizli diziler belirtilen en yüksek geçerlilik süresine sahip olmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

| Gizli diziler belirtilen gün sayısından daha uzun süre etkin olmamalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

Önemli

Gizli dizinizin bir etkinleştirme tarihi ayarlanmışsa, yukarıdaki ilke gizli anahtarın etkinleştirme tarihinden geçerli tarihe kadar geçen gün sayısını hesaplar. Gün sayısı belirlediğiniz eşiği aşarsa, gizli dizi ilkeyle uyumlu değil olarak işaretlenir. Gizli dizinizin bir etkinleştirme tarihi ayarlanmamışsa, bu ilke gizli dizinin oluşturulma tarihinden geçerli tarihe kadar geçen gün sayısını hesaplar. Gün sayısı belirlediğiniz eşiği aşarsa, gizli dizi ilkeyle uyumlu değil olarak işaretlenir.

Gizli Dizi Öznitelikleri

Tüm düz metinler veya kodlanmış dosyalar Azure anahtar kasası gizli dizisi olarak depolanabilir. Ancak, kuruluşunuz parolalar, bağlantı dizesi veya anahtar olarak depolanan sertifikalar için farklı döndürme ilkeleri ve kısıtlamalar ayarlamak isteyebilir. İçerik türü etiketi, kullanıcının gizli dizi değerini okumadan gizli dizi nesnesinde depolananları görmesine yardımcı olabilir. İçerik türü etiket kümesi olmayan gizli dizileri denetleyebilir veya içerik türü etiket kümesi olmayan yeni gizli dizilerin oluşturulmasını engelleyebilirsiniz.

| İlke | Etkiler |

|---|---|

| Gizli dizilerde içerik türü ayarlanmalıdır | Denetim (Varsayılan), Reddet, Devre Dışı |

Örnek Senaryo

100 sertifika içeren birden çok ekip tarafından kullanılan bir anahtar kasasını yönetirsiniz ve anahtar kasasındaki sertifikaların hiçbirinin 2 yıldan uzun süre geçerli olmamasını istersiniz.

- Sertifikalar'ın belirtilen en yüksek geçerlilik süresi ilkesine sahip olması, bir sertifikanın geçerlilik süresi üst sınırının 24 ay olmasını belirtmeniz ve ilkenin etkisini "denetim" olarak ayarlamanız gerekir.

- Uyumluluk raporunu Azure portalında görüntüleyip 20 sertifikanın uyumlu olmadığını ve 2 yıl boyunca > geçerli olduğunu ve kalan sertifikaların uyumlu olduğunu keşfedeceksiniz.

- Bu sertifikaların sahipleriyle iletişim kurar ve sertifikaların 2 yıldan uzun süre geçerli olamaz yeni güvenlik gereksinimini iletirsiniz. Bazı ekipler yanıt verir ve sertifikaların 15'i en fazla 2 yıl veya daha kısa bir süreyle yenilenmiştir. Diğer ekipler yanıt vermez ve anahtar kasanızda hala uyumlu olmayan 5 sertifikanız vardır.

- Atadığınız ilkenin etkisini "reddet" olarak değiştirirsiniz. Uyumlu olmayan 5 sertifika iptal edilmemiştir ve çalışmaya devam eder. Ancak, 2 yıldan uzun bir geçerlilik süresiyle yenilenemezler.

Azure portalı aracılığıyla anahtar kasası ilkesini etkinleştirme ve yönetme

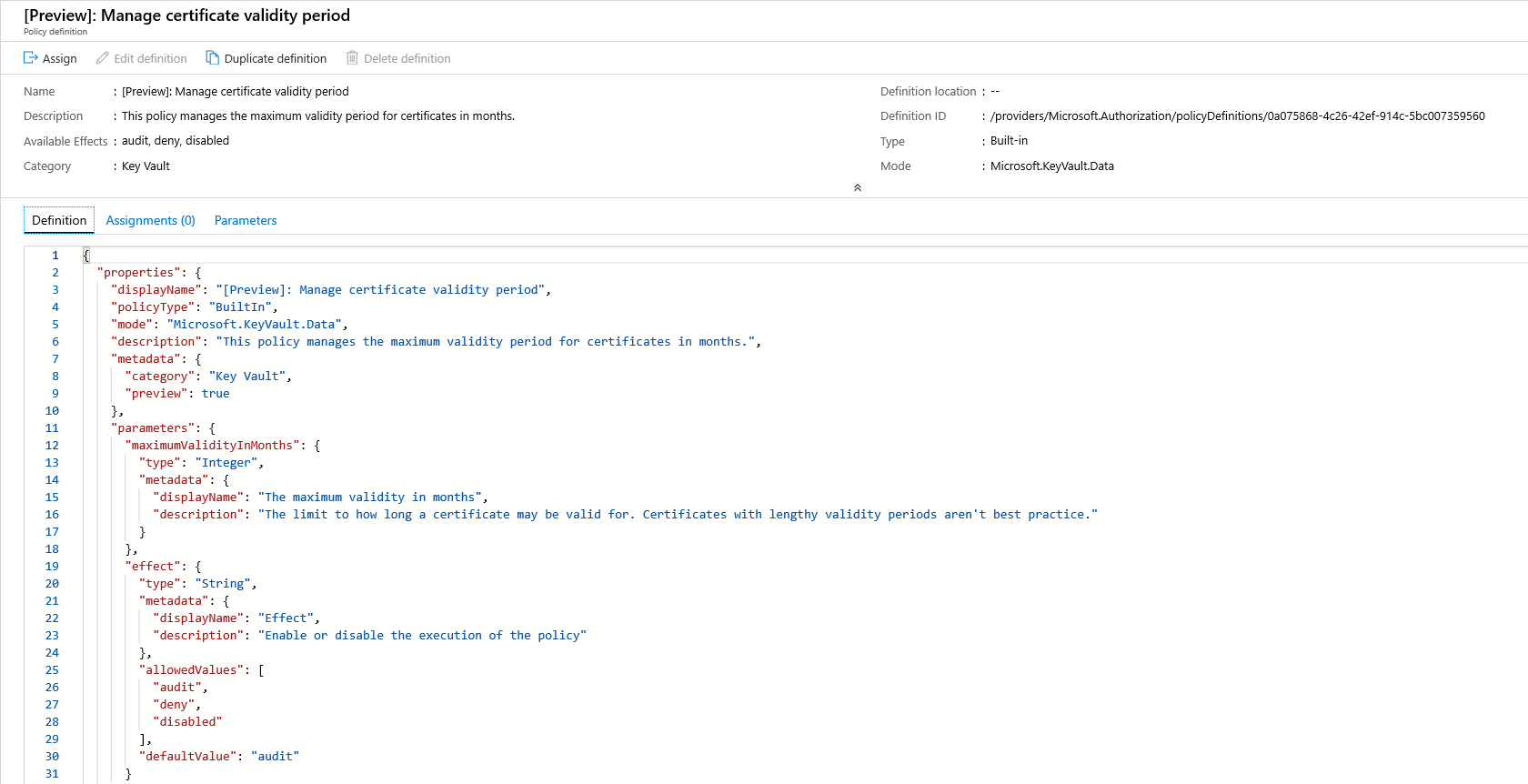

İlke Tanımı Seçin

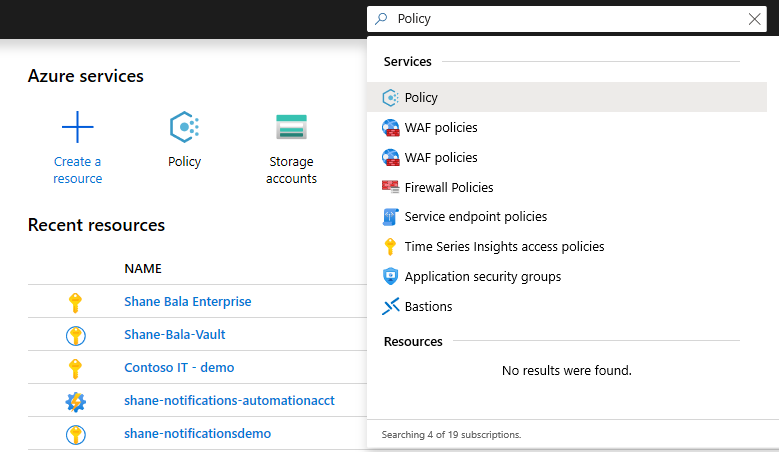

Azure portalında oturum açın.

Arama Çubuğu'nda "İlke" araması yapın ve İlkeYi Seçin.

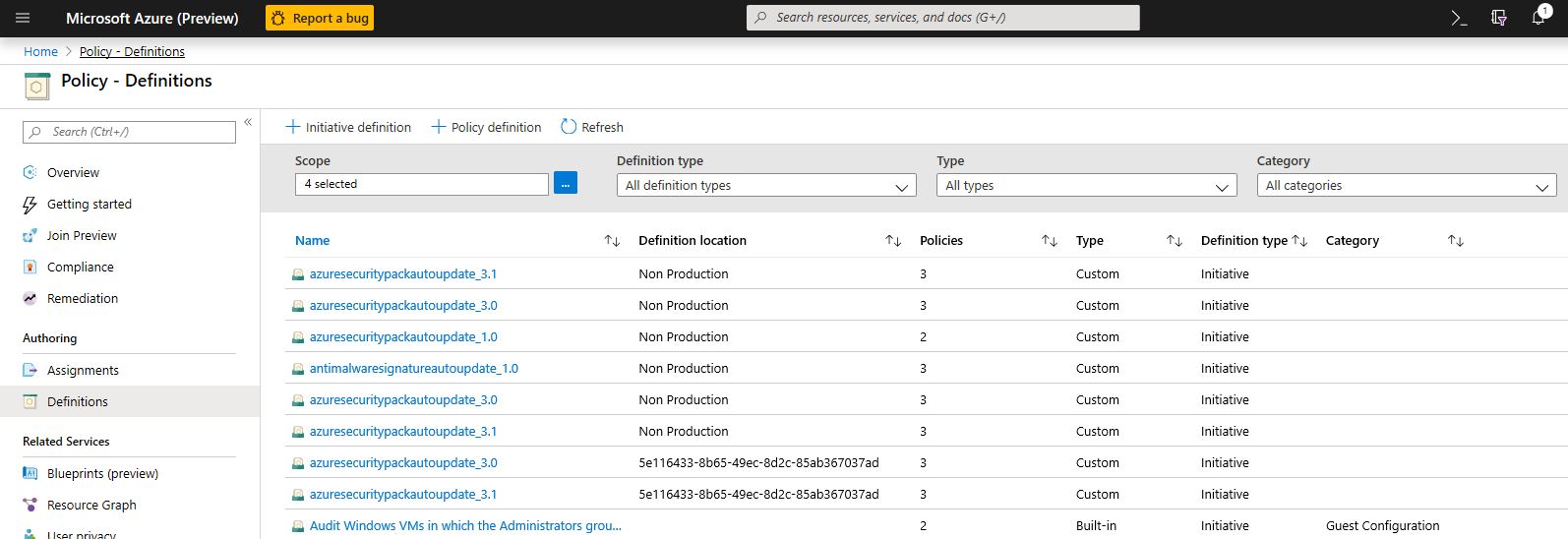

İlke penceresinde Tanımlar'ı seçin.

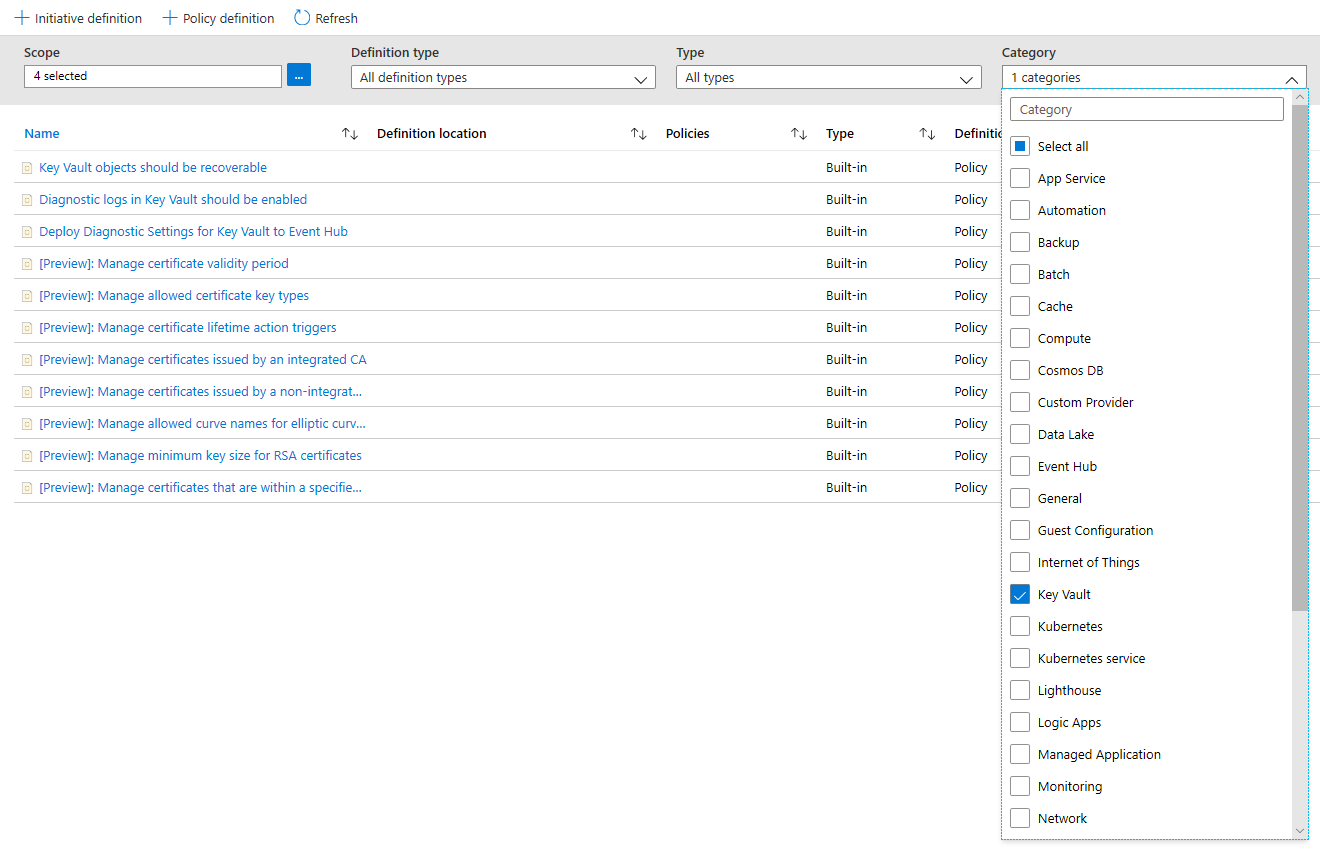

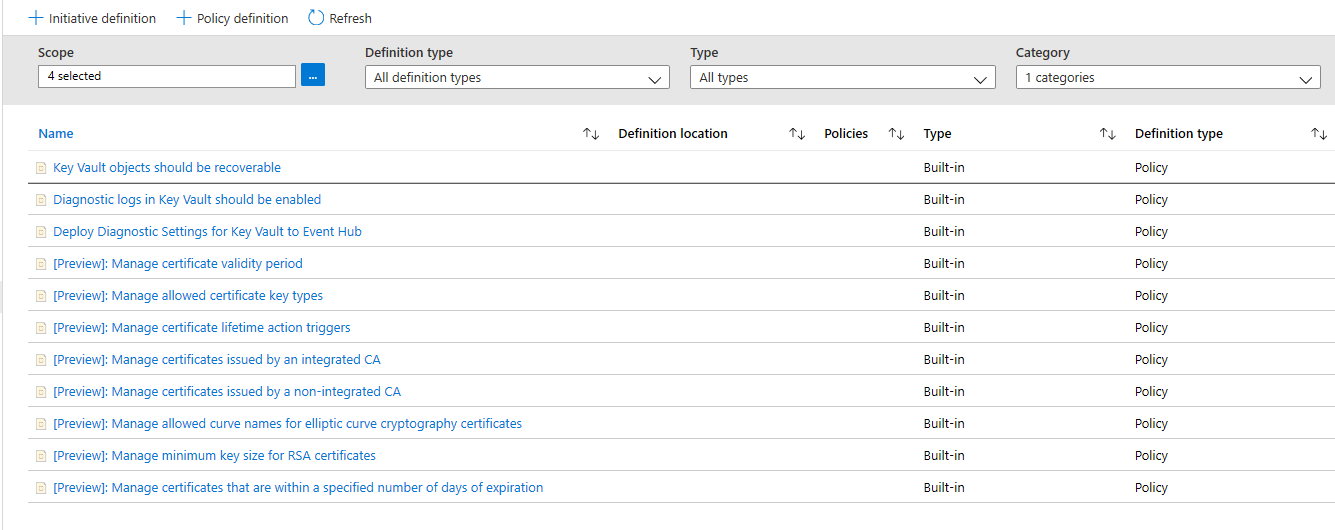

Kategori Filtresi'nde Tümünü Seç'in seçimini kaldırın ve Anahtar Kasası'nı seçin.

Artık Azure Key Vault için Genel Önizleme'de kullanılabilen tüm ilkeleri görebilmeniz gerekir. Yukarıdaki ilke kılavuzu bölümünü okuduğunuzdan ve anladığınızdan emin olun ve bir kapsama atamak istediğiniz ilkeyi seçin.

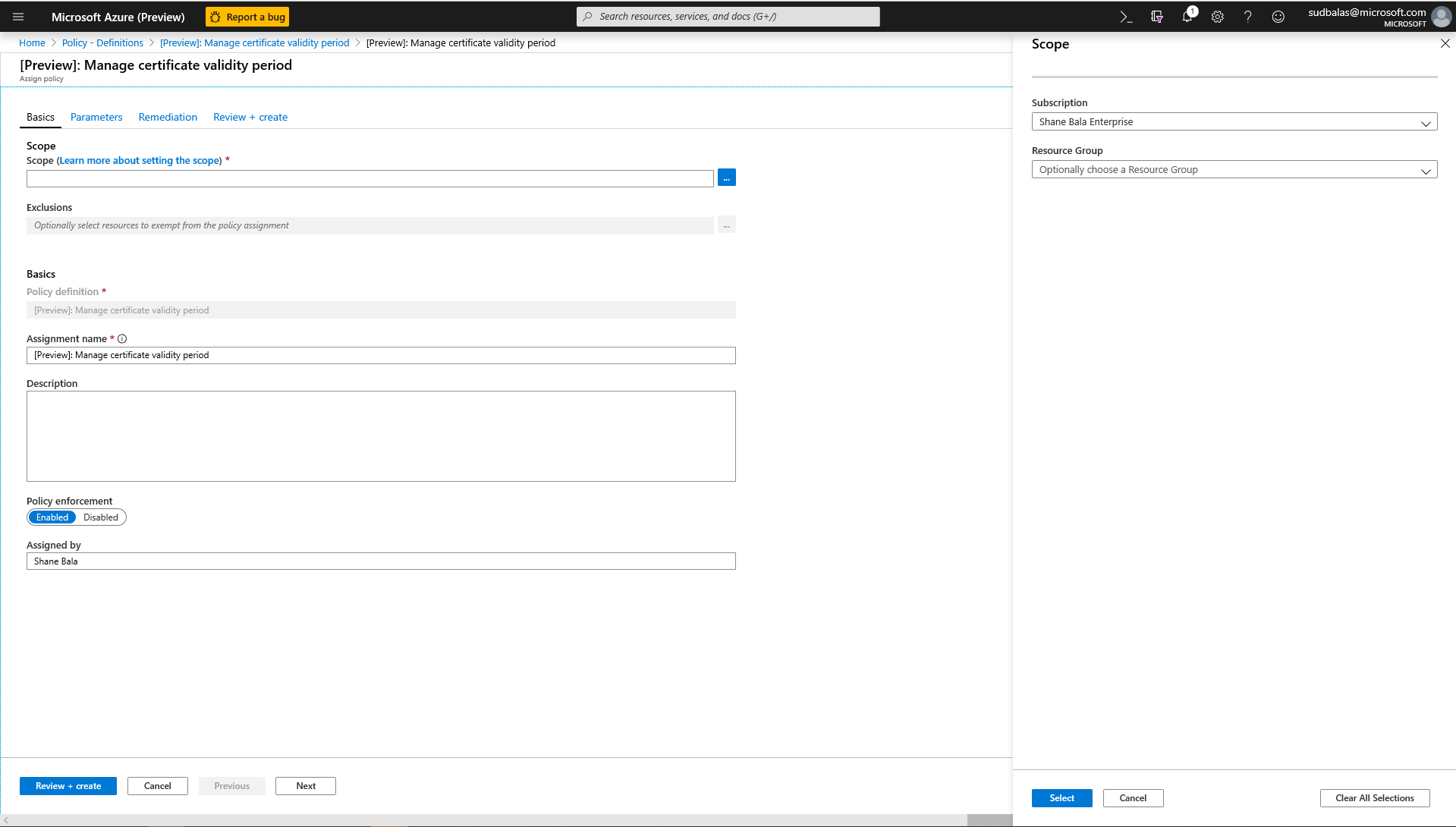

Kapsama İlke Atama

Uygulamak istediğiniz ilkeyi seçin, bu örnekte Sertifika Geçerlilik Süresini Yönet ilkesi gösterilir. Sol üst köşedeki ata düğmesine tıklayın.

İlkenin uygulanmasını istediğiniz aboneliği seçin. Kapsamı bir abonelik içinde yalnızca tek bir kaynak grubuyla kısıtlamayı seçebilirsiniz. İlkeyi aboneliğin tamamına uygulamak ve bazı kaynak gruplarını dışlamak istiyorsanız, bir dışlama listesi de yapılandırabilirsiniz. İlkenin etkisinin (denetim veya reddetme) gerçekleşmesini istiyorsanız ilke zorlama seçicisini Etkin olarak veya etkiyi (denetim veya reddetme) kapatmak için Devre Dışı olarak ayarlayın.

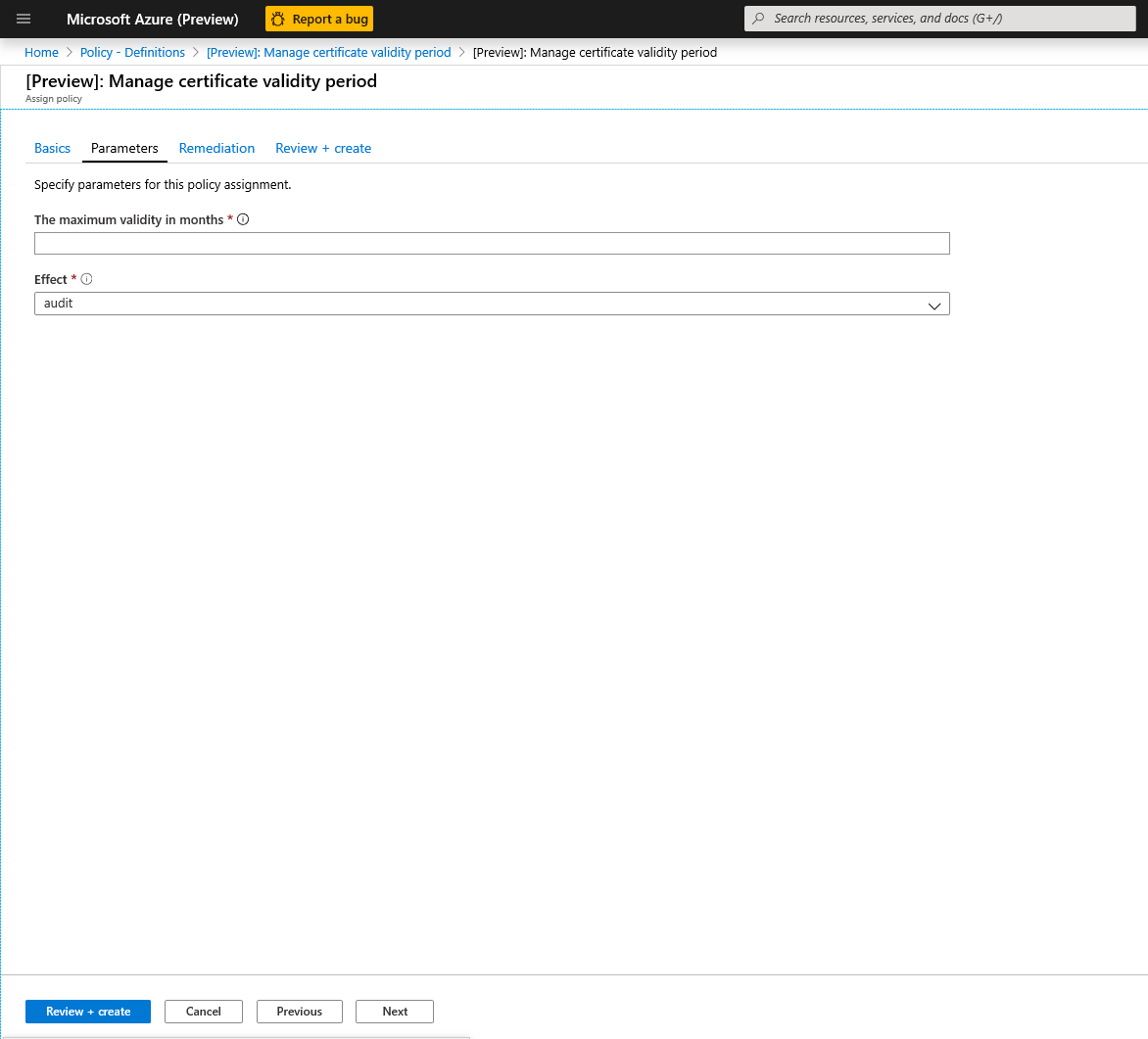

İstediğiniz ay cinsinden en yüksek geçerlilik süresini belirtmek için ekranın üst kısmındaki parametreler sekmesine tıklayın. Parametreleri girmeniz gerekiyorsa , 'Yalnızca giriş veya gözden geçirme gerektiren parametreleri göster' seçeneğinin işaretini kaldırabilirsiniz. Yukarıdaki bölümlerde yer alan yönergeleri izleyerek ilkenin etkisi için denetle veya reddet'i seçin. Ardından gözden geçir + oluştur düğmesini seçin.

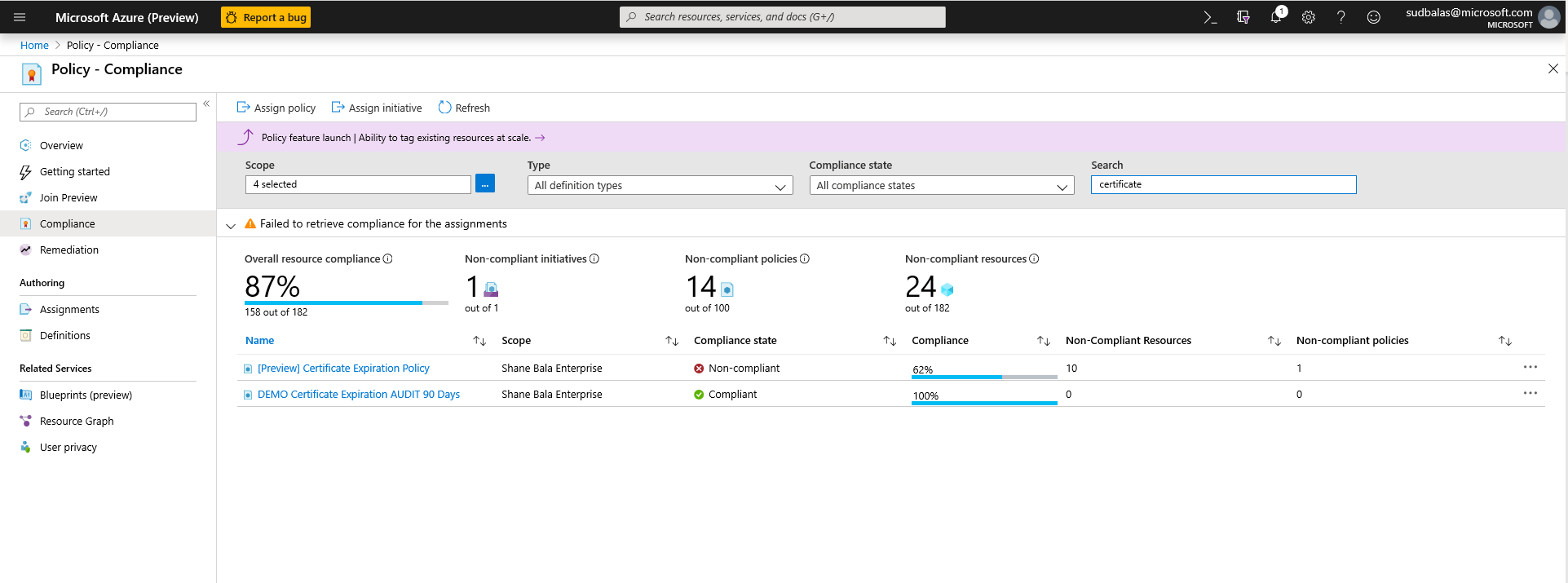

Uyumluluk Sonuçlarını Görüntüle

İlke dikey penceresine dönün ve uyumluluk sekmesini seçin. Uyumluluk sonuçlarını görüntülemek istediğiniz ilke atamasına tıklayın.

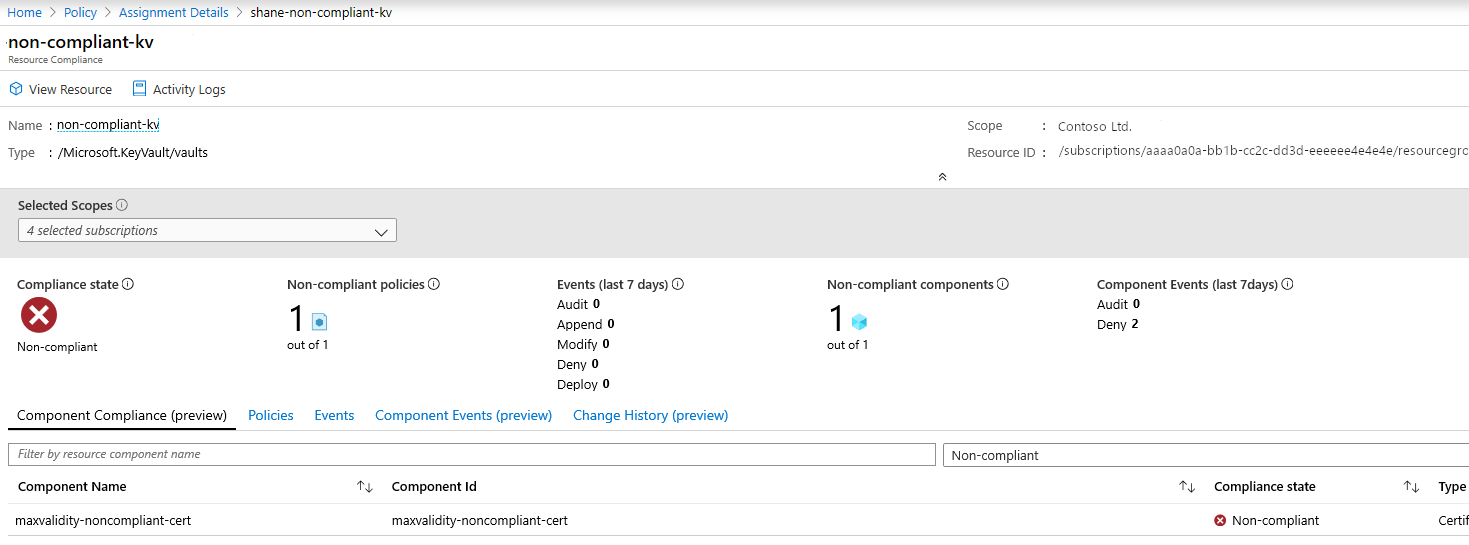

Bu sayfadan sonuçları uyumlu veya uyumlu olmayan kasalara göre filtreleyebilirsiniz. Burada, ilke ataması kapsamında uyumlu olmayan anahtar kasalarının listesini görebilirsiniz. Kasadaki bileşenlerden (sertifikalar) herhangi biri uyumlu değilse kasa uyumsuz olarak kabul edilir. Tek bir kasayı seçerek uyumlu olmayan bileşenleri (sertifikaları) görüntüleyebilirsiniz.

Kasa içindeki uyumlu olmayan bileşenlerin adını görüntüleme

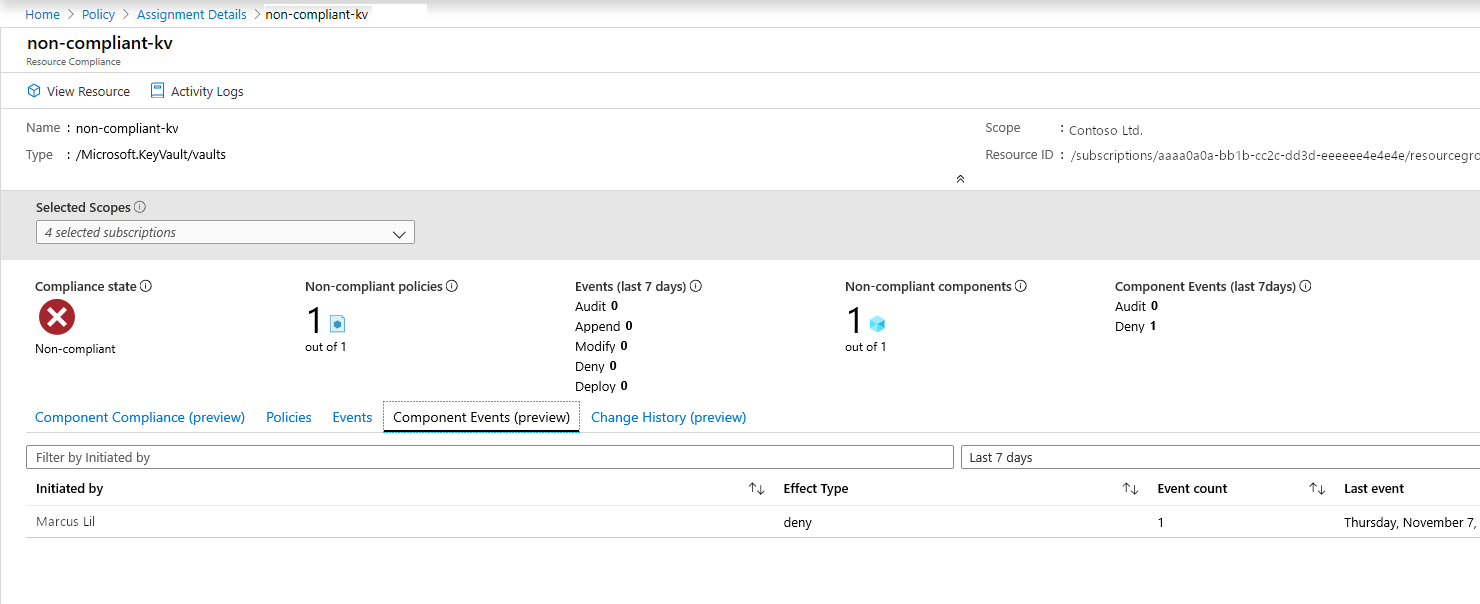

Kullanıcıların anahtar kasası içinde kaynak oluşturma yeteneğinin reddedilip reddedilmediğini denetlemeniz gerekiyorsa, istekte bulunan ve isteklerin zaman damgalarıyla reddedilen sertifika işlemlerinin özetini görüntülemek için Bileşen Olayları (önizleme) sekmesine tıklayabilirsiniz.

Özellik Sınırlamaları

"Reddet" etkisi olan bir ilkenin atanması, uyumlu olmayan kaynakların oluşturulmasını reddetmeye başlamak için 30 dakika (ortalama durum) ve 1 saat (en kötü durum) kadar sürebilir. Gecikme aşağıdaki senaryoları ifade eder -

- Yeni bir ilke atanır.

- Var olan bir ilke ataması değiştirildi.

- Mevcut ilkelerle bir kapsamda yeni bir KeyVault (kaynak) oluşturulur.

Bir kasadaki mevcut bileşenlerin ilke değerlendirmesi, uyumluluk sonuçlarının portal kullanıcı arabiriminde görüntülenmesi için 1 saat (ortalama durum) ve 2 saat (en kötü durum) kadar sürebilir.

Uyumluluk sonuçları "Başlatılmamış" olarak gösterildiyse bunun nedeni aşağıdaki nedenlerden kaynaklanıyor olabilir:

- İlke değerlemesi henüz tamamlanmadı. En kötü durum senaryosunda ilk değerlendirme gecikmesi 2 saate kadar sürebilir.

- İlke ataması kapsamında anahtar kasası yok.

- İlke ataması kapsamında sertifikaları olan anahtar kasaları yoktur.

Not

Azure Key Vault'a yönelik modlar gibi Kaynak Sağlayıcısı modlarını Azure İlkesi, Bileşen Uyumluluğu sayfasında uyumluluk hakkında bilgi sağlar.

Sonraki Adımlar

- Key Vault için Azure ilkesi için günlüğe kaydetme ve sık sorulan sorular

- Azure İlkesi hizmeti hakkında daha fazla bilgi edinin

- Bkz. Key Vault örnekleri: Key Vault yerleşik ilke tanımları

- Key Vault'ta Microsoft bulut güvenliği karşılaştırması hakkında bilgi edinin