DNSSEC'e genel bakış

Bu makale, Etki Alanı Adı Sistemi Güvenlik Uzantıları'na (DNSSEC) genel bir bakış sağlar ve DNSSEC terminolojisine giriş niteliğindedir. DNSSEC bölge imzalamanın avantajları açıklanır ve DNSSEC ile ilgili kaynak kayıtlarını görüntülemek için örnekler sağlanır. Azure genel DNS bölgenizi imzalamaya hazır olduğunuzda aşağıdaki nasıl yapılır kılavuzlarına bakın:

DNSSEC nedir?

DNSSEC, DNS yanıtlarının orijinal olarak doğrulanmasına olanak tanıyarak Etki Alanı Adı Sistemi (DNS) protokolüne güvenlik ekleyen bir uzantı paketidir. DNSSEC kaynak yetkilisi, veri bütünlüğü ve kimliği doğrulanmış varlık reddi sağlar. DNSSEC ile DNS protokolü, özellikle DNS kimlik sahtekarlığı saldırıları olmak üzere bazı saldırı türlerine karşı çok daha az duyarlıdır.

Temel DNSSEC uzantıları aşağıdaki Açıklama İsteğinde (RFC' ler) belirtilir:

- RFC 4033: "DNS Güvenliğine Giriş ve Gereksinimler"

- RFC 4034: "DNS Güvenlik Uzantıları için Kaynak Kayıtları"

- RFC 4035: "DNS Güvenlik Uzantıları için Protokol Değişiklikleri"

DNSSEC RFC'lerinin özeti için bkz . RFC9364: DNS Güvenlik Uzantıları (DNSSEC).

DNSSEC nasıl çalışır?

DNS bölgeleri, bölge imzalama adı verilen bir işlem kullanılarak DNSSEC ile güvenli hale getirilir. DNSSEC ile bölge imzalamak, DNS sorgusunun ve yanıtının temel mekanizmasını değiştirmeden doğrulama desteği ekler. Bir bölgeyi DNSSEC ile imzalamak için, bölgenin birincil yetkili DNS sunucusu DNSSEC'i desteklemelidir.

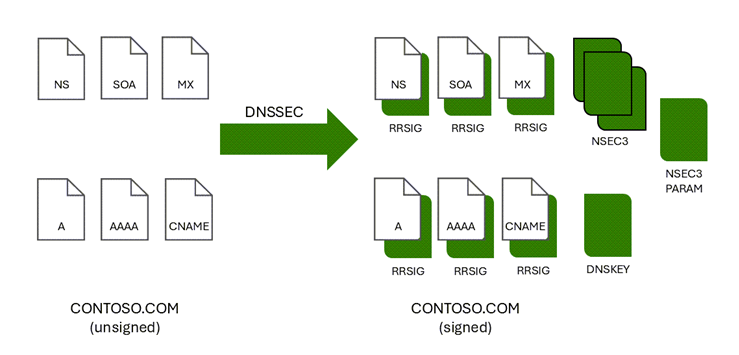

Kaynak Kaydı İmzaları (RRSIG' ler) ve diğer şifreleme kayıtları imzalandığında bölgeye eklenir. Aşağıdaki şekilde, bölge imzalamadan önce ve sonra contoso.com bölgedeki DNS kaynak kayıtları gösterilmektedir.

DNS yanıtlarının DNSSEC doğrulaması , bu dijital imzaların kesintisiz bir güven zinciriyle kullanılmasıyla gerçekleşir.

Not

DNSSEC ile ilgili kaynak kayıtları Azure portalında görüntülenmez. Daha fazla bilgi için bkz . DNSSEC ile ilgili kaynak kayıtlarını görüntüleme.

Bir bölgeyi neden DNSSEC ile imzalamak gerekir?

DNSSEC ile bölge imzalama, SC-20: Güvenli Ad/Adres Çözümleme Hizmeti gibi bazı güvenlik yönergeleriyle uyumluluk için gereklidir.

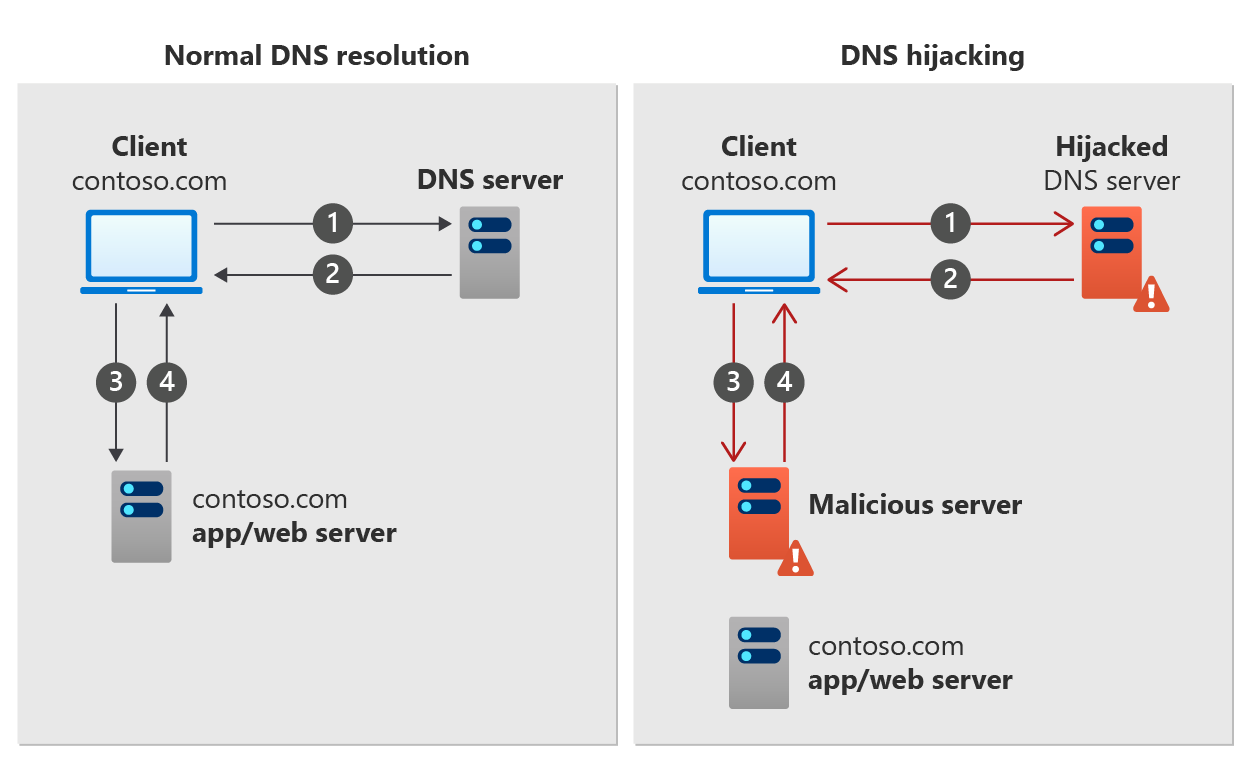

DNS yanıtlarının DNSSEC doğrulaması, DNS yeniden yönlendirme olarak da bilinen yaygın DNS ele geçirme saldırı türlerini önleyebilir. DNS ele geçirme işlemi, istemci cihazı yanlış (sahte) DNS yanıtları kullanılarak kötü amaçlı bir sunucuya yönlendirildiğinde oluşur. DNS önbelleği zehirlenmesi, DNS yanıtlarını yanıltmak için kullanılan yaygın bir yöntemdir.

DNS ele geçirme işleminin nasıl çalıştığını gösteren bir örnek aşağıdaki şekilde gösterilmiştir.

Normal DNS çözümlemesi:

- İstemci cihazı, dns sunucusuna contoso.com için bir DNS sorgusu gönderir.

- DNS sunucusu, contoso.com için bir DNS kaynak kaydıyla yanıt verir.

- İstemci cihazı contoso.com'dan bir yanıt istemektedir.

- contoso.com uygulaması veya web sunucusu istemciye bir yanıt döndürür.

DNS ele geçirme

- İstemci cihazı ele geçirilen bir DNS sunucusuna contoso.com için bir DNS sorgusu gönderir.

- DNS sunucusu, contoso.com için geçersiz (sahte) bir DNS kaynak kaydıyla yanıt verir.

- İstemci cihazı kötü amaçlı sunucudan contoso.com için bir yanıt istemektedir.

- Kötü amaçlı sunucu, istemciye sahte bir yanıt döndürür.

Kimlik sahtekarlığına uğrayan DNS kaynak kaydının türü, DNS ele geçirme saldırısının türüne bağlıdır. MX kaydı, istemci e-postalarını yeniden yönlendirmek için sahte olabilir veya sahte bir A kaydı istemcileri kötü amaçlı bir web sunucusuna gönderebilir.

DNSSEC, DNS yanıtlarında doğrulama gerçekleştirerek DNS ele geçirmesini önlemek için çalışır. Burada resmedilen DNS ele geçirme senaryosunda, contoso.com etki alanı DNSSEC ile imzalanmışsa istemci cihaz doğrulanmamış DNS yanıtlarını reddedebilir. Doğrulanmamış DNS yanıtlarını reddetmek için istemci cihazının contoso.com için DNSSEC doğrulamasını zorunlu kılması gerekir.

DNSSEC ayrıca bölge numaralandırmasını önlemek için Sonraki Güvenli 3 'ü (NSEC3) içerir. Bölge numaralandırması( bölge yürüme olarak da bilinir) saldırganın alt bölgeler de dahil olmak üzere bir bölgedeki tüm adların listesini oluşturduğu bir saldırıdır.

DNSSEC ile bir bölge imzalamadan önce DNSSEC'in nasıl çalıştığını anladığınızdan emin olun. Bir bölgeyi imzalamaya hazır olduğunuzda bkz . Azure Genel DNS bölgenizi DNSSEC ile imzalama.

DNSSEC doğrulaması

DNS sunucusu DNSSEC kullanan bir sunucuysa, dns sorgusundaki DNSSEC Tamam (DO) bayrağını değerine 1ayarlayabilir. Bu değer, yanıtlayan DNS sunucusuna yanıta DNSSEC ile ilgili kaynak kayıtlarını eklemesini bildirir. Bu DNSSEC kayıtları, DNS yanıtının orijinal olduğunu doğrulamak için kullanılan Kaynak Kaydı İmzası (RRSIG) kayıtlarıdır.

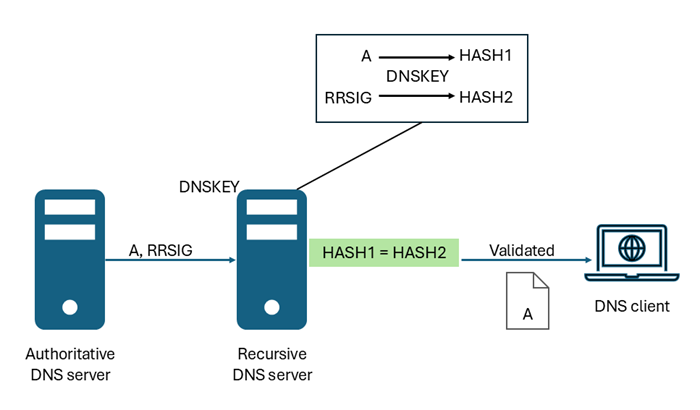

Özyinelemeli (yetkili olmayan) bir DNS sunucusu, bir güven bağlantısı (DNSKEY) kullanarak RRSIG kayıtlarında DNSSEC doğrulaması gerçekleştirir. Sunucu, RRSIG kayıtlarında (ve DNSSEC ile ilgili diğer kayıtlarda) dijital imzaların şifresini çözmek için bir DNSKEY kullanır ve ardından karma değerleri hesaplar ve karşılaştırır. Karma değerler aynıysa, DNS istemcisine istediği DNS verilerini (ana bilgisayar adresi (A) kaydı gibi) içeren bir yanıt sağlar. Aşağıdaki diyagrama bakın:

Karma değerler aynı değilse özyinelemeli DNS sunucusu bir SERVFAIL iletisiyle yanıtlar. Bu şekilde, geçerli bir güven bağlantısı yüklü DNS sunucularını DNSSEC özellikli çözümleme (veya iletme) özyinelemeli sunucu ile yetkili sunucu arasındaki yolda DNS ele geçirmesine karşı koruma sağlayabilir. Bu koruma, yerel (son atlama) özyinelemeli DNS sunucusunun ele geçirmeden güvenli olması koşuluyla DNS istemci cihazlarının DNSSEC'e duyarlı olmasını veya DNS yanıt doğrulamasını zorunlu kılmasını gerektirmez.

Windows 10 ve Windows 11 istemci cihazları , güvenliği algılayan saplama çözümleyicilerini doğrulamaz. Bu istemci cihazları doğrulama gerçekleştirmez, ancak Grup İlkesi'ni kullanarak DNSSEC doğrulamasını zorunlu kılabilir. NRPT , ad alanı tabanlı DNSSEC doğrulama ilkesi oluşturmak ve zorunlu kılmak için kullanılabilir.

Güven yer işaretleri ve DNSSEC doğrulaması

Not

DNSSEC yanıt doğrulaması varsayılan Azure tarafından sağlanan çözümleyici tarafından gerçekleştirilmiyor. BU bölümdeki bilgiler, DNSSEC doğrulaması için kendi özyinelemeli DNS sunucularınızı ayarlayıp doğrulama sorunlarını gideriyorsanız yararlıdır.

Güven yer işaretleri DNS ad alanı hiyerarşisine göre çalışır. Özyinelemeli bir DNS sunucusunda herhangi bir sayıda güven bağlantısı olabilir veya güven bağlantı noktası yoktur. Güven bağlantıları tek bir alt DNS bölgesi veya herhangi bir üst bölge için eklenebilir. Özyinelemeli bir DNS sunucusunun kök (.) güven bağlantısı varsa, herhangi bir DNS bölgesinde DNSSEC doğrulaması gerçekleştirebilir. Daha fazla bilgi için bkz . Kök Bölge İşleci Bilgileri.

DNSSEC doğrulama işlemi aşağıdaki gibi güven bağlantılarıyla çalışır:

- Özyinelemeli bir DNS sunucusunun bir bölge veya bölgenin üst hiyerarşik ad alanı için DNSSEC güven bağlantısı yoksa, bu bölgede DNSSEC doğrulaması gerçekleştirmez.

- Özyinelemeli bir DNS sunucusunun bir bölgenin üst ad alanı için DNSSEC güven bağlantısı varsa ve alt bölge için bir sorgu alıyorsa, üst bölgede alt bölgeler için DS kaydının bulunup bulunmadığını denetler.

- DS kaydı bulunursa özyinelemeli DNS sunucusu DNSSEC doğrulaması gerçekleştirir.

- Özyinelemeli DNS sunucusu üst bölgenin alt bölge için DS kaydı olmadığını belirlerse, alt bölgenin güvenli olmadığını ve DNSSEC doğrulaması gerçekleştirmediğini varsayar.

- Dns yanıtına birden çok özyinelemeli DNS sunucusu dahilse (ileticiler dahil), her sunucunun kesintisiz bir güven zinciri olması için yanıtta DNSSEC doğrulaması yapabilmesi gerekir.

- DNSSEC doğrulaması devre dışı bırakılmış veya DNSSEC farkında olmayan özyinelemeli sunucular doğrulama gerçekleştirmez.

Güven zinciri

Bir DNS sorgusu için yanıt göndermeye katılan tüm DNS sunucuları aktarım sırasında yanıtın değiştirilmediğini doğrulayabildiğinde bir güven zinciri oluşur. DNSSEC doğrulamasının uçtan uca çalışması için güven zincirinin kaldırılmış olması gerekir. Bu güven zinciri hem yetkili hem de yetkili olmayan (özyinelemeli) sunucular için geçerlidir.

Yetkili sunucular

Yetkili DNS sunucuları, temsilci imzalayan (DS) kayıtlarını kullanarak bir güven zinciri tutar. DS kayıtları, DNS hiyerarşisindeki alt bölgelerin orijinalliğini doğrulamak için kullanılır.

- DNSSEC doğrulamasının imzalı bir bölgede gerçekleşmesi için, imzalı bölgenin üst öğesi de imzalanmalıdır. Üst bölgenin de alt bölge için bir DS kaydı olmalıdır.

- Doğrulama işlemi sırasında, DS kaydı için bir bölgenin üst öğesi sorgulanır. DS kaydı yoksa veya üstteki DS kayıt verileri alt bölgedeki DNSKEY verileriyle eşleşmiyorsa, güven zinciri bozulur ve doğrulama başarısız olur.

Özyinelemeli sunucular

Özyinelemeli DNS sunucuları (DNS sunucularını çözümleme veya önbelleğe alma olarak da adlandırılır), DNSSEC güven bağlantı noktalarını kullanarak bir güven zinciri tutar.

- Güven bağlantısı bir DNSKEY kaydı veya DNSKEY kaydının karması içeren DS kaydıdır. DNSKEY kaydı, bir bölge imzalandığında yetkili bir sunucuda oluşturulur ve bölge imzalanmamışsa bölgeden kaldırılır.

- Güven bağlantı noktalarının özyinelemeli DNS sunucularına el ile yüklenmesi gerekir.

- Üst bölge için bir güven bağlantısı varsa, özyinelemeli bir sunucu hiyerarşik ad alanındaki tüm alt bölgeleri doğrulayabilir. Bu, iletilen sorguları içerir. DNSSEC imzalı tüm DNS bölgelerinin DNSSEC doğrulamasını desteklemek için, kök (.) bölge için bir güven bağlantısı yükleyebilirsiniz.

Anahtar geçişi

DNSSEC imzalı bir bölgedeki bölge imzalama anahtarı (ZSK), Azure tarafından düzenli aralıklarla otomatik olarak dağıtılır (değiştirilir). Anahtar imzalama anahtarınızı (KSK) değiştirmeniz gerekmemelidir, ancak bu seçenek Microsoft desteğine başvurarak kullanılabilir. KSK'yi değiştirmek için üst bölgedeki DS kaydınızı da güncelleştirmeniz gerekir.

Bölge imzalama Algoritması

Bölgeler, Üç Nokta Eğrisi Dijital İmza Algoritması (ECDSAP256SHA256) kullanılarak imzalanan DNSSEC'tir.

DNSSEC ile ilgili kaynak kayıtları

Aşağıdaki tabloda DNSSEC ile ilgili kayıtların kısa bir açıklaması verilmiştir. Daha ayrıntılı bilgi için bkz . RFC 4034: DNS Güvenlik Uzantıları için Kaynak Kayıtları ve RFC 7344: DNSSEC Temsilci Güveni Bakımını Otomatikleştirme.

| Kaydet | Açıklama |

|---|---|

| Kaynak kaydı imzası (RRSIG) | belirli bir ad ve tür için dns kayıtları kümesini kapsayan bir imza tutmak için kullanılan bir DNSSEC kaynak kayıt türü. |

| DNSKEY | Ortak anahtarı depolamak için kullanılan dnssec kaynak kayıt türü. |

| Temsilci imzalayan (DS) | Temsilci seçmenin güvenliğini sağlamak için kullanılan bir DNSSEC kaynak kaydı türü. |

| Sonraki güvenli (NSEC) | DNS adının var olmadığını kanıtlamak için kullanılan bir DNSSEC kaynak kayıt türü. |

| Sonraki güvenli 3 (NSEC3) | DNS kaynak kayıt kümeleri için karma, kimliği doğrulanmış varlık reddi sağlayan NSEC3 kaynak kaydı. |

| Sonraki güvenli 3 parametre (NSEC3PARAM) | NSEC3 kayıtları için parametreleri belirtir. |

| Alt temsilci imzalayan (CDS) | Bu kayıt isteğe bağlıdır. Varsa, CDS kaydı bir üst bölgede DS kaydının istenen içeriğini belirtmek için bir alt bölge tarafından kullanılabilir. |

| Alt DNSKEY (CDNSKEY) | Bu kayıt isteğe bağlıdır. CDNSKEY kaydı bir alt bölgede varsa, DNSKEY kaydından DS kaydı oluşturmak için kullanılabilir. |

DNSSEC ile ilgili kaynak kayıtlarını görüntüleme

DNSSEC ile ilgili kayıtlar Azure portalında görüntülenmez. DNSSEC ile ilgili kayıtları görüntülemek için Resolve-DnsName veya dig.exe gibi komut satırı araçlarını kullanın. Bu araçlar Cloud Shell kullanılarak veya cihazınızda yüklüyse yerel olarak kullanılabilir. Resolve-DnsName veya dig.exe'daki seçeneği kullanarak -dnssecok sorgunuzda DO bayrağını ayarladığınızdan +dnssec emin olun.

Önemli

DNSSEC ile ilgili kayıtları sorgulamak için nslookup.exe komut satırı aracını kullanmayın. nslookup.exe aracı, DNSSEC farkında olmayan bir iç DNS istemcisi kullanır.

Aşağıdaki örneklere bakın:

PS C:\> resolve-dnsname server1.contoso.com -dnssecok

Name Type TTL Section IPAddress

---- ---- --- ------- ---------

server1.contoso.com A 3600 Answer 203.0.113.1

Name : server1.contoso.com

QueryType : RRSIG

TTL : 3600

Section : Answer

TypeCovered : A

Algorithm : 13

LabelCount : 3

OriginalTtl : 3600

Expiration : 9/20/2024 11:25:54 PM

Signed : 9/18/2024 9:25:54 PM

Signer : contoso.com

Signature : {193, 20, 122, 196…}

C:\>dig server1.contoso.com +dnssec

; <<>> DiG 9.9.2-P1 <<>> server1.contoso.com +dnssec

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 61065

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags: do; udp: 512

;; QUESTION SECTION:

;server1.contoso.com. IN A

;; ANSWER SECTION:

server1.contoso.com. 3600 IN A 203.0.113.1

server1.contoso.com. 3600 IN RRSIG A 13 3 3600 20240920232359 20240918212359 11530 contoso.com. GmxeQhNk1nJZiep7nuCS2qmOQ+Ffs78Z2eoOgIYP3j417yqwS1DasfA5 e1UZ4HuujDk2G6GIbs0ji3RiM9ZpGQ==

;; Query time: 153 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Thu Sep 19 15:23:45 2024

;; MSG SIZE rcvd: 179

PS C:\> resolve-dnsname contoso.com -Type dnskey -dnssecok

Name Type TTL Section Flags Protocol Algorithm Key

---- ---- --- ------- ----- -------- --------- ---

contoso.com DNSKEY 3600 Answer 256 DNSSEC 13 {115, 117, 214,

165…}

contoso.com DNSKEY 3600 Answer 256 DNSSEC 13 {149, 166, 55, 78…}

contoso.com DNSKEY 3600 Answer 257 DNSSEC 13 {45, 176, 217, 2…}

Name : contoso.com

QueryType : RRSIG

TTL : 3600

Section : Answer

TypeCovered : DNSKEY

Algorithm : 13

LabelCount : 2

OriginalTtl : 3600

Expiration : 11/17/2024 9:00:15 PM

Signed : 9/18/2024 9:00:15 PM

Signer : contoso.com

Signature : {241, 147, 134, 121…}

C:\>dig contoso.com dnskey

; <<>> DiG 9.9.2-P1 <<>> contoso.com dnskey

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 46254

;; flags: qr rd ra; QUERY: 1, ANSWER: 3, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 512

;; QUESTION SECTION:

;contoso.com. IN DNSKEY

;; ANSWER SECTION:

contoso.com. 3600 IN DNSKEY 256 3 13 laY3Toc/VTyjupgp/+WgD05N+euB6Qe1iaM/253k7bkaA0Dx+gSDhbH2 5wXTt+uLQgPljL9OusKTneLdhU+1iA==

contoso.com. 3600 IN DNSKEY 257 3 13 LbDZAtjG8E9Ftih+LC8CqQrSZIJFFJMtP6hmN3qBRqLbtAj4JWtr2cVE ufXM5Pd/yW+Ca36augQDucd5n4SgTg==

contoso.com. 3600 IN DNSKEY 256 3 13 c3XWpTqZ0q9IO+YqMEtOBHZSzGGeyFKq0+3xzs6tifvD1rey1Obhrkz4 DJlEIxy2m84VsG1Ij9VYdtGxxeVHIQ==

;; Query time: 182 msec

;; SERVER: 192.168.1.1#53(192.168.1.1)

;; WHEN: Thu Sep 19 16:35:10 2024

;; MSG SIZE rcvd: 284

DNSSEC terminolojisi

Bu liste, DNSSEC tartışılırken kullanılan bazı yaygın terimleri anlamanıza yardımcı olmak için sağlanır. Ayrıca bkz: DNSSEC ile ilgili kaynak kayıtları

| Süre | Açıklama |

|---|---|

| Kimliği doğrulanmış veri (AD) biti | Yanıtta, yanıtın yanıt ve yetkili bölümlerinde yer alan tüm verilerin dns sunucusu tarafından ilgili sunucunun ilkelerine göre doğrulandığını gösteren bir veri biti. |

| Kimlik doğrulama zinciri | Önceden yapılandırılmış bir güven bağlantısından DNS ağacındaki bir alt bölgeye genişletilen imzalı ve doğrulanmış DNS kayıtları zinciri. |

| DNS Uzantısı (EDNS0) | DO biti ve en yüksek UDP paket boyutu gibi genişletilmiş DNS üst bilgi bilgilerini taşıyan bir DNS kaydı. |

| DNS Güvenlik Uzantıları (DNSSEC) | İMZAlama ve DNS verilerini güvenli bir şekilde çözümleme mekanizmaları sağlayan DNS hizmetine yönelik uzantılar. |

| DNSSEC Tamam (DO) bit | DNS isteğinin EDNS0 bölümünde istemcinin DNSSEC kullanan olduğunu belirten bir bit. |

| DNSSEC doğrulaması | DNSSEC doğrulaması, genel şifreleme anahtarlarını kullanarak DNS verilerinin kaynağını ve bütünlüğünü doğrulama işlemidir. |

| Güvenlik adası | Temsilci olarak atanan üst bölgesinden kimlik doğrulama zinciri olmayan imzalı bölge. |

| Anahtar imzalama anahtarı (KSK) | Belirli bir bölge için bir veya daha fazla imzalama anahtarını imzalamak için kullanılan özel anahtara karşılık gelen bir kimlik doğrulama anahtarı. Genellikle, KSK'ye karşılık gelen özel anahtar bir bölge imzalama anahtarı (ZSK) imzalar ve bu anahtara karşılık gelen ve diğer bölge verilerini imzalayan bir özel anahtar bulunur. Yerel ilke, ZSK'nin sık değiştirilmesini gerektirebilirken, KSK'nin bölgeye daha kararlı ve güvenli bir giriş noktası sağlamak için daha uzun bir geçerlilik süresi olabilir. Kimlik doğrulama anahtarınıN KSK olarak atanması yalnızca işlemsel bir sorundur: DNSSEC doğrulaması, KSK'ler ile diğer DNSSEC kimlik doğrulama anahtarları arasında ayrım yapmaz. Tek bir anahtarı hem KSK hem de ZSK olarak kullanmak mümkündür. |

| Doğrulanmayan güvenlik algılayan saptama çözümleyicisi | Kendi adına DNSSEC doğrulaması gerçekleştirmek için bir veya daha fazla güvenlik kullanan DNS sunucusuna güvenen bir güvenlik algılayan saptama çözümleyicisi. |

| güvenli giriş noktası (SEP) anahtarı | DNSKEY RRSet içindeki ortak anahtarların bir alt kümesi. SEP anahtarı, DS RR oluşturmak için kullanılır veya anahtarı güven bağlantısı olarak kullanan çözümleyicilere dağıtılır. |

| Güvenliğe duyarlı DNS sunucusu | RFC 4033 [5], 4034 [6] ve 4035 [7] içinde tanımlanan DNS güvenlik uzantılarını uygulayan bir DNS sunucusu. Özellikle, güvenlik algılamalı DNS sunucusu DNS sorguları alan, DNS yanıtları gönderen, EDNS0 [3] ileti boyutu uzantısını ve DO bitini destekleyen ve DNSSEC kayıt türlerini ve ileti üst bilgisi bitlerini destekleyen bir varlıktır. |

| İmzalı bölge | Kayıtları RFC 4035 [7] Bölüm 2 tarafından tanımlandığı şekilde imzalanan bir bölge. İmzalı bir bölge DNSKEY, NSEC, NSEC3, NSEC3PARAM, RRSIG ve DS kaynak kayıtlarını içerebilir. Bu kaynak kayıtları, DNS verilerinin çözümleyiciler tarafından doğrulanabilmesini sağlar. |

| Güven bağlantısı | Belirli bir bölgeyle ilişkili önceden yapılandırılmış bir ortak anahtar. Güven bağlantısı, DNS çözümleyicinin o bölge için imzalı DNSSEC kaynak kayıtlarını doğrulamasını ve alt bölgelere kimlik doğrulama zincirleri oluşturmasını sağlar. |

| İmzasız bölge | RFC 4035 [7] Bölüm 2 tarafından tanımlandığı şekilde imzalanmamış herhangi bir DNS bölgesi. |

| Bölge imzalama | Bölge imzalama, DNSSEC ile ilgili kaynak kayıtlarını oluşturma ve bir bölgeye ekleme ve DNSSEC doğrulamasıyla uyumlu hale getirme işlemidir. |

| Bölge imzasını kaldırma | Bölge imzasını kaldırma, DNSSEC ile ilgili kaynak kayıtlarını bir bölgeden kaldırıp imzasız duruma geri yükleme işlemidir. |

| Bölge imzalama anahtarı (ZSK) | Bir bölgeyi imzalamak için kullanılan özel anahtara karşılık gelen bir kimlik doğrulama anahtarı. Genellikle, bölge imzalama anahtarı, ilgili özel anahtarı bu DNSKEY RRSet'ini imzalayan anahtar imzalama anahtarıyla aynı DNSKEY RRSet'in bir parçasıdır, ancak bölge imzalama anahtarı biraz farklı bir amaç için kullanılır ve anahtar imzalama anahtarından geçerlilik süresi gibi başka şekillerde farklılık gösterebilir. Kimlik doğrulama anahtarını bölge imzalama anahtarı olarak belirleme işlemi tamamen operasyonel bir sorundur; DNSSEC doğrulaması, bölge imzalama anahtarları ile diğer DNSSEC kimlik doğrulama anahtarları arasında ayrım yapmaz. Tek bir anahtarı hem anahtar imzalama anahtarı hem de bölge imzalama anahtarı olarak kullanmak mümkündür. |

Sonraki adımlar

- DNSSEC ile DNS bölgesi imzalamayı öğrenin.

- DNS bölgesinin imzasını kaldırmayı öğrenin.

- ISS tarafından atanan IP aralığınız için geriye doğru arama bölgesini Azure DNS'de barındırmayı öğrenin.

- Azure hizmetleriniz için ters DNS kayıtlarını yönetmeyi öğrenin.