ATA'yi yükleme - 8. Adım

Şunlar için geçerlidir: Advanced Threat Analytics sürüm 1.9

8. Adım: IP adresi dışlamalarını ve Honeytoken kullanıcılarını yapılandırma

ATA, belirli IP adreslerinin veya kullanıcıların çeşitli algılamalardan dışlanmasını sağlar.

Örneğin, DNS Keşfi dışlaması , tarama mekanizması olarak DNS kullanan bir güvenlik tarayıcısı olabilir. Dışlama, ATA'nın bu tür tarayıcıları yoksaymalarına yardımcı olur. Anahtar Geçişi dışlama işlemine örnek olarak NAT cihazı yer alır.

ATA, kötü amaçlı aktörler için tuzak olarak kullanılan Honeytoken kullanıcısının yapılandırılmasını da sağlar. Bu (normalde uykuda olmayan) hesapla ilişkili tüm kimlik doğrulamaları bir uyarı tetikler.

Bunu yapılandırmak için şu adımları izleyin:

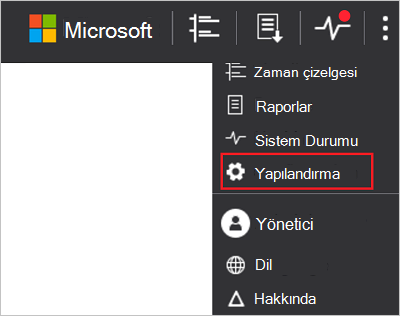

ATA Konsolu'ndan ayarlar simgesine tıklayın ve Yapılandırma'yı seçin.

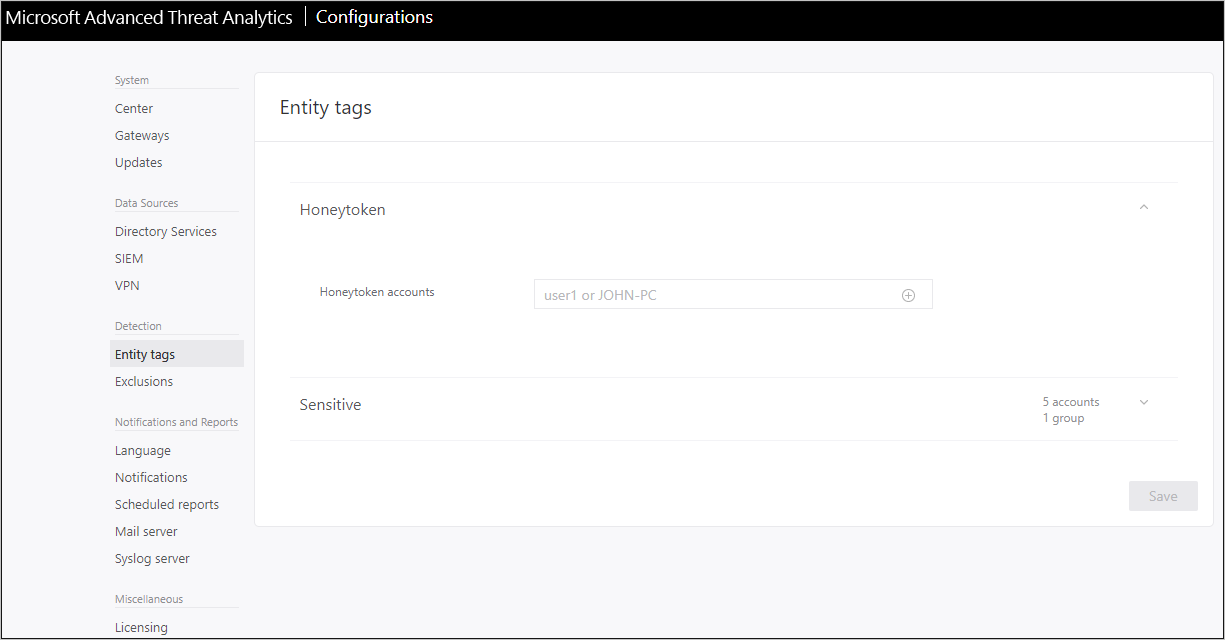

Algılama'nın altında Varlık etiketleri'ne tıklayın.

Honeytoken hesapları'nın altında Honeytoken hesabı adını girin. Honeytoken hesapları alanı aranabilir ve ağınızdaki varlıkları otomatik olarak görüntüler.

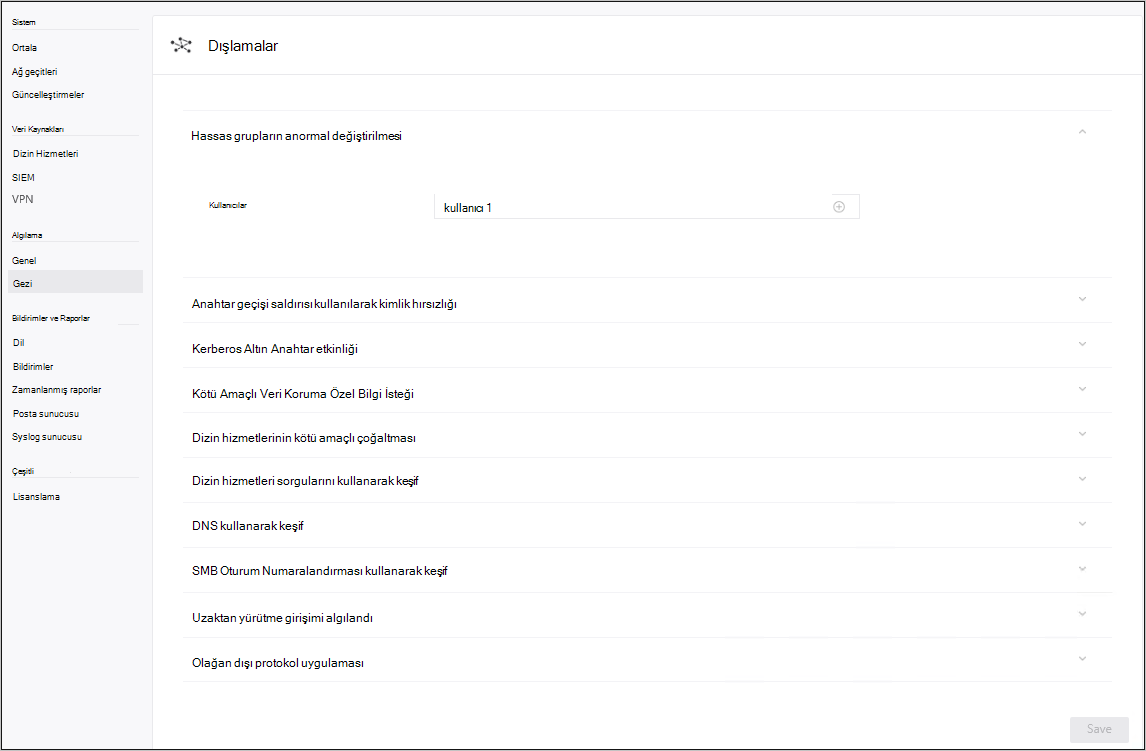

Dışlamalar'a tıklayın. Her tehdit türü için, bu tehditlerin algılanmasından dışlanacak bir kullanıcı hesabı veya IP adresi girin ve artı işaretine tıklayın. Varlık ekle (kullanıcı veya bilgisayar) alanı aranabilir ve ağınızdaki varlıklarla otomatik olarak doldurulur. Daha fazla bilgi için bkz. Varlıkları algılamalardan dışlama

Kaydet'e tıklayın.

Tebrikler, Microsoft Advanced Threat Analytics'i başarıyla dağıttınız!

Algılanan şüpheli etkinlikleri görüntülemek için saldırı zaman çizgisini denetleyin, kullanıcıları veya bilgisayarları arayın ve profillerini görüntüleyin.

ATA, şüpheli etkinlikleri hemen taramaya başlar. BAZı şüpheli davranış etkinlikleri gibi bazı etkinlikler, ATA'nın davranış profilleri oluşturmaya (en az üç hafta) zaman ayırana kadar kullanılamaz.

ATA'nın çalışır durumda olup olmadığını denetlemek ve ağınızdaki ihlalleri yakalamak için ATA saldırı simülasyonu playbook'unu gözden geçirin.