Microsoft Entra-integrering med enkel inloggning (SSO) med SuccessFactors

I den här artikeln får du lära dig hur du integrerar SuccessFactors med Microsoft Entra-ID. När du integrerar SuccessFactors med Microsoft Entra-ID kan du:

- Kontrollera vem som har åtkomst till SuccessFactors i Microsoft Entra ID.

- Gör så att dina användare automatiskt loggas in på SuccessFactors med sina Microsoft Entra-konton.

- Hantera dina konton på en central plats.

Förutsättningar

Scenariot som beskrivs i den här artikeln förutsätter att du redan har följande förutsättningar:

- Ett Microsoft Entra-användarkonto med en aktiv prenumeration. Om du inte redan har ett kan du Skapa ett konto kostnadsfritt.

- En av följande roller:

- SuccessFactors-prenumeration med enkel inloggning (SSO).

Scenariobeskrivning

I den här artikeln konfigurerar och testar du Microsoft Entra SSO i en testmiljö.

- SuccessFactors stöder SP initierad SSO.

Lägga till SuccessFactors från galleriet

För att konfigurera integreringen av SuccessFactors i Microsoft Entra-ID måste du lägga till SuccessFactors från galleriet i din lista över hanterade SaaS-appar.

- Logga in på administrationscentret för Microsoft Entra som minst en molnprogramadministratör.

- Bläddra till Identitetsapplikationer>Applikationer>Företagsapplikationer>Ny applikation.

- I avsnittet Lägg till från galleriet skriver du SuccessFactors i sökrutan.

- Välj SuccessFactors från resultatpanelen och lägg sedan till appen. Vänta ett ögonblick medan vi lägger till appen i din hyresgäst.

Du kan alternativt också använda konfigurationsguiden för Företagsapplikation. I den här guiden kan du lägga till ett program i din klientorganisation, lägga till användare/grupper i appen, tilldela roller samt gå igenom SSO-konfigurationen. Läs mer om Microsoft 365-guider.

Konfigurera och testa Microsoft Entra SSO for SuccessFactors

Konfigurera och testa Microsoft Entra SSO med SuccessFactors med hjälp av en testanvändare med namnet B.Simon. För att SSO ska fungera behöver en koppling upprättas mellan en Microsoft Entra-användare och den relaterade användaren i SuccessFactors.

Utför följande steg för att konfigurera och testa Microsoft Entra SSO med SuccessFactors:

-

Konfigurera Microsoft Entra SSO – så att användarna kan använda den här funktionen.

- Skapa en Microsoft Entra-testanvändare – för att testa enkel inloggning med Microsoft Entra med B.Simon.

- Tilldela Microsoft Entra-testanvändaren – så att B.Simon kan använda enkel inloggning med Microsoft Entra.

-

Konfigurera SuccessFactors SSO – för att konfigurera inställningarna för Single Sign-On på applikationssidan.

- Create SuccessFactors-testanvändare – för att ha en motsvarighet till B.Simon i SuccessFactors som är länkad till Microsoft Entra-representationen av användaren.

- Testa SSO- – för att kontrollera om konfigurationen fungerar.

Konfigurera Microsoft Entra SSO

Följ de här stegen för att aktivera Enkel inloggning i Microsoft Entra.

Logga in på administrationscentret för Microsoft Entra som minst en molnprogramadministratör.

Bläddra till sidan Identity>Applications>Enterprise-program>SuccessFactors programintegrering, leta upp avsnittet Hantera och välj enkel inloggning.

På sidan Välj en metod för enkel inloggning väljer du SAML-.

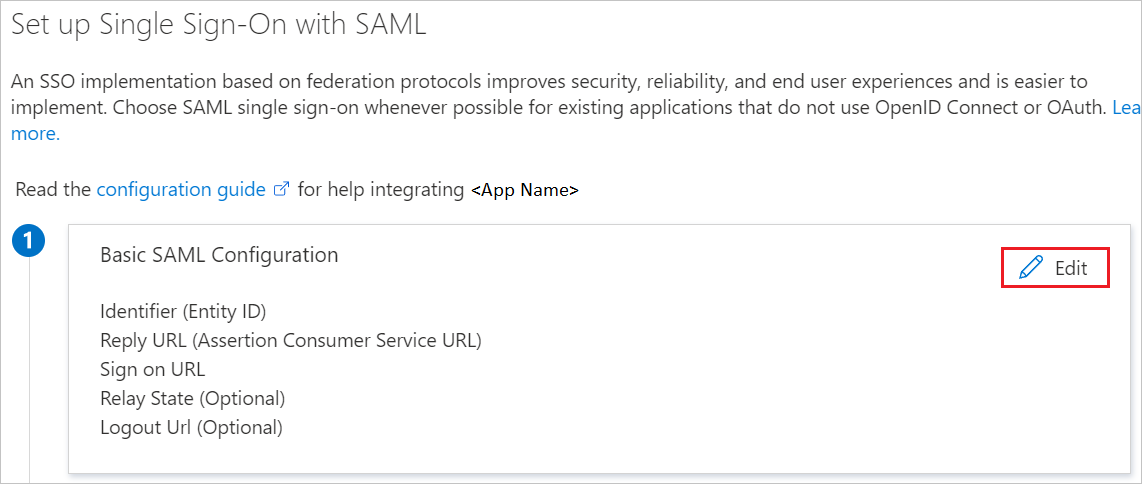

På sidan Konfigurera enkel Sign-On med SAML klickar du på pennikonen för Grundläggande SAML-konfiguration för att redigera inställningarna.

Utför följande steg i avsnittet Grundläggande SAML-konfiguration:

a. I textrutan inloggnings-URL skriver du en URL med något av följande mönster:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.sapsf.com/<companyname>https://<companyname>.successfactors.eu/<companyname>https://<companyname>.sapsf.eu

b. I textrutan Identifier skriver du en URL enligt något av följande mönster:

https://www.successfactors.com/<companyname>https://www.successfactors.comhttps://<companyname>.successfactors.euhttps://www.successfactors.eu/<companyname>https://<companyname>.sapsf.comhttps://hcm4preview.sapsf.com/<companyname>https://<companyname>.sapsf.euhttps://www.successfactors.cnhttps://www.successfactors.cn/<companyname>

c. I textrutan Svars-URL skriver du en URL med något av följande mönster:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.successfactors.comhttps://<companyname>.sapsf.com/<companyname>https://<companyname>.sapsf.comhttps://<companyname>.successfactors.eu/<companyname>https://<companyname>.successfactors.euhttps://<companyname>.sapsf.euhttps://<companyname>.sapsf.eu/<companyname>https://<companyname>.sapsf.cnhttps://<companyname>.sapsf.cn/<companyname>

Anteckning

Dessa värden är inte verkliga. Uppdatera dessa värden med den faktiska inloggnings-URL:en, identifieraren och svars-URL:en. Kontakta supportteamet för SuccessFactors-klienten för att hämta dessa värden.

På sidan Konfigurera enkel Sign-On med SAML går du till avsnittet SAML-signeringscertifikat och letar upp certifikat (Base64) och väljer Ladda ned för att ladda ned certifikatet och spara det på datorn.

I avsnittet Konfigurera SuccessFactors kopierar du lämpliga URL:er baserat på dina behov.

Skapa och tilldela Microsoft Entra-testanvändare

Följ riktlinjerna i skapa och tilldela ett användarkonto snabbstart för att skapa ett testanvändarkonto med namnet B.Simon.

Konfigurera SuccessFactors SSO

I ett annat webbläsarfönster loggar du in på administratörsportalen för SuccessFactors som administratör.

Besök Application Security och som är en del av funktionen för enkel inloggning.

Placera valfritt värde i Återställ token och klicka på Spara token för att aktivera SAML SSO.

Anteckning

Det här värdet används som på/av-växel. Om något värde sparas är SAML SSO PÅ. Om ett tomt värde sparas är SAML SSO OFF.

Titta på skärmbilden nedan och utför följande steg:

a. Välj radioknappen SAML v2 SSO

b. Ange SAML Asserting Party Name(till exempel SAML-utfärdare + företagsnamn).

c. I textrutan Issuer URL klistrar du in värdet Microsoft Entra Identifier som du kopierade tidigare.

d. Välj påstående som Kräv obligatorisk signatur.

e. Välj Aktivera som Aktivera SAML-flagga.

f. Välj Nej som Inloggningsförfrågningssignatur (SF genererad/SP/RP).

g. Välj webbläsare/postprofil som SAML-profil.

h. Välj Ingen som Framtvinga giltig certifikatperiod.

i. Kopiera innehållet i den nedladdade certifikatfilen från Azure-portalen och klistra sedan in det i textrutan SAML Verifying Certificate .

Anteckning

Certifikatinnehållet måste ha startcertifikat- och slutcertifikattaggar.

Gå till SAML V2 och utför sedan följande steg:

a. Välj Ja som Stöd för SP-initierad global utloggning.

b. I textrutan Global Logout Service URL (LogoutRequest destination) klistrar du in det URL Sign-Out värde som du har kopierat från Azure-portalen.

c. Välj Nej som Kräver att sp måste kryptera alla NameID-element.

d. Välj ospecificerad som NameID-format.

e. Välj Ja som Aktivera sp-initierad inloggning (AuthnRequest).

f. I textrutan Skicka begäran som Company-Wide utfärdare, klistra in värdet för inloggnings-URL som du kopierade tidigare.

Utför de här stegen om du vill göra inloggningsanvändarnamnen skiftlägesokänsliga.

a. Besök Företagsinställningar(längst ned).

b. Markera kryssrutan nära Aktivera icke-Case-Sensitive användarnamn.

c. Klicka på Spara.

Anteckning

Om du försöker aktivera detta kontrollerar systemet om det skapar ett duplicerat SAML-inloggningsnamn. Om kunden till exempel har användarnamnen User1 och user1. Genom att ta bort skiftlägeskänslighet gör dessa till dubbletter. Systemet ger dig ett felmeddelande och aktiverar inte funktionen. Kunden måste ändra ett av användarnamnen så att det stavas annorlunda.

Skapa SuccessFactors-testanvändare

För att Microsoft Entra-användare ska kunna logga in på SuccessFactors måste de finnas i SuccessFactors. När det gäller SuccessFactors är etablering en manuell uppgift.

För att få användare skapade i SuccessFactors måste du kontakta supportteamet för SuccessFactors.

Testa SSO

I det här avsnittet testar du konfigurationen av enkel inloggning med Microsoft Entra med följande alternativ.

Klicka på Testa det här programmet. Detta omdirigeras till SuccessFactors inloggnings-URL där du kan initiera inloggningsflödet.

Gå till SuccessFactors Inloggnings-URL direkt och initiera inloggningsflödet därifrån.

Du kan använda Microsoft My Apps. När du klickar på SuccessFactors-panelen i Mina appar omdirigeras detta till SuccessFactors-inloggnings-URL. Mer information om Mina appar finns i Introduktion till Mina appar.

Relaterat innehåll

När du har konfigurerat SuccessFactors kan du tillämpa sessionskontroller, vilket skyddar exfiltrering och infiltration av organisationens känsliga data i realtid. Sessionskontroller härstammar från villkorsstyrd åtkomst. Lär dig hur du framtvingar sessionskontroll med Microsoft Defender för Cloud Apps.