Använda skriptbaserad distribution för installationsprogram för att distribuera Microsoft Defender för Endpoint på Linux

Gäller för:

- Microsoft Defender för Endpoint för servrar

- Microsoft Defender för serverplan 1 eller plan 2

Inledning

Automatisera distributionen av Microsoft Defender för Endpoint på Linux med hjälp av ett installationsskript. Det här skriptet identifierar distributionen och versionen, väljer rätt lagringsplats, konfigurerar enheten för att hämta den senaste agentversionen och registrerar enheten till Defender för Endpoint med hjälp av registreringspaketet. Den här metoden rekommenderas starkt för att förenkla distributionsprocessen.

Krav och systemkrav

Innan du börjar kan du läsa Microsoft Defender för Endpoint på Linux för en beskrivning av krav och systemkrav.

Distributionsprocess

Ladda ned registreringspaketet från Microsoft Defender portalen genom att följa dessa steg:

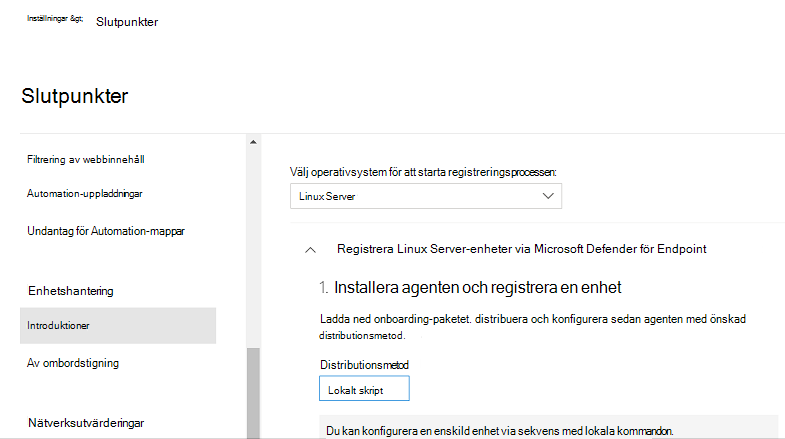

I Microsoft Defender-portalen går du till Inställningar>Slutpunkter>Registrering av enhetshantering>.

I den första nedrullningsbara menyn väljer du Linux Server som operativsystem.

I den andra nedrullningsbara menyn väljer du Lokalt skript som distributionsmetod.

Välj Ladda ned registreringspaket. Spara filen som

WindowsDefenderATPOnboardingPackage.zip.Extrahera innehållet i arkivet från en kommandotolk:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.pyVarning

Det går inte att paketera om installationspaketet för Defender för Endpoint. Detta kan negativt påverka produktens integritet och leda till negativa resultat, inklusive men inte begränsat till att utlösa manipulationsaviseringar och uppdateringar som inte kan tillämpas.

Viktigt

Om du missar det här steget visar alla kommandon som körs ett varningsmeddelande som anger att produkten är olicensierad. Även mdatp health-kommandot returnerar värdet false.

Ladda ned bash-skriptet för installationsprogrammet som finns på vår offentliga GitHub-lagringsplats.

Bevilja körbara behörigheter till installationsskriptet:

chmod +x mde_installer.shKör installationsskriptet och ange onboarding-paketet som en parameter för att installera agenten och registrera enheten på Defender-portalen.

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqDet här kommandot distribuerar den senaste agentversionen till produktionskanalen, söker efter minsta systemkrav och registrerar enheten på Defender-portalen.

Dessutom kan du skicka fler parametrar baserat på dina krav för att ändra installationen. Kontrollera hjälpen för alla tillgängliga alternativ:

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -h|--help display helpScenario Kommando Installera en specifik agentversion sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004Uppgradera till den senaste agentversionen sudo ./mde_installer.sh --upgradeUppgradera till en specifik agentversion sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004Nedgradera till en specifik agentversion sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004Avinstallera agent sudo ./mde_installer.sh --removeObs!

Om du uppgraderar operativsystemet till en ny huvudversion efter produktinstallationen måste produkten installeras om. Du måste avinstallera den befintliga Defender för Endpoint i Linux, uppgradera operativsystemet och sedan konfigurera om Defender för Endpoint på Linux.

Verifiera distributionsstatus

Öppna enhetsinventeringen i Microsoft Defender-portalen. Det kan ta 5–20 minuter innan enheten visas i portalen.

Kör ett antivirusidentifieringstest för att kontrollera att enheten är korrekt registrerad och rapportera till tjänsten. Utför följande steg på den nyligen registrerade enheten:

Kontrollera att realtidsskydd är aktiverat (betecknas av ett resultat av

trueatt följande kommando körs):mdatp health --field real_time_protection_enabledOm den inte är aktiverad kör du följande kommando:

mdatp config real-time-protection --value enabledÖppna ett terminalfönster och kör följande kommando för att köra ett identifieringstest:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtDu kan köra fler identifieringstester på zip-filer med något av följande kommandon:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipFilerna ska placeras i karantän av Defender för Endpoint i Linux. Använd följande kommando för att lista alla identifierade hot:

mdatp threat list

Kör ett EDR-identifieringstest och simulera en identifiering för att verifiera att enheten är korrekt registrerad och rapporterar till tjänsten. Utför följande steg på den nyligen registrerade enheten:

Ladda ned och extrahera skriptfilen till en registrerad Linux-server.

Bevilja körbara behörigheter till skriptet:

chmod +x mde_linux_edr_diy.shKör följande kommando:

./mde_linux_edr_diy.shEfter några minuter bör en identifiering aktiveras i Microsoft Defender XDR.

Kontrollera aviseringsinformationen, datorns tidslinje och utför vanliga undersökningssteg.

Microsoft Defender för Endpoint paketera externa paketberoenden

Om Microsoft Defender för Endpoint installationen misslyckas på grund av saknade beroenden kan du manuellt ladda ned nödvändiga beroenden.

Följande externa paketberoenden finns för mdatp paketet:

- Paketet

mdatp RPMkräver -glibc >= 2.17,policycoreutils,selinux-policy-targeted,mde-netfilter. - För DEBIAN

mdatpkräverlibc6 >= 2.23paketet ,uuid-runtime,mde-netfilter - För Mariner

mdatpkräverattrpaketet ,diffutils,libacl,libattr,libselinux-utils,selinux-policy, ,policycoreutilsmde-netfilter

Obs!

Från och med version 101.24082.0004stöder Auditd Defender för Endpoint på Linux inte längre händelseprovidern. Vi övergår helt till den effektivare eBPF-tekniken.

Om eBPF inte stöds på dina datorer, eller om det finns specifika krav för att finnas kvar på Auditd, och dina datorer använder Defender för Endpoint på Linux-versionen 101.24072.0001 eller lägre, finns följande ytterligare beroende av det granskade paketet för mdatp:

mdatp paketberoenden

- Paketet

mdatp RPMkräveraudit,semanage. - För DEBIAN

mdatpkräverauditdpaketet . - För Mariner

mdatpkräverauditpaketet .

mde-netfilter Beroenden

Paketet mde-netfilter har också följande paketberoenden:

- För DEBIAN

mde-netfilterkräverlibnetfilter-queue1paketet ,libglib2.0-0. - För RPM

mde-netfilterkräverlibmnlpaketet ,libnfnetlink,libnetfilter_queue,glib2. - För Mariner

mde-netfilterkräverlibnfnetlinkpaketet ,libnetfilter_queue.

Felsöka installationsproblem

Om du får problem med installationen följer du dessa steg för självfelsökning:

Information om hur du hittar loggen som genereras automatiskt när ett installationsfel inträffar finns i Problem med logginstallation.

Information om vanliga installationsproblem finns i Installationsproblem.

Om enhetens hälsa är

falseläser du Hälsoproblem med Defender för Endpoint-agenten.Information om problem med produktprestanda finns i Felsöka prestandaproblem.

Information om proxy- och anslutningsproblem finns i Felsöka problem med molnanslutning.

Om du vill få support från Microsoft öppnar du ett supportärende och anger loggfilerna som skapats med hjälp av klientanalyseraren.

Växla mellan kanaler

Om du till exempel vill ändra kanal från Insiders-Fast till Produktion gör du följande:

Insiders-Fast channelAvinstallera versionen av Defender för Endpoint i Linux.sudo yum remove mdatpInaktivera lagringsplatsen Defender för Endpoint på Linux Insiders-Fast.

sudo yum repolistObs!

Utdata ska visa

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodDistribuera om Microsoft Defender för Endpoint på Linux med hjälp av produktionskanalen.

Defender för Endpoint i Linux kan distribueras från någon av följande kanaler (betecknas som [kanal]):

insiders-fastinsiders-slowprod

Var och en av dessa kanaler motsvarar en Linux-programvarulagringsplats. Anvisningarna i den här artikeln beskriver hur du konfigurerar enheten så att den använder någon av dessa lagringsplatser.

Valet av kanal avgör typ och frekvens för uppdateringar som erbjuds till din enhet. Enheter i insiders-snabb är de första som tar emot uppdateringar och nya funktioner, följt senare av insiders-långsam och slutligen av prod.

För att förhandsgranska nya funktioner och ge tidig feedback rekommenderar vi att du konfigurerar vissa enheter i företaget att använda antingen insiders-fast eller insiders-slow.

Varning

Om du byter kanal efter den första installationen måste produkten installeras om. Så här växlar du produktkanalen: avinstallera det befintliga paketet, konfigurera om enheten så att den använder den nya kanalen och följ stegen i det här dokumentet för att installera paketet från den nya platsen.

Så här konfigurerar du principer för Microsoft Defender i Linux

Du kan konfigurera inställningar för antivirus och EDR på dina slutpunkter. Mer information finns i följande artiklar:

- Ange inställningar för Microsoft Defender för Endpoint i Linux beskriver de tillgängliga inställningarna

- Hantering av säkerhetsinställningar beskriver hur du konfigurerar inställningar i Microsoft Defender-portalen.

Tips

Vill du veta mer? Engage med Microsoft Security-communityn i vår Tech Community: Microsoft Defender för Endpoint Tech Community