Zhromažďujte denníky auditu pomocou rozhrania Office 365 Management API

Toky synchronizácie denníka auditu sa pripájajú k Office 365 referenčnej príručke rozhrania Management Activity API na zhromažďovanie telemetrických údajov, ako sú jedineční používatelia a spustenia aplikácií. Toky používajú na prístup k API akciu HTTP. V tomto článku nastavíte registráciu aplikácie pre akciu HTTP a premenné prostredia potrebné na spustenie tokov.

Poznámka

Úvodná súprava Center of Excellence (CoE) funguje bez týchto tokov, ale informácie o používaní, ako sú spustenia aplikácií a jedineční používatelia, na paneli Power BI sú prázdne.

Požiadavky

- Vyplňte články Pred nastavením CoE Starter Kit a Nastavenie komponentov inventára .

- Nastavte si prostredie.

- Prihláste sa pomocou správnej identity.

Prepitné

Toky protokolu auditu nastavte iba vtedy, ak ste ako mechanizmus pre inventár a telemetriu vybrali cloudové toky .

Pred nastavením tokov protokolu auditu

- Microsoft 365 Na to, aby konektor denníka auditu fungoval, musí byť zapnuté vyhľadávanie denníkov auditu. Ďalšie informácie nájdete v časti Zapnutie alebo vypnutie vyhľadávania v denníku auditu.

- Váš nájomca musí mať predplatné, ktoré podporuje jednotné protokolovanie auditu. Viac informácií nájdete v časti Bezpečnosť a amp; Dostupnosť Compliance Center pre obchodné a podnikové plány.

- Microsoft Entra na konfiguráciu registrácie aplikácie Microsoft Entra môžu byť potrebné povolenia. V závislosti od vašej konfigurácie Entra to môže byť rola Vývojár aplikácií alebo vyššia. Ďalšie pokyny nájdete v časti Najmenej privilegované roly podľa úlohy v Microsoft Entra ID .

Poznámka

Rozhrania Office 365 Management API používajú Microsoft Entra ID na poskytovanie služieb autentifikácie, ktoré môžete použiť na udelenie práv svojej aplikácii na prístup k nim.

Vytvorte Microsoft Entra registráciu aplikácie pre Office 365 prístup k rozhraniu Management API

Pomocou týchto krokov môžete nastaviť Microsoft Entra registráciu aplikácie pre volanie HTTP v postupe Power Automate na pripojenie k denníku auditu. Ďalšie informácie nájdete v časti Začíname s Office 365 Rozhraniami API na správu.

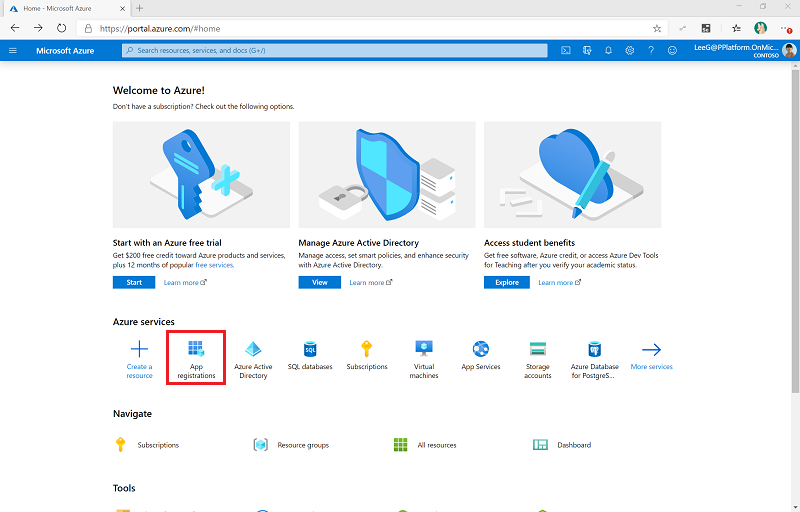

Prihláste sa do portálu Azurel.

Prejdite na Microsoft Entra ID>Registrácie aplikácií.

Vyberte položku + Nová registrácia.

Zadajte názov, napríklad Microsoft 365 Správa, ale nemeňte žiadne iné nastavenie. Potom vyberte Registrovať.

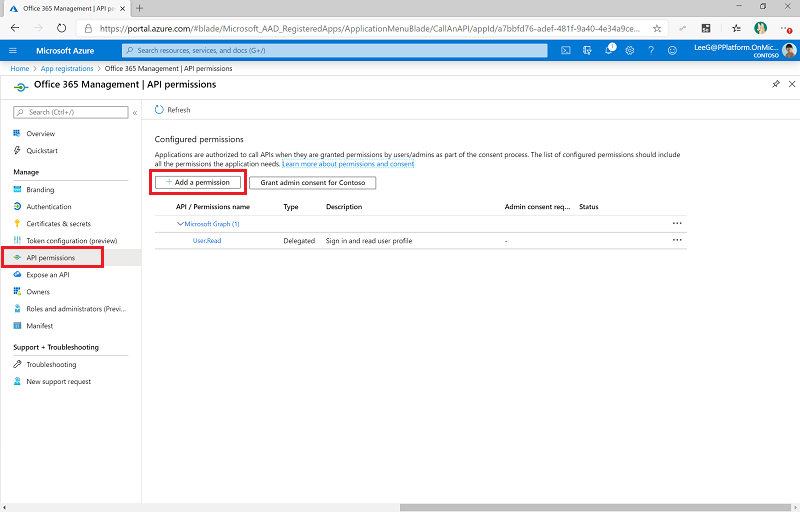

Vyberte položku Povolenia pre API>+ Pridať povolenie.

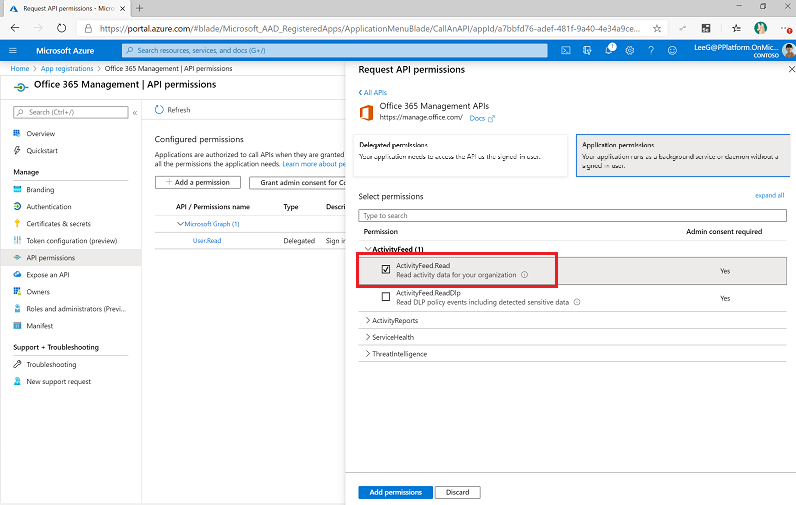

Vyberte Office 365 Management API a nakonfigurujte povolenia takto:

Vyberte položku Udeliť súhlas správcu (vašej organizácii). Ďalšie informácie o nastavení obsahu pre správcu nájdete v časti Udelenie súhlasu správcu pre aplikáciu v rámci celého nájomníka.

Povolenia rozhrania API teraz zodpovedajú delegovaným povoleniu ActivityFeed.Read so stavom Poskytnuté pre (vaša organizácia).

Vyberte položku Certifikáty a tajomstvá.

Vyberte položku + Nové klientske tajomstvo.

Pridajte popis a dobu platnosti v súlade s pravidlami vašej organizácie. Potom vyberte Pridať.

Skopírujte a prilepte ID aplikácie (klienta) do textového dokumentu, ako je napríklad Poznámkový blok.

Vyberte Prehľad a skopírujte a prilepte hodnoty ID aplikácie (klienta) a ID adresára (nájomníka) do rovnakého textového dokumentu. Nezabudnite si poznačiť, ktorý GUID je pre ktorú hodnotu. Tieto hodnoty potrebujete pri konfigurácii vlastného konektora.

Aktualizácia premenných prostredia

Premenné prostredia sa používajú na riadenie toho, aké rozhranie API sa má použiť, staršie Office 365 rozhranie API na správu alebo rozhranie Graph API a na ukladanie ID klienta a tajného kľúča na registráciu aplikácie. Premenné sa tiež používajú na definovanie koncových bodov služby publika a autority v závislosti od vášho cloudu pre akciu HTTP. Váš typ cloudu môže byť komerčný, US Government Coummunity Coud (GCC), US GCC High alebo Ministerstvo obrany USA (DoD). Pred zapnutím tokov aktualizujte premenné prostredia .

Tajný kľúč klienta môžete uložiť buď ako obyčajný text v premennej prostredia Audit Logs - Client Secret , čo sa neodporúča. Namiesto toho vám odporúčame vytvoriť a uložiť tajný kľúč klienta v Azure Key Vault a odkazovať naň v premennej prostredia Audit Log - Client Azure Secret .

Poznámka

Tok využívajúci túto premennú prostredia je nakonfigurovaný s podmienkou, aby sa očakávali buď Denníky auditu – Tajný kľúč klienta alebo Denníky auditu – Tajný kľúč klienta Azure premenná prostredia. Na prácu s Azure Key Vault však tok nemusíte upravovať.

| Name | Description | Hodnoty |

|---|---|---|

| Audit Logs - Použite Graph API | Parameter na ovládanie, či sa má Graph API použiť na dopytovanie udalostí. | Nie (predvolené) Tok synchronizácie používa staršie rozhranie Office 365 Management API. |

| Protokoly auditu – publikum | Parameter publika pre volania HTTP. | Komerčné (predvolené): https://manage.office.comGCC: https://manage-gcc.office.comGCC High: https://manage.office365.usDoD: https://manage.protection.apps.mil |

| Protokoly auditu – autorita | Pole oprávnenia vo volaniach HTTP. | Komerčné (predvolené): https://login.windows.netGCC: https://login.windows.netGCC High: https://login.microsoftonline.usDoD: https://login.microsoftonline.us |

| Protokoly auditu – ClientID | ID klienta registrácie aplikácie. | ID klienta aplikácie pochádza z Vytvoriť Microsoft Entra registráciu aplikácie pre Office 365 prístup k rozhraniu API pre správu krok. |

| Protokoly auditu - Tajomstvo klienta | Tajomstvo klienta registrácie aplikácie (nie tajné ID, ale skutočná hodnota) vo formáte obyčajného textu. | Tajomstvo klienta aplikácie pochádza z Vytvorenie Microsoft Entra registrácie aplikácie pre prístup Office 365 Management API krok. Ak na ukladanie ID klienta a tajného kľúča používate Azure Key Vault, nechajte pole prázdne. |

| Protokoly auditu – Tajné Azure klienta | Azure Referencia trezora kľúčov na tajný kľúč klienta registrácie aplikácie. | Referencia Azure Key Vault pre tajný kľúč klienta aplikácie pochádza z Vytvoriť Microsoft Entra registráciu aplikácie pre Office 365 prístup k API pre správu Audítorské protokoly – Tajomstvo klienta ukladáte svoje ID klienta ako obyčajný text, ponechajte pole prázdne. Táto premenná očakáva odkaz Azure Key Vault, nie tajomstvo. Ďalšie informácie nájdete v časti Používanie Azure tajomstiev Key Vault v premenných prostredia. |

Spustite predplatné na auditovanie obsahu protokolu

Prejdite na adresu make.powerapps.com.

Vyberte Riešenia.

Otvorte riešenie Centrum excelentnosti – základné komponenty .

Zapnite Správcu | Protokoly auditu | Office 365 Management API Subscription prebehnite a spustite, zadajte start ako operáciu, ktorá sa má spustiť.

Otvorte tok a overte, či bola vykonaná akcia na spustenie predplatného.

Dôležité

Ak ste predtým povolili predplatné, zobrazí sa správa (400) Predplatné je už povolené . To znamená, že predplatné bolo v minulosti úspešne povolené. Túto správu môžete ignorovať a pokračovať v nastavovaní.

Ak nevidíte vyššie uvedenú správu alebo (200) odpoveď, požiadavka pravdepodobne zlyhala. Vo vašom nastavení sa môže vyskytnúť chyba, ktorá bráni fungovaniu toku. Toto sú bežné problémy, ktoré treba skontrolovať:

- Sú povolené denníky auditu a máte povolenie na prezeranie denníkov auditu? Otestujte, či sú protokoly povolené, vyhľadaním v Microsoft Compliance Manager.

- Povolili ste nedávno denník auditu? Ak áno, skúste to znova o niekoľko minút, čím poskytnete čas na aktiváciu denníka auditu.

- Overte, či ste správne postupovali podľa krokov v Microsoft Entra registrácii aplikácie.

- Overte, či ste správne aktualizovali premenné prostredia pre tieto toky.

Zapnite postupy

- Prejdite na adresu make.powerapps.com.

- Vyberte Riešenia.

- Otvorte riešenie Centrum excelentnosti – základné komponenty .

- Zapnite Správcu | Protokoly auditu | Aktualizácia údajov (V2) tok. Tento postup aktualizuje tabuľku Power Apps o informácie o poslednom spustení a pridáva metadáta do záznamov denníkov auditu.

- Zapnite Správcu | Protokoly auditu | Synchronizácia denníkov auditu (V2) . Tento tok beží podľa hodinového plánu a zhromažďuje udalosti protokolu auditu do tabuľky protokolu auditu.

Poskytnúť pripomienky

Ak nájdete chybu v CoE Starter Kit, nahláste chybu proti riešeniu na aka.ms/coe-starter-kit-issues.