Filtrovanie koncových bodov konektora (verzia Preview)

Poznámka

nové a vylepšené Power Platform centrum správcov je teraz vo verejnej ukážke! Nové centrum spravovania sme navrhli tak, aby bolo jednoduchšie na používanie, s navigáciou orientovanou na úlohy, ktorá vám pomôže rýchlejšie dosiahnuť konkrétne výsledky. Keď sa nové Power Platform centrum spravovania presunie na všeobecnú dostupnosť, budeme zverejňovať novú a aktualizovanú dokumentáciu.

[Tento článok je predbežnou dokumentáciou a môže sa zmeniť.]

Filtrovanie koncových bodov konektora umožňuje správcom riadiť, ku ktorým konkrétnym koncovým bodom sa môžu tvorcovia pripojiť pri vytváraní aplikácií, tokov alebo chatbotov. Je nakonfigurovaný v rámci politiky ochrany pred stratou údajov (DLP) a je k dispozícii výhradne pre šesť konektorov:

- HTTP

- HTTP s Microsoft Entra ID (AD)

- HTTP Webhook

- SQL Server (zahŕňa použitie SQL Server Connector na prístup k Azure Synapse údajovému skladu)

- Úložisko Azure Blob

- SMTP

Keď sa výrobca pokúsi pripojiť svoju aplikáciu, tok alebo chatbot k zablokovanému koncovému bodu, zobrazí sa mu chybové hlásenie DLP.

Upozornenie

Pravidlá filtrovania koncových bodov sa nevynucujú na premenných prostredia, vlastných vstupoch ani na žiadnom koncovom bode, ktorý sa dynamicky vytvára pri spustení. V návrhároch aplikácií, tokov alebo chatbotov sa hodnotia iba statické koncové body. Ďalšie informácie nájdete v časti Známe obmedzenia.

Dôležité

Funkcie ukážky nie sú určené na produkčné účely a môžu mať obmedzenú funkčnosť. Tieto funkcie sú k dispozícii pred oficiálnym vydaním, aby k nim mohli zákazníci získať rýchly prístup a poskytnúť odozvu.

Pridajte pravidlá filtrovania koncových bodov do svojich politík DLP

Stĺpec Konfigurovateľný koncový bod na stránke Predpripravené konektory v Zásady údajov označuje, či je pre konektor podporovaná možnosť filtrovania koncového bodu.

Ak je hodnota stĺpca Koncový bod konfigurovateľnýÁno, tak túto funkciu môžete použiť kliknutím pravým tlačidlom myši a následným výberom Konfigurovať konektor>Koncové body konektora.

Tým sa otvorí bočný panel, kde môžete zadať usporiadaný zoznam vzorov Povoliť alebo Odmietnuť adresu URL. Posledný riadok v zozname bude vždy pravidlom pre zástupný znak (*), ktorý platí pre všetky koncové body v tomto konektore. Štandardne je vzor * nastavený ako Povoliť pre nové politiky DLP, ale môžete ho označiť ako Povoliť alebo Odmietnuť.

Pridajte nové pravidlá

Nové pravidlá môžete pridať výberom Pridať koncový bod. Nové pravidlá sa pridajú na koniec zoznamu vzorov ako predposledné pravidlo. Je to preto, že * bude vždy posledná položka v zozname. Poradie vzorov však môžete aktualizovať pomocou rozbaľovacieho zoznamu Poradie alebo výberom možnosti Posunúť nahor alebo Posunúť nadol.

Po pridaní vzoru môžete tieto vzory upraviť alebo odstrániť tak, že vyberiete konkrétny riadok a potom vyberiete Vymazať.

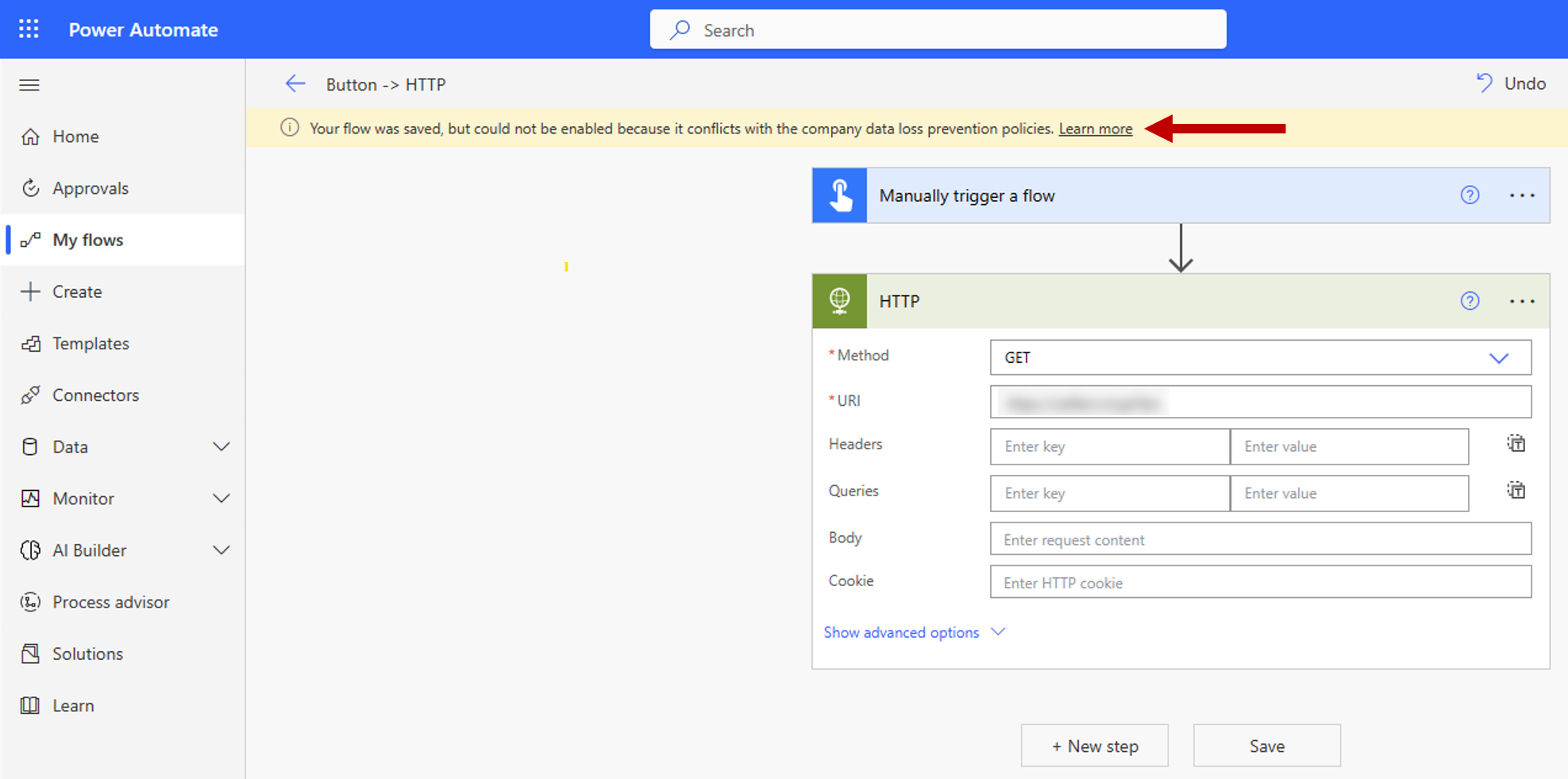

Po uložení pravidiel filtrovania koncových bodov konektora a politiky DLP, v ktorej sú definované, sa okamžite začnú uplatňovať v cieľových prostrediach. Nižšie je uvedený príklad, keď sa výrobca pokúsil pripojiť svoj cloudový tok ku koncovému bodu HTTP, ktorý nie je povolený.

Známe obmedzenia

Pravidlá filtrovania koncových bodov sa počas spustenia nevynucujú na premenných prostredia, vlastných vstupoch a dynamicky viazaných koncových bodoch. Vynucujú sa iba statické koncové body, ktoré sú známe a vybrané pri vytváraní aplikácie, postupu alebo chatbota počas návrhu. To znamená, že pravidlá filtrovania koncových bodov konektora pre SQL Server a Azure Blob Storage sa nevynucujú, ak sú pripojenia overené pomocou Microsoft Entra ID. Na dvoch snímkach obrazovky nižšie tvorca vytvoril cloudový tok, ktorý definuje SQL Server a databázu vo vnútri premenných a potom tieto premenné používa ako vstup do definície pripojenia. Preto sa pravidlá filtrovania koncových bodov nevyhodnocujú a cloudový tok sa môže úspešne spustiť.

Niektoré Power Apps zverejnené pred 1. októbrom 2020 je potrebné znova zverejniť, aby sa mohli presadzovať pravidlá akcií konektora DLP a pravidlá koncového bodu. Nasledujúci skript umožňuje správcom a tvorcom identifikovať aplikácie, ktoré sa musia znova zverejniť, aby sa dodržali tieto nové pravidlá granulárnej kontroly DLP:

Add-PowerAppsAccount $GranularDLPDate = Get-Date -Date "2020-10-01 00:00:00Z" ForEach ($app in Get-AdminPowerApp){ $versionAsDate = [datetime]::Parse($app.LastModifiedTime) $olderApp = $versionAsDate -lt $GranularDLPDate $wasBackfilled = $app.Internal.properties.executionRestrictions -ne $null -and $app.Internal.properties.executionRestrictions.dataLossPreventionEvaluationResult -ne $null -and ![string]::IsNullOrEmpty($app.Internal.properties.executionRestrictions.dataLossPreventionEvaluationResult.lastAdvancedBackfillDate) If($($olderApp -and !$wasBackfilled)){ Write-Host "App must be republished to be Granular DLP compliant: " $app.AppName " " $app.Internal.properties.displayName " " $app.Internal.properties.owner.email } Else{ Write-Host "App is already Granular DLP compliant: " $app.AppName } }

Vstupné formáty a príklady pre koncový bod

Každý konektor má inú predstavu o tom, čo znamená koncový bod. Navyše niektoré koncové body môžu byť definované vo viacerých formátoch. Koncové body je preto potrebné zadať vo všetkých možných formátoch, aby výrobcovia nemohli používať ich pri vytváraní aplikácií a postupov. Správcovia môžu buď zadať úplný názov koncového bodu, alebo použiť zodpovedajúci vzor so zástupným znakom (*) pri vytváraní pravidla filtrovania koncových bodov. Tieto pravidlá sú zadané a prezentované v usporiadanom zozname vzorov koncových bodov, čo znamená, že budú vyhodnotené vzostupne podľa čísla. Upozorňujeme, že posledné pravidlo pre daný konektor je vždy * Povoliť alebo * Zamietnuť. Povoliť je predvolené nastavenie, ktoré možno zmeniť na Zamietnuť.

Nasledujúce pokyny popisujú, ako zadávať koncové body konektora pri vytváraní pravidiel na ich povolenie alebo odmietnutie.

SQL Server

Koncové body pripojenia k serveru SQL Server musia byť uvedené v zozname vo formáte <Server_name, database_name>. Pár dôležitých informácií:

Názov servera môžu výrobcovia zadať v rôznych formátoch. Preto, aby bol koncový bod skutočne adresovaný, musí byť zadaný vo všetkých možných formátoch. Lokálne inštancie môžu byť napríklad vo formáte

<machine_name\named_instance, database_name>alebo<IP address, custom port, database_name>. V takom prípade budete musieť na koncový bod použiť pravidlá povolenia alebo blokovania v oboch formátoch. Napríklad:- Zablokujte

WS12875676\Servername1,MktingDB - Zablokujte

11.22.33.444,1401,MktingDB

- Zablokujte

Neexistuje žiadna špeciálna logika na spracovanie relatívnych adries, ako napríklad

localhost. Preto, ak zablokujete*localhost*, zablokuje tvorcom používať akékoľvek koncové body pomocoulocalhostako súčasti koncového bodu servera SQL Server. Nebráni im to však v prístupe ku koncovému bodu pomocou absolútnej adresy, pokiaľ absolútnu adresu nezablokoval aj správca.

Nasledujú príklady:

Povoliť iba inštancie Azure SQL Server:

- Povoliť

*.database.windows.net* - Odmietnuť

*

- Povoliť

Povoliť iba určitý rozsah IP: (Upozorňujeme, že nepovolené adresy IP môže výrobca zadať vo formáte

<machine_name\named_instance>.)- Povoliť

11.22.33* - Odmietnuť

*

- Povoliť

Dataverse

Dataverse koncové body sú reprezentované ID organizácie, ako napríklad 00aa00aa-bb11-cc22-dd33-44ee44ee44ee. Upozorňujeme, že v súčasnosti je predmetom filtrovania koncových bodov iba regulárny konektor Dataverse. Dataverse Dynamics a aktuálne konektory Dataverse nie sú v rozsahu. Miestnu inštanciu Dataverse (tiež známe ako aktuálne prostredie) tiež nemožno nikdy blokovať na použitie v prostredí. To znamená, že v akomkoľvek danom prostredí majú výrobcovia vždy prístup k aktuálnemu prostrediu Dataverse.

Preto pravidlo, ktoré hovorí nasledovné:

- Povoliť

00aa00aa-bb11-cc22-dd33-44ee44ee44ee - Odmietnuť

*

V skutočnosti znamená:

- Povoliť

Dataverse current environment - Povoliť

00aa00aa-bb11-cc22-dd33-44ee44ee44ee - Odmietnuť

*

Povoliť Dataverse current environment je vždy implicitne prvým pravidlom v zozname filtrovania koncových bodov Dataverse pre akékoľvek dané prostredie.

Azure Blob Storage

Koncové body Azure Blob Storage sú reprezentované názvom účtu úložiska Azure.

SMTP

Koncové body SMTP sú zastúpené vo formáte <SMTP server address, port number>.

Nasleduje príklad scenára:

- Odmietnuť

smtp.gmail.com,587 - Povoliť

*

HTTP s Microsoft Entra ID, HTTP Webhook a HTTP konektory

Koncové body pre všetky konektory HTTP sú reprezentované vzorom adresy URL. Akcia Získať webový zdroj pre HTTP s Microsoft Entra konektorom je mimo rozsah.

Nasleduje príklad scenára:

Povoľte prístup iba k stránke predplatných Azure v rámci https://management.azure.com/.

- Povoliť

https://management.azure.com/subscriptions* - Odmietnuť

https://management.azure.com/* - Odmietnuť

*

Podpora prostredia PowerShell na filtrovanie koncových bodov

Nakonfigurujte pravidlá filtrovania koncového bodu pre politiku

Objekt, ktorý obsahuje pravidlá filtrovania koncového bodu pre politiku, sa ďalej označuje ako konfigurácie konektorov.

Objekt konfigurácií konektorov má nasledujúcu štruktúru:

$ConnectorConfigurations = @{

connectorActionConfigurations = @() # used for connector action rules

endpointConfigurations = @( # array – one entry per

@{

connectorId # string

endpointRules = @( # array – one entry per rule

@{

order # number

endpoint # string

behavior # supported values: Allow/Deny

}

)

}

)

}

Poznámky

- Posledné pravidlo pre každý konektor by sa malo vždy uplatňovať na adresu URL

*, aby sa zabezpečilo, že pravidlá budú pokrývať všetky adresy URL. - Vlastnosť poradia pravidiel pre každý konektor by mala byť vyplnená číslami 1 až N, kde N je počet pravidiel pre daný konektor.

Získajte existujúce konfigurácie konektorov pre politiku DLP

Get-PowerAppDlpPolicyConnectorConfigurations

Vytvorte konfigurácie konektorov pre politiku DLP

New-PowerAppDlpPolicyConnectorConfigurations

Aktualizujte konfigurácie konektorov pre politiku DLP

Set-PowerAppDlpPolicyConnectorConfigurations

Príklad

Cieľ:

Pre konektor SQL servera:

- Odmietnuť databázu „testovacia databáza“ servera „myservername.database.windows.net“

- Povoliť všetky ostatné databázy servera „myservername.database.windows.net“

- Odmietnuť všetky ostatné servery

Pre konektor SMTP:

- Povoliť Gmail (adresa servera: smtp.gmail.com, port: 587)

- Odmietnuť všetky ostatné adresy

Pre konektor HTTP:

- Povoliť koncové body

https://mywebsite.com/allowedPath1ahttps://mywebsite.com/allowedPath2 - Odmietnuť všetky ostatné adresy URL

Poznámka

V nasledujúcej rutine cmdlet, PolicyName odkazuje na jedinečný identifikátor GUID. GUID DLP môžete získať spustením rutiny cmdlet Get-DlpPolicy.

$ConnectorConfigurations = @{

endpointConfigurations = @(

@{

connectorId = "/providers/Microsoft.PowerApps/apis/shared_sql"

endpointRules = @(

@{

order = 1

endpoint = "myservername.database.windows.net,testdatabase"

behavior = "Deny"

},

@{

order = 2

endpoint = "myservername.database.windows.net,*"

behavior = "Allow"

},

@{

order = 3

endpoint = "*"

behavior = "Deny"

}

)

},

@{

connectorId = "/providers/Microsoft.PowerApps/apis/shared_smtp"

endpointRules = @(

@{

order = 1

endpoint = "smtp.gmail.com,587"

behavior = "Allow"

},

@{

order = 2

endpoint = "*"

behavior = "Deny"

}

)

},

@{

connectorId = "http"

endpointRules = @(

@{

order = 1

endpoint = "https://mywebsite.com/allowedPath1"

behavior = "Allow"

},

@{

order = 2

endpoint = "https://mywebsite.com/allowedPath2"

behavior = "Allow"

},

@{

order = 3

endpoint = "*"

behavior = "Deny"

}

)

}

)

}

New-PowerAppDlpPolicyConnectorConfigurations -TenantId $TenantId -PolicyName $PolicyName -NewDlpPolicyConnectorConfigurations $ConnectorConfigurations