Входящие и исходящие ограничения между клиентами

Заметка

Новый и улучшенный центр администрирования Power Platform теперь доступен в виде общедоступной предварительной версии! Мы разработали новый центр администрирования, чтобы он был проще в использовании, с ориентированной на задачи навигацией, которая помогает быстрее достигать конкретных результатов. Мы будем публиковать новую и обновленную документацию по мере перехода нового центра администрирования Power Platform на общедоступную версию.

Microsoft Power Platform имеет богатую экосистему соединителей на основе Microsoft Entra, которые позволяют авторизованным пользователям Microsoft Entra создавать привлекательные приложения и потоки, устанавливающие связи с бизнес-данными, которые доступны посредством этих хранилищ данных. Изоляция клиента упрощает для администраторов обеспечение безопасного и надежного использования этих соединителей внутри клиента, сводя при этом к минимуму риск утечки данных за пределы клиента. Изоляция клиентов позволяет администраторам Power Platform эффективно управлять перемещением данных клиентов из авторизованных источников данных Microsoft Entra в свой клиент и из него.

Изоляция клиента Power Platform отличается от ограничение клиентов в масштабе Microsoft Entra ID. Это не влияет на доступ на основе Microsoft Entra ID вне Power Platform. Изоляция клиента Power Platform работает только для соединителей, использующих аутентификацию на основе Microsoft Entra ID, например Office 365 Outlook или SharePoint.

Предупреждение

Существует известная проблема с соединителем Azure DevOps, которая приводит к тому, что политика изоляции клиента не применяется для подключений, установленных с помощью этого соединителя. Если вас беспокоит вектор атаки внутреннего пользователя, рекомендуется ограничить использование соединителя или его действия с помощью политик данных.

Конфигурация по умолчанию в Power Platform с изоляцией клиентов Выключено заключается в том, чтобы позволить беспрепятственно устанавливать соединения между клиентами, если пользователь из клиента A, устанавливающий соединение с клиентом B, представляет соответствующие учетные данные Microsoft Entra. Если администраторы хотят разрешить только избранному набору клиентов устанавливать подключения к своему клиенту или от него, они могут включить изоляцию клиентов Включено.

С изоляцией клиента в состоянии Вкл.все клиенты ограничены. Входящие (подключения к клиенту от внешних клиентов) и исходящие (подключения от клиента к внешним клиентами) соединения между клиентами блокируются со стороны Power Platform, даже если пользователь предоставляет действительные учетные данные для источника данных с защитой Microsoft Entra. Вы можете использовать правила для добавления исключений.

Администраторы могут указать явный список разрешений арендаторов, для которых они хотят включить входящие, исходящие или и те, и другие подключения, что позволит обойти элементы управления изоляцией клиентов при настройке. Администраторы могут использовать специальный шаблон "*", чтобы разрешить всех клиентов в определенном направлении, когда включена изоляция клиентов. Все остальные соединения между клиентами кроме тех, что указаны в белом списке, отклоняются со стороны Power Platform.

Изоляцию клиентов можно настроить в центре администрирования Power Platform. Это влияет на приложения на основе холста Power Platform и потоки Power Automate. Чтобы настроить изоляцию клиентов, вы должны быть администратором клиента.

Возможность изоляции клиента Power Platform доступна с двумя вариантами: одностороннее или двустороннее ограничение.

Понимание сценариев изоляции клиентов и их последствий

Прежде чем приступить к настройке ограничений изоляции клиентов, просмотрите следующий список, чтобы понять сценарии и влияние изоляции клиентов.

- Администратор хочет включить изоляцию клиента.

- Администратор обеспокоен тем, что существующие приложения и потоки, использующие подключения между арендаторами, перестают работать.

- Администратор решает включить изоляцию клиентов и добавить правила исключений, чтобы устранить влияние.

- Администратор запускает отчеты об изоляции между клиентами, чтобы определить клиентов, которых необходимо исключить. Дополнительные сведения: Учебник. Создание отчетов об изоляции между клиентами (предварительная версия)

Двусторонняя изоляция клиента (ограничение входящего и исходящего соединения)

Двусторонняя изоляция клиентов заблокирует попытки подключения к вашему клиенту от других клиентов. Дополнительно, двусторонняя изоляция клиента также заблокирует попытки установления соединения от вашего клиента к другим клиентам.

В этом сценарии администратор клиента включил двустороннюю изоляцию клиента для клиента Contoso, а внешний клиент Fabrikam не был добавлен в список разрешений.

Пользователи, вошедшие в Power Platform в клиенте Contoso, не могут установить исходящие подключения на основе Microsoft Entra ID к источникам данных в клиенте Fabrikam, хотя они предоставляют правильные учетные данные Microsoft Entra для установления соединения. Это исходящая изоляция клиента для клиента Contoso.

Аналогичным образом, пользователи, вошедшие в Power Platform в клиенте Fabrikam, не могут установить входящие подключения на основе Microsoft Entra ID к источникам данных в клиенте Contoso, хотя они предоставляют правильные учетные данные Microsoft Entra для установления соединения. Это входящая изоляция клиента для клиента Contoso.

| Клиент создателя подключения | Клиент входа в подключение | Доступ разрешен? |

|---|---|---|

| Contoso | Contoso | Да |

| Contoso (изоляция клиента Вкл) | Fabrikam | Нет (исходящее) |

| Fabrikam | Contoso (изоляция клиента Вкл) | Нет (входящее) |

| Fabrikam | Fabrikam | Да |

Заметка

Попытка подключения, инициированная гостевым пользователем из своего хост-клиента, нацеленная на источники данных в том же хост-клиенте, не оценивается правилами изоляции клиента.

Изоляция клиента с помощью списков разрешений

Односторонняя изоляция клиента или входящая изоляция заблокирует попытки установления соединения вашего клиента от других клиентов.

Ситуация. Исходящий список разрешений — Fabrikam добавляется в исходящий список разрешений клиента Contoso

В этом сценарии администратор добавляет клиента Fabrikam в исходящий список разрешений, в то время как изоляция клиента включена.

Пользователи, вошедшие в Power Platform в клиенте Contoso, могут установить исходящие подключения на основе Microsoft Entra ID к источникам данных в клиенте Fabrikam, если они предоставляют правильные учетные данные Microsoft Entra для установления соединения. Установление исходящего подключения к клиенту Fabrikam разрешено на основании настроенной записи списка разрешений.

Однако пользователи, вошедшие в Power Platform в клиенте Fabrikam, по-прежнему не могут установить входящие подключения на основе Microsoft Entra ID к источникам данных в клиенте Contoso, хотя они предоставляют правильные учетные данные Microsoft Entra для установления соединения. Установление входящего соединения от клиента Fabrikam по-прежнему запрещено, даже если запись списка разрешений настроена и разрешает исходящие соединения.

| Клиент создателя подключения | Клиент входа в подключение | Доступ разрешен? |

|---|---|---|

| Contoso | Contoso | Да |

| Contoso (изоляция клиента Вкл) Fabrikam добавлен в исходящий список разрешений |

Fabrikam | Да |

| Fabrikam | Contoso (изоляция клиента Вкл) Fabrikam добавлен в исходящий список разрешений |

Нет (входящее) |

| Fabrikam | Fabrikam | Да |

Ситуация. Двунаправленный список разрешений — Fabrikam добавляется в исходящий и входящий списки разрешений клиента Contoso

В этом сценарии администратор добавляет клиента Fabrikam в исходящий и входящий списки разрешений, в то время как изоляция клиента включена.

| Клиент создателя подключения | Клиент входа в подключение | Доступ разрешен? |

|---|---|---|

| Contoso | Contoso | Да |

| Contoso (изоляция клиента Вкл) Fabrikam добавлен в оба списка разрешений |

Fabrikam | Да |

| Fabrikam | Contoso (изоляция клиента Вкл) Fabrikam добавлен в оба списка разрешений |

Да |

| Fabrikam | Fabrikam | Да |

Включить изоляцию клиента и настроить список разрешений

Перейдите в центр администрирования Power Platform.

В области навигации выберите Безопасность.

В области Безопасность выберите Идентификация и доступ.

На странице Управление идентификацией и доступом выберите Изоляция клиента.

Чтобы разрешить изоляцию клиента, включите параметр Ограничить подключения между клиентами.

Чтобы разрешить обмен данными между клиентами, выберите Добавить исключения на панели Изоляция клиента.

Если изоляция клиента выключена, вы можете добавлять или редактировать список исключений. Однако списки исключений не будут применяться, пока вы не включите изоляцию клиента.

В раскрывающемся списке Разрешенное направление выберите направление записи списка разрешений.

Введите значение разрешенного клиента в качестве домена клиента или идентификатора клиента в поле ИД клиента. После сохранения запись добавляется в список разрешений вместе с другими разрешенными клиентами. Если вы используете домен клиента для добавления записи в список разрешений, центр администрирования Power Platform автоматически вычисляет идентификатор клиента.

Вы можете использовать "*" в качестве специального символа, указывающего, что всем клиентам разрешено двигаться в указанном направлении, когда изоляция клиента включена.

Выберите Сохранить.

Заметка

У вас должна быть роль администратора Power Platform, чтобы просматривать и настраивать политику изоляции клиента.

Заметка

Чтобы изоляция клиента не блокировала никакие вызовы при использовании, включите изоляцию клиента, добавьте новое правило клиента, задайте для параметра ИД клиента значение "*" и задайте разрешенное направление входящий и исходящий.

Вы можете выполнять все операции со списками разрешений, такие как добавление, редактирование и удаление, когда изоляция клиента включена или выключена. Записи списка разрешений влияют на поведение подключения, когда изоляция клиента выключена, поскольку разрешены все соединения между клиентами.

Влияние этапа разработки на приложения и потоки

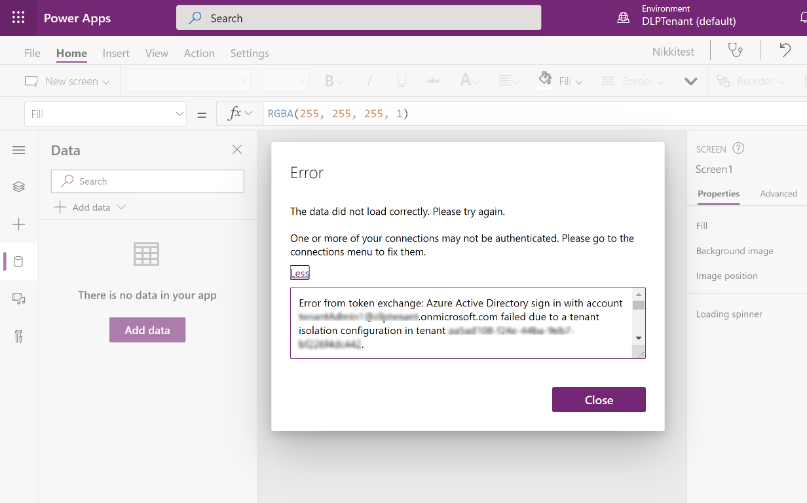

Пользователи, которые создают или редактируют ресурс, на который распространяется политика изоляции клиента, увидят соответствующее сообщение об ошибке. Например, создатели Power Apps увидят следующую ошибку, когда они используют соединения между клиентами в приложении, которое заблокировано политиками изоляции клиентов. Приложение не добавляет подключение.

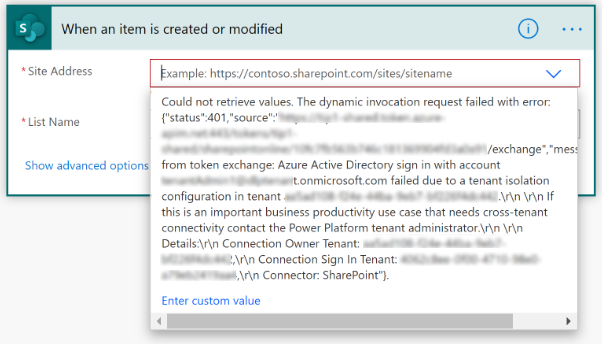

Аналогично, создатели Power Automate увидят следующую ошибку, когда попытаются сохранить поток, использующий соединения в потоке, который заблокирован политиками изоляции клиентов. Сам поток будет сохранен, но он будет помечен как «Приостановлено» и не будет выполняться, пока создатель не устранит нарушение политики защиты от потери данных (DLP).

Влияние этапа выполнения на приложения и потоки

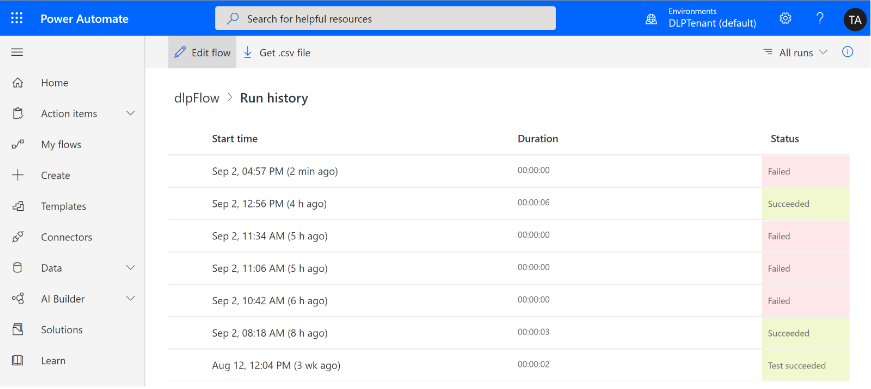

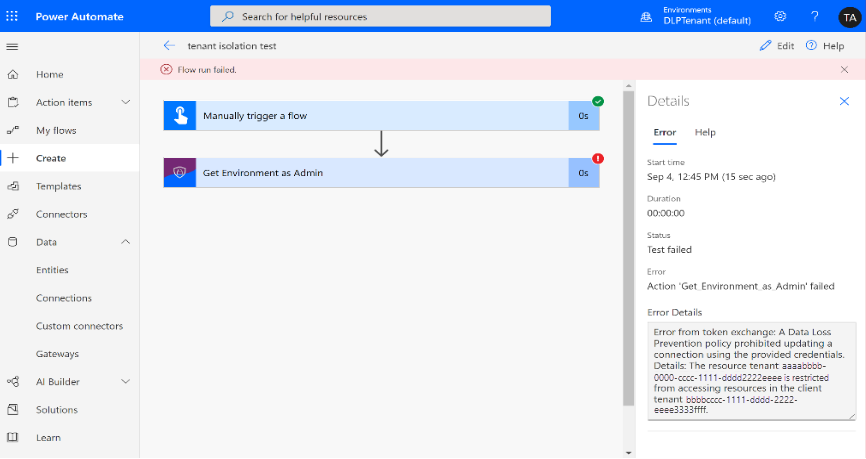

Как администратор вы можете изменить политики изоляции клиента в любой момент. Если приложения и потоки были созданы и выполнены в соответствии с более ранними политиками изоляции клиентов, на некоторые из них могут негативно повлиять любые изменения политики, которые вы вносите. Приложения или потоки, нарушающие политику изоляции клиента, не будут работать успешно. Например, журнал выполнения в Power Automate указывает на сбой выполнения потока. Кроме того, при выборе неудачного запуска будут показаны сведения об ошибке.

Для существующих потоков, которые не выполняются успешно из-за последней политики изоляции клиентов, журнал выполнения в Power Automate указывает на сбой выполнения потока.

При выборе неудачного запуска будут показаны сведения о выполнении потока с ошибкой.

Заметка

Для оценки последних изменений политики изоляции клиентов в отношении активных приложений и потоков требуется около часа. Это изменение не мгновенное.

Известные проблемы

Соединитель Azure DevOps использует проверку подлинности Microsoft Entra в качестве поставщика удостоверений, но использует собственный поток OAuth и службу токенов безопасности для авторизации и выдачи маркера. Так как маркер, возвращенный из потока ADO на основе конфигурации этого соединителя, не выдан Microsoft Entra ID, политика изоляции клиента не применяется. Для устранения этой проблемы рекомендуется использовать другие типы политик данных, чтобы ограничить использование соединителя или его действий.