Управление подписками и ресурсами в плане Azure

Соответствующие роли: агент по администрированию

В этой статье объясняется, как партнеры поставщик облачных решений (CSP) могут использовать различные варианты управления доступом на основе ролей (RBAC), чтобы получить операционный контроль и управление ресурсами Azure клиента.

При переводе клиента на план Azure вам назначаются права привилегированного администратора в Azure — права владельца подписки через администратора по доверенности (по умолчанию, AOBO).

Примечание.

Права администратора на подписку Azure могут быть удалены клиентом на уровне подписки, на уровне группы ресурсов или на уровне рабочей нагрузки.

Партнеры могут получать непрерывный операционный контроль и управление ресурсами Azure клиента в CSP с помощью различных вариантов, доступных с помощью функции управления доступом на основе ролей (RBAC).

Администратор от имени — С помощью AOBO любой пользователь с ролью агента администрирования в клиенте партнера имеет доступ владельца RBAC к подпискам Azure, которые вы создаете через программу СПС.

Azure Lighthouse: AOBO не имеет гибкости для создания отдельных групп, работающих с разными клиентами, или для включения различных ролей для групп или пользователей. Однако с помощью Azure Lighthouse можно назначать разные группы разным клиентам или ролям. Так как пользователи имеют соответствующий уровень доступа через делегированное управление ресурсами Azure, вы можете уменьшить количество пользователей, имеющих роль агента администрирования (и, следовательно, полный доступ к AOBO). Это помогает повысить безопасность путем ограничения ненужного доступа к ресурсам клиентов. Кроме того, это повышает гибкость управления несколькими клиентами в соответствующем масштабе. Дополнительные сведения см. в статье Azure Lighthouse и программа поставщиков облачных решений.

Каталог или гостевые пользователи или субъекты-службы. Вы можете делегировать детализированный доступ к подпискам CSP, добавив пользователей в каталог клиента или добавив гостевых пользователей и назначив определенные роли RBAC.

В качестве практики безопасности корпорация Майкрософт рекомендует назначать пользователям минимальные разрешения, необходимые для выполнения их работы. Для получения дополнительной информации см. ресурсы управления привилегированными пользователями Microsoft Entra.

Связывание идентификатора партнера с учетными данными для управления ресурсами Azure клиента

В следующей таблице показаны методы, используемые для связывания Идентификатора партнера (прежнего имени MPN) с различными параметрами доступа RBAC.

| Категория | Сценарий | Ассоциация PartnerID |

|---|---|---|

| AOBO | Прямой партнер или косвенный поставщик CSP создает подписку для клиента, что делает CSP прямого партнера или косвенного поставщика владельцем подписки по умолчанию с помощью AOBO. Прямой партнер или непрямой поставщик CSP предоставляет непрямому торговому посреднику доступ к подписке, используя AOBO. | Автоматическая (от партнера не требуется каких-либо действий) |

| Azure Lighthouse | Партнер создает новое предложение управляемых услуг в Marketplace. Предложение принимается в подписке CSP, а партнер получает доступ к подписке CSP. | Автоматическая (от партнера не требуется каких-либо действий) |

| Azure Lighthouse | Партнер развертывает шаблон Azure Resource Manager (ARM) в учетной записи Azure | Партнер должен связать идентификатор PartnerID с пользователем или сервисным принципалом в арендаторе партнера. Дополнительные сведения см. в статье "Свяжите ваш PartnerID, чтобы отслеживать влияние на делегированные ресурсы. |

| Каталог или гостевой пользователь | Партнер создает нового пользователя или служебного принципала в каталоге клиента и предоставляет этому пользователю доступ к подписке CSP. Партнер создает нового пользователя или сервисного принципала в каталоге клиента. Партнер добавляет пользователя в группу и предоставляет ей доступ к подписке CSP. | Партнер должен связать PartnerID с пользователем или субъектом-службой в тенанте клиента. Дополнительные сведения см. в статье "Связывание Идентификатора партнера" с учетной записью, которая используется для управления клиентами. |

Убедитесь, что у вас есть права администратора.

У вас должен быть доступ администратора для управления службами клиента и получения заработанных кредитов. Дополнительные сведения о заработанных кредитах, см. в разделе "Заработанные кредиты партнера".

Чтобы определить, имеется ли у вас доступ администратора, выполните следующие действия.

- Проверьте файл ежедневного использования: Проверьте цену за единицу и эффективную цену за единицу в файле ежедневного использования и убедитесь, применяется ли скидка. Если вы получаете скидку, вы являетесь администратором.

Создайте оповещение Azure Monitor

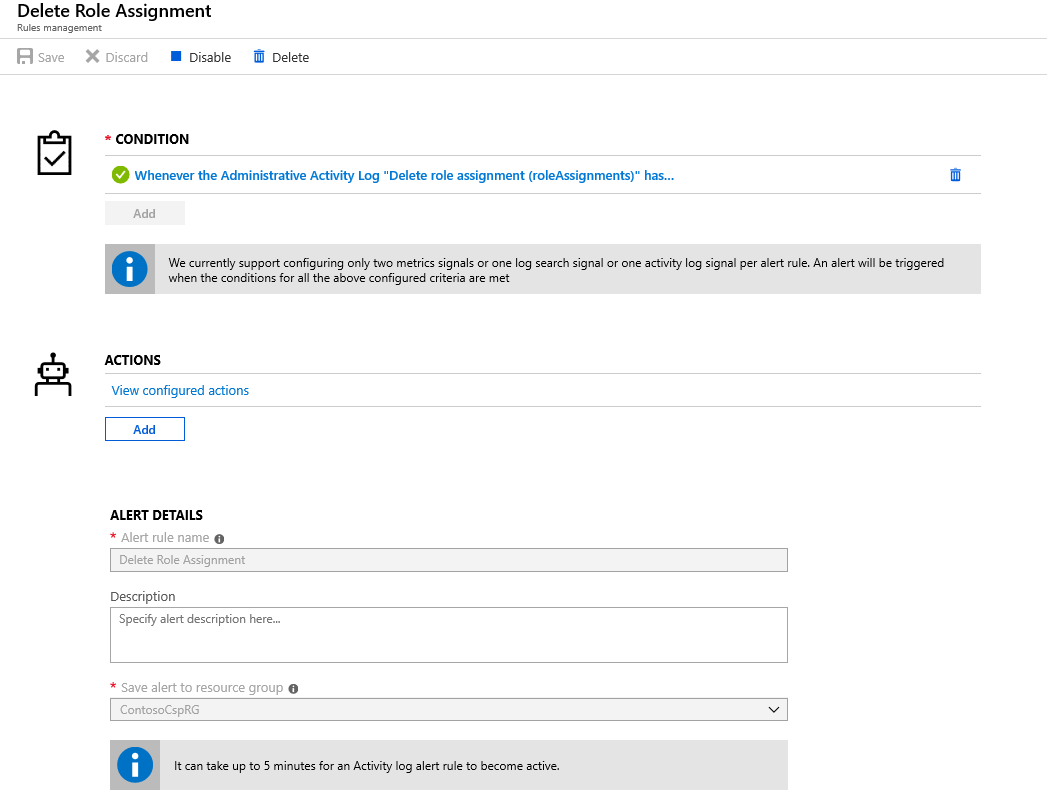

Вы можете создать оповещение Azure Monitor журнала действий, чтобы получать уведомления, если ваши права доступа RBAC удаляются из подписки CSP.

Чтобы создать оповещение Azure Monitor, выполните следующие действия.

Создайте оповещение.

Выберите тип действия, которое вы хотите, чтобы оповещение совершило.

Например, если указать, что требуется сообщение электронной почты, вы получите сообщение электронной почты, уведомляющее вас об удалении назначения ролей.

Скриншот в портале Azure при настройке оповещения.

Удаление AOBO

Клиенты могут управлять доступом к своим подпискам, перейдя на Контроль доступа на портале Azure. На вкладке Назначения ролей они могут выбрать Удалить доступ.

Если клиент удаляет доступ, вы можете:

Обратитесь к клиенту, чтобы узнать, можно ли восстановить административный доступ.

Используйте доступ, предоставленный через контроль доступа на основе ролей (RBAC).

Используйте доступ, предоставленный с помощью Azure Lighthouse.

Доступ на основе ролей отличается от административного доступа. Роли позволяют точно указать, что доступно, а что запрещено. Административный доступ является более обширным.

Приостановка и повторная активация плана Azure

Партнеры могут приостановить или повторно активировать план Azure непосредственно в Центре партнеров на странице сведений о плане Azure.

- В Центре партнеров, в Клиенты, выберите учетную запись клиента.

- Перейдите к подпискам Azure клиента

- Выберите план Azure

- Выберите состояние: приостановлено и отправьте , чтобы приостановить план Azure.

- Выберите состояние: "Активный " и " Отправить ", чтобы повторно активировать план Azure.

Вы можете приостановить существующий план Azure, если он больше не имеет активных ресурсов использования, связанных с ним, включая подписки на использование Azure и резервирования Azure.

Партнеры могут приобрести только один план Azure для конкретного торгового посредника и сочетания клиентов. Если у клиента торгового посредника есть приостановленный план, он не может приобрести новый план. Отмена недоступна для плана Azure.

Сведения о приостановке плана Azure с помощью API см. в статье "Приостановка подписки — разработчик приложений для партнеров".

Сведения о том, как повторно активировать план Azure с помощью API, см. в статье "Повторное активирование приостановленной подписки — для разработчиков приложений-партнеров".

Отмените подписку Azure

В случае компрометации подписок плана Azure клиента партнеры могут отменить подписки Azure из Центра партнеров. Эта возможность доступна только ролям агента администрирования. Для этого:

- Выберите Клиента из списка клиентов

- Перейдите к подпискам клиента на Azure

- Выберите план Azure, под который попадает подписка

- На странице сведений о плане Azure выберите подписки Azure, чтобы отменить

- Отправка изменений путем нажатия кнопки "Отмена подписки"

Это отменяет только выбранные подписки Azure. Клиенты с доступом к подписке Azure могут повторно активировать подписку, если план Azure по-прежнему активен. Чтобы остановить это, партнеры должны отменить все подписки Azure, а затем сам план Azure.

Партнеры могут выполнять многоразовую выборку подписок, но не могут одновременно отменять более 10 подписок. Партнеры могут отменить план Azure, если в нем нет активных подписок Azure. Это позволяет партнерам отключить планы и подписки Azure, которые могли быть скомпрометированы, даже если недобросовестный пользователь удалил их разрешения RBAC.

Партнеры могут отменить подписки Azure с помощью портала Центра партнеров или API. Для получения дополнительных сведений об API см. "Отмена подписки Azure" и для испытания см. "Расходы Azure - Отмена права Azure - REST API".

Чтобы узнать больше об отмене подписок Azure, см. статью "Что происходит после отмены подписки?".

Повторная активация подписки Azure

Партнеры могут повторно активировать подписки Azure, которые были отменены из-за компрометации клиентов на странице сведений о плане Azure с помощью вкладки "Неактивные подписки Azure". Эта возможность доступна только ролям агента администрирования. Для этого:

- Выберите клиента из списка клиентов

- Перейдите к клиентским подпискам Azure

- Выберите план Azure, на который оформлена подписка

- На странице сведений о плане Azure в разделе подписки Azure выберите вкладку "Неактивный"

- Выберите подписку Azure для повторной активации

- Отправьте изменения, выбрав Активировать подписку заново

Это повторно активирует только выбранные подписки Azure. Партнеры могут выполнять многоразовую выборку подписок, но не могут повторно активировать более 10 подписок за раз. Связанный план Azure должен быть активным для повторной активации подписок Azure. Партнеры могут повторно активировать планы Azure непосредственно в Центре партнеров, перейдя на страницу сведений о плане Azure и обновив состояние плана Azure обратно на Активный.

Если подписка Azure была отменена клиентом или владельцем выставления счетов в портале Azure, необходимо связаться с клиентом или владельцем выставления счетов, чтобы повторно активировать подписку из портала Azure.

Для повторной активации с помощью API см. "Повторная активация подписки Azure — разработчики приложений для партнеров". Чтобы попробовать это, ознакомьтесь с разделом Расходы на Azure — повторная активация права Azure.

Детали о повторной активации подписок Azure можно найти в документации Azure.

Снимок экрана оповещения в портале Azure.

Снимок экрана оповещения в портале Azure.