Устранение неполадок с правилами сокращения направлений атак

Область применения:

Первым и наиболее непосредственным способом является локальное проверка на устройстве Windows, в котором включены правила уменьшения направлений атак (и их настройка) с помощью командлетов PowerShell.

Ниже приведено несколько других источников информации, которые windows предлагает для устранения неполадок, связанных с воздействием и работой правил уменьшения направлений атак.

При использовании правил сокращения направлений атаки могут возникнуть проблемы, такие как:

- Правило блокирует файл, обработку или выполняет какое-либо другое действие, которое не должно быть (ложноположительный результат); или

- Правило не работает, как описано, или не блокирует файл или процесс, которые оно должно (ложноотрицательный).

Для устранения этих проблем необходимо выполнить четыре действия.

- Подтвердите предварительные требования.

- Используйте режим аудита для тестирования правила.

- Добавьте исключения для указанного правила (для ложноположительных результатов).

- Сбор и отправка журналов поддержки.

Подтверждение предварительных требований

Правила сокращения направлений атаки работают только на устройствах со следующими условиями:

- Устройства работают Windows 10 Корпоративная или более поздней версии.

- Устройства используют Microsoft Defender антивирусную программу в качестве единственного приложения для защиты от вирусов. Использование любого другого антивирусного приложения приводит к отключению антивирусной программы Microsoft Defender.

- Включена защита в режиме реального времени .

- Режим аудита не включен. Используйте групповая политика, чтобы задать для правила

Disabledзначение (значение:0), как описано в разделе Включение правил сокращения направлений атак.

Если эти предварительные требования выполнены, перейдите к следующему шагу, чтобы протестировать правило в режиме аудита.

Рекомендации по настройке правил сокращения направлений атак с помощью групповая политика

При настройке правил сокращения направлений атак с помощью групповая политика ниже приведены рекомендации по устранению распространенных ошибок.

Убедитесь, что при добавлении GUID для правил уменьшения направлений атаки в начале или конце GUID отсутствуют двойные кавычки (например, "ИДЕНТИФИКАТОР правил ASR").

При добавлении GUID для правил сокращения направлений атаки убедитесь, что в начале или конце отсутствуют пробелы .

Запрос активных правил

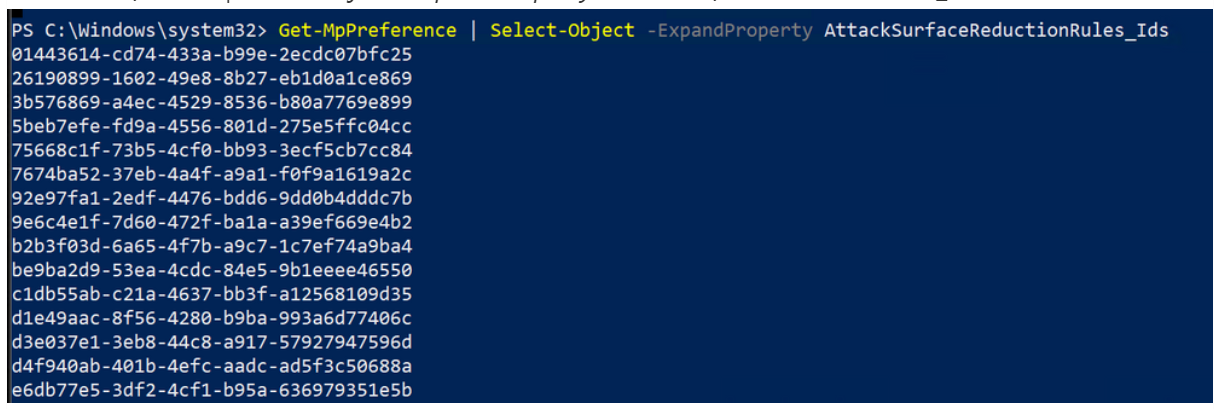

Одним из самых простых способов определить, включены ли правила сокращения направлений атак, является командлет PowerShell Get-MpPreference.

Пример:

Существует несколько правил сокращения направлений атак с разными настроенными действиями.

Чтобы расширить сведения о правилах сокращения направлений атак, можно использовать свойства AttackSurfaceReductionRules_Ids и (или) AttackSurfaceReductionRules_Actions.

Пример:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

На предыдущем рисунке показаны все идентификаторы правил сокращения направлений атак, которые имеют значение, отличное от 0 (не настроено).

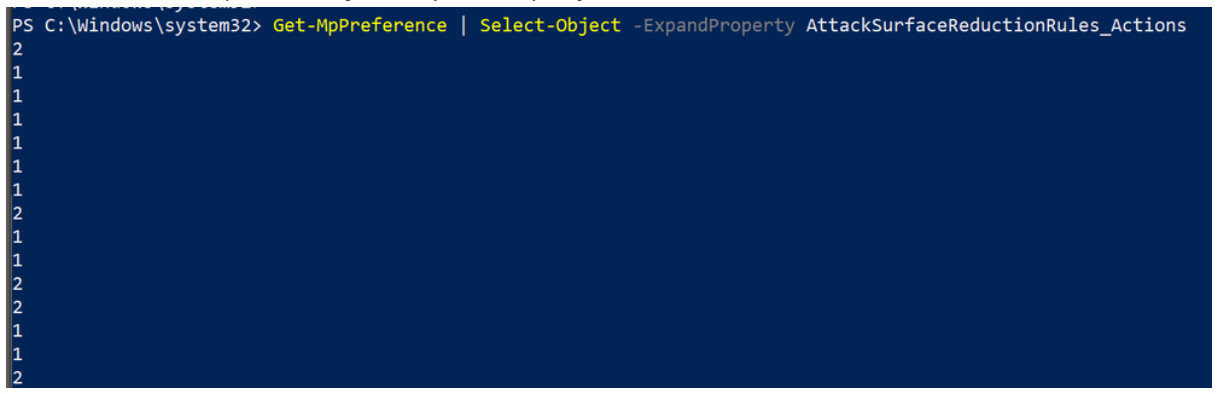

Следующим шагом является перечисление фактических действий (блокировать или аудит), с помощью которых настроено каждое правило.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Использование режима аудита для тестирования правила

Следуйте этим инструкциям в разделе Использование демонстрационного средства, чтобы узнать, как работают правила сокращения направлений атак , чтобы протестировать конкретное правило, с которым вы столкнулись с проблемами.

Включите режим аудита для конкретного правила, которое вы хотите протестировать. Используйте групповая политика, чтобы задать для правила

Audit modeзначение (значение:2), как описано в разделе Включение правил сокращения направлений атак. Режим аудита позволяет правилу сообщать о файле или процессе, но позволяет выполнять его.Выполните действие, которое вызывает проблему. Например, откройте файл или запустите процесс, который должен быть заблокирован, но разрешен.

Просмотрите журналы событий правила уменьшения направлений атак , чтобы узнать, будет ли правило блокировать файл или процесс, если для правила задано значение

Enabled.

Если правило не блокирует файл или процесс, который вы ожидаете заблокировать, сначала проверка, чтобы узнать, включен ли режим аудита. Режим аудита может быть включен для тестирования другой функции или с помощью автоматического сценария PowerShell и не может быть отключен после завершения тестов.

Если вы протестировали правило с помощью демонстрационного средства и режима аудита, а правила сокращения направлений атак работают в предварительно настроенных сценариях, но правило работает не так, как ожидалось, перейдите к любой из следующих разделов в зависимости от вашей ситуации:

- Если правило сокращения направлений атаки блокирует то, что не должно блокироваться (также известное как ложноположительное срабатывание), можно сначала добавить исключение правила сокращения направлений атаки.

- Если правило сокращения направлений атаки не блокирует то, что должно блокироваться (также известное как ложноотрицательный), вы можете немедленно перейти к последнему шагу, собрав диагностические данные и отправив нам проблему.

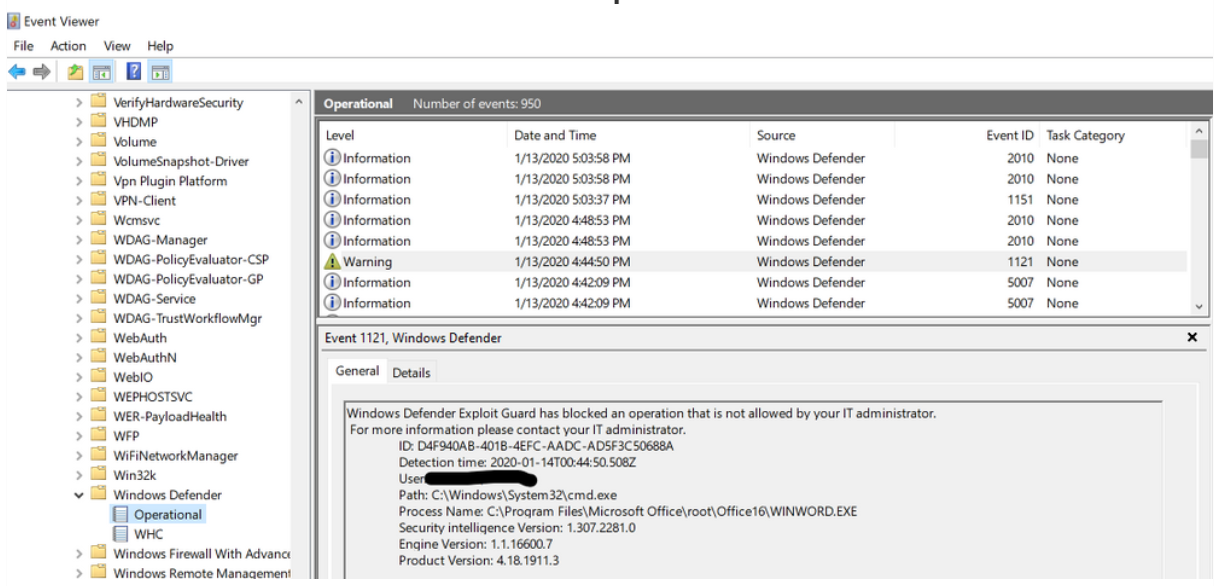

Запрос событий блокировки и аудита

События правил сокращения направлений атаки можно просмотреть в журнале Защитника Windows.

Чтобы получить доступ к нему, откройте Просмотр событий Windows и перейдите к разделу Журналы> приложений и службMicrosoft>Windows>Defender>Windows Operational.

Добавление исключений для ложноположительных срабатываний

Если правило сокращения направлений атаки блокирует то, что не должно блокироваться (также известное как ложноположительное срабатывание), можно добавить исключения, чтобы правила сокращения направлений атаки не могли оценивать исключенные файлы или папки.

Сведения о добавлении исключения см . в статье Настройка сокращения направлений атак.

Важно!

Вы можете указать отдельные файлы и папки для исключения, но нельзя указать отдельные правила. Это означает любые файлы или папки, исключенные из всех правил ASR.

Сообщить о ложноположительных или ложноотрицательных результатах

Используйте веб-форму отправки портал для обнаружения угроз (Microsoft), чтобы сообщить о ложноотрицательном или ложном срабатывании для защиты сети. С помощью подписки Windows E5 можно также указать ссылку на любое связанное оповещение.

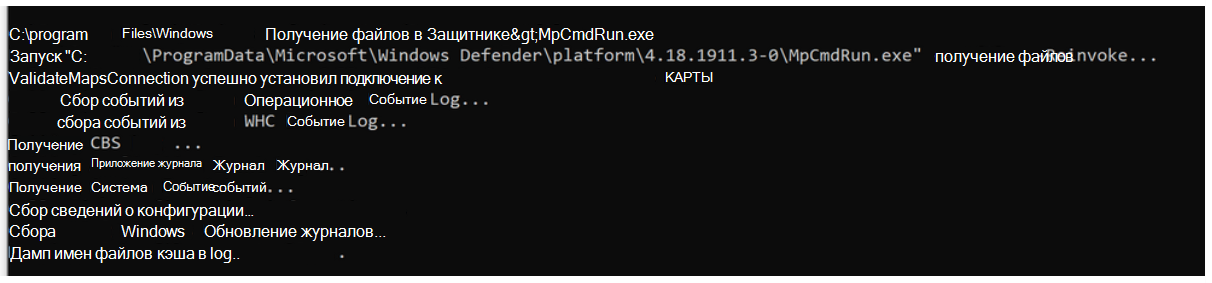

Сбор диагностических данных защиты от вредоносных программ Microsoft Defender для отправки файлов

Когда вы сообщаете о проблеме с правилами сокращения направлений атак, вам будет предложено собрать и отправить диагностические данные для групп поддержки и инженеров Майкрософт, чтобы помочь в устранении неполадок.

Откройте командную строку от имени администратора и откройте каталог Защитника Windows:

cd "c:\program files\Windows Defender"Выполните следующую команду, чтобы создать журналы диагностики:

mpcmdrun -getfilesПо умолчанию они сохраняются в

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Вложите файл в форму отправки.

Вы также можете просматривать события правил с помощью выделенного средства командной строки Microsoft Defender Антивирусная программа, которая называется *mpcmdrun.exe*, которую можно использовать для управления и настройки, а также для автоматизации задач при необходимости.

Эту служебную программу можно найти в папке %ProgramFiles%\Windows Defender\MpCmdRun.exe. Его необходимо запустить из командной строки с повышенными привилегиями (т. е. запустить от имени Администратор).

Чтобы создать сведения о поддержке, введите MpCmdRun.exe -getfiles. Через некоторое время несколько журналов будут упаковываться в архив (MpSupportFiles.cab) и предоставляться по адресу C:\ProgramData\Microsoft\Windows Defender\Support.

Извлеките этот архив, и у вас есть много файлов, доступных для устранения неполадок.

Ниже приведены наиболее важные файлы:

-

MPOperationalEvents.txt: этот файл содержит тот же уровень информации, что и в Просмотр событий операционного журнала Защитника Windows. -

MPRegistry.txt: в этом файле можно проанализировать все текущие конфигурации Защитника Windows с момента записи журналов поддержки. -

MPLog.txt: этот журнал содержит более подробные сведения обо всех действиях и операциях Защитника Windows.

Статьи по теме

- Правила сокращения направлений атак

- Включить правила сокращения направлений атак

- Оценка правил сокращения направлений атак

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.