Развертывание на основе скриптов установщика для развертывания Microsoft Defender для конечной точки в Linux

Область применения:

- Microsoft Defender для конечной точки для серверов

- Microsoft Defender для серверов плана 1 или плана 2

Введение

Автоматизируйте развертывание Microsoft Defender для конечной точки в Linux с помощью скрипта установщика. Этот скрипт определяет дистрибутив и версию, выбирает правильный репозиторий, настраивает устройство для извлечения последней версии агента и устанавливает устройство в Defender для конечной точки с помощью пакета подключения. Этот метод настоятельно рекомендуется для упрощения процесса развертывания.

Предварительные требования и требования к системе

Прежде чем приступить к работе, ознакомьтесь с Microsoft Defender для конечной точки в Linux, чтобы узнать о предварительных требованиях и требованиях к системе.

Процесс развертывания

Скачайте пакет подключения с портала Microsoft Defender, выполнив следующие действия.

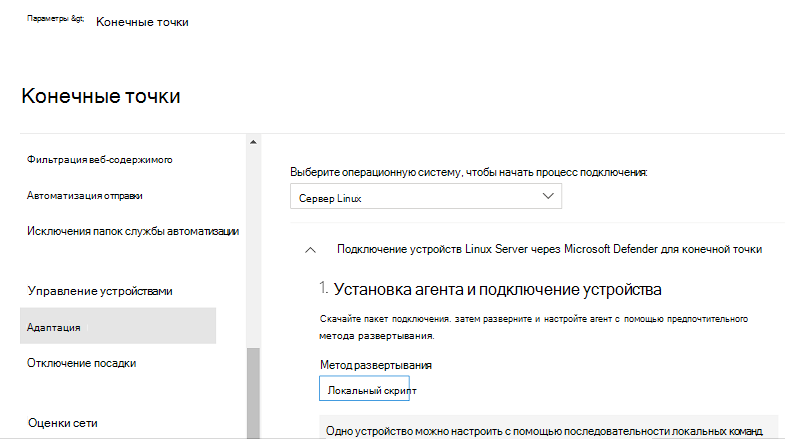

На портале Microsoft Defender перейдите в раздел Параметры Конечные>>точкиПодключениеуправления устройствами>.

В первом раскрывающемся меню выберите Сервер Linux в качестве операционной системы.

Во втором раскрывающемся меню выберите Локальный скрипт в качестве метода развертывания.

Выберите Скачать пакет подключения. Сохраните файл как

WindowsDefenderATPOnboardingPackage.zip.Из командной строки извлеките содержимое архива:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.pyПредупреждение

Переупаковка пакета установки Defender для конечной точки не поддерживается. Это может негативно повлиять на целостность продукта и привести к неблагоприятным результатам, включая, помимо прочего, активацию оповещений и обновлений о незаконном изменении.

Важно!

Если вы пропустите этот шаг, любая выполненная команда отображает предупреждающее сообщение о том, что продукт не лицензирован. Кроме того, команда mdatp health возвращает значение false.

Скачайте скрипт bash установщика , предоставленный в общедоступном репозитории GitHub.

Предоставьте исполняемые разрешения скрипту установщика:

chmod +x mde_installer.shВыполните скрипт установщика и укажите пакет подключения в качестве параметра для установки агента и подключения устройства к порталу Defender.

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqЭта команда развертывает последнюю версию агента в рабочем канале, проверка минимальные системные требования и подключение устройства к порталу Defender.

Кроме того, вы можете передать дополнительный параметр в зависимости от ваших требований для изменения установки. Проверьте справку для всех доступных параметров:

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -h|--help display helpСценарий Command Установка определенной версии агента sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004Обновление до последней версии агента sudo ./mde_installer.sh --upgradeОбновление до определенной версии агента sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004Переход на определенную версию агента sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004Агент удаления sudo ./mde_installer.sh --removeПримечание.

Для обновления операционной системы до новой основной версии после установки продукта требуется переустановка продукта. Необходимо удалить существующий Defender для конечной точки в Linux, обновить операционную систему, а затем перенастроить Defender для конечной точки в Linux.

Проверка состояния развертывания

На портале Microsoft Defender откройте инвентаризацию устройств. На отображение устройства на портале может потребоваться 5–20 минут.

Запустите тест обнаружения антивирусной программы, чтобы убедиться, что устройство правильно подключено и сообщает службе. На недавно подключенном устройстве выполните следующие действия.

Убедитесь, что включена защита в режиме реального

trueвремени (обозначается результатом выполнения следующей команды):mdatp health --field real_time_protection_enabledЕсли он не включен, выполните следующую команду:

mdatp config real-time-protection --value enabledОткройте окно терминала и выполните следующую команду, чтобы запустить тест обнаружения:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtВы можете выполнить дополнительные тесты обнаружения в ZIP-файлах с помощью любой из следующих команд:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipФайлы должны быть помещены в карантин Defender для конечной точки в Linux. Используйте следующую команду, чтобы получить список всех обнаруженных угроз:

mdatp threat list

Запустите тест обнаружения EDR и имитируйте обнаружение, чтобы убедиться, что устройство правильно подключено и сообщает службе. На недавно подключенном устройстве выполните следующие действия.

Скачайте и извлеките файл скрипта на подключенный сервер Linux.

Предоставьте исполняемые разрешения скрипту:

chmod +x mde_linux_edr_diy.shВыполните следующую команду:

./mde_linux_edr_diy.shЧерез несколько минут в Microsoft Defender XDR должно быть поднято обнаружение.

Проверьте сведения об оповещении, временная шкала компьютера и выполните типичные действия по расследованию.

Microsoft Defender для конечной точки зависимости внешнего пакета

Если установка Microsoft Defender для конечной точки завершается сбоем из-за отсутствующих зависимостей, можно вручную скачать необходимые зависимости.

Для пакета существуют следующие внешние mdatp зависимости пакета:

- Для

mdatp RPMпакета требуется :glibc >= 2.17,policycoreutils,selinux-policy-targeted,mde-netfilter. - Для DEBIAN пакет

mdatpтребуетlibc6 >= 2.23,uuid-runtimemde-netfilter - Для Mariner

mdatpпакет требуетattr,diffutils,libacl,libattrlibselinux-utils,selinux-policy, , ,policycoreutils, .mde-netfilter

Примечание.

Начиная с версии 101.24082.0004Defender для конечной точки в Linux больше не поддерживает Auditd поставщик событий. Мы полностью переходим на более эффективную технологию eBPF.

Если eBPF на ваших компьютерах не поддерживается или существуют определенные требования, чтобы остаться на Auditd, и на ваших компьютерах используется Defender для конечной точки в Linux или более поздней версии 101.24072.0001 , существует следующая дополнительная зависимость от проверяемого пакета для mdatp:

mdatp зависимости пакета

- Пакет

mdatp RPMтребуетaudit,semanage. - Для DEBIAN

mdatpпакет требуетauditd. - Для Mariner

mdatpпакет требуетaudit.

mde-netfilter Зависимости

Пакет mde-netfilter также имеет следующие зависимости пакета:

- Для DEBIAN

mde-netfilterпакет требуетlibnetfilter-queue1,libglib2.0-0. - Для RPM пакет

mde-netfilterтребуетlibmnl,libnfnetlink,libnetfilter_queue,glib2. - Для Mariner пакет

mde-netfilterтребуетlibnfnetlink,libnetfilter_queue.

Устранение неполадок при установке

Если у вас возникли проблемы с установкой, для самостоятельного устранения неполадок выполните следующие действия.

Сведения о том, как найти журнал, который создается автоматически при возникновении ошибки установки, см. в разделе Проблемы с установкой журнала.

Сведения о распространенных проблемах с установкой см. в разделе Проблемы с установкой.

Если работоспособность устройства —

false, см. статью Проблемы работоспособности агента Конечной точки в Defender.Сведения о проблемах с производительностью продукта см. в статье Устранение проблем с производительностью.

Сведения о проблемах с прокси-сервером и подключением см. в статье Устранение неполадок с подключением к облаку.

Чтобы получить поддержку от Корпорации Майкрософт, откройте запрос в службу поддержки и предоставьте файлы журнала, созданные с помощью анализатора клиента.

Переключение между каналами

Например, чтобы изменить канал с Insiders-Fast на рабочий, выполните следующие действия.

Удалите версию

Insiders-Fast channelDefender для конечной точки в Linux.sudo yum remove mdatpОтключите репозиторий Defender для конечной точки в Linux Insiders-Fast.

sudo yum repolistПримечание.

В выходных данных должно отображаться значение

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodПовторное развертывание Microsoft Defender для конечной точки в Linux с помощью производственного канала.

Defender для конечной точки в Linux можно развернуть из одного из следующих каналов (обозначается как [канал]):

insiders-fastinsiders-slowprod

Каждый из этих каналов соответствует репозиторию программного обеспечения Linux. Инструкции в этой статье описывают настройку устройства для использования одного из этих репозиториев.

Выбор канала определяет тип и частоту обновлений, предлагаемых вашему устройству. Устройства в инсайдерской программе являются первыми, кто получает обновления и новые функции, а затем инсайдеры медленно и, наконец, prod.

Для предварительного просмотра новых функций и предоставления ранних отзывов рекомендуется настроить некоторые устройства в организации для использования insiders-fast или insiders-slow.

Предупреждение

Переключение канала после начальной установки требует переустановки продукта. Чтобы переключить канал продукта, удалите существующий пакет, перенастройте устройство для использования нового канала и выполните действия, описанные в этом документе, чтобы установить пакет из нового расположения.

Настройка политик для Microsoft Defender в Linux

Вы можете настроить параметры антивирусной программы и EDR в конечных точках. Дополнительные сведения см. в следующих статьях:

- Настройка параметров для Microsoft Defender для конечной точки в Linux описывает доступные параметры.

- Управление параметрами безопасности описывает настройку параметров на портале Microsoft Defender.

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Tech Community