Integração de logon único (SSO) do Microsoft Entra com Amazon Managed Grafana

Neste artigo, você aprenderá a integrar o Amazon Managed Grafana ao Microsoft Entra ID. Ao integrar o Amazon Managed Grafana ao Microsoft Entra ID, você pode:

- Controle no Microsoft Entra ID quem tem acesso ao Amazon Managed Grafana.

- Permita que seus usuários façam login automaticamente no Amazon Managed Grafana com suas contas do Microsoft Entra.

- Gerencie suas contas em um local central.

Pré-requisitos

O cenário descrito neste artigo pressupõe que você já tenha os seguintes pré-requisitos:

- Uma conta de usuário do Microsoft Entra com uma assinatura ativa. Se ainda não tiver uma, pode Criar uma conta gratuitamente.

- Uma das seguintes funções:

- Serviços Web da Amazon (AWS) conta gratuita.

- Subscrição com sistema de logon único (SSO) ativado do Amazon Managed Grafana.

Descrição do cenário

Neste artigo, você configura e testa o Microsoft Entra SSO em um ambiente de teste.

- O Amazon Managed Grafana oferece suporte a SSO iniciado por SP.

- O Amazon Managed Grafana oferece suporte ao provisionamento de utilizadores Just In Time.

Adicionar Amazon Managed Grafana da galeria

Para configurar a integração do Amazon Managed Grafana no Microsoft Entra ID, você precisa adicionar o Amazon Managed Grafana da galeria à sua lista de aplicativos SaaS gerenciados.

- Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicações na Cloud .

- Navegue até Identidade>Aplicações>Aplicações Empresariais>Nova aplicação.

- Na seção Adicionar da galeria, digite Amazon Managed Grafana na caixa de pesquisa.

- Selecione do Amazon Managed Grafana no painel de resultados e adicione o aplicativo. Aguarde alguns segundos enquanto o aplicativo é adicionado ao seu locatário.

Como alternativa, também pode usar o Assistente de Configuração do Aplicativo Empresarial . Neste assistente, você pode adicionar um aplicativo ao seu locatário, adicionar usuários/grupos ao aplicativo, atribuir funções, bem como percorrer a configuração do SSO. Saiba mais sobre os assistentes do Microsoft 365.

Configurar e testar o Microsoft Entra SSO para Amazon Managed Grafana

Configure e teste o Microsoft Entra SSO com o Amazon Managed Grafana usando um usuário de teste chamado B.Simon. Para que o SSO funcione, você precisa estabelecer uma relação de vínculo entre um usuário do Microsoft Entra e o usuário relacionado no Amazon Managed Grafana.

Para configurar e testar o Microsoft Entra SSO com o Amazon Managed Grafana, execute as seguintes etapas:

-

Configurar o Microsoft Entra SSO - para permitir que seus usuários usem esse recurso.

- Crie um usuário de teste do Microsoft Entra - para testar o logon único do Microsoft Entra com B.Simon.

- Atribuir o usuário de teste do Microsoft Entra para permitir que B.Simon utilize o logon único do Microsoft Entra.

-

Configure o Amazon Managed Grafana SSO - para configurar as configurações de logon único no lado do aplicativo.

- Create Amazon Managed Grafana test user - para ter um equivalente de B.Simon no Amazon Managed Grafana que esteja vinculado à representação de usuário do Microsoft Entra.

- Teste SSO - para verificar se a configuração funciona.

Configurar Microsoft Entra SSO

Siga estas etapas para habilitar o Microsoft Entra SSO.

Entre no centro de administração do Microsoft Entra como pelo menos um Administrador de Aplicações na Cloud .

Navegue até Identidade>Aplicações>Aplicações empresariais>Amazon Managed Grafana>Início de sessão único.

Na página Selecionar um método de logon único, selecione SAML.

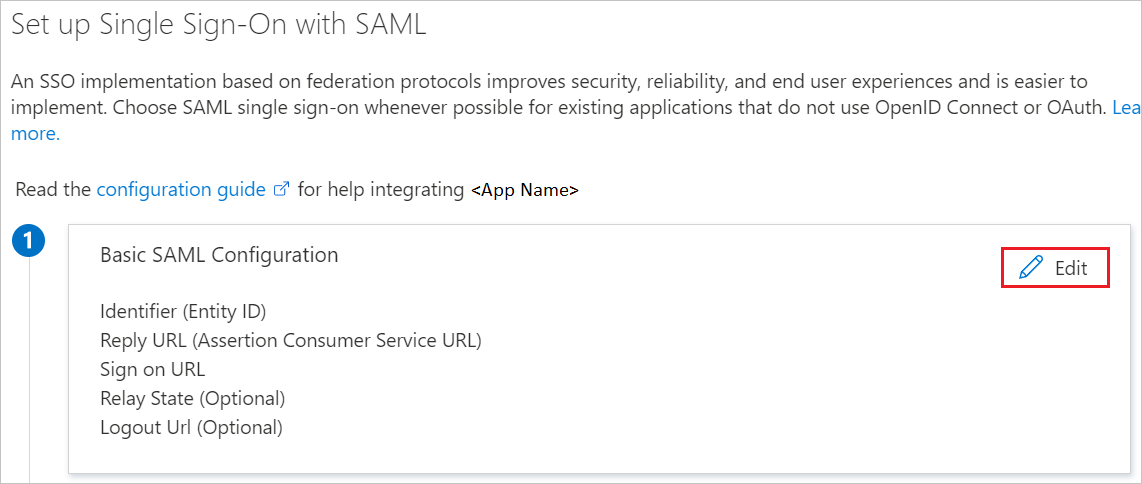

Na página Configurar logon único com SAML, selecione o ícone de lápis para Configuração Básica de SAML para editar as configurações.

Na seção Configuração Básica do SAML, execute as seguintes etapas:

a. Na caixa de texto Identificador (ID da Entidade), digite uma URL usando o seguinte padrão:

https://<namespace>.grafana-workspace.<region>.amazonaws.com/saml/metadatab. Na caixa de texto URL de Logon, digite uma URL usando o seguinte padrão:

https://<namespace>.grafana-workspace.<region>.amazonaws.com/login/samlObservação

Esses valores não são reais. Atualize esses valores com o Identificador real e o URL de Login. Entre em contacto com a equipa de suporte ao cliente do Amazon Managed Grafana para obter esses valores. Você também pode consultar os padrões mostrados na seção de Configuração Básica do SAML.

O aplicativo Amazon Managed Grafana espera as asserções SAML em um formato específico, o que exige que você adicione mapeamentos de atributos personalizados à configuração de atributos de token SAML. A captura de tela a seguir mostra a lista de atributos padrão.

Além disso, o aplicativo Amazon Managed Grafana espera que mais alguns atributos sejam passados de volta na resposta SAML, que são mostrados abaixo. Esses atributos também são pré-preenchidos, mas você pode revisá-los de acordo com suas necessidades.

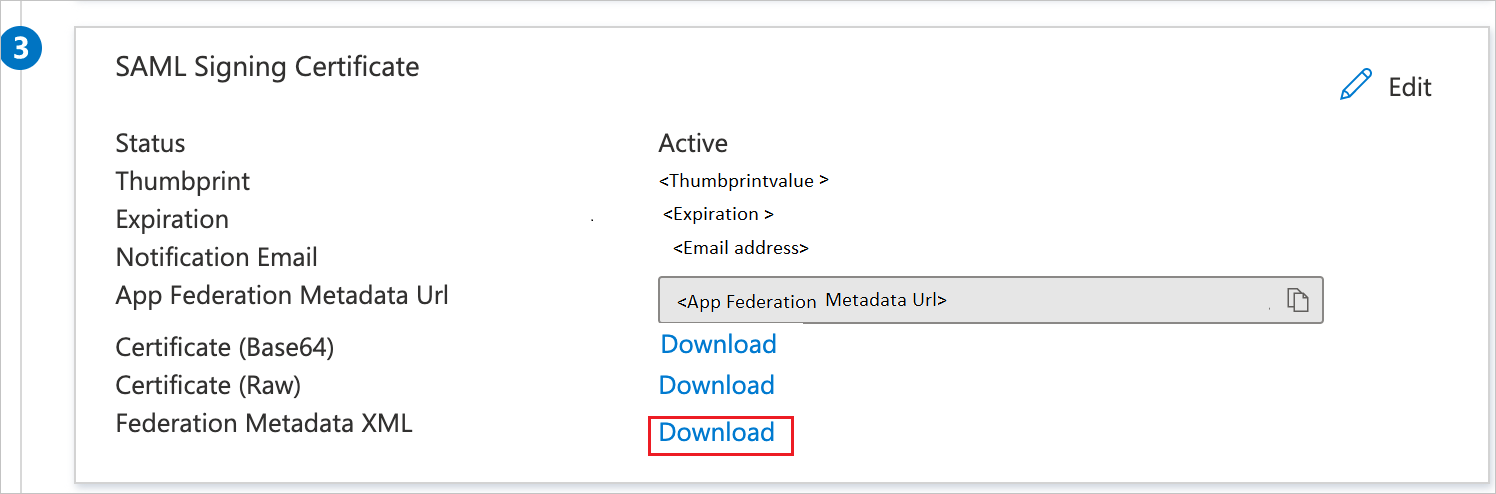

Nome Atributo de origem nome de exibição nome de exibição do utilizador correio user.userprincipalname Na página Configurar logon único com SAML, na seção Certificado de Assinante SAML, localize XML de Metadados de Federação e selecione Download para baixar o certificado e salvá-lo no seu computador.

Na secção Configurar o Amazon Managed Grafana, copie o(s) URL(s) apropriado(s) de acordo com as suas necessidades.

Criar e atribuir usuário de teste do Microsoft Entra

Siga as orientações do guia rápido para criar e atribuir uma conta de utilizador e crie uma conta de usuário de teste chamada B.Simon.

Configurar o SSO do Amazon Managed Grafana

Faça login no console do Amazon Managed Grafana como administrador.

Selecione Criar espaço de trabalho.

Na página Especificar os detalhes do espaço de trabalho, digite um nome exclusivo para o Espaço de Trabalho e selecione Avançar.

Na página Configurar definições, marque a caixa de seleção Security Assertion Markup Language (SAML) e abilite Serviço Gerenciado como tipo de permissão e selecione Seguinte.

No Configurações de permissão gerenciadas do Serviço, selecione Conta atual e selecione Avançar.

Na página Rever e criar, verifique todos os detalhes do espaço de trabalho e selecione Criar espaço de trabalho.

Depois de criar o espaço de trabalho, selecione Concluir configuração para concluir a configuração do SAML.

Na página Security Assertion Markup Language (SAML), execute as etapas a seguir.

Configuração do SAML

Configuração do SAMLCopie o valor do identificador do provedor de serviços (ID de entidade) , cole esse valor na caixa de texto Identificador na seção Configuração SAML Básica .

Copie o valor de URL de resposta do fornecedor de serviço (URL de serviço ao consumidor de assertivas) e cole esse valor na caixa de texto de URL de resposta na seção de Configuração Básica SAML .

Copie o valor da URL de login do provedor de serviços e cole esse valor na caixa de texto URL de logon na seção de Configuração Básica do SAML .

Abra o XML de Metadados de Federação transferido com o Bloco de Notas e carregue o ficheiro XML clicando na opção Escolher ficheiro.

Na seção de mapeamento de asserção, preencha os valores necessários de acordo com sua necessidade.

Selecione Salvar configuração SAML.

Criar usuário de teste do Amazon Managed Grafana

Nesta seção, um utilizador chamado Britta Simon é criado no Amazon Managed Grafana. O Amazon Managed Grafana oferece suporte ao provisionamento de usuários just-in-time, que é habilitado por padrão. Não há nenhum item de ação para você nesta seção. Se um usuário ainda não existir no Amazon Managed Grafana, um novo será criado após a autenticação.

Testar SSO

Nesta seção, você testa sua configuração de logon único do Microsoft Entra com as seguintes opções.

Selecione Teste esta aplicação, que o redireciona para o URL de autenticação do Amazon Managed Grafana, onde pode iniciar o fluxo de autenticação.

Vá diretamente para o URL de logon do Amazon Managed Grafana e inicie o fluxo de login a partir daí.

Você pode usar o Microsoft My Apps. Quando você seleciona o bloco do Amazon Managed Grafana em Meus aplicativos, isso redireciona para o URL de logon do Amazon Managed Grafana. Para obter mais informações sobre os Meus Aplicativos, consulte Introdução aoMeus Aplicativos .

Conteúdo relacionado

Depois de configurar o Amazon Managed Grafana, você pode impor o controle de sessão, que protege a exfiltração e a infiltração de dados confidenciais da sua organização em tempo real. O controle de sessão se estende do Acesso Condicional. Saiba como impor o controlo de sessão com o Microsoft Defender for Cloud Apps.