Migrar servidores do Microsoft Defender para Endpoint para o Microsoft Defender para a Cloud

Aplica-se a:

- Microsoft Defender para Endpoint para servidores

- Microsoft Defender para Servidores Plano 1 ou Plano 2

Este artigo orienta-o na migração de servidores do Defender para Endpoint para servidores para o Defender para Servidores (parte do Defender para Cloud).

O Defender para Endpoint é uma plataforma de segurança de ponto final empresarial concebida para ajudar as redes empresariais a impedir, detetar, investigar e responder a ameaças avançadas. A licença do Defender para Endpoint Server permite-lhe integrar servidores no Defender para Endpoint.

O Defender para a Cloud é uma solução para a gestão da postura de segurança da cloud (CSPM) e a proteção da carga de trabalho na cloud (CWP) que encontra pontos fracos na configuração da cloud. Também ajuda a fortalecer a postura de segurança geral do seu ambiente e pode proteger as cargas de trabalho em ambientes multicloud e híbrido contra ameaças em evolução.

Embora ambos os produtos ofereçam capacidades de proteção do servidor, o Defender para a Cloud é a nossa principal solução para proteger recursos de infraestrutura, como servidores.

Como devo proceder para migrar os meus servidores do Defender para Endpoint para o Defender para a Cloud?

Se tiver servidores integrados no Defender para Endpoint, o processo de migração varia consoante o tipo de máquina, mas existe um conjunto de pré-requisitos partilhados.

O Defender para a Cloud é um serviço baseado em subscrições no Microsoft portal do Azure. Por conseguinte, o Defender para a Cloud e os planos subjacentes, como o Plano 2 do Defender para Servidores, têm de ser ativados nas subscrições do Azure.

Para ativar o Defender para Servidores para VMs do Azure e máquinas virtuais não Azure ligadas através de servidores compatíveis com o Azure Arc, siga esta orientação:

Se ainda não estiver a utilizar o Azure, planeie o seu ambiente seguindo o Azure Well-Architected Framework.

Ative o Defender para Cloud na sua subscrição.

Ative um plano do Defender para Servidores na sua subscrição. Caso esteja a utilizar o Plano 2 do Defender para Servidores, certifique-se de que também o ativa na área de trabalho do Log Analytics à qual os computadores estão ligados. Permite-lhe utilizar funcionalidades opcionais, como Monitorização da Integridade dos Ficheiros, Controlos de Aplicações Adaptáveis e muito mais.

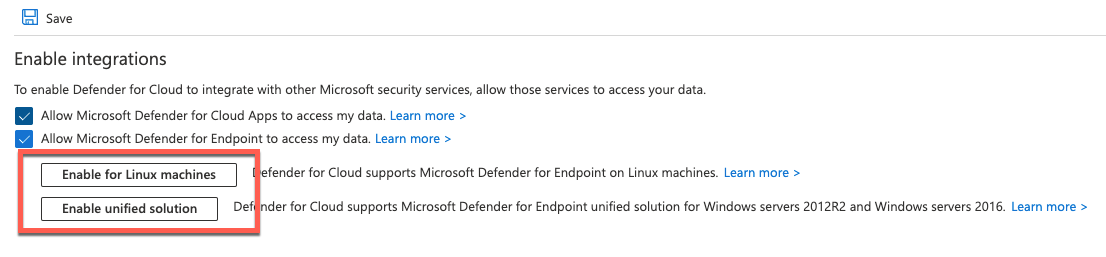

Certifique-se de que a integração do Defender para Endpoint está ativada na sua subscrição. Se tiver subscrições do Azure pré-existentes, poderá ver um (ou ambos) dos dois botões de optar ativamente por participar apresentados na imagem seguinte:

Se tiver algum destes botões no seu ambiente, certifique-se de que ativa a integração para ambos. Em novas subscrições, ambas as opções estão ativadas por predefinição. Neste caso, não verá estes botões no seu ambiente.

Se estiver a planear utilizar o Azure Arc, certifique-se de que os requisitos de conectividade são cumpridos. O Defender para a Cloud requer que todos os computadores no local e não Azure estejam ligados através do agente do Azure Arc. Além disso, o Azure Arc não suporta todos os sistemas operativos suportados pelo Defender para Endpoint. Por isso, saiba como planear as implementações do Azure Arc aqui.

Recomendado: Se quiser ver os resultados de vulnerabilidades no Defender para a Cloud, certifique-se de que ativa Gestão de vulnerabilidades do Microsoft Defender para o Defender para Cloud.

Como devo proceder para migrar VMs existentes do Azure para o Defender para a Cloud?

Para as VMs do Azure, não são necessários passos adicionais. Estes dispositivos são automaticamente integrados no Defender para a Cloud devido à integração nativa entre a plataforma do Azure e o Defender para a Cloud.

Como devo proceder para migrar máquinas no local para o Defender para Servidores?

Assim que todos os pré-requisitos forem cumpridos, ligue os seus computadores no local através de servidores ligados ao Azure Arc ou ative a integração direta.

Como devo proceder para migrar VMs a partir de ambientes AWS ou GCP?

Crie um novo conector multicloud na sua subscrição. Para obter mais informações sobre o conector, veja Contas do AWS ou projetos GCP.

No conector multicloud, ative o Defender para Servidores nos conectores AWS ou GCP .

Ative o aprovisionamento automático no conector multicloud para o agente do Azure Arc, a extensão defender para ponto final, a Avaliação de Vulnerabilidades e, opcionalmente, a extensão do Log Analytics.

Para obter mais informações, veja Funcionalidades multicloud do Defender para Cloud.

O que acontece quando todos os passos de migração estiverem concluídos?

Depois de concluir os passos de migração relevantes, o Defender para a Cloud implementa a MDE.Windows extensão ou MDE.Linux nas suas VMs do Azure e máquinas virtuais não Azure ligadas através do Azure Arc (incluindo VMs no AWS e computação GCP).

A extensão funciona como uma interface de gestão e implementação, que orquestra e encapsula os scripts de instalação do Defender para Endpoint no sistema operativo e reflete o estado de aprovisionamento no plano de gestão do Azure. O processo de instalação reconhece uma instalação existente do Defender para Endpoint e liga-a ao Defender para Cloud ao adicionar automaticamente etiquetas de serviço do Defender para Endpoint.

Caso tenha dispositivos a executar Windows Server 2012 R2 ou Windows Server 2016 e esses dispositivos forem aprovisionados com a solução legada do Defender para Ponto Final baseada no Log Analytics, o processo de implementação do Defender para a Cloud implementa a solução unificada do Defender para Ponto Final. Após a implementação com êxito, para e desativa o processo legado do Defender para Endpoint nestes computadores.

Sugestão

Quer saber mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.