Restrições de entrada e saída entre locatários

O Microsoft Power Platform possui um rico ecossistema de conectores baseado no Microsoft Entra que permitem que usuários autorizados do Microsoft Entra criem aplicativos e fluxos interessantes, estabelecendo conexões com os dados corporativos disponíveis por meio desses armazenamentos de dados. O isolamento do locatário facilita que os administradores garantam que esses conectores possam ser utilizados de maneira segura e protegida no locatário, minimizando o risco de exfiltração de dados fora do locatário. O isolamento do locatário permite que os administradores do Power Platform controlem efetivamente a movimentação de dados de locatário de fontes de dados autorizadas do Microsoft Entra de e para seu locatário.

O isolamento do locatário do Power Platform é diferente da restrição de locatário do Microsoft Entra ID. Isso não afeta o acesso baseado no Microsoft Entra ID fora do Power Platform. O isolamento de locatários do Power Platform funciona apenas para conectores que usam autenticação baseada no Microsoft Entra ID, como o Office 365 Outlook ou o SharePoint.

Aviso

Há um problema conhecido com o conector do Azure DevOps que faz com que a política de isolamento de locatário não seja imposta para conexões estabelecidas usando esse conector. Se um vetor de ataque interno for uma preocupação, recomendamos que você limite o uso do conector ou de suas ações usando políticas de dados.

A configuração padrão no Power Platform com isolamento do locatário Desativado serve para permitir que conexões entre locatários sejam estabelecidas facilmente, se o usuário do locatário A que estabelece a conexão com o locatário B apresentar credenciais adequadas do Microsoft Entra. Se os administradores quiserem permitir que apenas um conjunto selecionado de locatários estabeleça conexões de ou para seu locatário, poderão configurar o isolamento do locatário como Ativado.

Com o isolamento de locatário Ativado, todos os locatários são restritos. As conexões de entrada (conexões ao locatário de locatários externos) e de saída (conexões do locatário a locatários externos) são bloqueadas pelo Power Platform mesmo que o usuário apresente credenciais válidas para a fonte de dados protegida do Microsoft Entra. Você pode usar regras para adicionar exceções.

Os administradores podem especificar uma lista de permissões explícita de locatários de locatários que desejam habilitar entrada, saída, ou ambos, que ignoram os controles de isolamento do locatário quando configurados. Os administradores podem usar um padrão especial “*” para permitir todos os locatários em uma direção específica quando o isolamento do locatário está ativado. Todas as outras conexões entre locatários, exceto as da lista de permissões, são rejeitadas pelo Power Platform.

O isolamento do locatário pode ser configurado no centro administrador do Power Platform. Isso afeta os aplicativos de tela do Power Platform e os fluxos do Power Automate. Para configurar o isolamento do locatário, você precisa ser um administrador de locatário.

O recurso de isolamento do locatário do Power Platform está disponível com duas opções: restrição unidirecional ou bidirecional.

Entenda os cenários e o impacto do isolamento do locatário

Antes de começar a configurar as restrições de isolamento do locatário, revise a lista a seguir para compreender os cenários e o impacto do isolamento do locatário.

- O administrador deseja ativar o isolamento de locatário.

- O administrador está preocupado que os aplicativos e fluxos existentes que usam conexões entre locatários parem de funcionar.

- O administrador decide ativar o isolamento do locatário e adicionar regras de exceção para eliminar o impacto.

- O administrador executa os relatórios de isolamento do locatário para determinar os locatários que precisam ser isentos. Mais informações: Tutorial: Criar relatórios de isolamento do locatário (versão preliminar)

Isolamento do locatário bidirecional (restrição de conexão de entrada e saída)

O isolamento do locatário bidirecional bloqueia tentativas de estabelecimento de conexão com seu locatário de outros locatários. Além disso, o isolamento do locatário bidirecional também bloqueia as tentativas de estabelecimento de conexão de seu locatário com outros locatários.

Nesse cenário, o administrador de locatário permite o isolamento do locatário bidirecional no locatário da Contoso, enquanto o locatário externo da Fabrikam não foi adicionado à lista de permissões.

Usuários conectados no Power Platform no locatário da Contoso não podem estabelecer conexões de saída baseadas no Microsoft Entra ID com fontes de dados no locatário da Fabrikam, apesar de apresentar as credenciais adequadas do Microsoft Entra para estabelecer a conexão. Este é o isolamento do locatário de saída para o locatário da Contoso.

No entanto, os usuários conectados no Power Platform no locatário da Fabrikam ainda não podem estabelecer conexões de entrada baseadas no Microsoft Entra ID com fontes de dados no locatário da Contoso, apesar de apresentar as credenciais adequadas do Microsoft Entra para estabelecer a conexão. Este é o isolamento do locatário de entrada para o locatário da Contoso.

| Locatário do criador da conexão | Locatário de entrada da conexão | O acesso é permitido? |

|---|---|---|

| Contoso | Contoso | Sim |

| Contoso (isolamento do locatário Ativado) | Fabrikam | Não (saída) |

| Fabrikam | Contoso (isolamento do locatário Ativado) | Não (entrada) |

| Fabrikam | Fabrikam | Sim |

Observação

Uma tentativa de conexão iniciada por um usuário convidado, a partir de seu locatário de host que tem como alvo fontes de dados dentro do mesmo locatário de host, não é avaliada pelas regras de isolamento de locatário.

Isolamento do locatário com listas de permissões

O isolamento do locatário unidirecional ou isolamento de entrada bloqueia as tentativas de estabelecimento de conexão com seu locatário de outros locatários.

Cenário: lista de permissões de saída, a Fabrikam é adicionada à lista de permissões de saída do locatário da Contoso

Nesse cenário, o administrador adiciona o locatário da Fabrikam na lista de permissões de saída enquanto o isolamento do locatário está Ativado.

Usuários conectados no Power Platform no locatário da Contoso não podem estabelecer conexões de saída baseadas no Microsoft Entra ID com fontes de dados no locatário da Fabrikam, se apresentar as credenciais adequadas do Microsoft Entra para estabelecer a conexão. O estabelecimento da conexão de saída com o locatário da Fabrikam é permitido em virtude da entrada da lista de permissões configurada.

No entanto, os usuários conectados no Power Platform no locatário da Fabrikam ainda não podem estabelecer conexões de entrada baseadas no Microsoft Entra ID com fontes de dados no locatário da Contoso, apesar de apresentar as credenciais adequadas do Microsoft Entra para estabelecer a conexão. O estabelecimento da conexão de entrada do locatário da Fabrikam ainda não é permitido, mesmo que a entrada da lista de permissões esteja configurada e permita conexões de saída.

| Locatário do criador da conexão | Locatário de entrada da conexão | O acesso é permitido? |

|---|---|---|

| Contoso | Contoso | Sim |

| Contoso (isolamento do locatário Ativado) A Fabrikam adicionou à lista de permissões de saída |

Fabrikam | Sim |

| Fabrikam | Contoso (isolamento do locatário Ativado) A Fabrikam adicionou à lista de permissões de saída |

Não (entrada) |

| Fabrikam | Fabrikam | Sim |

Cenário: lista de permissões bidirecional, a Fabrikam foi adicionada às listas de permissões de entrada e saída do locatário da Contoso

Nesse cenário, o administrador adiciona o locatário da Fabrikam às listas de permissões de entrada e saída enquanto o isolamento do locatário está Ativado.

| Locatário do criador da conexão | Locatário de entrada da conexão | O acesso é permitido? |

|---|---|---|

| Contoso | Contoso | Sim |

| Contoso (isolamento do locatário Ativado) Fabrikam adicionada às duas listas de permissões |

Fabrikam | Sim |

| Fabrikam | Contoso (isolamento do locatário Ativado) Fabrikam adicionada às duas listas de permissões |

Sim |

| Fabrikam | Fabrikam | Sim |

Habilitar o isolamento do locatário e configurar a lista de permissões

Vá para o centro de administração da Power Platform.

No painel de navegação, selecione Segurança.

No painel Segurança, selecione Identidade e acesso.

Na página Gerenciamento de identidade e acesso, selecione Isolamento de locatário.

Para permitir o isolamento do locatário, ative a opção Restringir conexões entre locatários.

Para permitir a comunicação entre locatários, selecione Adicionar exceções no painel Isolamento do locatário.

Se o isolamento do locatário estiver Desativado, você ainda pode adicionar ou editar a lista de exceções. No entanto, as listas de exceções não são aplicadas até que você ative o isolamento do locatário.

Na lista suspensa Direção permitida, escolha a direção da entrada da lista de permissões.

Informe o valor do locatário permitido como domínio do locatário ou ID do locatário no campo ID do Locatário. Depois de salva, a entrada é adicionada à lista de permissões juntamente com outros locatários permitidos. Se você usar o domínio de locatário para adicionar a entrada da lista de permissões, o centro de administração do Power Platform calcula automaticamente a ID do locatário.

Você pode usar "*" como um caractere especial para significar que todos os locatários são permitidos na direção designada quando o isolamento do locatário é configurado como Ativado.

Selecione Salvar.

Observação

Você deve ter uma função de administrador do Power Platform para ver e definir a política de isolamento de locatário.

Observação

Para garantir que o isolamento do locatário não bloqueie chamadas quando usado, Ative o isolamento do locatário, adicione uma nova regra de locatário, defina a ID do Locatário como "*" e defina a direção permitida para entrada e saída.

Você pode executar todas as operações da lista de permissões, como adicionar, editar e excluir, enquanto o isolamento do locatário está configurado como Ativado ou Desativado. As entradas da lista de permissões afetam o comportamento da conexão quando o isolamento do locatário está configurado como Desativado, pois todas as conexões entre locatários são permitidas.

Impacto no momento do design sobre os aplicativos e fluxos

Os usuários que criam ou editam um recurso afetado pela política do isolamento do locatário verão uma mensagem de erro relacionada. Por exemplo, os criadores do Power Apps verão o erro a seguir quando usarem conexões entre locatários em um aplicativo bloqueado por políticas do isolamento do locatário. O aplicativo não adiciona a conexão.

De forma semelhante, os criadores do Power Automate verão o erro a seguir quando tentarem salvar um fluxo que usa conexões em um fluxo bloqueado por políticas do isolamento do locatário. O próprio fluxo será salvo, mas será marcado como "Suspenso" e não será executado a menos que o criador resolva a violação da política de prevenção de perda de dados (DLP).

Impacto do tempo de execução sobre os aplicativos e fluxos

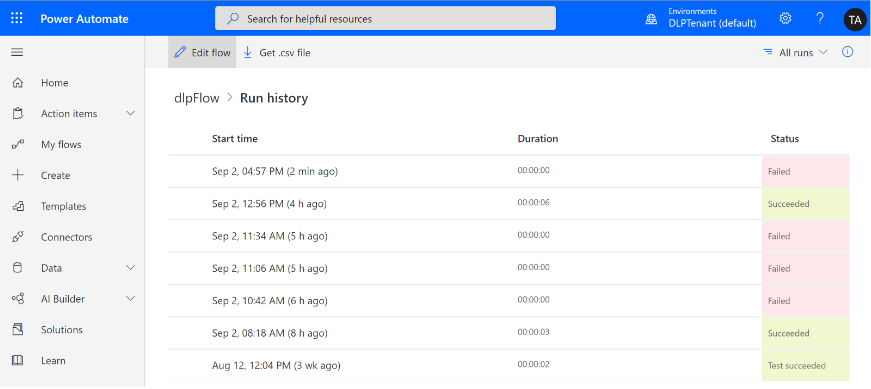

Como administrador, você pode decidir modificar as políticas de isolamento de seu locatário a qualquer momento. Se os aplicativos e fluxos foram criados e executados em conformidade com as políticas anteriores de isolamento do locatário, alguns deles podem ser afetados negativamente por alterações de política que você fizer. Aplicativos ou fluxos que violam a política de isolamento do locatário não serão executados com êxito. Por exemplo, o histórico de execuções no Power Automate indica que a execução de fluxo falhou. Além disso, selecionar a execução com falha mostra os detalhes do erro.

Para fluxos existentes que não são executados com êxito devido à política de isolamento do locatário mais recente, o histórico de execuções no Power Automate indica que a execução do fluxo falhou.

Selecionar a execução com falha mostra os detalhes da execução de fluxo com falha.

Observação

Leva cerca de uma hora para que as alterações mais recentes da política de isolamento do locatário sejam avaliadas em relação aos aplicativos e fluxos ativos. Essa alteração não é instantânea.

Problemas conhecidos

O conector do Azure DevOps usa a autenticação do Microsoft Entra como o provedor de identidade, mas usa seu próprio fluxo do OAuth e o STS para autorizar e emitir um token. Como o token retornado do fluxo ADO com base na configuração desse conector não é do Microsoft Entra ID, a política de isolamento de locatário não é imposta. Como uma mitigação, recomendamos o uso de outros tipos de políticas de dados para limitar o uso do conector ou suas ações.