Utilizar a implementação baseada em scripts do instalador para implementar Microsoft Defender para Ponto de Extremidade no Linux

Aplica-se a:

- Microsoft Defender para Ponto de Extremidade para servidores

- Microsoft Defender para Servidores Plano 1 ou Plano 2

Introdução

Automatize a implementação de Microsoft Defender para Ponto de Extremidade no Linux com um script de instalador. Este script identifica a distribuição e a versão, seleciona o repositório correto, configura o dispositivo para solicitar a versão mais recente do agente e integra o dispositivo no Defender para Ponto Final com o pacote de integração. Este método é altamente recomendado para simplificar o processo de implementação.

Pré-requisitos e requisitos de sistema

Antes de começar, consulte Microsoft Defender para Ponto de Extremidade no Linux para obter uma descrição dos pré-requisitos e requisitos de sistema.

Processo de implantação

Transfira o pacote de inclusão a partir do portal do Microsoft Defender ao seguir estes passos:

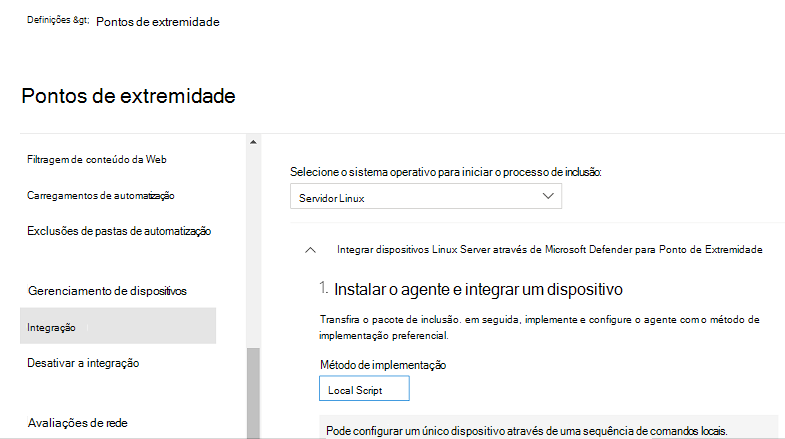

No portal Microsoft Defender, aceda a Definições Pontos Finais>Gestão> dedispositivos>Integração.

No primeiro menu pendente, selecione Servidor Linux como o sistema operativo.

No segundo menu pendente, selecione Script Local como método de implementação.

Selecione Baixar pacote de integração. Guarde o ficheiro como

WindowsDefenderATPOnboardingPackage.zip.Numa linha de comandos, extraia os conteúdos do arquivo:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.pyAviso

Reembalar o pacote de instalação do Defender para Endpoint não é um cenário suportado. Fazê-lo pode afetar negativamente a integridade do produto e levar a resultados adversos, incluindo, mas não se limitando a acionar alertas de adulteração e atualizações que não se aplicam.

Importante

Se perder este passo, qualquer comando executado mostra uma mensagem de aviso a indicar que o produto não está licenciado. Além disso, o comando de estado de funcionamento mdatp devolve um valor falso.

Transfira o script bash do instalador fornecido no nosso repositório público do GitHub.

Conceda permissões executáveis ao script do instalador:

chmod +x mde_installer.shExecute o script do instalador e forneça o pacote de inclusão como um parâmetro para instalar o agente e integrar o dispositivo no portal do Defender.

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqEste comando implementa a versão mais recente do agente no canal de produção, marcar para os requisitos de sistema min e integre o dispositivo no Portal do Defender.

Além disso, pode transmitir mais parâmetros com base nos seus requisitos para modificar a instalação. Verifique a ajuda de todas as opções disponíveis:

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -h|--help display helpCenário Comando Instalar uma versão específica do agente sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004Atualizar para a versão mais recente do agente sudo ./mde_installer.sh --upgradeAtualizar para uma versão específica do agente sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004Mudar para uma versão anterior para uma versão específica do agente sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004Desinstalar agente sudo ./mde_installer.sh --removeObservação

Atualizar o sistema operativo para uma nova versão principal após a instalação do produto requer a reinstalação do produto. Tem de desinstalar o Defender para Endpoint existente no Linux, atualizar o sistema operativo e, em seguida, reconfigurar o Defender para Endpoint no Linux.

Verificar status de implementação

No portal Microsoft Defender, abra o inventário de dispositivos. O dispositivo pode demorar entre 5 a 20 minutos a aparecer no portal.

Execute um teste de deteção de antivírus para verificar se o dispositivo está corretamente integrado e a reportar ao serviço. Execute os seguintes passos no dispositivo recentemente integrado:

Certifique-se de que a proteção em tempo real está ativada (indicada por um resultado da

trueexecução do seguinte comando):mdatp health --field real_time_protection_enabledSe não estiver ativado, execute o seguinte comando:

mdatp config real-time-protection --value enabledAbra uma janela do Terminal e execute o seguinte comando para executar um teste de deteção:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtPode executar mais testes de deteção em ficheiros zip com um dos seguintes comandos:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipOs ficheiros devem ser colocados em quarentena pelo Defender para Endpoint no Linux. Utilize o seguinte comando para listar todas as ameaças detetadas:

mdatp threat list

Execute um teste de deteção EDR e simule uma deteção para verificar se o dispositivo está corretamente integrado e a reportar ao serviço. Execute os seguintes passos no dispositivo recentemente integrado:

Transfira e extraia o ficheiro de script para um servidor Linux integrado.

Conceda permissões executáveis ao script:

chmod +x mde_linux_edr_diy.shExecute o seguinte comando:

./mde_linux_edr_diy.shApós alguns minutos, deve ser criada uma deteção no Microsoft Defender XDR.

Verifique os detalhes do alerta, o computador linha do tempo e execute os passos típicos de investigação.

Microsoft Defender para Ponto de Extremidade empacotar dependências de pacotes externos

Se a instalação do Microsoft Defender para Ponto de Extremidade falhar devido a erros de dependências em falta, pode transferir manualmente as dependências necessárias.

Existem as seguintes dependências de pacotes externos para o mdatp pacote:

- O

mdatp RPMpacote requer -glibc >= 2.17,policycoreutils,selinux-policy-targeted,mde-netfilter. - Para DEBIAN, o

mdatppacote requerlibc6 >= 2.23,uuid-runtime,mde-netfilter - Para o Mariner, o

mdatppacote requerattr,diffutils,libacl,libattr,selinux-policylibselinux-utils, ,policycoreutilsmde-netfilter

Observação

A partir da versão 101.24082.0004, o Defender para Endpoint no Linux já não suporta o Auditd fornecedor de eventos. Estamos a transitar completamente para a tecnologia eBPF mais eficiente.

Se eBPF não for suportado nos computadores ou se existirem requisitos específicos para permanecer no Auditde os computadores estiverem a utilizar o Defender para Endpoint na versão 101.24072.0001 do Linux ou inferior, existe a seguinte dependência adicional no pacote auditado para mdatp:

mdatp dependências de pacotes

- O

mdatp RPMpacote requeraudit,semanage. - Para DEBIAN, o

mdatppacote requerauditd. - Para o Mariner, o

mdatppacote requeraudit.

mde-netfilter dependências

O mde-netfilter pacote também tem as seguintes dependências de pacote:

- Para o DEBIAN, o

mde-netfilterpacote requerlibnetfilter-queue1,libglib2.0-0. - Para o RPM, o

mde-netfilterpacote requerlibmnl,libnfnetlink,libnetfilter_queue,glib2. - Para o Mariner, o

mde-netfilterpacote requerlibnfnetlink,libnetfilter_queue.

Solucionar problemas de instalação

Se tiver problemas de instalação, para resolução automática de problemas, siga estes passos:

Para obter informações sobre como localizar o registo gerado automaticamente quando ocorre um erro de instalação, veja Problemas de instalação de registos.

Para obter informações sobre problemas comuns de instalação, veja Problemas de instalação.

Se o estado de funcionamento do dispositivo for

false, consulte Problemas de estado de funcionamento do agente do Defender para Endpoint.Para problemas de desempenho do produto, veja Resolver problemas de desempenho.

Para problemas de proxy e conectividade, veja Resolver problemas de conectividade da cloud.

Para obter suporte da Microsoft, abra um pedido de suporte e forneça os ficheiros de registo criados com o analisador de cliente.

Como alternar entre canais

Por exemplo, para alterar o canal de Insiders-Fast para Produção, faça o seguinte:

Desinstale a

Insiders-Fast channelversão do Defender para Endpoint no Linux.sudo yum remove mdatpDesative o Defender para Endpoint no linux Insiders-Fast repositório.

sudo yum repolistObservação

O resultado deve mostrar

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodReimplemente Microsoft Defender para Ponto de Extremidade no Linux com o canal de Produção.

O Defender para Endpoint no Linux pode ser implementado a partir de um dos seguintes canais (indicado como [canal]):

insiders-fastinsiders-slowprod

Cada um destes canais corresponde a um repositório de software Linux. As instruções neste artigo descrevem a configuração do dispositivo para utilizar um destes repositórios.

A escolha do canal determina o tipo e a frequência das atualizações que são oferecidas ao seu dispositivo. Os dispositivos em insiders-fast são os primeiros a receber atualizações e novas funcionalidades, seguidas posteriormente por utilizadores do insider-slow e, por último, pelo prod.

Para pré-visualizar novas funcionalidades e fornecer feedback antecipado, recomenda-se que configure alguns dispositivos na sua empresa para utilizar ou insiders-fastinsiders-slow.

Aviso

Mudar o canal após a instalação inicial requer que o produto seja reinstalado. Para mudar o canal de produto: desinstale o pacote existente, reconfigure o seu dispositivo para utilizar o novo canal e siga os passos neste documento para instalar o pacote a partir da nova localização.

Como configurar políticas para Microsoft Defender no Linux

Pode configurar as definições de antivírus e EDR nos pontos finais. Para saber mais, confira os seguintes artigos:

- Definir preferências para Microsoft Defender para Ponto de Extremidade no Linux descreve as definições disponíveis

- A gestão de definições de segurança descreve como configurar as definições no portal do Microsoft Defender.

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community