Wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux przy użyciu wdrożenia opartego na skryptach instalatora

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender dla serwerów

- Microsoft Defender dla serwerów plan 1 lub plan 2

Wprowadzenie

Automatyzowanie wdrażania Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux przy użyciu skryptu instalatora. Ten skrypt identyfikuje dystrybucję i wersję, wybiera odpowiednie repozytorium, konfiguruje urządzenie w celu ściągnięcia najnowszej wersji agenta i dołącza urządzenie do usługi Defender for Endpoint przy użyciu pakietu dołączania. Ta metoda jest zdecydowanie zalecana w celu uproszczenia procesu wdrażania.

Wymagania wstępne i wymagania systemowe

Przed rozpoczęciem zobacz Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux, aby zapoznać się z opisem wymagań wstępnych i wymagań systemowych.

Proces wdrażania

Pobierz pakiet dołączania z portalu Microsoft Defender, wykonując następujące kroki:

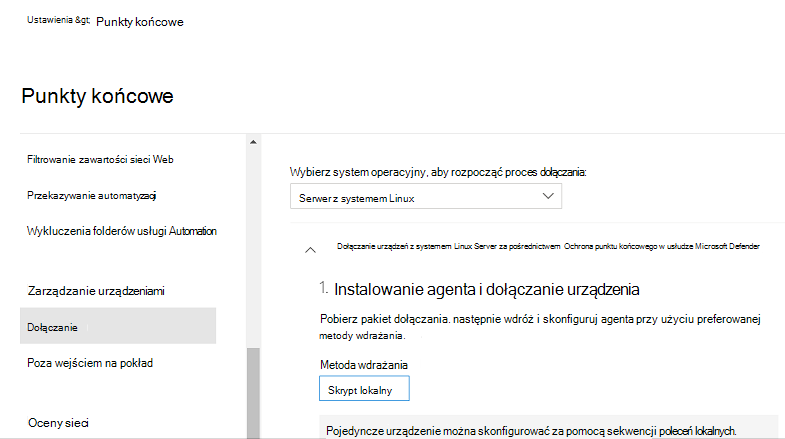

W portalu Microsoft Defender przejdź do pozycji Ustawienia>Punkty końcowe>Dołączanie urządzeń dozarządzania urządzeniami>.

W pierwszym menu rozwijanym wybierz pozycję Linux Server jako system operacyjny.

W drugim menu rozwijanym wybierz pozycję Skrypt lokalny jako metodę wdrażania.

Wybierz pozycję Pobierz pakiet dołączania. Zapisz plik jako

WindowsDefenderATPOnboardingPackage.zip.W wierszu polecenia wyodrębnij zawartość archiwum:

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.pyOstrzeżenie

Ponowne pakowanie pakietu instalacyjnego usługi Defender for Endpoint nie jest obsługiwanym scenariuszem. Może to negatywnie wpłynąć na integralność produktu i prowadzić do niekorzystnych wyników, w tym między innymi wyzwalania alertów i aktualizacji powodujących naruszenie.

Ważna

Jeśli ten krok zostanie pominięty, każde wykonane polecenie wyświetli komunikat ostrzegawczy wskazujący, że produkt jest nielicencjonowany. Również polecenie mdatp health zwraca wartość false.

Pobierz skrypt powłoki bash instalatora podany w naszym publicznym repozytorium GitHub.

Przyznaj uprawnienia wykonywalne skryptowi instalatora:

chmod +x mde_installer.shWykonaj skrypt instalatora i podaj pakiet dołączania jako parametr do zainstalowania agenta i dołączenia urządzenia do portalu usługi Defender.

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqTo polecenie wdraża najnowszą wersję agenta w kanale produkcyjnym, sprawdza minimalne wymagania systemowe i dołącza urządzenie do portalu usługi Defender.

Ponadto można przekazać więcej parametrów na podstawie wymagań, aby zmodyfikować instalację. Sprawdź pomoc dotyczącą wszystkich dostępnych opcji:

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -h|--help display helpScenariusz Polecenie Instalowanie określonej wersji agenta sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004Uaktualnianie do najnowszej wersji agenta sudo ./mde_installer.sh --upgradeUaktualnianie do określonej wersji agenta sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004Obniżanie wersji do określonej wersji agenta sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004Odinstalowywanie agenta sudo ./mde_installer.sh --removeUwaga

Uaktualnienie systemu operacyjnego do nowej wersji głównej po zainstalowaniu produktu wymaga ponownej instalacji produktu. Należy odinstalować istniejącą usługę Defender for Endpoint w systemie Linux, uaktualnić system operacyjny, a następnie ponownie skonfigurować usługę Defender dla punktu końcowego w systemie Linux.

Weryfikowanie stanu wdrożenia

W portalu Microsoft Defender otwórz spis urządzeń. Wyświetlenie urządzenia w portalu może potrwać od 5 do 20 minut.

Uruchom test wykrywania oprogramowania antywirusowego, aby sprawdzić, czy urządzenie jest prawidłowo dołączone i jest raportowane do usługi. Wykonaj następujące kroki na nowo dołączonym urządzeniu:

Upewnij się, że ochrona w czasie rzeczywistym jest włączona (oznaczona wynikiem uruchomienia następującego

truepolecenia):mdatp health --field real_time_protection_enabledJeśli nie jest włączona, wykonaj następujące polecenie:

mdatp config real-time-protection --value enabledOtwórz okno Terminal i wykonaj następujące polecenie, aby uruchomić test wykrywania:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtMożesz uruchomić więcej testów wykrywania plików zip przy użyciu jednego z następujących poleceń:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipPliki powinny zostać poddane kwarantannie przez usługę Defender for Endpoint w systemie Linux. Użyj następującego polecenia, aby wyświetlić listę wszystkich wykrytych zagrożeń:

mdatp threat list

Uruchom test wykrywania EDR i symuluj wykrywanie, aby sprawdzić, czy urządzenie jest prawidłowo dołączone i raportuje do usługi. Wykonaj następujące kroki na nowo dołączonym urządzeniu:

Pobierz i wyodrębnij plik skryptu na dołączony serwer z systemem Linux.

Przyznaj skryptowi uprawnienia wykonywalne:

chmod +x mde_linux_edr_diy.shUruchom następujące polecenie:

./mde_linux_edr_diy.shPo kilku minutach należy podnieść wykrywanie w Microsoft Defender XDR.

Sprawdź szczegóły alertu, oś czasu maszyny i wykonaj typowe kroki badania.

Ochrona punktu końcowego w usłudze Microsoft Defender zależności pakietów zewnętrznych

Jeśli instalacja Ochrona punktu końcowego w usłudze Microsoft Defender zakończy się niepowodzeniem z powodu błędów braku zależności, możesz ręcznie pobrać wymagane zależności.

Dla pakietu istnieją następujące zależności pakietów mdatp zewnętrznych:

- Pakiet

mdatp RPMwymaga —glibc >= 2.17,policycoreutils,selinux-policy-targeted,mde-netfilter. - W przypadku debiana

mdatppakiet wymagalibc6 >= 2.23,uuid-runtime,mde-netfilter - W przypadku programu Mariner

mdatppakiet wymagaattr,diffutils,libattrlibacl,libselinux-utils,selinux-policy,policycoreutilsmde-netfilter

Uwaga

Począwszy od wersji 101.24082.0004, usługa Defender dla punktu końcowego w systemie Linux nie obsługuje Auditd już dostawcy zdarzeń. Całkowicie przechodzimy na bardziej wydajną technologię eBPF.

Jeśli eBPF nie są obsługiwane na maszynach lub jeśli istnieją określone wymagania, aby pozostać w systemie Auditd, a maszyny korzystają z usługi Defender for Endpoint w wersji systemu Linux lub niższej 101.24072.0001 , istnieje następująca dodatkowa zależność od skontrolowego pakietu dla mdatp:

mdatp zależności pakietów

- Pakiet

mdatp RPMwymaga ,auditsemanage. - W przypadku debiana

mdatppakiet wymaga .auditd - W przypadku programu Mariner

mdatppakiet wymaga .audit

mde-netfilter Zależności

Pakiet mde-netfilter ma również następujące zależności pakietów:

- W przypadku debiana

mde-netfilterpakiet wymagalibnetfilter-queue1,libglib2.0-0. - W przypadku modułu

mde-netfilterRPM pakiet wymagalibmnl,libnfnetlink,libnetfilter_queue,glib2. - W przypadku programu Mariner

mde-netfilterpakiet wymagalibnfnetlinkpolecenia .libnetfilter_queue

Rozwiąż problemy z instalacją

Jeśli wystąpią problemy z instalacją, w celu samodzielnego rozwiązywania problemów wykonaj następujące kroki:

Aby uzyskać informacje na temat znajdowania dziennika wygenerowanego automatycznie po wystąpieniu błędu instalacji, zobacz Problemy z instalacją dziennika.

Aby uzyskać informacje o typowych problemach z instalacją, zobacz Problemy z instalacją.

Jeśli kondycja urządzenia to

false, zobacz Problemy z kondycją agenta punktu końcowego w usłudze Defender for Endpoint.W przypadku problemów z wydajnością produktu zobacz Rozwiązywanie problemów z wydajnością.

Aby uzyskać informacje o problemach z serwerem proxy i łącznością, zobacz Rozwiązywanie problemów z łącznością w chmurze.

Aby uzyskać pomoc techniczną od firmy Microsoft, otwórz bilet pomocy technicznej i podaj pliki dziennika utworzone przy użyciu analizatora klienta.

Jak przełączać się między kanałami

Aby na przykład zmienić kanał z Insiders-Fast na Production, wykonaj następujące czynności:

Odinstaluj

Insiders-Fast channelwersję usługi Defender for Endpoint w systemie Linux.sudo yum remove mdatpWyłącz repozytorium Defender for Endpoint w systemie Linux Insiders-Fast.

sudo yum repolistUwaga

Dane wyjściowe powinny zawierać wartość

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodPonowne wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux przy użyciu kanału produkcyjnego.

Usługę Defender dla punktu końcowego w systemie Linux można wdrożyć z jednego z następujących kanałów (oznaczonego jako [channel]):

insiders-fastinsiders-slowprod

Każdy z tych kanałów odpowiada repozytorium oprogramowania systemu Linux. Instrukcje w tym artykule opisują konfigurowanie urządzenia do korzystania z jednego z tych repozytoriów.

Wybór kanału określa typ i częstotliwość aktualizacji oferowanych urządzeniu. Urządzenia w insiders-fast są pierwszymi, które otrzymują aktualizacje i nowe funkcje, a następnie wewnętrznych powolny i ostatnio przez prod.

Aby zapoznać się z nowymi funkcjami i przekazać wczesną opinię, zaleca się skonfigurowanie niektórych urządzeń w przedsiębiorstwie do użycia insiders-fast albo lub insiders-slow.

Ostrzeżenie

Przełączenie kanału po początkowej instalacji wymaga ponownej instalacji produktu. Aby przełączyć kanał produktu: odinstaluj istniejący pakiet, skonfiguruj urządzenie tak, aby korzystało z nowego kanału, i wykonaj kroki opisane w tym dokumencie, aby zainstalować pakiet z nowej lokalizacji.

Jak skonfigurować zasady dla Microsoft Defender w systemie Linux

Ustawienia oprogramowania antywirusowego i EDR można skonfigurować w punktach końcowych. Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami:

- Ustawienie preferencji dla Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux opisuje dostępne ustawienia

- Zarządzanie ustawieniami zabezpieczeń opisuje sposób konfigurowania ustawień w portalu Microsoft Defender.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community