Over NAT in Azure VPN Gateway

In dit artikel vindt u een overzicht van nat-ondersteuning (Network Address Translation) in Azure VPN Gateway. NAT definieert de mechanismen voor het vertalen van het ene IP-adres naar een ander IP-adres in een IP-pakket. Er zijn meerdere scenario's voor NAT:

- Meerdere netwerken verbinden met overlappende IP-adressen

- Verbinding maken vanuit netwerken met privé-IP-adressen (RFC1918) met internet (internetonderbreking)

- IPv6-netwerken verbinden met IPv4-netwerken (NAT64)

Belangrijk

Azure VPN Gateway NAT ondersteunt het eerste scenario om on-premises netwerken of filialen te verbinden met een virtueel Azure-netwerk met overlappende IP-adressen. Internetonderbreking en NAT64 worden niet ondersteund.

Overlappende adresruimten

Organisaties gebruiken vaak privé-IP-adressen die zijn gedefinieerd in RFC1918 voor interne communicatie in hun privénetwerken. Wanneer deze netwerken zijn verbonden via VPN via internet of via een privé-WAN, mogen de adresruimten elkaar niet overlappen, anders mislukt de communicatie. Als u twee of meer netwerken wilt verbinden met overlappende IP-adressen, wordt NAT geïmplementeerd op de gatewayapparaten die verbinding maken met de netwerken.

NAT-type: statisch en dynamisch

NAT op een gatewayapparaat vertaalt de bron- en/of doel-IP-adressen op basis van het NAT-beleid of de regels om adresconflicten te voorkomen. Er zijn verschillende typen NAT-vertaalregels:

Statische NAT: statische regels definiëren een vaste adrestoewijzingsrelatie. Voor een bepaald IP-adres wordt het toegewezen aan hetzelfde adres uit de doelgroep. De toewijzingen voor statische regels zijn staatloos omdat de toewijzing is opgelost.

Dynamische NAT: Voor dynamische NAT kan een IP-adres worden omgezet naar verschillende doel-IP-adressen op basis van beschikbaarheid of met een andere combinatie van IP-adres en TCP/UDP-poort. De laatste wordt ook wel NAPT, Netwerkadres en Poortomzetting genoemd. Dynamische regels resulteren in stateful omzettingstoewijzingen, afhankelijk van de verkeersstromen op een bepaald moment.

Notitie

Wanneer dynamische NAT-regels worden gebruikt, is verkeer unidirectioneel, wat betekent dat communicatie moet worden gestart vanaf de site die wordt weergegeven in het veld Interne toewijzing van de regel. Als verkeer wordt gestart vanuit de externe toewijzing, wordt de verbinding niet tot stand gebracht. Als u bidirectionele verkeersinitiatie nodig hebt, gebruikt u een statische NAT-regel om een 1:1-toewijzing te definiëren.

Een andere overweging is de adresgroepgrootte voor vertaling. Als de grootte van de doeladresgroep hetzelfde is als de oorspronkelijke adresgroep, gebruikt u de statische NAT-regel om een 1:1-toewijzing in een opeenvolgende volgorde te definiëren. Als de doeladresgroep kleiner is dan de oorspronkelijke adresgroep, gebruikt u de dynamische NAT-regel om tegemoet te komen aan de verschillen.

Belangrijk

- NAT wordt ondersteund op de volgende SKU's: VpnGw2~5, VpnGw2AZ~5AZ.

- NAT wordt alleen ondersteund voor cross-premises IPsec-verbindingen. VNet-naar-VNet-verbindingen of P2S-verbindingen worden niet ondersteund.

- Elke dynamische NAT-regel kan aan één verbinding worden toegewezen.

NAT-modus: inkomend en uitgaand verkeer

Elke NAT-regel definieert een adrestoewijzing of vertaalrelatie voor de bijbehorende netwerkadresruimte:

Inkomend verkeer: met een regel voor inkomend verkeer wordt een on-premises netwerkadresruimte toegewezen aan een vertaalde adresruimte om overlapping van adressen te voorkomen.

Uitgaand verkeer: Een egressSNAT-regel wijst de Azure VNet-adresruimte toe aan een andere vertaalde adresruimte.

Voor elke NAT-regel geven de volgende twee velden de adresruimten voor en na de vertaling op:

Interne toewijzingen: de adresruimte vóór de vertaling. Voor een regel voor inkomend verkeer komt dit veld overeen met de oorspronkelijke adresruimte van het on-premises netwerk. Voor een uitgaande regel is dit de oorspronkelijke VNet-adresruimte.

Externe toewijzingen: de adresruimte na de vertaling voor on-premises netwerken (inkomend) of VNet (uitgaand verkeer). Voor verschillende netwerken die zijn verbonden met een Azure VPN-gateway, mogen de adresruimten voor alle externe toewijzingen niet met elkaar overlappen en met de netwerken die zijn verbonden zonder NAT.

NAT en routering

Zodra een NAT-regel is gedefinieerd voor een verbinding, wordt de effectieve adresruimte voor de verbinding gewijzigd met de regel. Als BGP is ingeschakeld op de Azure VPN-gateway, selecteert u 'BGP-routeomzetting inschakelen' om automatisch de routes te converteren die zijn geleerd en geadverteerd op verbindingen met NAT-regels:

Geleerde routes: de doelvoorvoegsels van de routes die zijn geleerd via een verbinding met de regels voor inkomend verkeer worden vertaald van de voorvoegsels voor interne toewijzing (pre-NAT) naar de voorvoegsels voor externe toewijzing (post-NAT) van deze regels.

Geadverteerde routes: Azure VPN-gateway zal de voorvoegsels voor externe toewijzing (post-NAT) van de EgressSNAT-regels voor de VNet-adresruimte en de geleerde routes met post-NAT-adresvoorvoegsels van andere verbindingen adverteren.

BGP-peer-IP-adresoverweging voor een on-premises netwerk van NAT:

- APIPA -adres (169.254.0.1 tot en met 169.254.255.254): NAT wordt niet ondersteund met BGP APIPA-adressen.

- Niet-APIPA-adres: sluit de BGP-peer-IP-adressen uit van het NAT-bereik.

Notitie

De geleerde routes voor verbindingen zonder inkomendeSNAT-regels worden niet geconverteerd. De VNet-routes die worden geadverteerd naar verbindingen zonder EgressSNAT-regels, worden ook niet geconverteerd.

NAT-voorbeeld

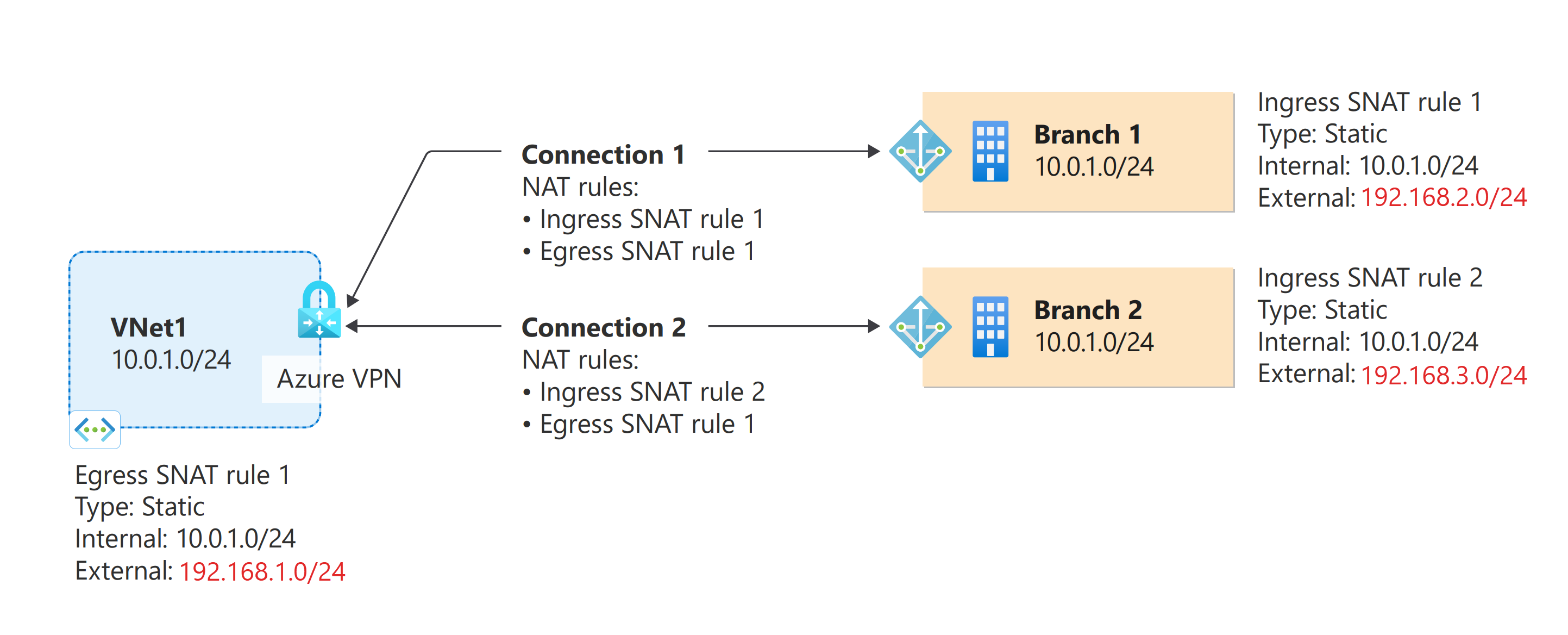

In het volgende diagram ziet u een voorbeeld van Azure VPN NAT-configuraties:

In het diagram ziet u een Azure-VNet en twee on-premises netwerken, allemaal met adresruimte 10.0.1.0/24. Als u deze twee netwerken wilt verbinden met het Azure-VNet en de VPN-gateway, maakt u de volgende regels:

IngressSNAT-regel 1: Met deze regel wordt de on-premises adresruimte 10.0.1.0/24 192.168.2.0/24 omgezet.

IngressSNAT-regel 2: Met deze regel wordt de on-premises adresruimte 10.0.1.0/24 omgezet in 192.168.3.0/24.

EgressSNAT-regel 1: Met deze regel wordt de VNet-adresruimte 10.0.1.0/24 omgezet in 192.168.1.0/24.

In het diagram heeft elke verbindingsresource de volgende regels:

Verbinding 1 (VNet-Branch1):

- IngressSNAT-regel 1

- EgressSNAT-regel 1

Verbinding 2 (VNet-Branch2)

- IngressSNAT-regel 2

- EgressSNAT-regel 1

Op basis van de regels die aan de verbindingen zijn gekoppeld, zijn dit de adresruimten voor elk netwerk:

| Netwerk | Oorspronkelijk | Vertaald |

|---|---|---|

| VNet | 10.0.1.0/24 | 192.168.1.0/24 |

| Vertakking 1 | 10.0.1.0/24 | 192.168.2.0/24 |

| Vertakking 2 | 10.0.1.0/24 | 192.168.3.0/24 |

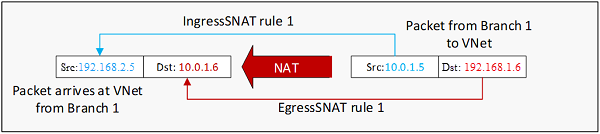

In het volgende diagram ziet u een IP-pakket van Branch 1 naar VNet, vóór en na de NAT-vertaling:

Belangrijk

Eén SNAT-regel definieert de vertaling voor beide richtingen van een bepaald netwerk:

- Een ingressSNAT-regel definieert de vertaling van de bron-IP-adressen die binnenkomen in de Azure VPN-gateway vanuit het on-premises netwerk. Het verwerkt ook de omzetting van de doel-IP-adressen die van het VNet naar hetzelfde on-premises netwerk vertrekken.

- Een EgressSNAT-regel definieert de omzetting van de bron-IP-adressen die de Azure VPN-gateway naar on-premises netwerken verlaten. Het verwerkt ook de omzetting van de doel-IP-adressen voor pakketten die in het VNet binnenkomen via die verbindingen met de EgressSNAT-regel.

- In beide gevallen zijn er geen DNAT-regels nodig.

NAT-configuratie

Als u de NAT-configuratie wilt implementeren die in de vorige sectie wordt weergegeven, maakt u eerst de NAT-regels in uw Azure VPN-gateway en maakt u vervolgens de verbindingen met de bijbehorende NAT-regels die zijn gekoppeld. Zie NAT configureren in Azure VPN-gateways voor stappen voor het configureren van NAT voor uw cross-premises verbindingen.

NAT-beperkingen en overwegingen

Belangrijk

Er zijn enkele beperkingen voor de NAT-functie.

- NAT wordt ondersteund op de volgende SKU's: VpnGw2~5, VpnGw2AZ~5AZ.

- NAT wordt alleen ondersteund voor cross-premises IPsec-/IKE-verbindingen. VNet-naar-VNet-verbindingen of P2S-verbindingen worden niet ondersteund.

- NAT-regels worden niet ondersteund voor verbindingen waarvoor op beleid gebaseerde verkeersselectors zijn ingeschakeld.

- De maximaal ondersteunde subnetgrootte voor externe toewijzing voor Dynamische NAT is /26.

- Poorttoewijzingen kunnen alleen worden geconfigureerd met statische NAT-typen. Dynamische NAT-scenario's zijn niet van toepassing op poorttoewijzingen.

- Poorttoewijzingen kunnen op dit moment geen bereiken aannemen. Er moet een afzonderlijke poort worden ingevoerd.

- Poorttoewijzingen kunnen worden gebruikt voor TCP- en UDP-protocollen.

Veelgestelde vragen over NAT

Wordt NAT ondersteund op alle Azure VPN Gateway-SKU's?

NAT wordt ondersteund op VpnGw2 naar VpnGw25 en op VpnGw2AZ naar VpnGw5AZ.

Kan ik NAT gebruiken voor VNet-naar-VNet- of P2S-verbindingen?

Nee

Hoeveel NAT-regels kan ik gebruiken op een VPN-gateway?

U kunt maximaal 100 NAT-regels (regels voor inkomend en uitgaand verkeer gecombineerd) maken op een VPN-gateway.

Kan ik een slash (/) gebruiken in een NAT-regelnaam?

Nee Er wordt een foutmelding weergegeven.

Wordt NAT toegepast op alle verbindingen op een VPN-gateway?

NAT wordt toegepast op de verbindingen met NAT-regels. Als een verbinding geen NAT-regel heeft, wordt NAT niet van kracht op die verbinding. Op dezelfde VPN-gateway kunt u enkele verbindingen met NAT en andere verbindingen hebben zonder dat NAT met elkaar werkt.

Welke typen NAT bieden VPN-gateways ondersteuning?

VPN-gateways ondersteunen alleen statische 1:1 NAT en dynamische NAT. Ze bieden geen ondersteuning voor NAT64.

Werkt NAT op actief-actieve VPN-gateways?

Ja. NAT werkt op zowel actief-actief als actief-stand-by VPN-gateways. Elke NAT-regel wordt toegepast op één exemplaar van de VPN-gateway. Maak in actief-actief-gateways een afzonderlijke NAT-regel voor elk gateway-exemplaar via het veld IP-configuratie-id .

Werkt NAT met BGP-verbindingen?

Ja, u kunt BGP gebruiken met NAT. Hier volgen enkele belangrijke overwegingen:

Selecteer BGP-routeomzetting inschakelen op de configuratiepagina voor NAT-regels om ervoor te zorgen dat de geleerde routes en geadverteerd routes worden vertaald naar voorvoegsels (externe toewijzingen) op basis van de NAT-regels die zijn gekoppeld aan de verbindingen. De on-premises BGP-routers moeten de exacte voorvoegsels adverteren zoals gedefinieerd in de regels voor inkomend verkeer.

Als de on-premises VPN-router een normaal, niet-APIPA-adres gebruikt en het conflicteert met de VNet-adresruimte of andere on-premises netwerkruimten, moet u ervoor zorgen dat de regel InkomendSNAT het IP-adres van de BGP-peer vertaalt naar een uniek, niet-overlappend adres. Plaats het post-NAT-adres in het veld BGP-peer-IP-adres van de lokale netwerkgateway.

NAT wordt niet ondersteund met BGP APIPA-adressen.

Moet ik de overeenkomende DNAT-regels voor de SNAT-regel maken?

Nee Een SNAT-regel (Network Address Translation) voor één bronnetwerk definieert de vertaling voor beide richtingen van een bepaald netwerk:

Een ingressSNAT-regel definieert de vertaling van de bron-IP-adressen die binnenkomen in de VPN-gateway vanuit het on-premises netwerk. Het verwerkt ook de vertaling van de doel-IP-adressen die van het virtuele netwerk naar hetzelfde on-premises netwerk vertrekken.

Een EgressSNAT-regel definieert de vertaling van de IP-adressen van de VNet-bron die de VPN-gateway naar on-premises netwerken verlaten. Het verwerkt ook de vertaling van de doel-IP-adressen voor pakketten die binnenkomen in het virtuele netwerk via de verbindingen met de EgressSNAT-regel .

In beide gevallen hebt u geen DNAT-regels (Destination Network Address Translation) nodig.

Wat moet ik doen als mijn VNet- of lokale netwerkgatewayadresruimte twee of meer voorvoegsels heeft? Kan ik NAT toepassen op al deze of slechts een subset?

U moet één NAT-regel maken voor elk voorvoegsel, omdat elke NAT-regel slechts één adresvoorvoegsel voor NAT kan bevatten. Als de adresruimte voor de lokale netwerkgateway bijvoorbeeld bestaat uit 10.0.1.0/24 en 10.0.2.0/25, kunt u twee regels maken:

- IngressSNAT-regel 1: Wijs 10.0.1.0/24 toe aan 192.168.1.0/24.

- IngressSNAT-regel 2: Wijs 10.0.2.0/25 toe aan 192.168.2.0/25.

De twee regels moeten overeenkomen met de lengte van het voorvoegsel van de bijbehorende adresvoorvoegsels. Dezelfde richtlijn geldt voor EgressSNAT-regels voor de VNet-adresruimte.

Belangrijk

Als u slechts één regel koppelt aan de voorgaande verbinding, wordt de andere adresruimte niet vertaald.

Welke IP-bereiken kan ik gebruiken voor externe toewijzing?

U kunt elk geschikt IP-bereik gebruiken dat u wilt gebruiken voor externe toewijzing, inclusief openbare en persoonlijke IP-adressen.

Kan ik verschillende EgressSNAT-regels gebruiken om mijn VNet-adresruimte te vertalen naar verschillende voorvoegsels voor on-premises netwerken?

Ja. U kunt meerdere EgressSNAT-regels maken voor dezelfde VNet-adresruimte en vervolgens de EgressSNAT-regels toepassen op verschillende verbindingen.

Kan ik dezelfde ingressSNAT-regel gebruiken voor verschillende verbindingen?

Ja. Normaal gesproken gebruikt u dezelfde regel voor inkomend verkeer wanneer de verbindingen voor hetzelfde on-premises netwerk zijn bedoeld om redundantie te bieden. U kunt dezelfde regel voor inkomend verkeer niet gebruiken als de verbindingen voor verschillende on-premises netwerken zijn.

Heb ik regels voor inkomend en uitgaand verkeer nodig voor een NAT-verbinding?

U hebt zowel regels voor inkomend verkeer als uitgaand verkeer nodig voor dezelfde verbinding wanneer de adresruimte van het on-premises netwerk overlapt met de VNet-adresruimte. Als de VNet-adresruimte uniek is voor alle verbonden netwerken, hebt u de EgressSNAT-regel voor deze verbindingen niet nodig. U kunt de regels voor inkomend verkeer gebruiken om adresover overlap tussen de on-premises netwerken te voorkomen.

Wat kies ik als de IP-configuratie-id?

De IP-configuratie-id is gewoon de naam van het IP-configuratieobject dat u wilt gebruiken met de NAT-regel. Met deze instelling kiest u gewoon welk openbaar IP-adres van de gateway van toepassing is op de NAT-regel. Als u tijdens het maken van de gateway geen aangepaste naam hebt opgegeven, wordt het primaire IP-adres van de gateway toegewezen aan de standaard-IP-configuratie en wordt het secundaire IP-adres toegewezen aan de activeActive IP-configuratie.

Volgende stappen

Zie NAT configureren in Azure VPN-gateways voor stappen voor het configureren van NAT voor uw cross-premises verbindingen.