공격 표면 감소 규칙 문제 해결

적용 대상:

첫 번째이자 가장 즉각적인 방법은 PowerShell cmdlet을 사용하는 공격 표면 감소 규칙(및 해당 구성)을 사용하는 Windows 디바이스에서 로컬로 검사 것입니다.

다음은 공격 표면 감소 규칙의 영향 및 작동 문제를 해결하기 위해 Windows에서 제공하는 몇 가지 다른 정보 원본입니다.

공격 표면 감소 규칙을 사용하는 경우 다음과 같은 문제가 발생할 수 있습니다.

- 규칙은 파일을 차단하거나, 처리하거나, 그렇지 않아야 하는 다른 작업을 수행합니다(가양성). 또는

- 규칙은 설명된 대로 작동하지 않거나 파일 또는 프로세스를 차단하지 않습니다(거짓 부정).

이러한 문제를 해결하는 네 가지 단계가 있습니다.

필수 구성 요소 확인

공격 표면 감소 규칙은 다음 조건이 있는 디바이스에서만 작동합니다.

- 디바이스가 Windows 10 Enterprise 이상 실행 중입니다.

- 디바이스는 Microsoft Defender 바이러스 백신을 유일한 바이러스 백신 보호 앱으로 사용하고 있습니다. 다른 바이러스 백신 앱을 사용하면 Microsoft Defender 바이러스 백신이 비활성화됩니다.

- 실시간 보호 가 사용됩니다.

- 감사 모드를 사용할 수 없습니다. 공격 표면 감소 규칙 사용에서 설명한 대로 그룹 정책 사용하여 규칙을

Disabled(값:0)로 설정합니다.

이러한 필수 구성 요소가 충족되면 다음 단계로 진행하여 감사 모드에서 규칙을 테스트합니다.

그룹 정책 사용하여 공격 표면 감소 규칙을 설정할 때의 모범 사례

그룹 정책 사용하여 공격 표면 감소 규칙을 설정할 때 일반적인 실수를 방지하기 위한 몇 가지 모범 사례는 다음과 같습니다.

공격 표면 감소 규칙에 대한 GUID를 추가할 때 GUID의 시작 또는 끝에 큰따옴표 (예: "ASR 규칙 GUID")가 없는지 확인합니다.

공격 표면 감소 규칙에 대한 GUID를 추가할 때 시작 또는 끝에 공백이 없는지 확인합니다.

활성 상태인 규칙 쿼리

공격 표면 감소 규칙이 이미 사용하도록 설정되어 있는지 확인하는 가장 쉬운 방법 중 하나는 PowerShell cmdlet Get-MpPreference를 사용하는 것입니다.

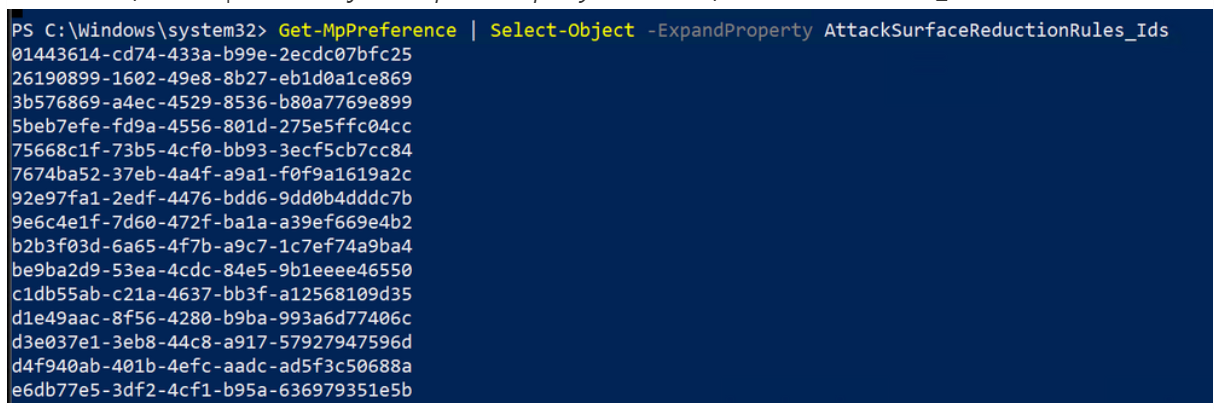

다음은 예입니다.

여러 공격 표면 감소 규칙이 활성 상태이며 구성된 동작이 다릅니다.

공격 표면 감소 규칙에 대한 정보를 확장하려면 속성 AttackSurfaceReductionRules_Ids 및/또는 AttackSurfaceReductionRules_Actions를 사용할 수 있습니다.

예:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

앞의 이미지는 설정이 0(구성되지 않음)과 다른 공격 표면 감소 규칙에 대한 모든 ID를 보여 줍니다.

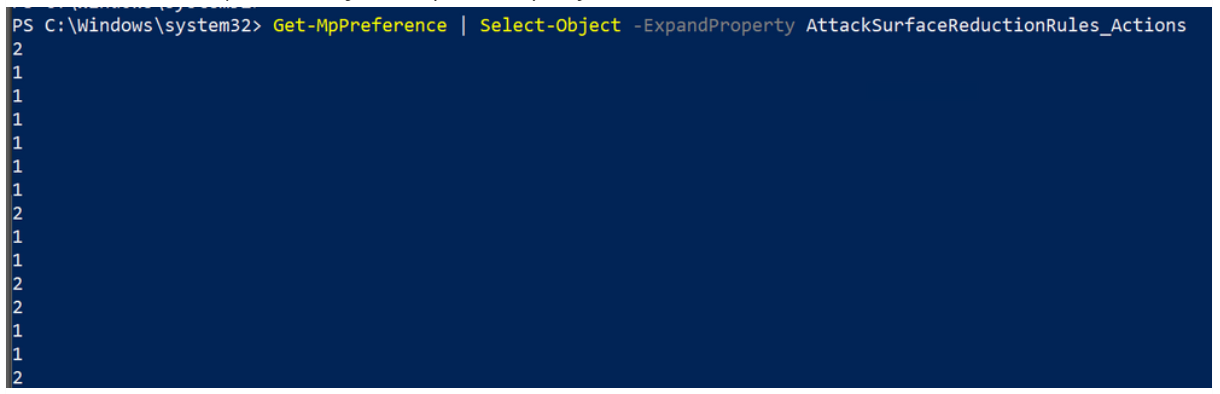

다음 단계는 각 규칙이 구성된 실제 작업(차단 또는 감사)을 나열하는 것입니다.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

감사 모드를 사용하여 규칙 테스트

데모 도구 사용의 다음 지침에 따라 공격 표면 감소 규칙이 작동하는 방식을 확인하여 문제가 발생하는 특정 규칙을 테스트합니다.

테스트하려는 특정 규칙에 대해 감사 모드를 사용하도록 설정합니다. 공격 표면 감소 규칙 사용에서 설명한 대로 그룹 정책 사용하여 규칙을

Audit mode(값:2)로 설정합니다. 감사 모드를 사용하면 규칙이 파일 또는 프로세스를 보고할 수 있지만 실행할 수 있습니다.문제를 일으키는 활동을 수행합니다. 예를 들어 파일을 열거나 차단해야 하지만 허용되는 프로세스를 실행합니다.

공격 표면 감소 규칙 이벤트 로그를 검토 하여 규칙이 로 설정된

Enabled경우 규칙이 파일 또는 프로세스를 차단하는지 확인합니다.

규칙이 차단해야 하는 파일 또는 프로세스를 차단하지 않는 경우 먼저 감사 모드가 사용하도록 설정되어 있는지 확인하기 위해 검사. 감사 모드는 다른 기능을 테스트하거나 자동화된 PowerShell 스크립트에서 사용하도록 설정될 수 있으며 테스트가 완료된 후 사용하지 않도록 설정되지 않을 수 있습니다.

데모 도구 및 감사 모드로 규칙을 테스트하고 공격 표면 감소 규칙이 미리 구성된 시나리오에서 작동하지만 규칙이 예상대로 작동하지 않는 경우 상황에 따라 다음 섹션 중 하나를 진행합니다.

- 공격 표면 감소 규칙이 차단해서는 안 되는 항목(가양성이라고도 함)을 차단하는 경우 먼저 공격 표면 감소 규칙 제외를 추가할 수 있습니다.

- 공격 표면 감소 규칙이 차단해야 하는 항목(거짓 부정이라고도 함)을 차단하지 않는 경우, 진단 데이터를 수집하고 문제를 제출하여 마지막 단계로 즉시 진행할 수 있습니다.

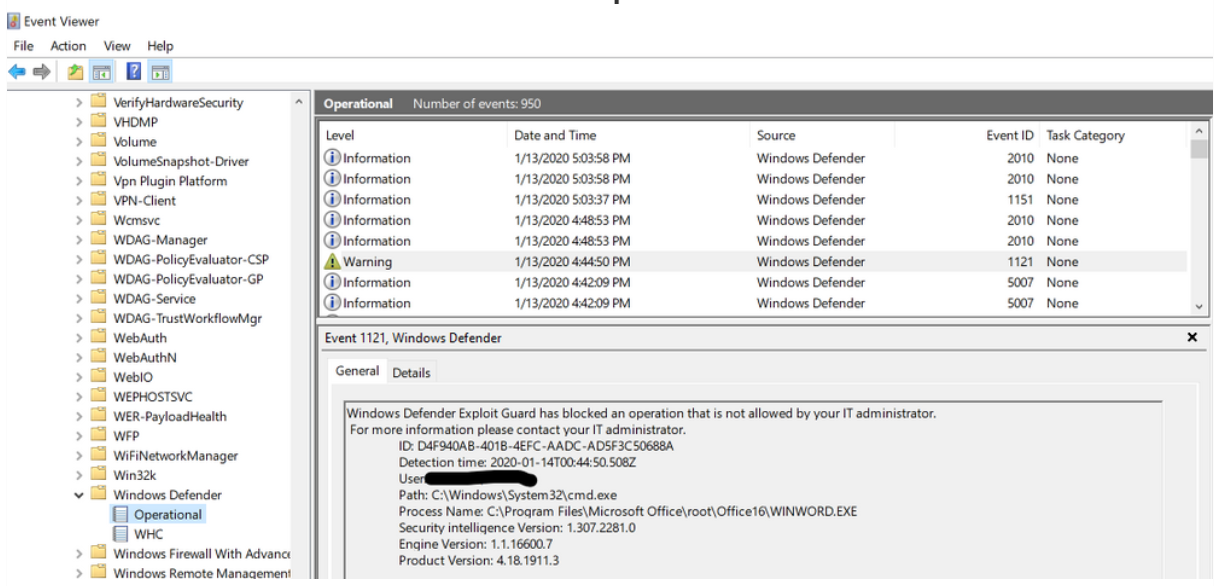

차단 및 감사 이벤트 쿼리

공격 표면 감소 규칙 이벤트는 Windows Defender 로그 내에서 볼 수 있습니다.

액세스하려면 Windows 이벤트 뷰어 열고 애플리케이션 및 서비스 로그>Microsoft>Windows Windows>Defender>운영으로 이동합니다.

가양성 제외 추가

공격 표면 감소 규칙이 차단해서는 안 되는 항목(가양성이라고도 함)을 차단하는 경우 공격 표면 감소 규칙이 제외된 파일 또는 폴더를 평가하지 못하도록 제외를 추가할 수 있습니다.

제외를 추가하려면 공격 표면 감소 사용자 지정을 참조하세요.

중요

제외할 개별 파일 및 폴더를 지정할 수 있지만 개별 규칙을 지정할 수는 없습니다. 즉, 모든 ASR 규칙에서 제외되는 모든 파일 또는 폴더를 의미합니다.

가양성 또는 가음성 보고

Microsoft 보안 인텔리전스 웹 기반 제출 양식을 사용하여 네트워크 보호에 대한 가음성 또는 가양성 보고서를 작성합니다. Windows E5 구독을 사용하면 연결된 경고에 대한 링크를 제공할 수도 있습니다.

파일 제출을 위해 Microsoft Defender 맬웨어 방지 보호 진단 데이터 수집

공격 표면 감소 규칙에 대한 문제를 보고하는 경우 문제를 해결하는 데 도움이 되는 Microsoft 지원 및 엔지니어링 팀에 대한 진단 데이터를 수집하고 제출해야 합니다.

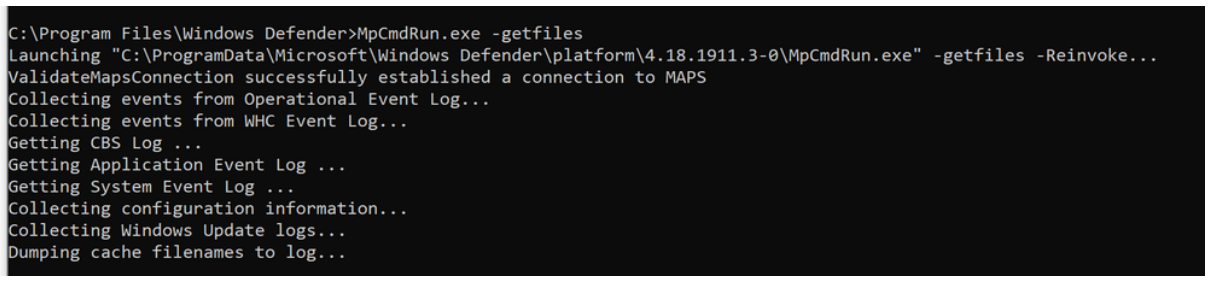

관리자 권한으로 명령 프롬프트를 열고 Windows Defender 디렉터리를 엽니다.

cd "c:\program files\Windows Defender"진단 로그를 생성하려면 다음 명령을 실행합니다.

mpcmdrun -getfiles기본적으로 에 저장됩니다

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. 제출 양식에 파일을 첨부합니다.

필요한 경우 작업을 관리 및 구성하고 자동화하는 데 사용할 수 있는 라는 Microsoft Defender 바이러스 백신 전용 명령줄 도구를 *mpcmdrun.exe*통해 규칙 이벤트를 볼 수도 있습니다.

이 유틸리티는 %ProgramFiles%\Windows Defender\MpCmdRun.exe에서 찾을 수 있습니다. 관리자 권한 명령 프롬프트에서 실행해야 합니다(즉, 관리 실행).

지원 정보를 생성하려면 를 입력합니다 MpCmdRun.exe -getfiles. 잠시 후 여러 로그가 보관 파일(MpSupportFiles.cab)에 패키지되고 에서 C:\ProgramData\Microsoft\Windows Defender\Support사용할 수 있게 됩니다.

해당 보관 파일을 추출하면 문제 해결을 위해 사용할 수 있는 많은 파일이 있습니다.

가장 관련성이 큰 파일은 다음과 같습니다.

-

MPOperationalEvents.txt: 이 파일에는 Windows Defender의 운영 로그에 대한 이벤트 뷰어 있는 동일한 수준의 정보가 포함되어 있습니다. -

MPRegistry.txt: 이 파일에서 지원 로그가 캡처된 시점부터 현재 Windows Defender 구성을 모두 분석할 수 있습니다. -

MPLog.txt: 이 로그에는 Windows Defender의 모든 작업/작업에 대한 자세한 정보가 포함되어 있습니다.

관련 문서

팁

더 자세히 알아보고 싶으신가요? 기술 커뮤니티: 엔드포인트용 Microsoft Defender Tech Community의 Microsoft 보안 커뮤니티와 Engage.