Интеграция единого входа Microsoft Entra с Panorays

В этой статье вы узнаете, как интегрировать Panorays с идентификатором Microsoft Entra ID. Интеграция Panorays с идентификатором Microsoft Entra id позволяет:

- Контролируйте, кто имеет доступ к Panorays через Microsoft Entra ID.

- Включите автоматический вход пользователей в Panorays с помощью учетных записей Microsoft Entra.

- Управляйте своими счетами в одном централизованном месте.

Необходимые условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка Panorays с поддержкой функции единого входа (SSO).

Заметка

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Panorays поддерживает единую систему входа, инициированную поставщиком услуг и поставщиком идентификации.

- Panorays поддерживает предоставление прав пользователям точно в срок.

Добавление Panorays из коллекции

Чтобы настроить интеграцию Panorays с идентификатором Microsoft Entra ID, необходимо добавить Panorays из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратором облачных приложений.

- Перейдите к Identity>Приложения>Enterprise applications>Новое приложение.

- В разделе Добавление из галереи в поле поиска введите Panorays.

- Выберите Panorays в панели результатов и добавьте приложение. Подождите несколько секунд, пока приложение добавляется в клиент.

Кроме того, можно использовать мастер настройки корпоративных приложений . В этом мастере настройки вы можете добавить приложение в вашего клиента, добавить пользователей и группы в приложение, назначить роли, а также пошагово настроить конфигурацию единого входа. Дополнительные сведения о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Panorays

Настройте и проверьте одноэтапную аутентификацию Microsoft Entra в Panorays с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Panorays.

Чтобы настроить и протестировать систему единого входа Microsoft Entra с Panorays, выполните следующие действия:

-

настроить Microsoft Entra SSO, чтобы ваши пользователи могли использовать эту функцию.

- Создание тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначить тестового пользователя Microsoft Entra B.Simon, чтобы позволить использовать одноразовый вход Microsoft Entra.

-

Настройте Panorays SSO, чтобы настроить параметры единого входа на стороне приложения.

- Создайте тестового пользователя в Panorays, чтобы иметь эквивалента B.Simon в Panorays, связанного с представлением пользователя в Microsoft Entra.

- тест SSO, чтобы проверить, работает ли конфигурация.

Настройте SSO для Microsoft Entra

Выполните следующие действия, чтобы включить единый вход (SSO) в Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум на уровне администратора облачных приложений.

Перейдите к приложениям>идентификационным>корпоративным приложениям>Panorays>приложение единый вход.

На странице Выбор метода единого входа выберите SAML.

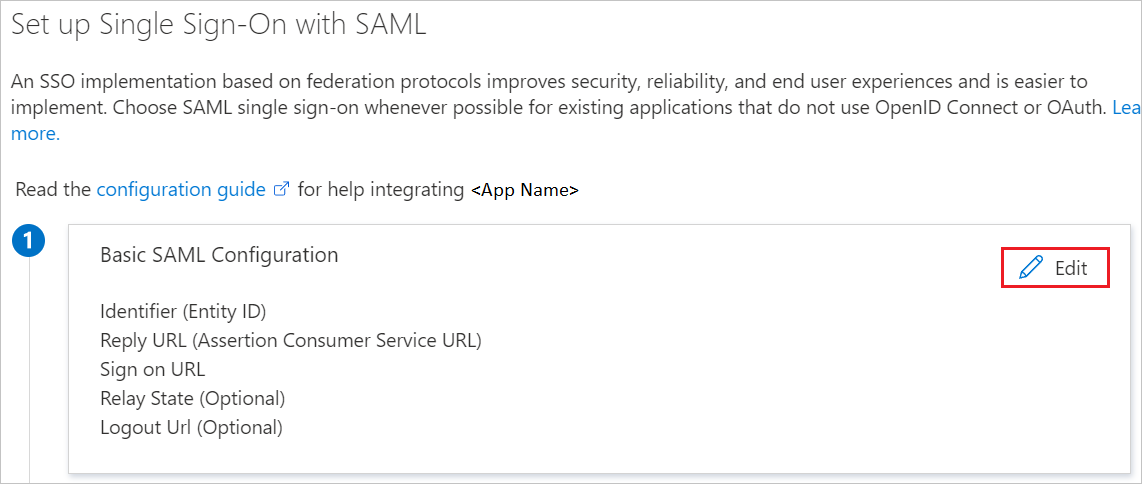

На странице Настройка единого входа с помощью SAML щелкните значок карандаша для базовой конфигурации SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML приложение предварительно настроено и необходимые URL-адреса уже заполнены Azure. Пользователь должен сохранить конфигурацию, нажав кнопку "Сохранить".

Приложение Panorays ожидает утверждения SAML в определенном формате, что требует добавления настраиваемых сопоставлений атрибутов в конфигурацию атрибутов токена SAML. На следующем снимках экрана показан список атрибутов по умолчанию, а уникальный идентификатор пользователя сопоставлен с user.userprincipalname. Приложение Panorays ожидает, что уникальный идентификатор пользователя будет сопоставлен с user.mail, поэтому необходимо внести изменения в сопоставление атрибутов, щелкнув на значке "Изменить".

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML нажмите кнопку "Копировать", чтобы скопировать URL-адрес метаданных федерации приложений и сохранить его на компьютере.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум с ролью Администратор пользователей.

- Просмотрите Identity>Users>Все пользователи.

- Выберите Новый пользователь>Создать нового пользователяв верхней части экрана.

- В свойствах user выполните следующие действия.

- В поле Отображаемое имя введите

B.Simon. - В поле имя пользователя введите username@companydomain.extension. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль, а затем запишите значение, отображаемое в поле пароля.

- Выберите Создать и проверить.

- В поле Отображаемое имя введите

- Выберите Создать.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Salesforce.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора облачных приложений .

- Перейдите к приложениям для идентификации>и корпоративных приложений>. Выберите приложение из списка приложений.

- На странице обзора приложения выберите Пользователи и группы.

- Выберите Добавить пользователя/группу, затем выберите Пользователи и группы в диалоговом окне Добавление назначения.

- В диалоговом окне "Пользователи и группы" выберите B.Simon в списке "Пользователи", а затем нажмите кнопку Выбрать в нижней части экрана.

- Если вы ожидаете, что роль будет назначена пользователям, ее можно выбрать в раскрывающемся списке Выбрать роль. Если для этого приложения не назначена роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление задания выберите кнопку Назначить.

Настройка SSO для Panorays

Чтобы настроить единый вход Panorays стороне, необходимо отправить URL-адрес метаданных федерации приложений , чтобы службу поддержки Panorays. Они задают этот параметр для правильного установки подключения SAML SSO на обеих сторонах.

Создание тестового пользователя Panorays

В этом разделе пользователь с именем Britta Simon создается в Panorays. Panorays поддерживает подготовку пользователей в режиме реального времени, которая включена по умолчанию. В этом разделе отсутствует элемент действия. Если пользователь еще не существует в Panorays, он создается после проверки подлинности.

Проверка единого входа (SSO)

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с помощью следующих параметров.

Инициация поставщика услуги

Щелкните Протестируйте это приложение, вы будете перенаправлены по URL-адресу для входа в Panorays, где можно инициировать поток входа.

Перейдите непосредственно по URL-адресу для входа в систему Panorays и начните процесс входа оттуда.

Инициировано поставщиком удостоверений.

- Щелкните Протестируйте это приложение, и вы автоматически войдете в Panorays, для которого вы настроили SSO.

Вы также можете использовать Microsoft My Apps для тестирования приложения в любом режиме. При щелчке на плитку Panorays в разделе "Мои приложения", если настроено в режиме SP, вы будете перенаправлены на страницу входа в приложение для запуска процесса входа в систему. Если же настроено в режиме IDP, вы автоматически войдете в Panorays, где настроен единый вход (SSO). Дополнительные сведения о моих приложениях см. в разделе Введение в"Мои приложения".

Связанное содержимое

После настройки Panorays вы можете применить функцию управления сеансами, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Элемент управления сеансом расширяется от условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.