エンドポイント データ損失防止について

Microsoft Purview データ損失防止 (DLP) を使用して、機密と判断したアイテムに対して実行されているアクションを監視し、それらのアイテムの意図しない共有を防ぐことができます。

エンドポイント データ損失防止 (エンドポイント DLP) は、DLP のアクティビティ監視と保護機能を、Windows 10/11、macOS (最新リリースの 3 つのメジャー バージョン) デバイス、および Windows の特定のサーバー バージョンに物理的に格納される機密アイテムに拡張します。 デバイスが Microsoft Purview ソリューションにオンボードされると、ユーザーが機密性の高い項目を使用して行っていることに関する情報が アクティビティ エクスプローラーに表示されます。 その後、 DLP ポリシーを使用して、これらの項目に対して保護アクションを適用できます。

ヒント

リムーバブル 記憶域のデバイスコントロールを探している場合は、「デバイスコントロールリムーバブルストレージAccess Control Microsoft Defender for Endpoint」を参照してください。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

注:

エンドポイント DLP は、ドキュメント上の別のテナントからの秘密度ラベルを検出できません。

エンドポイント DLP Windows 10/11 と macOS のサポート

エンドポイント DLP を使用すると、次のバージョンのWindows Serverを実行しているデバイスをオンボードできます。

Windows Server 2019 (2023 年 11 月 14 日— KB5032196 (OS ビルド 17763.5122) - Microsoft サポート)

Windows Server 2022 (2023 年 11 月 14 日セキュリティ更新プログラム (KB5032198) - Microsoft サポート)

注:

サポートされている Windows Server KB をインストールすると、サーバー上の分類機能が無効になります。 つまり、エンドポイント DLP はサーバー上のファイルを分類しません。 ただし、エンドポイント DLP は、これらの KB がサーバーにインストールされる前に分類されたサーバー上のファイルを保護します。 この保護を確保するには、バージョン 4.18.23100 (2023 年 10 月) 以降Microsoft Defenderインストールします。

既定では、Windows サーバーが最初にオンボードされるときに、エンドポイント DLP は有効になりません。 アクティビティ エクスプローラーでサーバーのエンドポイント DLP イベントを表示するには、まず Windows サーバーのエンドポイント DLP を有効にする必要があります。

適切に構成すると、同じデータ損失保護ポリシーを Windows PC と Windows サーバーの両方に自動的に適用できます。

| 設定 | サブセット化 | Windows 10、1809 以降、Windows 11、Windows Server 2019、Windows Server 2022 (21H2 以降) のエンドポイント (X64) | macOS (3 つの最新リリース バージョン) | メモ |

|---|---|---|---|---|

| 高度な分類のスキャンと保護 | 割り当てられた帯域幅の制限 | サポート | サポート | 高度な分類により、macOS の次の機能が有効になります。 - ドキュメントフィンガープリント - Exact データ一致ベースの機密情報の種類 - トレーニング可能な分類子 - 名前付きエンティティについて学習する |

| Windows のファイル パスの除外 | 該当なし | サポート | 該当なし | |

| Mac のファイル パスの除外 | 該当なし | 該当なし | サポート | macOS には、既定でオンになっている除外の推奨リストが含まれています |

| デバイス上のファイル アクティビティの証拠収集を設定する | デバイスに証拠キャッシュを設定する | サポート | Preview | |

| ネットワーク共有のカバレッジと除外 | 該当なし | サポート | サポート対象外 | |

| 制限されたアプリとアプリ グループ | 制限されたアプリ グループ | サポート | サポート | |

| 制限されたアプリとアプリ グループ | 制限されたアプリ | サポート | サポート | |

| 制限されたアプリとアプリ グループ | 自動検疫設定 | サポート | サポート | |

| 許可されていない Bluetooth アプリ | 該当なし | サポート | サポート | |

| 機密データに対するブラウザーとドメインの制限 | 許可されていないブラウザー | サポート | サポート | |

| 機密データに対するブラウザーとドメインの制限 | サービスドメイン | サポート | サポート | |

| 機密データに対するブラウザーとドメインの制限 | 機密性の高いサービス ドメイン グループ | サポート | サポート | |

| エンドポイント DLP の追加設定 | ポリシー ヒントでの業務上の正当な理由 | サポート | サポート | |

| デバイスのファイル アクティビティを常に監査する | 該当なし | サポート | サポート | |

| プリンター グループ | 該当なし | サポート | サポート | |

| リムーバブル USB デバイス グループ | 該当なし | サポート | サポート | |

| ネットワーク共有グループ | 該当なし | サポート | サポート | |

| VPN の設定 | 該当なし | サポート | サポート対象外 |

その他の設定

| Setting | Windows 10/11、Windows 10、1809 以降、Windows 11 | Windows Server 2019 年、エンドポイント (X64) のWindows Server 2022 (21H2 以降) | macOS (3 つの最新リリース バージョン) |

|---|---|---|---|

| アーカイブ ファイル | サポート | サポート | サポート |

| ファイルの種類とファイル拡張子 | サポート | サポート | サポート |

| Windows サーバーのエンドポイント DLP を有効にする | 非サポート | サポート | サポート対象外 |

監視と対処が必要なエンドポイントのアクティビティ

エンドポイント DLP を使用すると、ユーザーが物理的に Windows 10、Windows 11、または macOS デバイスに保存されている機密アイテムに対して行う次の種類のアクティビティを監査および管理できます。

| 最新情報 | 説明 | エンドポイント (X64) のWindows 10 (21H2、22H2)、Windows 11 (21H2、22H2)、Windows Server 2019、Server 2022 (21H2 以降) | エンドポイントのWindows 11 (21H2、22H2) (ARM64) | macOS 3 つの最新リリース バージョン | 監査/ 制限可能 |

|---|---|---|---|---|---|

| 制限付きクラウド サービス ドメインにアップロードするか、許可されていないブラウザーからアクセスする | ユーザーが制限されたサービス ドメインにアイテムをアップロードしようとした場合、またはブラウザーを介してアイテムにアクセスしようとした場合に検出します。 ユーザーが許可されていないブラウザーを使用している場合、アップロード アクティビティはブロックされ、ユーザーは Microsoft Edge を使用するようにリダイレクトされます。 Microsoft Edge では、DLP ポリシー構成に基づいてアップロードまたはアクセスを許可またはブロックします。 [ データ損失防止] 設定の許可/未適用ドメインの一覧に基づいて、保護されたファイルをアップロードしたり、クラウド サービスにアップロードできないようにしたりできる場合は、ブロック、警告、監査を行うことができます。 構成されたアクションが警告またはブロックに設定されている場合、他のブラウザー ([ データ損失防止の設定] の下の [未適用のブラウザー] の一覧で定義されている) は、ファイルへのアクセスをブロックされます。 | サポート | サポート | サポート | 監査可能で制限可能 |

| サポートされているブラウザーに貼り付ける | ユーザーが制限付きサービス ドメインにコンテンツを貼り付けようとしたときに検出します。 評価は、貼り付けるコンテンツに対して実行されます。 この評価は、コンテンツのソースアイテムの分類方法とは無関係です。 | サポート | サポート | Preview | 監査可能で制限可能 |

| クリップボードにコピーする | ユーザーが保護されたファイルからコンテンツをコピーしようとすると、エンドポイント デバイス上のクリップボードへの保護されたファイルのコピーをブロック、ブロック、オーバーライド、または監査できます。 上書きコピーでブロックまたはブロックするようにルールが構成されている場合、コピー元のコンテンツが機密である場合は、転送先が同じ Microsoft 365 Office アプリ内にある場合を除き、ブロックされます。 このアクティビティは、Windows 365で Azure Virtual Desktop を使用する場合に、リダイレクトされたクリップボードにも適用されます。 | サポート | サポート | サポート | 監査可能で制限可能 |

| USB リムーバブル デバイスにコピーする | このアクティビティが検出されると、エンドポイント デバイスから USB リムーバブル メディアへの保護されたファイルのコピーまたは移動をブロック、警告、または監査できます。 | サポート | サポート | サポート | 監査可能で制限可能 |

| ネットワーク共有にコピーする | このアクティビティが検出されると、エンドポイント デバイスから任意のネットワーク共有に保護されたファイルのコピーまたは移動をブロック、警告、または監査できます。これには、Windows 365を持つ Azure Virtual Desktop 上のネットワーク共有として表示されるリダイレクトされた USB デバイスが含まれます。 | サポート | サポート | サポート | 監査可能で制限可能 |

| 印刷 | このアクティビティが検出されると、エンドポイント デバイスから保護されたファイルの印刷をブロック、警告、または監査できます。 このアクティビティは、Windows 365と共に Azure Virtual Desktop を使用する場合にリダイレクトされたプリンターにも適用されます。 | サポート | サポート | サポート | 監査可能で制限可能 |

| 許可されていない Bluetooth アプリを使用したコピーまたは移動 | ユーザーが未適用のBluetooth アプリにアイテムをコピーしようとしたときに検出します ([データ損失防止] 設定の [許可されていないBluetooth アプリの一覧で定義されている場合>Endpoint 設定)。 | サポート | サポート | サポート | 監査可能で制限可能 |

| RDP を使用してコピーまたは移動する | ユーザーがリモート デスクトップ セッションにアイテムをコピーしようとしたときに検出します。 | サポート | サポート | サポート対象外 | 監査可能で制限可能 |

| アイテムを作成 | 項目の作成を検出します。 | サポート | サポート | サポート | 監査 |

| アイテムの名前を変更する | 項目の名前変更を検出します。 | サポート | サポート | サポート | 監査 |

| 制限付きアプリによるアクセス | 制限付きアプリの一覧にあるアプリケーション (制限付き アプリとアプリ グループで定義されている) が、エンドポイント デバイス上の保護されたファイルへのアクセスを試行するタイミングを検出します。 | サポート | サポート | サポート |

クリップボードにコピーする動作

ユーザーがポリシーに一致するファイルのコンテンツに対してクリップボードへのコピー アクティビティを試みると、オーバーライドでブロックまたはブロックするようにルールを構成すると、エンド ユーザーは次の構成でこの動作を確認できます。

Wordファイル123には、クリップボードへのコピーブロックルールに一致する機密情報が含まれている。

Excel ファイル 123 には、クリップボードへのコピーブロック規則に一致する機密情報が含まれています。

PowerPointファイル123には、クリップボードへのコピーブロックルールに一致する機密情報が含まれている。

Word ファイル 789 には機密情報が含まれません。

Excel ファイル 789 には機密情報が含まれません。

PowerPointファイル 789 には機密情報が含まれません。

メモ帳 (または Microsoft Office ベース以外のアプリまたはプロセス) ファイル XYZ には、クリップボードへのコピーブロック規則に一致する機密情報が含まれています。

メモ帳 (または Microsoft Office ベース以外のアプリまたはプロセス) ファイル ABC には機密情報が含まれません。

| ソース | Destination (転送先) | 動作 |

|---|---|---|

| Word ファイル 123/Excel ファイル 123/PowerPoint ファイル 123 | Word ファイル 123/Excel ファイル 123/PowerPoint ファイル 123 | コピーと貼り付けが許可されます。つまり、ファイル内のコピーと貼り付けが許可されます。 |

| Word ファイル 123/Excel ファイル 123/PowerPoint ファイル 123 | Word ファイル 789/Excel ファイル 789/PowerPoint ファイル 789 | コピーと貼り付けはブロックされます。つまり、ファイル間のコピーと貼り付けはブロックされます。 |

| Word ファイル 789/Excel ファイル 789/PowerPoint ファイル 789 | Word ファイル 123/Excel ファイル 123/PowerPoint ファイル 123 | コピーと貼り付けは許可されます |

| Word ファイル 123/Excel ファイル 123/PowerPoint ファイル 123 | メモ帳ファイル ABC | コピーと貼り付けがブロックされる |

| メモ帳ファイル XYZ | any | コピーがブロックされている |

| メモ帳ファイル ABC | any | コピーと貼り付けは許可されます |

エンドポイント DLP ポリシーのベスト プラクティス

たとえば、財務部門ユーザーのエンドポイントから、クレジットカード番号を含むすべての項目をブロックしたいとします。 次のようにお勧めします。

- ポリシーを作成し、エンドポイントとそのユーザー グループにスコープを設定します。

- 保護する情報の種類を検出するルールをポリシーに作成します。 この場合、コンテンツに含まれている機密情報の種類*を設定し、[クレジット カード] を選択します。

- 各アクティビティのアクションを [ブロック] に設定します。

DLP ポリシーの設計の詳細については、「 データ損失防止ポリシーの設計 」を参照してください。

注:

Microsoft Purview では、機密性の高い項目の DLP ポリシー評価が一元的に行われるため、ポリシーとポリシー更新プログラムを個々のデバイスに配布するためのタイム ラグはありません。 Microsoft Purview コンプライアンス ポータルでポリシーが更新されると、通常、それらの更新がサービス全体で同期されるまでに約 1 時間かかります。 ポリシーの更新が同期されると、ターゲット デバイス上のアイテムは、次回アクセスまたは変更されたときに自動的に再評価されます。 (プレビュー)承認されたグループの変更の場合、ポリシーの同期には 24 時間が必要です。

監視対象ファイル

ポリシーを使用して監視されるファイル

エンドポイント DLP は、Windows 10、11、および macOS の最新の 3 つの主要なリリースのポリシーを使用して、これらのファイルの種類を監視します。

| Windows 10, 11 | macOS |

|---|---|

.doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp, .txt, .c, .class, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config |

.doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .txt, .c, .cpp, .cs, .h, .java, .html, .htm, .rtf, .json, .config |

注:

OCR が有効になっている場合、これらのファイルの種類は、Windows 10、11、macOS デバイスのポリシー設定を使用して監視できます。

.jpg, .png, .tif, .tiff, .bmp, .jpeg

ポリシーの一致に関係なく監査されたファイル

ポリシーの一致が存在しない場合でも、Windows 10、11、および macOS の最新の 3 つの主要なリリースでは、これらのファイルの種類に対してアクティビティを監査できます。

| Windows 10, 11 | macOS |

|---|---|

.doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv, .zip, .zipx, .rar, .7z, .tar, .war, .gz, .dlp |

.doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .ppt, .pptx, .pos, .pps, .pptm, .potx, .potm, .ppam, .ppsx, .pbix, .pdf, .csv, .tsv |

注:

OCR が有効になっている限り、これらのファイルの種類は、ポリシーの一致に関係なく、Windows 10、11、macOS デバイスで監査できます。

.jpg, .png, .tif, .tiff, .bmp, .jpeg

重要

PDF ファイルでMicrosoft Purview データ損失防止 (DLP) 機能を使用するための Adobe の要件については、Adobe: Microsoft Purview Information Protection サポートの記事を参照してください。

ポリシーの一致からのデータのみを監視する場合は、データ損失防止の設定>Endpoint 設定でデバイスの [ファイルの常に監査] アクティビティをオフにすることができます。

[デバイスのファイル アクティビティを常に監査する] 設定がオンの場合、デバイスがポリシーの対象ではない場合でも、任意のWord、PowerPoint、Excel、PDF、.csv ファイルのアクティビティは常に監査されます。

サポートされているすべてのファイルの種類についてアクティビティが監査されるようにするには、カスタム DLP ポリシーを作成します。

エンドポイント DLP は MIME の種類に基づいてアクティビティを監視するため、ファイル拡張子が変更された場合でも、これらのファイルの種類に対してアクティビティがキャプチャされます。

拡張子が他のファイル拡張子に変更された後:

.doc.docx.xls.xlsx.ppt.pptx.pdf

拡張子がサポートされているファイル拡張子にのみ変更された場合:

.txt.msg.rtf.c.cpp.h.cs.java.tsv

コンテンツをスキャンしたファイル

DLP ポリシーでは、条件として 1 つ以上のファイルの種類を使用できます。

| ファイルの種類 | フォーマット | 監視対象のファイル拡張子 |

|---|---|---|

| ワード プロセッシング | Word | .doc, .docx, .docm, .dot, .dotx, .dotm, .docb, .obd, obt |

| スプレッドシート | Excel、CSV、TSV | .xls, .xlsx, .xlt, .xlm, .xlsm, .xltx, .xltm, .xlsb, .xlw, .xlb, .xlc, .csv, .tsv |

| Presentation | PowerPoint | .ppt, .pptx, .pptm, .pps, .ppsx, .ppsm, .pot, .potx, .potm, .ppam, .pos |

| アーカイブ | Zip、ZipX、RAR、7z、TAR | .zip, .zipx, .rar, .7z, .tar, .gz, .arj, .bz2, .cab, .chm, .lha, .lzh, .lzma, .mhtml, .msp, .xar, .xz |

| Adobe PDF | ||

| テキスト | テキスト | .asm, .bat, .c, .cmd, .cpp, .cs, .csv, .cxx, .def, .dic, .h, .hpp, .hxx, .ibq, .idl, .inc, .inf, .ini, .inx, .java, .js, .m3u, .messagestorage, .mpx, .php, .pl, .pos, .txt, .vcf, .vcs |

| HTML | HTML | .ascx, .asp, .aspx, .css, .hta, .htm, .htw, .htx, .jhtml, .html |

| JSON | JSON | .json, .adaptivecard, .messagecard |

| メール | メール | .eml, .msg, .nws |

| XML | XML | .infopathml, .jsp, .mspx |

| Microsoft Office xml | Microsoft Office xml | .excelml, .powerpointml, .wordml |

| 保護されたファイル | PFile | .pbmp, .pgif, .pjfif, .pjpe, .pjpeg, .pjpg, .pjt, .ppng, .ptif, .ptiff, .ptxt, .pxla, .pxlam, .pxml |

| その他 | その他 | .dfx, .dxf, .fluid, .mime, .pointpub, .rtf, .vtt |

サポートされていないファイルの種類

エンドポイント DLP では、次の種類のファイルの監視はサポートされていません。

- .exe

- .dll

- .sys

- .lib

- .obj

- .mui

- .spl

- .drv

- .pf

- .crdownload

エンドポイント DLP との違い

エンドポイント DLP を掘り下げる前に知っておく必要がある追加の概念がいくつかあります。

デバイス管理を有効にする

デバイス管理は、デバイスからテレメトリを収集できる機能です。これは、エンドポイント DLP やインサイダー リスク管理などの Microsoft Purview ソリューションに導入する機能です。 DLP ポリシーで場所として使用するすべてのデバイスをオンボードする必要があります。

オンボードとオフボードは、デバイス管理センターからダウンロードしたスクリプトを介して処理されます。 デバイス管理センターには、次の展開方法ごとにカスタム スクリプトがあります。

- ローカル スクリプト (最大 10 台のマシン)

- グループ ポリシー

- System Center Configuration Manager ( バージョン 1610以降 )

- Mobile Device Management/Microsoft Intune

- 非永続的マシン用の VDI のオンボードスクリプト

デバイスをオンボードにするには、Microsoft 365 エンドポイント DLPの使用を開始するの手順を使用します。

デバイスを Defender にオンボードすると、DLP にもオンボードされます。 そのため、Microsoft Defender for Endpointを介してデバイスをオンボードした場合、それらのデバイスはデバイスの一覧に自動的に表示されます。 エンドポイント DLP を使用するには、 デバイス監視を有効にする 必要があります。

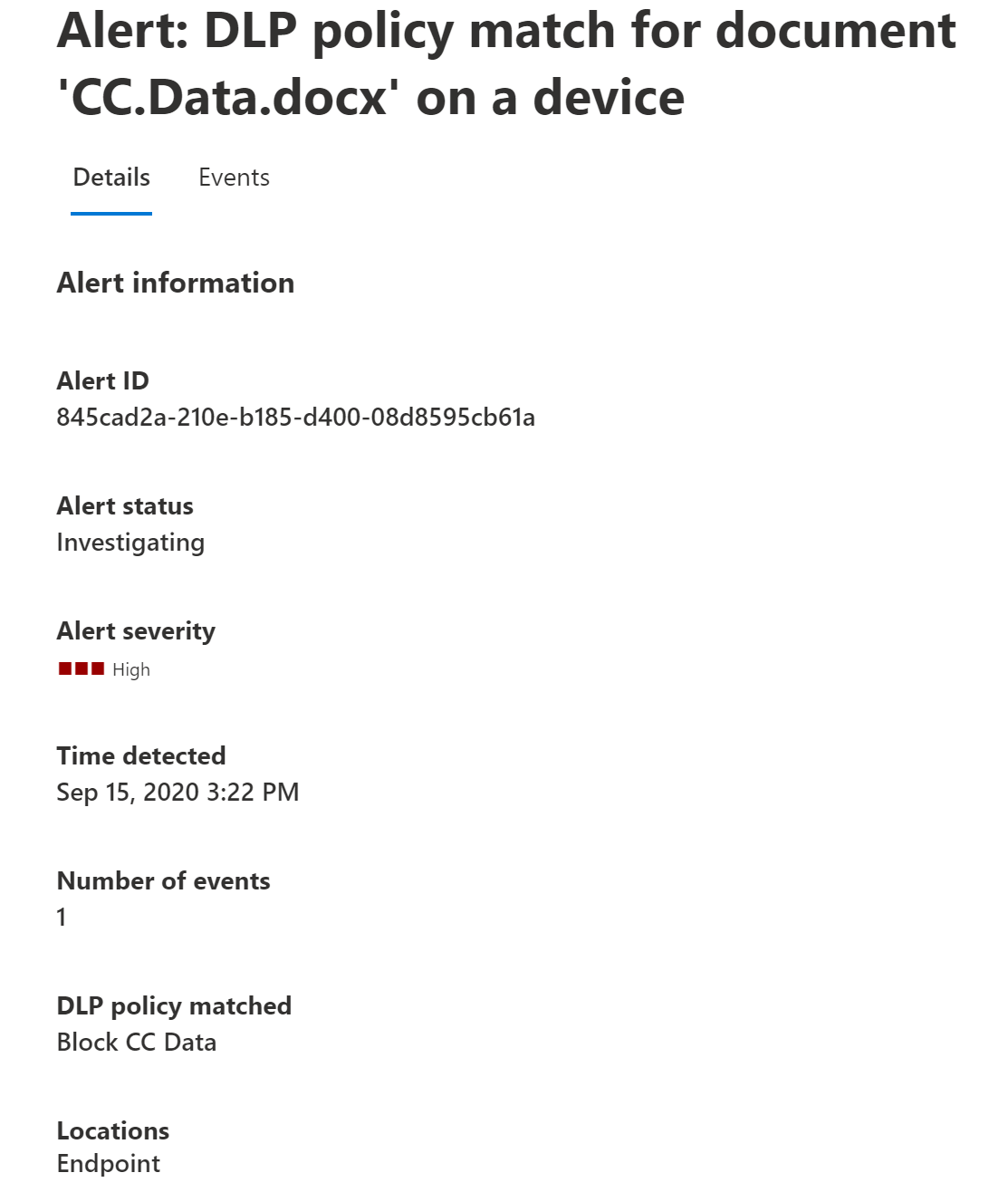

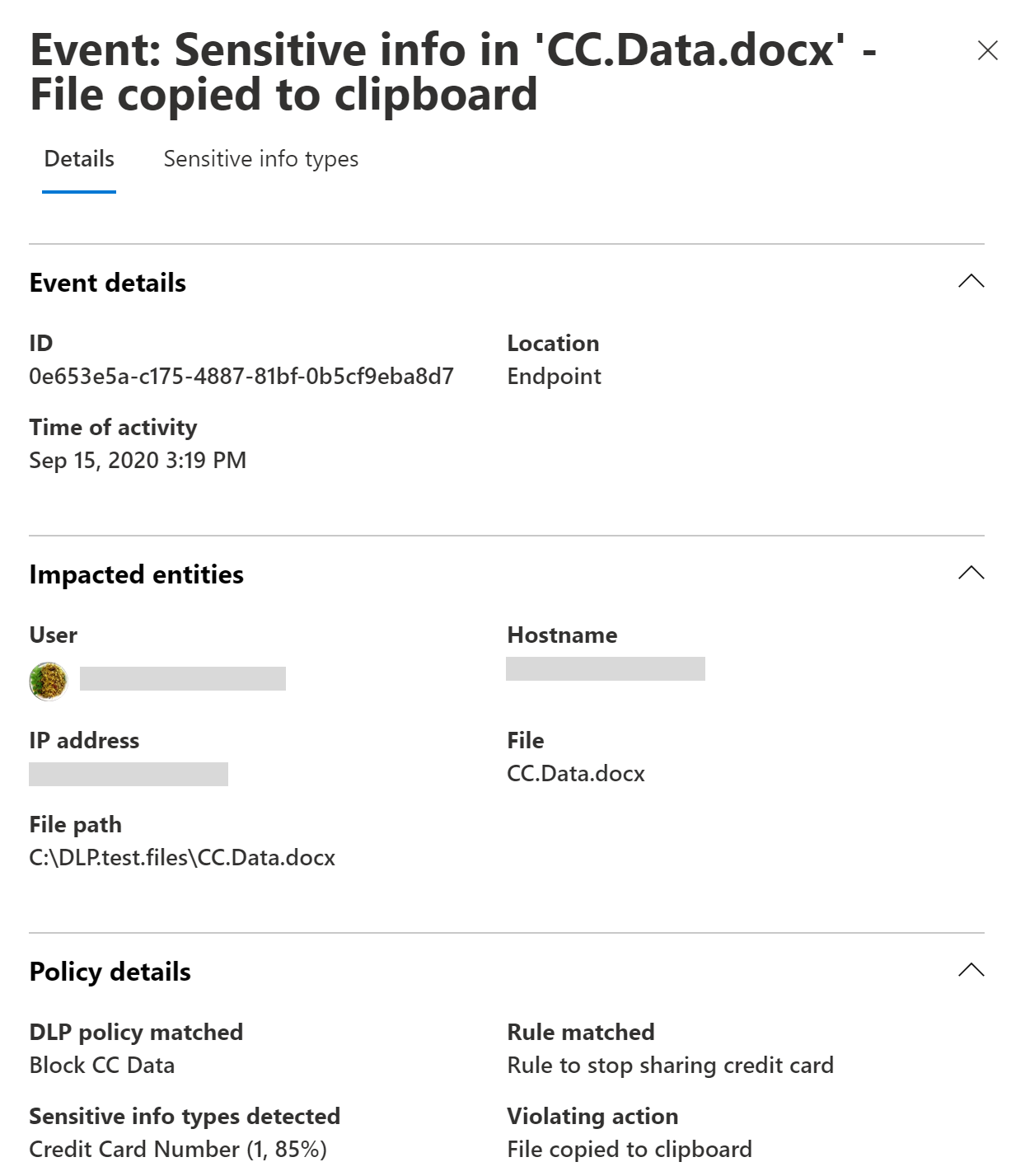

エンドポイント DLP データの表示

エンドポイント デバイスに適用される DLP ポリシーに関連するアラートを表示するには、DLP アラート管理ダッシュボードに移動し、Microsoft Defender XDRを使用してデータ損失インシデントを調査します。

関連するイベントの詳細と豊富なメタデータを同じダッシュボードで表示することもできます

デバイスがオンボードされると、場所としてデバイスを使用する DLP ポリシーを構成し、展開する前でも、監査されたアクティビティに関する情報がアクティビティエクスプローラーに流れます。

エンドポイント DLP は、監査済みアクティビティに関する広範囲にわたる情報を収集します。

たとえば、ファイルがリムーバブル USB メディアにコピーされた場合、アクティビティの詳細に次の属性が表示されます:

- アクティビティの種類

- クライアント IP

- 対象ファイルのパス

- 発生したタイムスタンプ

- ファイル名

- ユーザー

- ファイル拡張子

- ファイル サイズ

- 機密情報の種類(該当する場合)

- sha1 値

- sha256 値

- 以前のファイル名

- 場所

- 親

- FilePath

- ソースの場所の種類

- platform

- デバイス名

- 場所の宛先の種類

- コピーを実行したアプリケーション

- Microsoft Defender for Endpoint デバイス ID (該当する場合)

- リムーバブルメディアデバイスの製造元

- リムーバブルメディアデバイスのモデル

- リムーバブルメディアデバイスのシリアル番号

オンボードされているすべてのデバイスにすべてのエンドポイント ポリシーが適用されるのはなぜですか?

1 つのデバイスで複数のユーザー アカウントをサポートできます。 エンドポイント ポリシーのスコープはユーザーに対して行われるため、デバイスのユーザーごとに異なるポリシーのスコープが設定されている場合があります。 したがって、項目を評価するには、デバイスがすべてのエンドポイント DLP ポリシーにアクセスできる必要があります。

エンドポイント DLP とオフライン デバイス

Windows エンドポイント デバイスがオフラインの場合、既存のポリシーは引き続き既存のファイルに適用されます。 さらに、Just-In-Time 保護を有効にし、"ブロック" モードでは、オフライン デバイスに新しい ファイル を作成しても、デバイスがデータ分類サービスに接続して評価が完了するまで、ファイルは共有されません。 サーバーに新しい ポリシー が作成された場合、または既存のポリシーが変更された場合、インターネットに再接続すると、それらの変更がデバイスで更新されます。

重要

この機能は、macOS エンドポイント デバイスではサポートされていません。

次のユース ケースを検討してください。

- デバイスにプッシュされたポリシーは、デバイスがオフラインになった後でも、既に機密として分類されているファイルに適用されます。

- デバイスがオフラインの間に更新されたポリシーは、そのデバイスにプッシュされません。 同様に、このようなポリシーは、デバイスがオンラインに戻るまで、そのデバイスに適用されません。 ただし、オフライン デバイスに存在する古いポリシーは引き続き適用されます。 Just-In-Time 保護

通知が表示されるように構成されている場合、デバイスがオンラインかどうかに関係なく、DLP ポリシーがトリガーされたときに常に表示されます。

注:

既にオフライン デバイスにプッシュされているポリシーは適用されますが、デバイスがオンラインに戻るまで、適用イベントはアクティビティ エクスプローラーに表示されません。

DLP ポリシーは、エンドポイント デバイスと定期的に同期されます。 デバイスがオフラインの場合、ポリシーを同期できません。 この場合、[デバイス] の一覧 には、デバイスがサーバー上のポリシーと同期されていないことが反映されます。

Just-In-Time 保護

Just-In-Time 保護は、ポリシーの評価が正常に完了するまで、次の監視対象ファイルのすべてのエグレス アクティビティをブロックします。

- 評価されていない項目。

- 評価が古くなった項目。 これらは、ポリシーの現在の更新されたクラウド バージョンによって再評価されていない、以前に評価された項目です。

Just-In-Time 保護を展開する前に、まずマルウェア対策クライアント バージョン 4.18.23080 以降を展開する必要があります。

注:

マルウェア対策クライアントの古いバージョンのマシンの場合は、次のいずれかの KB をインストールして Just-In-Time 保護を無効にすることをお勧めします。

Microsoft Purview コンプライアンス ポータルで Just-In-Time 保護を有効にするには、左側のナビゲーション ウィンドウで [設定] を選択し、[ Just-In-Time protection] を選択し、目的の設定を構成します。

監視する場所を選択します。

- [デバイス] を選択します。

- [ 編集] を選択します。

- ポップアップ ウィンドウで、Just-In-Time 保護を適用するアカウントと配布グループのスコープを選択します。 (ポリシー評価の処理中に、エンドポイント DLP は、アカウントが選択されたスコープ内にある各ユーザーのすべてのエグレス アクティビティをブロックします。 エンドポイント DLP は、除外されるすべてのユーザー アカウント ([除外] 設定を使用) またはスコープ内にないすべてのユーザー アカウントのエグレス アクティビティを監査します。

Just-In-Time 保護は、最新の 3 つのメジャー バージョンを実行している macOS デバイスでサポートされています。

注:

[スコープ] で選択したすべてのユーザーに対して、エンドポイント DLP は、ポリシーの評価が完了するのを待っている間にすべてのエグレス アクティビティをブロックすることに注意してください。スコープに含まれていないユーザー、または [除外] 設定の下にあるユーザーの場合、エンドポイント DLP はエグレス アクティビティを監査します。

- 失敗した場合のフォールバック アクション: この構成では、ポリシーの評価が完了しない場合に DLP が適用する適用モードを指定します。 選択した値に関係なく、関連するテレメトリがアクティビティ エクスプローラーに表示されます。

ヒント

ユーザーの生産性を最大化するためのヒント:

- Just-In-Time 保護を有効にする前に、エンドポイント DLP ポリシーを構成してデバイスに展開し、ポリシー評価中にユーザー アクティビティを不必要にブロックしないようにします。

- エグレス アクティビティの設定は慎重に構成してください。 Just-In-Time 保護は、そのアクティビティに 1 つ以上の Block または Block とオーバーライド ポリシーがある場合にのみ、エグレス アクティビティをブロックします。 つまり、ブロックされていないエグレス アクティビティは、該当するポリシーのスコープに含まれるユーザーに対してのみ監査されます。

- Just-In-Time 保護は、そのアクティビティにオーバーライド ポリシーを含むブロックまたはブロックが 1 つ以上ある場合にのみエグレス アクティビティをブロックするため、つまり、エンド ユーザーが DLP ポリシーを持っていない場合、または DLP ポリシーのみを監査する場合、Just-In-Time 保護はエグレス アクティビティのみを監査します。

詳細については、「 Just-In-Time 保護の概要」を参照してください。

次の手順

ここまでエンドポイント DLP について学びましたので、次のステップの手順は以下になります:

- Windows 10 デバイスまたは Windows 11 デバイスを Microsoft Purview にオンボードする概要

- macOS デバイスを Microsoft Purview にオンボードする概要

- エンドポイント データ損失防止の設定を構成する

- エンドポイントのデータ損失防止の使用