カスタマー キーの管理

Customer Key を設定したら、1 つ以上のデータ暗号化ポリシー (DEP) を作成して割り当てます。 DEP を割り当てた後、この記事の説明に従ってキーを管理します。 カスタマー キーの詳細については、関連記事を参照してください。

ヒント

E5 のお客様でない場合は、90 日間の Microsoft Purview ソリューション試用版を使用して、Purview の追加機能が組織のデータ セキュリティとコンプライアンスのニーズの管理にどのように役立つかを確認してください。 Microsoft Purview 試用版ハブから開始します。 サインアップと試用期間の詳細については、こちらをご覧ください。

重要

Microsoft では、アクセス許可が可能な限りで少ないロールを使用することをお勧めします。 グローバル管理者ロールを持つユーザーの数を最小限に抑えることで、organizationのセキュリティを向上させることができます。 Microsoft Purview のロールとアクセス許可の詳細については、こちらをご覧ください。

すべてのテナント ユーザーに対して複数のワークロードで使用する DEP を作成する

開始する前に、カスタマー キーの設定に必要なタスクが完了していることを確認してください。 詳細については、「 顧客キーの設定」を参照してください。 DEP を作成するには、セットアップ中に取得したKey Vault URI が必要です。 詳細については、「各 Azure Key Vault キーの URI を取得する」を参照してください。

マルチワークロード DEP を作成するには、次の手順に従います。

ローカル コンピューターで、organizationでコンプライアンス管理者アクセス許可を持つ職場または学校アカウントを使用して、powerShell Exchange Onlineに接続します。

DEP を作成するには、New-M365DataAtRestEncryptionPolicy コマンドレットを使用します。

New-M365DataAtRestEncryptionPolicy -Name <PolicyName> -AzureKeyIDs <KeyVaultURI1, KeyVaultURI2> [-Description <String>]ここで、

"PolicyName" は、ポリシーに使用する名前です。 名前にスペースを含めることはできません。 たとえば、Contoso_Global。

"KeyVaultURI1" は、ポリシーの最初のキーの URI です。 たとえば、「

"https://contosoWestUSvault1.vault.azure.net/keys/Key_01"」のように入力します。"KeyVaultURI2" は、ポリシー内の 2 番目のキーの URI です。 たとえば、「

"https://contosoCentralUSvault1.vault.azure.net/keys/Key_02"」のように入力します。 2 つの URI をコンマとスペースで区切ります。"ポリシーの説明" は、ポリシーの目的を思い出すのに役立つ、ポリシーのわかりやすい説明です。 説明にはスペースを含めることができます。 たとえば、"テナント内のすべてのユーザーに対する複数のワークロードのルート ポリシー" などです。

例:

New-M365DataAtRestEncryptionPolicy -Name "Contoso_Global" -AzureKeyIDs "https://contosoWestUSvault1.vault.azure.net/keys/Key_01","https://contosoCentralUSvault1.vault.azure.net/keys/Key_02" -Description "Policy for multiple workloads for all users in the tenant."

マルチワークロード ポリシーを割り当てる

Set-M365DataAtRestEncryptionPolicyAssignment コマンドレットを使用して DEP を割り当てます。 ポリシーを割り当てると、Microsoft 365 は DEP で識別されたキーを使用してデータを暗号化します。

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy <PolicyName or ID>

ここで、PolicyName はポリシーの名前です (たとえば、Contoso_Global)。

例:

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy "Contoso_Global"

Windows 365の場合、この手順を完了してから 3 から 4 時間以内に、Intune管理センターが更新されます。 管理センターで既存のクラウド PC を暗号化する手順を完了します。 詳細については、「Windows 365 クラウド PC のカスタマー キーを設定する」を参照してください。

Exchange メールボックスで使用する DEP を作成する

開始する前に、Azure Key Vaultの設定に必要なタスクを完了していることを確認してください。 詳細については、「 顧客キーの設定」を参照してください。 Exchange Online PowerShell でこれらの手順を実行します。

DEP は、Azure Key Vaultに格納されている一連のキーに関連付けられています。 DEP を Microsoft 365 のメールボックスに割り当てます。 Microsoft 365 では、ポリシーで識別されたキーを使用してメールボックスを暗号化します。 DEP を作成するには、セットアップ中に取得したKey Vault URI が必要です。 詳細については、「各 Azure Key Vault キーの URI を取得する」を参照してください。

思い出す! DEP を作成するときは、2 つの異なる Azure Key Vault に 2 つのキーを指定します。 geo 冗長性を回避するには、これらのキーを 2 つの異なる Azure リージョンに作成します。

メールボックスで使用する DEP を作成するには、次の手順に従います。

ローカル コンピューターで、organizationで Exchange 管理者アクセス許可を持つ職場または学校アカウントを使用して、powerShell Exchange Onlineに接続します。

DEP を作成するには、次のコマンドを入力して、New-DataEncryptionPolicy コマンドレットを使用します。

New-DataEncryptionPolicy -Name <PolicyName> -Description "Policy Description" -AzureKeyIDs <KeyVaultURI1>, <KeyVaultURI2>ここで、

PolicyName は、ポリシーに使用する名前です。 名前にスペースを含めることはできません。 たとえば、USA_mailboxes。

ポリシーの説明 は、ポリシーの目的を思い出すのに役立つ、ポリシーのわかりやすい説明です。 説明にはスペースを含めることができます。 たとえば、「米国とその地域のメールボックスのルート キー」などです。

KeyVaultURI1 は、ポリシーの最初のキーの URI です。 たとえば、「

https://contoso_EastUSvault01.vault.azure.net/keys/USA_key_01」のように入力します。KeyVaultURI2 は、ポリシー内の 2 番目のキーの URI です。 たとえば、「

https://contoso_EastUS2vault01.vault.azure.net/keys/USA_Key_02」のように入力します。 2 つの URI をコンマとスペースで区切ります。

例:

New-DataEncryptionPolicy -Name USA_mailboxes -Description "Root key for mailboxes in USA and its territories" -AzureKeyIDs https://contoso_EastUSvault02.vault.azure.net/keys/USA_key_01, https://contoso_CentralUSvault02.vault.azure.net/keys/USA_Key_02

構文とパラメーターの詳細については、「 New-DataEncryptionPolicy」を参照してください。

メールボックスに DEP を割り当てる

Set-Mailbox コマンドレットを使用して、DEP をメールボックスに割り当てます。 ポリシーを割り当てると、Microsoft 365 は DEP で識別されたキーを使用してメールボックスを暗号化できます。

Set-Mailbox -Identity <MailboxIdParameter> -DataEncryptionPolicy <PolicyName>

MailboxIdParameter がユーザー メールボックスを指定する場所。 Set-Mailbox コマンドレットの詳細については、「 Set-Mailbox」を参照してください。

ハイブリッド環境では、Exchange テナントに同期されるオンプレミスのメールボックス データに DEP を割り当てることができます。 この同期メールボックス データに DEP を割り当てるには、Set-MailUser コマンドレットを使用します。 ハイブリッド環境のメールボックス データの詳細については、「 Outlook for iOS と Android とハイブリッドモダン認証を使用したオンプレミスメールボックス」を参照してください。

Set-MailUser -Identity <MailUserIdParameter> -DataEncryptionPolicy <PolicyName>

MailUserIdParameter では、メール ユーザー (メールが有効なユーザーとも呼ばれます) を指定します。 Set-MailUser コマンドレットの詳細については、「 Set-MailUser」を参照してください。

SharePoint と OneDrive で使用する DEP を作成する

開始する前に、Azure Key Vaultの設定に必要なタスクを完了していることを確認してください。 詳細については、「 顧客キーの設定」を参照してください。

SharePoint と OneDrive のカスタマー キーを設定するには、SharePoint PowerShell で次の手順を実行します。

DEP は、Azure Key Vaultに格納されているキーのセットに関連付けます。 DEP は、geo とも呼ばれる 1 つの地理的な場所にあるすべてのデータに適用します。 Microsoft 365 の複数地域機能を使用する場合は、geo ごとに異なるキーを使用する機能を使用して、geo ごとに 1 つの DEP を作成できます。 複数地域を使用していない場合は、SharePoint と OneDrive で使用するために、organizationに 1 つの DEP を作成できます。 Microsoft 365 では、DEP で識別されたキーを使用して、その geo 内のデータを暗号化します。 DEP を作成するには、セットアップ中に取得したKey Vault URI が必要です。 詳細については、「各 Azure Key Vault キーの URI を取得する」を参照してください。

思い出す! DEP を作成するときは、2 つの異なる Azure Key Vault に 2 つのキーを指定します。 geo 冗長性を回避するには、これらのキーを 2 つの異なる Azure リージョンに作成します。

DEP を作成するには、SharePoint PowerShell を使用する必要があります。

ローカル コンピューターで、organizationで適切なアクセス許可を持つ職場または学校アカウントを使用して、SharePoint PowerShell に接続します。

Microsoft SharePoint 管理シェルで、次のように Register-SPODataEncryptionPolicy コマンドレットを実行します。

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName <PrimaryKeyVaultName> -PrimaryKeyName <PrimaryKeyName> -PrimaryKeyVersion <PrimaryKeyVersion> -SecondaryKeyVaultName <SecondaryKeyVaultName> -SecondaryKeyName <SecondaryKeyName> -SecondaryKeyVersion <SecondaryKeyVersion>例:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName 'stageRG3vault' -PrimaryKeyName 'SPKey3' -PrimaryKeyVersion 'f635a23bd4a44b9996ff6aadd88d42ba' -SecondaryKeyVaultName 'stageRG5vault' -SecondaryKeyName 'SPKey5' -SecondaryKeyVersion '2b3e8f1d754f438dacdec1f0945f251a'Managed HSM を使用してデータ暗号化ポリシーを登録するには、Register-SPODataEncryptionPolicy コマンドレットの PrimaryKeyVaultUrl パラメーターと SecondaryKeyVaultUrl パラメーターを使用する必要があります。 キーバージョンも含むキーの完全な URL を使用する必要があります。 他のパラメーターは使用しないでください。

Register-SPODataEncryptionPolicy -PrimaryKeyVaultURL <PrimaryKeyVaultURL> -SecondaryKeyVaultURL <SecondaryKeyVaultURL>例:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultURL https://M365-Test.managedhsm.azure.net/keys/Sharepoint-01/aaaa5513974f4780ea67b2f5d8c3dd -SecondaryKeyVaultURL https://M365-Test-02.managedhsm.azure.net/keys/Sharepoint-02/7d8f30343bed4e44a57225bae2012388DEP を登録すると、geo 内のデータで暗号化が開始されます。 暗号化には時間がかかる場合があります。 このパラメーターの使用方法の詳細については、「 Register-SPODataEncryptionPolicy」を参照してください。

Exchange メールボックス用に作成した DEP を表示する

メールボックス用に作成したすべての DEP の一覧を表示するには、Get-DataEncryptionPolicy PowerShell コマンドレットを使用します。

organizationで適切なアクセス許可を持つ職場または学校アカウントを使用して、Exchange Online PowerShell に接続します。

organization内のすべての DEP を返すには、パラメーターを指定せずに Get-DataEncryptionPolicy コマンドレットを実行します。

Get-DataEncryptionPolicyGet-DataEncryptionPolicy コマンドレットの詳細については、「 Get-DataEncryptionPolicy」を参照してください。

クラウドにメールボックスを移行する前に DEP を割り当てる

DEP を割り当てると、Microsoft 365 は移行中に割り当てられた DEP を使用してメールボックスの内容を暗号化します。 このプロセスは、メールボックスの移行、DEP の割り当て、暗号化の実行を待機するよりも効率的です。これには数時間または数日かかることがあります。

メールボックスを Microsoft 365 に移行する前に DEP を割り当てるには、Exchange Online PowerShell で Set-MailUser コマンドレットを実行します。

organizationで適切なアクセス許可を持つ職場または学校アカウントを使用して、Exchange Online PowerShell に接続します。

Set-MailUser コマンドレットを実行します。

Set-MailUser -Identity <GeneralMailboxOrMailUserIdParameter> -DataEncryptionPolicy <DataEncryptionPolicyIdParameter>GeneralMailboxOrMailUserIdParameter がメールボックスを指定し、DataEncryptionPolicyIdParameter が DEP の ID です。 Set-MailUser コマンドレットの詳細については、「 Set-MailUser」を参照してください。

メールボックスに割り当てられた DEP を決定する

メールボックスに割り当てられている DEP を確認するには、Get-MailboxStatistics コマンドレットを使用します。 コマンドレットは、一意識別子 (GUID) を返します。

organizationで適切なアクセス許可を持つ職場または学校アカウントを使用して、Exchange Online PowerShell に接続します。

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl DataEncryptionPolicyIDGeneralMailboxOrMailUserIdParameter がメールボックスを指定し、DataEncryptionPolicyID が DEP の GUID を返します。 Get-MailboxStatistics コマンドレットの詳細については、「 Get-MailboxStatistics」を参照してください。

Get-DataEncryptionPolicy コマンドレットを実行して、メールボックスが割り当てられている DEP のフレンドリ名を確認します。

Get-DataEncryptionPolicy <GUID>ここで、GUID は、前の手順の Get-MailboxStatistics コマンドレットによって返される GUID です。

カスタマー キーが暗号化を完了したことを確認する

カスタマー キーをロールした場合、新しい DEP を割り当てた場合、またはメールボックスを移行した場合でも、暗号化が完了したことを確認するには、このセクションの手順を使用します。

Exchange メールボックスの暗号化が完了したかどうかを確認する

メールボックスの暗号化には時間がかかる場合があります。 初めての暗号化では、サービスがメールボックスを暗号化する前に、メールボックスをデータベース間で完全に移動する必要もあります。

Get-MailboxStatistics コマンドレットを使用して、メールボックスが暗号化されているかどうかを判断します。

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl IsEncrypted

IsEncrypted プロパティは、メールボックスが暗号化されている場合は true 、メールボックスが暗号化されていない場合は false の 値を返します。 メールボックスの移動を完了する時間は、DEP を初めて割り当てるメールボックスの数とメールボックスのサイズによって異なります。 DEP を割り当ててから 1 週間後にメールボックスが暗号化されない場合は、Microsoft にお問い合わせください。

New-MoveRequest コマンドレットは、ローカル メールボックスの移動では使用できなくなりました。 詳細については、 このお知らせを参照してください。

SharePoint amd OneDrive の暗号化が完了することを確認する

Get-SPODataEncryptionPolicy コマンドレットを次のように実行して、暗号化の状態を確認します。

Get-SPODataEncryptionPolicy <SPOAdminSiteUrl>

このコマンドレットの出力には、次のものが含まれます。

主キーの URI。

セカンダリ キーの URI。

geo の暗号化状態。 可能性のある状態は次のとおりです

未登録: カスタマー キー暗号化は適用されません。

登録: 顧客キー暗号化が適用され、ファイルが暗号化処理中です。 geo のキーが登録されている場合は、暗号化の進行状況を監視できるように、geo 内のサイトが完了した割合に関する情報が表示されます。

登録: 顧客キー暗号化が適用され、すべてのサイト内のすべてのファイルが暗号化されます。

ローリング: キー ロールが進行中です。 geo のキーがローリングしている場合は、進行状況を監視できるように、キー ロール操作が完了したサイトの割合に関する情報が表示されます。

出力には、オンボードされたサイトの割合が含まれます。

複数のワークロードで使用する DEP の詳細を取得する

複数のワークロードで使用するために作成したすべての DEP の詳細を取得するには、次の手順を実行します。

ローカル コンピューターで、organizationでコンプライアンス管理者アクセス許可を持つ職場または学校アカウントを使用して、powerShell Exchange Onlineに接続します。

organization内のすべてのマルチワークロード DEP の一覧を返すには、次のコマンドを実行します。

Get-M365DataAtRestEncryptionPolicy特定の DEP に関する詳細を返すには、次のコマンドを実行します。 この例では、"Contoso_Global" という名前の DEP の詳細情報を返します

Get-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global"

マルチワークロード DEP 割り当て情報を取得する

現在テナントに割り当てられている DEP を確認するには、次の手順に従います。

ローカル コンピューターで、organizationでコンプライアンス管理者アクセス許可を持つ職場または学校アカウントを使用して、powerShell Exchange Onlineに接続します。

このコマンドを入力します。

Get-M365DataAtRestEncryptionPolicyAssignment

マルチワークロード DEP を無効にする

マルチワークロード DEP を無効にする前に、テナント内のワークロードから DEP の割り当てを解除します。 複数のワークロードで使用される DEP を無効にするには、次の手順を実行します。

ローカル コンピューターで、organizationでコンプライアンス管理者アクセス許可を持つ職場または学校アカウントを使用して、powerShell Exchange Onlineに接続します。

Set-M365DataAtRestEncryptionPolicy コマンドレットを実行します。

Set-M365DataAtRestEncryptionPolicy -[Identity] "PolicyName" -Enabled $false

"PolicyName" は、ポリシーの名前または一意の ID です。 たとえば、Contoso_Global。

例:

Set-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global" -Enabled $false

Azure Key Vault キーを復元する

復元を実行する前に、論理的な削除によって提供される回復機能を使用します。 カスタマー キーで使用されるすべてのキーは、論理的な削除を有効にする必要があります。 論理的な削除はごみ箱のように機能し、復元する必要なく最大90日間回復できます。 復元は、キーまたはキー コンテナーが失われた場合など、極端または異常な状況でのみ必要です。 Customer Key で使用するキーを復元する必要がある場合は、Azure PowerShellで、次のように Restore-AzureKeyVaultKey コマンドレットを実行します。

Restore-AzKeyVaultKey -VaultName <vault name> -InputFile <filename>

以下に例を示します。

Restore-AzKeyVaultKey -VaultName Contoso-O365EX-NA-VaultA1 -InputFile Contoso-O365EX-NA-VaultA1-Key001-Backup-20170802.backup

キー コンテナーに同じ名前のキーが既に含まれている場合、復元操作は失敗します。 Restore-AzKeyVaultKey は、キー名を含むすべてのキー バージョンとキーのすべてのメタデータを復元します。

キー コンテナーのアクセス許可を管理する

いくつかのコマンドレットを使用して、キー コンテナーのアクセス許可を表示したり、必要に応じて削除したりできます。 たとえば、従業員がチームを離れた場合など、アクセス許可を削除する必要がある場合があります。 これらのタスクごとに、Azure PowerShellを使用します。 Azure PowerShellの詳細については、「Azure PowerShellの概要」を参照してください。

キー コンテナーのアクセス許可を表示するには、Get-AzKeyVault コマンドレットを実行します。

Get-AzKeyVault -VaultName <vault name>

以下に例を示します。

Get-AzKeyVault -VaultName Contoso-O365EX-NA-VaultA1

管理者のアクセス許可を削除するには、Remove-AzKeyVaultAccessPolicy コマンドレットを実行します。

Remove-AzKeyVaultAccessPolicy -VaultName <vault name> -UserPrincipalName <UPN of user>

以下に例を示します。

Remove-AzKeyVaultAccessPolicy -VaultName Contoso-O365EX-NA-VaultA1 -UserPrincipalName alice@contoso.com

カスタマー キーから Microsoft マネージド キーにロールバックする

Microsoft マネージド キーに戻す必要がある場合は、可能です。 ロールバックすると、個々のワークロードでサポートされる既定の暗号化を使用して、データが再暗号化されます。 たとえば、Exchange および Windows 365 クラウド PC では、Microsoft マネージド キーを使用した既定の暗号化がサポートされています。

重要

ロールバックは、データ消去と同じではありません。 データ消去は、Microsoft 365 からorganizationのデータを完全に暗号化して削除しますが、ロールバックは行われません。 複数のワークロード ポリシーに対してデータ消去を実行することはできません。

複数のワークロードのカスタマー キーからロールバックする

複数ワークロードの DEP を割り当てるためにカスタマー キーを使用しない場合は、Microsoft サポートにサポート チケットを提出し、要求に次の詳細を入力します。

- テナント FQDN

- ロールバック要求のテナント連絡先

- 退出の理由

- インシデントを含める#

引き続き、Microsoft マネージド キーを使用してデータを再ラップするための適切なアクセス許可を持つカスタマー キー AKV と暗号化キーを保持する必要があります。

Exchange のカスタマー キーからロールバックする

メールボックス レベルの DEP を使用して個々のメールボックスを暗号化しない場合は、すべてのメールボックスからメールボックス レベルの DEP の割り当てを解除できます。

メールボックス DEP の割り当てを解除するには、Set-Mailbox PowerShell コマンドレットを使用します。

organizationで適切なアクセス許可を持つ職場または学校アカウントを使用して、Exchange Online PowerShell に接続します。

Set-Mailbox コマンドレットを実行します。

Set-Mailbox -Identity <mailbox> -DataEncryptionPolicy $null

このコマンドレットを実行すると、現在割り当てられている DEP の割り当てを解除し、既定の Microsoft マネージド キーに関連付けられている DEP を使用してメールボックスを再暗号化します。 Microsoft マネージド キーで使用される DEP の割り当てを解除することはできません。 Microsoft が管理するキーを使用しない場合は、メールボックスに別のカスタマー キー DEP を割り当てることができます。

SharePoint と OneDrive のカスタマー キーからロールバックする

SharePoint と OneDrive では、カスタマー キーから Microsoft マネージド キーへのロールバックはサポートされていません。

キーを取り消し、データ消去パス プロセスを開始する

可用性キーを含むすべてのルート キーの失効を制御します。 カスタマー キーは、規制要件の終了計画の側面を制御します。 データを消去してサービスを終了するためにキーを取り消すことにした場合、データ消去プロセスが完了すると、サービスによって可用性キーが削除されます。 この機能は、個々のメールボックスに割り当てられているカスタマー キー DEP でサポートされています。

Microsoft 365 は、データ消去パスを監査して検証します。 詳細については、 サービス 信頼ポータルで使用できる SSAE 18 SOC 2 レポートを参照してください。 さらに、Microsoft では次のドキュメントをお勧めします。

マルチワークロード DEP の消去は、カスタマー キーではサポートされていません。 マルチワークロード DEP は、すべてのテナント ユーザー間で複数のワークロード間でデータを暗号化するために使用されます。 この DEP を消去すると、複数のワークロード間のデータにアクセスできなくなります。 Microsoft 365 サービスを完全に終了する場合は、Microsoft Entra IDでテナントを削除する方法に関するページを参照してください。

Exchange のカスタマー キーと可用性キーを取り消す

Exchange のデータ消去パスを開始すると、DEP で永続的なデータ消去要求を設定します。 これにより、DEP が割り当てられているメールボックス内の暗号化されたデータが完全に削除されます。

PowerShell コマンドレットは一度に 1 つの DEP に対してのみ実行できるため、データ消去パスを開始する前に、すべてのメールボックスに 1 つの DEP を再割り当てすることを検討してください。

警告

データ消去パスを使用してメールボックスのサブセットを削除しないでください。 このプロセスは、サービスを終了しているお客様のみを対象としています。

データ消去パスを開始するには、次の手順を実行します。

Azure Key Vaults から "O365 Exchange Online" のラップとラップ解除のアクセス許可を削除します。

organizationで適切なアクセス許可を持つ職場または学校アカウントを使用して、Exchange Online PowerShell に接続します。

削除するメールボックスを含む DEP ごとに、次のように Set-DataEncryptionPolicy コマンドレットを実行します。

Set-DataEncryptionPolicy <Policy ID> -PermanentDataPurgeRequested -PermanentDataPurgeReason <Reason> -PermanentDataPurgeContact <ContactName>コマンドが失敗した場合は、このタスクで前述したように、Azure Key Vaultの両方のキーからExchange Onlineアクセス許可を削除してください。 Set-DataEncryptionPolicy コマンドレットを使用して "PermanentDataPurgeRequested" スイッチを設定すると、この DEP をメールボックスに割り当てることはサポートされなくなりました。

Microsoft サポートに問い合わせて、データ消去 eDocument を要求します。

お客様の要求に応じて、Microsoft は、データの削除を確認および承認するための法的ドキュメントを送信します。 オンボード中に FastTrack オファーで承認者としてサインアップしたorganizationのユーザーは、このドキュメントに署名する必要があります。 通常、この人物は、organizationに代わって書類に署名する法的権限を持つ、社内のエグゼクティブまたはその他の指定された人物です。

代理人が法的文書に署名したら、Microsoft に返却します (通常は eDoc 署名を通じて)。

Microsoft が法的ドキュメントを受け取ると、Microsoft はコマンドレットを実行してデータ消去をトリガーします。このコマンドレットは、最初にポリシーを削除し、メールボックスに完全削除のマークを付けてから、可用性キーを削除します。 データ消去プロセスが完了すると、データは消去され、Exchange にアクセスできず、回復できません。

SharePoint と OneDrive のカスタマー キーと可用性キーを取り消す

SharePoint と OneDrive DEP の削除は、カスタマー キーではサポートされていません。 Microsoft 365 サービスを完全に終了する場合は、文書化されたプロセスに従ってテナントの削除のパスを追求できます。 Microsoft Entra IDでテナントを削除する方法を参照してください。

レガシ アクセス ポリシー モデルの使用から RBAC の使用への Key Vault の移行

レガシ アクセス ポリシーメソッドを使用してカスタマー キーにオンボードした場合は、指示に従って、すべての Azure Key Vault を移行して RBAC メソッドを使用します。 違いを比較し、Microsoft が Azure ロールベースのアクセス制御を推奨する理由を確認するには、「 Azure ロールベースのアクセス制御 (Azure RBAC) とアクセス ポリシー (レガシ)」を参照してください。

既存のアクセス ポリシーを削除する

Key Vault から既存のアクセス ポリシーを削除するには、"Remove-AzKeyVaultAccessPolicy" コマンドレットを使用します。

アクセス許可を削除するには、Azure PowerShellを使用して Azure サブスクリプションにサインインします。 手順については、「Azure PowerShellでサインインする」を参照してください。

次の構文を使用して Remove-AzKeyVaultAccessPolicy コマンドレットを実行して、 Microsoft 365 サービス プリンシパルへのアクセス許可を削除します。

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4次の構文を使用して Remove-AzKeyVaultAccessPolicy コマンドレットを実行して、プリンシパルへのアクセス許可Exchange Online削除します。

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000次の構文を使用して Remove-AzKeyVaultAccessPolicy コマンドレットを実行して、 職場または学校のサービス プリンシパルの SharePoint と OneDrive へのアクセス許可を削除します。

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000003-0000-0ff1-ce00-000000000000

アクセス構成アクセス許可モデルの変更

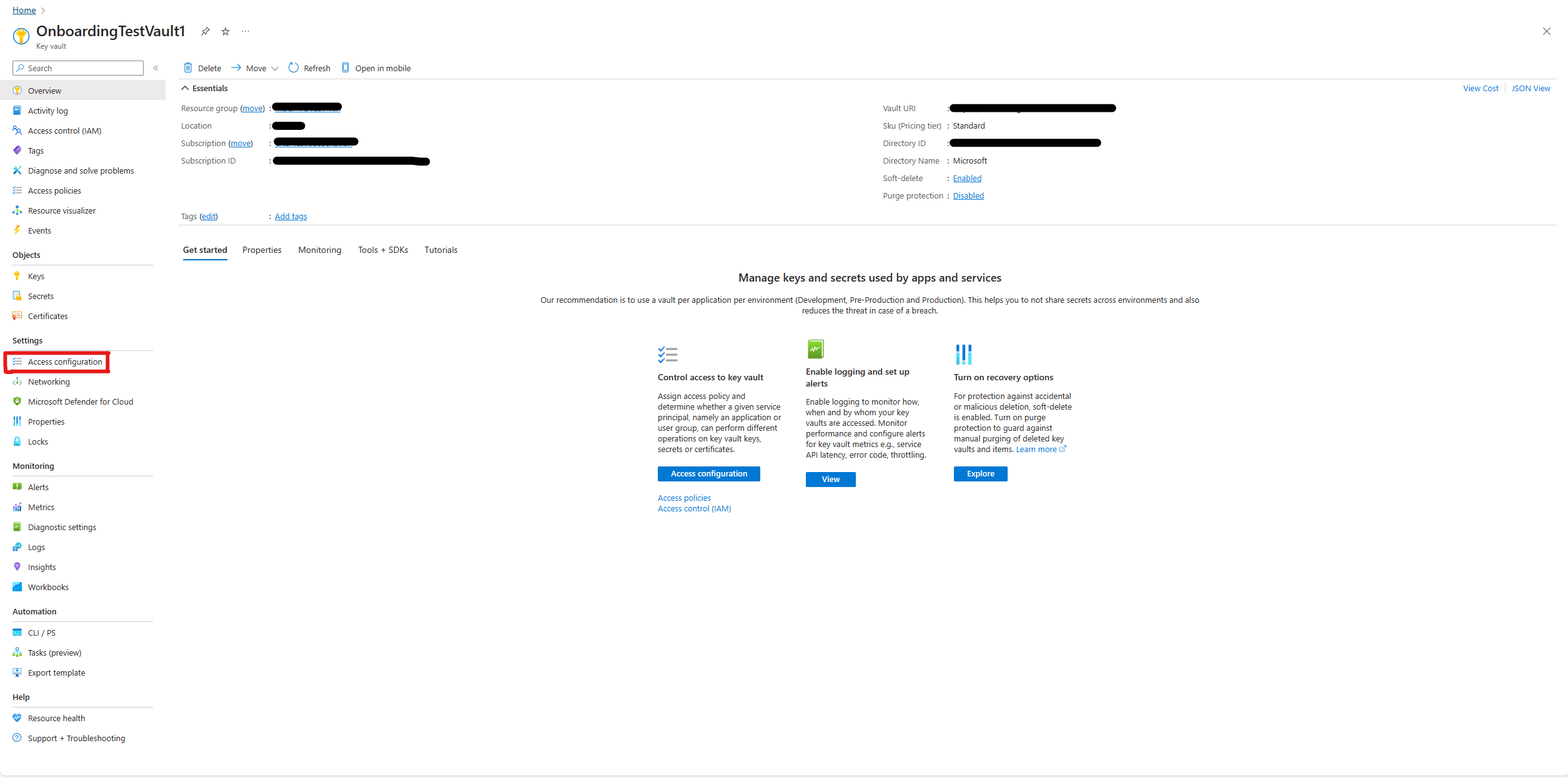

既存のコンテナー アクセス ポリシーを削除したら、Azure portal内のキー コンテナーに移動します。 各コンテナーで、左側の [設定] ドロップダウンの [アクセス構成] タブに移動します。

[アクセス許可モデル] で [Azure ロールベースのアクセス制御] を選択し、画面の下部にある [適用] を選択します。

RBAC アクセス許可の割り当て

最後に、Azure Key Vault に RBAC アクセス許可を割り当てるには、「各Key Vaultへのアクセス許可の割り当て」を参照してください。