インストーラー スクリプト ベースのデプロイを使用して Linux にMicrosoft Defender for Endpointをデプロイする

適用対象:

- サーバーのMicrosoft Defender for Endpoint

- サーバープラン 1 またはプラン 2 のMicrosoft Defender

概要

インストーラー スクリプトを使用して、Linux でのMicrosoft Defender for Endpointのデプロイを自動化します。 このスクリプトは、ディストリビューションとバージョンを識別し、適切なリポジトリを選択し、最新のエージェント バージョンをプルするようにデバイスを設定し、オンボード パッケージを使用してデバイスを Defender for Endpoint にオンボードします。 この方法は、デプロイ プロセスを簡略化するために強くお勧めします。

前提条件とシステム要件

作業を開始する前に、前提条件とシステム要件の説明については、「Linux でのMicrosoft Defender for Endpoint」を参照してください。

展開プロセス

次の手順に従って、Microsoft Defender ポータルからオンボード パッケージをダウンロードします。

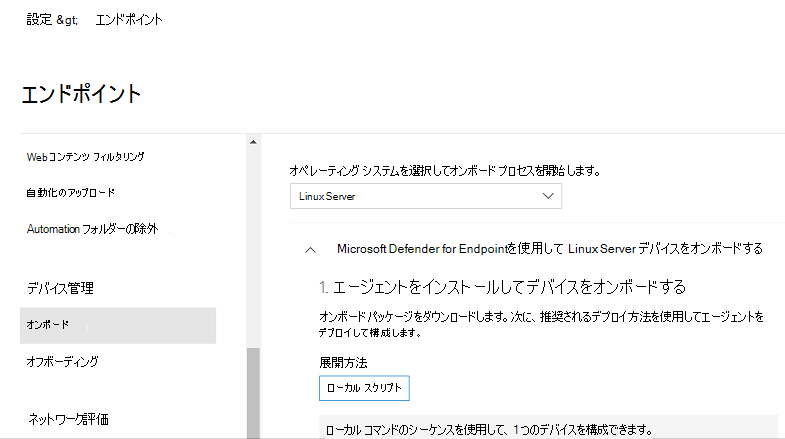

Microsoft Defender ポータルで、[設定>Endpoints>Device management>Onboarding] に移動します。

最初のドロップダウン メニューで、オペレーティング システムとして [Linux サーバー] を選択します。

2 番目のドロップダウン メニューで、展開方法として [ローカル スクリプト] を選択します。

[オンボーディング パッケージをダウンロードする] を選択します。 ファイルを

WindowsDefenderATPOnboardingPackage.zipとして保存します。コマンド プロンプトから、アーカイブの内容を抽出します。

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.py警告

Defender for Endpoint インストール パッケージの再パッケージ化は、サポートされているシナリオではありません。 これにより、製品の整合性に悪影響を及ぼし、改ざんアラートのトリガーや更新プログラムの適用に失敗するなど、悪影響を及ぼす可能性があります。

重要

この手順を実行しないと、実行されたすべてのコマンドに、製品がライセンスされていないことを示す警告メッセージが表示されます。 また、mdatp 正常性コマンドは false の値を返します。

パブリック GitHub リポジトリに用意されているインストーラー bash スクリプトをダウンロードします。

インストーラー スクリプトに実行可能なアクセス許可を付与します。

chmod +x mde_installer.shインストーラー スクリプトを実行し、オンボード パッケージをパラメーターとして指定してエージェントをインストールし、デバイスを Defender ポータルにオンボードします。

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqこのコマンドは、最新のエージェント バージョンを運用チャネルにデプロイし、最小システムの必要条件をチェックし、デバイスを Defender Portal にオンボードします。

さらに、インストールを変更するための要件に基づいて、より多くのパラメーターを渡すことができます。 使用可能なすべてのオプションのヘルプを確認します。

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -h|--help display helpシナリオ コマンド 特定のエージェント バージョンをインストールする sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004最新のエージェント バージョンにアップグレードする sudo ./mde_installer.sh --upgrade特定のエージェント バージョンにアップグレードする sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004特定のエージェント バージョンへのダウングレード sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004エージェントのアンインストール sudo ./mde_installer.sh --remove注:

製品のインストール後にオペレーティング システムを新しいメジャー バージョンにアップグレードするには、製品を再インストールする必要があります。 既存の Defender for Endpoint on Linux をアンインストールし、オペレーティング システムをアップグレードしてから、Linux 上の Defender for Endpoint を再構成する必要があります。

デプロイの状態を確認する

Microsoft Defender ポータルで、デバイス インベントリを開きます。 デバイスがポータルに表示されるまでに 5 ~ 20 分かかる場合があります。

ウイルス対策検出テストを実行して、デバイスが適切にオンボードされ、サービスに報告されていることを確認します。 新しくオンボードされたデバイスで次の手順を実行します。

リアルタイム保護が有効になっていることを確認します (

trueが次のコマンドを実行した結果として示されます)。mdatp health --field real_time_protection_enabled有効になっていない場合は、次のコマンドを実行します。

mdatp config real-time-protection --value enabledターミナル ウィンドウを開き、次のコマンドを実行して検出テストを実行します。

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txt次のいずれかのコマンドを使用して、zip ファイルでより多くの検出テストを実行できます。

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipファイルは、Linux 上の Defender for Endpoint によって検疫する必要があります。 次のコマンドを使用して、検出されたすべての脅威を一覧表示します。

mdatp threat list

EDR 検出テストを実行し、検出をシミュレートして、デバイスが適切にオンボードされ、サービスに報告されていることを確認します。 新しくオンボードされたデバイスで次の手順を実行します。

オンボードされた Linux サーバーに スクリプト ファイル をダウンロードして抽出します。

スクリプトに実行可能なアクセス許可を付与します。

chmod +x mde_linux_edr_diy.sh次のコマンドを実行します。

./mde_linux_edr_diy.sh数分後、Microsoft Defender XDRで検出を発生させる必要があります。

アラートの詳細、コンピューターのタイムラインを確認し、一般的な調査手順を実行します。

パッケージ外部パッケージの依存関係をMicrosoft Defender for Endpointする

依存関係エラーが見つからないためにMicrosoft Defender for Endpointのインストールが失敗した場合は、必要な依存関係を手動でダウンロードできます。

mdatp パッケージには、次の外部パッケージの依存関係があります。

-

mdatp RPMパッケージには、glibc >= 2.17、policycoreutils、selinux-policy-targeted、mde-netfilterが必要です。 - DEBIAN の場合、

mdatpパッケージにはlibc6 >= 2.23、uuid-runtime、mde-netfilter - Mariner の場合、

mdatpパッケージには、attr、diffutils、libacl、libattr、libselinux-utils、selinux-policy、policycoreutils、mde-netfilter

注:

バージョン 101.24082.0004以降、Defender for Endpoint on Linux では、 Auditd イベント プロバイダーはサポートされなくなりました。 私たちは、より効率的なeBPF技術に完全に移行しています。

コンピューターで eBPF がサポートされていない場合、または Auditdに残す特定の要件があり、コンピューターで Defender for Endpoint on Linux バージョン 101.24072.0001 以下を使用している場合は、監査対象パッケージに対する次の追加の依存関係が mdatpに存在します。

mdatp パッケージの依存関係

-

mdatp RPMパッケージには、audit、semanageが必要です。 - DEBIAN の場合、

mdatpパッケージにはauditdが必要です。 - Mariner の場合、

mdatpパッケージにはauditが必要です。

mde-netfilter 依存 関係

mde-netfilter パッケージには、次のパッケージの依存関係もあります。

- DEBIAN の場合、

mde-netfilterパッケージにはlibnetfilter-queue1、libglib2.0-0が必要です。 - RPM の場合、

mde-netfilterパッケージには、libmnl、libnfnetlink、libnetfilter_queue、glib2が必要です。 - Mariner の場合、

mde-netfilterパッケージにはlibnfnetlink、libnetfilter_queueが必要です。

インストールに関する問題のトラブルシューティング

インストールの問題が発生した場合は、自己トラブルシューティングのために、次の手順に従います。

インストール エラーが発生したときに自動的に生成されるログを検索する方法については、「 ログのインストールの問題」を参照してください。

一般的なインストールの問題については、「 インストールの問題」を参照してください。

デバイスの正常性が

falseされている場合は、「 Defender for Endpoint エージェントの正常性に関する問題」を参照してください。製品のパフォーマンスの問題については、「 パフォーマンスの問題のトラブルシューティング」を参照してください。

プロキシと接続の問題については、「 クラウド接続の問題のトラブルシューティング」を参照してください。

Microsoft からサポートを受けるために、サポート チケットを開き、 クライアント アナライザーを使用して作成されたログ ファイルを指定します。

チャネルを切り替える方法

たとえば、チャネルを Insiders-Fast から運用に変更するには、次の操作を行います。

Insiders-Fast channelバージョンの Defender for Endpoint on Linux をアンインストールします。sudo yum remove mdatpLinux Insiders-Fast リポジトリで Defender for Endpoint を無効にします。

sudo yum repolist注:

出力には

packages-microsoft-com-fast-prodが表示されます。sudo yum-config-manager --disable packages-microsoft-com-fast-prod運用チャネルを使用して Linux でMicrosoft Defender for Endpointを再デプロイします。

Linux 上の Defender for Endpoint は、次のいずれかのチャネル ([channel]) からデプロイできます。

insiders-fastinsiders-slowprod

これらの各チャネルは、Linux ソフトウェア リポジトリに対応しています。 この記事の手順では、これらのリポジトリのいずれかを使用するようにデバイスを構成する方法について説明します。

チャネルの選択により、デバイスに提供される更新プログラムの種類と頻度が決まります。 insiders-fast のデバイスが最初に更新プログラムと新機能を受け取り、その後に insiders-slow、最後に prod が続きます。

新しい機能をプレビューし、早期フィードバックを提供するには、 insiders-fast または insiders-slowを使用するように社内の一部のデバイスを構成することをお勧めします。

警告

初期インストール後にチャネルを切り替えるには、製品を再インストールする必要があります。 製品チャネルを切り替えるには:既存のパッケージをアンインストールし、新しいチャネルを使用するようにデバイスを再構成し、このドキュメントの手順に従って新しい場所からパッケージをインストールします。

Linux 上のMicrosoft Defenderのポリシーを構成する方法

エンドポイントでウイルス対策と EDR の設定を構成できます。 詳細については、次の記事を参照してください。

- Linux でMicrosoft Defender for Endpointの基本設定を設定すると、使用可能な設定が説明されます

- セキュリティ設定管理では、Microsoft Defender ポータルで設定を構成する方法について説明します。

ヒント

さらに多くの情報を得るには、 Tech Community: Microsoft Defender for Endpoint Tech Community の Microsoft セキュリティ コミュニティとのEngage