モバイル アプリケーション管理を使用して iOS にMicrosoft Defender for Endpointをデプロイする

適用対象:

- Microsoft Defender for Endpoint Plan 1

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender XDR

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

注:

iOS 上の Defender for Endpoint は、Web 保護機能を提供するために VPN を使用します。 これは通常の VPN ではなく、デバイスの外部でトラフィックを受け取らないローカル/自己ループ VPN です。

アプリ保護ポリシー (MAM) でMicrosoft Defender for Endpointリスクシグナルを構成する

モバイル デバイス管理 (MDM) シナリオでエンタープライズ ユーザーを既に保護している iOS のMicrosoft Defender for Endpoint、モバイル デバイス管理 (MDM) を使用して登録されていないデバイスに対するサポートIntuneモバイル アプリ管理 (MAM) に拡張されるようになりました。 また、このサポートは、モバイル アプリケーション管理 (MAM) にIntuneを引き続き使用しながら、他のエンタープライズ モビリティ管理ソリューションを使用する顧客にも拡張されます。 この機能を使用すると、アプリケーション内のorganizationのデータを管理および保護できます。

iOS 脅威情報に関するMicrosoft Defender for Endpointは、これらのアプリを保護するために、Intune App Protection ポリシーによって適用されます。 アプリ保護ポリシー (APP) は、組織のデータが安全な状態にあるか、またはマネージド アプリ内に格納されることを保証するルールです。 マネージド アプリケーションにはアプリ保護ポリシーが適用されており、Intuneによって管理できます。

iOS 上のMicrosoft Defender for Endpointでは、MAM の両方の構成がサポートされています

- INTUNE MDM + MAM: IT 管理者は、Intune モバイル デバイス管理 (MDM) に登録されているデバイスの App Protection ポリシーを使用してのみアプリを管理できます。

- デバイス登録なしの MAM: デバイス登録のない MAM、または MAM-WE を使用すると、IT 管理者は、Intune MDM に登録されていないデバイスでアプリ保護ポリシーを使用してアプリを管理できます。 つまり、Microsoft EMM 以外のプロバイダーに登録されているデバイスでアプリをIntuneで管理できます。 上記の両方の構成で を使用してアプリを管理するには、Microsoft Intune管理センターでIntuneを使用する必要があります

この機能を有効にするには、管理者がMicrosoft Defender for EndpointとIntuneの間の接続を構成し、アプリ保護ポリシーを作成し、対象のデバイスとアプリケーションにポリシーを適用する必要があります。

エンド ユーザーは、デバイスにMicrosoft Defender for Endpointをインストールし、オンボード フローをアクティブ化する手順を実行する必要もあります。

前提条件

セキュリティ ポータルでIntune コネクタが有効になっていることを確認します。

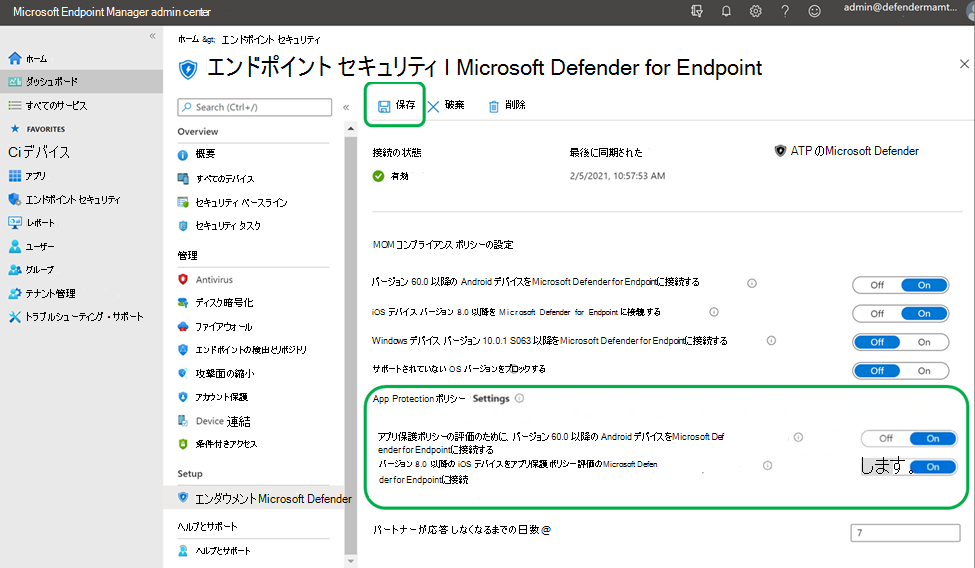

統合セキュリティ コンソールで、設定>Endpoints>Advanced Features に移動し、Microsoft Intune接続が有効になっていることを確認します。ポータルで APP コネクタが有効になっていることを確認Intune。

Microsoft Intune管理センターで、[Endpoint Security>Microsoft Defender for Endpoint に移動し、[接続の状態] が有効になっていることを確認します。

アプリ保護ポリシーを作成する

アプリ保護ポリシーを作成して、Microsoft Defender for Endpointリスクシグナルに基づいてマネージド アプリのアクセスまたはワイプ データをブロックします。 Microsoft Defender for Endpointは、アプリ保護ポリシー (APP、MAM とも呼ばれます) で使用される脅威シグナルを送信するように構成できます。 この機能を使用すると、Microsoft Defender for Endpointを使用してマネージド アプリを保護できます。

ポリシーを作成する

アプリ保護ポリシー (APP) は、組織のデータが安全な状態にあるか、またはマネージド アプリ内に格納されることを保証するルールです。 ポリシーの例としては、ユーザーが "企業" データへのアクセスまたは移動を試みた場合や、アプリ内で禁止または監視されている一連の操作を試みた場合に適用されるルールがあります。アプリを追加する

a. このポリシーをさまざまなデバイス上のアプリに適用する方法を選択します。 次に、少なくとも 1 つのアプリを追加します。

このオプションを使用して、このポリシーが非管理対象デバイスに適用されるかどうかを指定します。 また、任意の管理状態のデバイス上のアプリをポリシーの対象にすることもできます。 モバイル アプリ管理にはデバイス管理が必要ないため、マネージド デバイスとアンマネージド デバイスの両方で会社データを保護することができます。 管理の中心がユーザー ID になり、デバイスを管理する必要がなくなります。 企業は、MDM の有無にかかわらず、アプリ保護ポリシーを同時に使用できます。 たとえば、会社で支給されたスマートフォンと自分のタブレットの両方を使用する社員がいるとします。 会社のスマートフォンは MDM に登録されたうえでアプリ保護ポリシーによって保護されますが、個人のデバイスはアプリ保護ポリシーのみで保護されます。b. [アプリ] を選択します。

管理対象アプリは、アプリ保護ポリシーが適用されたアプリであり、Intune で管理できます。 Intune SDK と統合されているか、Intune App Wrapping Toolによってラップされているアプリは、Intuneアプリ保護ポリシーを使用して管理できます。 これらのツールを使用して構築され、一般に使用できるMicrosoft Intune保護されたアプリの公式リストを参照してください。例: マネージド アプリとしての Outlook

organizationでポリシーに必要なプラットフォーム、アプリ、データ保護、アクセス要件の設定を選択します。

保護ポリシーのサインイン セキュリティ要件を設定します。

[条件付き起動] > [デバイス条件] で [許可されたデバイスの脅威レベルの最大値>設定] を選択し、値を入力します。 これは、Low、Medium、High、または Secured のいずれかに構成する必要があります。 使用できるアクションは、[ アクセスのブロック] または [データのワイプ] です。 [ アクション: "アクセスのブロック" を選択します。 iOS のMicrosoft Defender for Endpointは、このデバイス脅威レベルを共有します。ポリシーを適用する必要があるユーザー グループを割り当てます。

[ 含まれるグループ] を選択します。 次に、関連するグループを追加します。MAM またはアプリ保護ポリシーの詳細については、「 iOS アプリ保護ポリシーの設定」を参照してください。

MAM または登録されていないデバイスにMicrosoft Defender for Endpointを展開する

iOS でMicrosoft Defender for Endpointすると、アプリ保護ポリシーのシナリオが有効になり、Apple アプリ ストアで利用できます。

アプリがMicrosoft Defender for Endpointからのデバイス リスクシグナルを含むようにアプリ保護ポリシーが構成されている場合、ユーザーは、そのようなアプリを使用するときにMicrosoft Defender for Endpointをインストールするようにリダイレクトされます。 または、最新バージョンのアプリを Apple アプリ ストアから直接インストールすることもできます。

デバイスが、MAM 登録を成功させるために Defender でオンボードするために使用されているのと同じアカウントで Authenticator に登録されていることを確認します。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

![[アプリ保護 ポリシー] メニュー項目の [ポリシーの作成] タブ。](media/create-policy.png)

![[デバイス条件] ウィンドウ。](media/conditional-launch.png)