Risolvere i problemi relativi alle regole di riduzione della superficie di attacco

Si applica a:

Il primo e più immediato modo consiste nel controllare in locale, in un dispositivo Windows, quali regole di riduzione della superficie di attacco sono abilitate (e la loro configurazione) è usando i cmdlet di PowerShell.

Ecco alcune altre fonti di informazioni offerte da Windows per risolvere l'impatto e il funzionamento delle regole di riduzione della superficie di attacco.

Quando si usano le regole di riduzione della superficie di attacco , potrebbero verificarsi problemi, ad esempio:

- Una regola blocca un file, un processo o esegue un'altra azione che non deve (falso positivo); o

- Una regola non funziona come descritto o non blocca un file o un processo che deve (falso negativo).

Per risolvere questi problemi sono disponibili quattro passaggi:

- Confermare i prerequisiti.

- Usare la modalità di controllo per testare la regola.

- Aggiungere esclusioni per la regola specificata (per i falsi positivi).

- Raccogliere e inviare i log di supporto.

Confermare i prerequisiti

Le regole di riduzione della superficie di attacco funzionano solo nei dispositivi con le condizioni seguenti:

- I dispositivi vengono eseguiti Windows 10 Enterprise o versioni successive.

- I dispositivi usano Microsoft Defender Antivirus come unica app di protezione antivirus. L'uso di qualsiasi altra app antivirus comporta la disabilitazione di Microsoft Defender Antivirus.

- La protezione in tempo reale è abilitata.

- La modalità di controllo non è abilitata. Usare Criteri di gruppo per impostare la regola

Disabledsu (valore:0) come descritto in Abilitare le regole di riduzione della superficie di attacco.

Se questi prerequisiti vengono soddisfatti, passare al passaggio successivo per testare la regola in modalità di controllo.

Procedure consigliate per la configurazione di regole di riduzione della superficie di attacco con Criteri di gruppo

Quando si configurano le regole di riduzione della superficie di attacco usando Criteri di gruppo, ecco alcune procedure consigliate per evitare errori comuni:

Assicurarsi che quando si aggiunge il GUID per le regole di riduzione della superficie di attacco, all'inizio o alla fine del GUID non siano presenti virgolette doppie (ad esempio: "GUID regole ASR").

Assicurarsi che non siano presenti spazi all'inizio o alla fine quando si aggiunge il GUID per le regole di riduzione della superficie di attacco.

Esecuzione di query sulle regole attive

Uno dei modi più semplici per determinare se le regole di riduzione della superficie di attacco sono già abilitate è tramite un cmdlet di PowerShell Get-MpPreference.

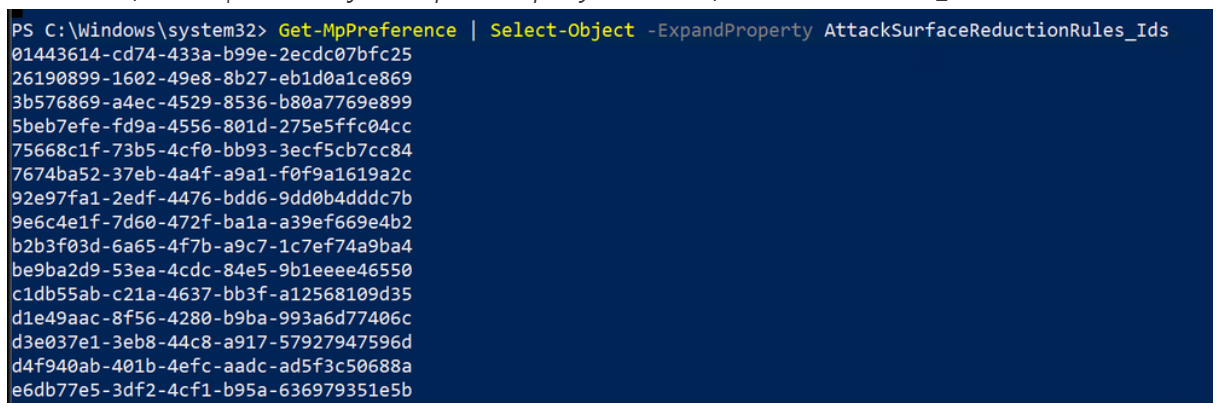

Ecco un esempio:

Sono attive più regole di riduzione della superficie di attacco, con diverse azioni configurate.

Per espandere le informazioni sulle regole di riduzione della superficie di attacco, è possibile usare le proprietà AttackSurfaceReductionRules_Ids e/o AttackSurfaceReductionRules_Actions.

Esempio:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

L'immagine precedente mostra tutti gli ID per le regole di riduzione della superficie di attacco con un'impostazione diversa da 0 (non configurata).

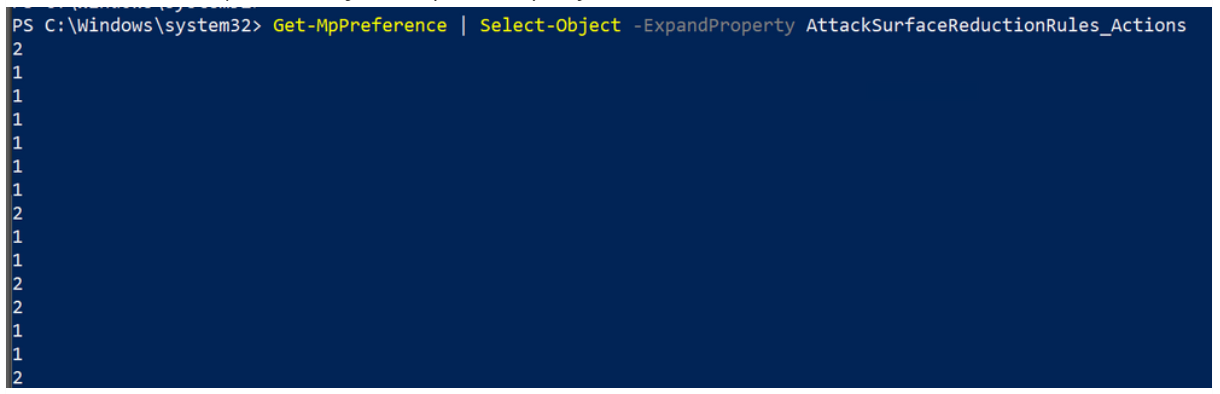

Il passaggio successivo consiste quindi nell'elencare le azioni effettive (Blocca o Controlla) con cui è configurata ogni regola.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Usare la modalità di controllo per testare la regola

Seguire queste istruzioni in Usare lo strumento demo per vedere come funzionano le regole di riduzione della superficie di attacco per testare la regola specifica con cui si verificano problemi.

Abilitare la modalità di controllo per la regola specifica da testare. Usare Criteri di gruppo per impostare la regola

Audit modesu (valore:2) come descritto in Abilitare le regole di riduzione della superficie di attacco. La modalità di controllo consente alla regola di segnalare il file o il processo, ma consente l'esecuzione.Eseguire l'attività che causa un problema. Ad esempio, aprire il file o eseguire il processo che deve essere bloccato, ma è consentito.

Esaminare i log eventi delle regole di riduzione della superficie di attacco per verificare se la regola bloccherebbe il file o il processo se la regola fosse impostata su

Enabled.

Se una regola non blocca un file o un processo che si prevede venga bloccato, verificare prima di tutto se la modalità di controllo è abilitata. La modalità di controllo può essere abilitata per il test di un'altra funzionalità o da uno script di PowerShell automatizzato e potrebbe non essere disabilitata dopo il completamento dei test.

Se la regola è stata testata con lo strumento demo e la modalità di controllo e le regole di riduzione della superficie di attacco funzionano in scenari preconfigurati, ma la regola non funziona come previsto, passare a una delle sezioni seguenti in base alla situazione:

- Se la regola di riduzione della superficie di attacco blocca qualcosa che non deve bloccare (noto anche come falso positivo), è prima di tutto possibile aggiungere un'esclusione della regola di riduzione della superficie di attacco.

- Se la regola di riduzione della superficie di attacco non blocca qualcosa che deve bloccare (noto anche come falso negativo), è possibile procedere immediatamente all'ultimo passaggio, raccogliendo i dati di diagnostica e inviandoci il problema.

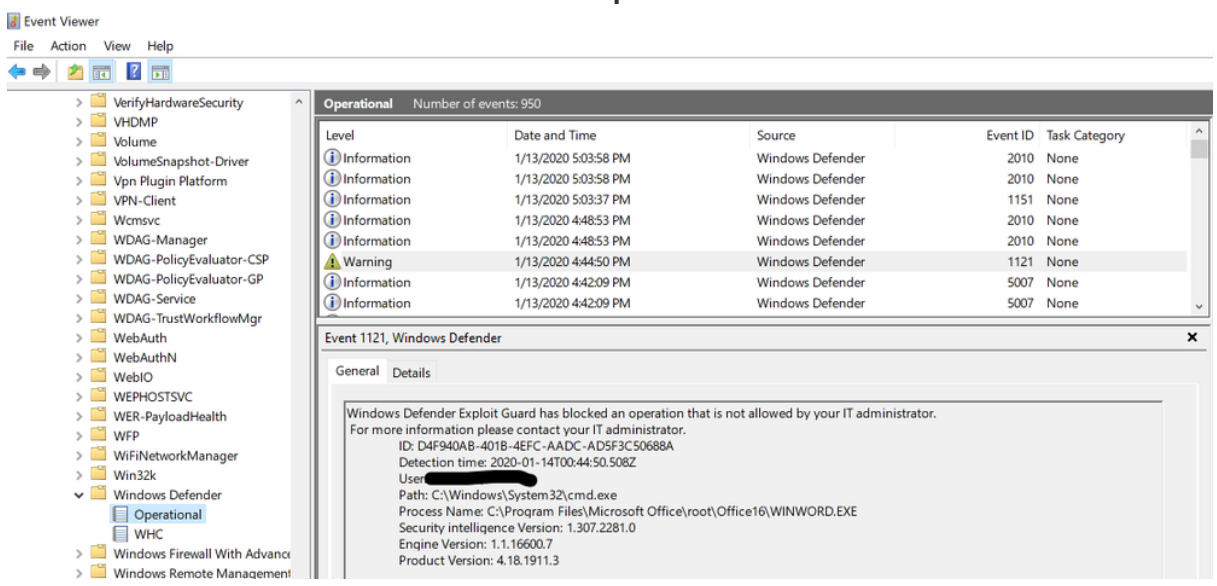

Esecuzione di query su eventi di blocco e controllo

Gli eventi delle regole di riduzione della superficie di attacco possono essere visualizzati nel log di Windows Defender.

Per accedervi, aprire Windows Visualizzatore eventi e passare a Registri> applicazioni e serviziMicrosoft>Windows>Defender> Operational.

Aggiungere esclusioni per un falso positivo

Se la regola di riduzione della superficie di attacco blocca qualcosa che non deve bloccare (noto anche come falso positivo), è possibile aggiungere esclusioni per impedire alle regole di riduzione della superficie di attacco di valutare i file o le cartelle esclusi.

Per aggiungere un'esclusione, vedere Personalizzare la riduzione della superficie di attacco.

Importante

È possibile specificare singoli file e cartelle da escludere, ma non è possibile specificare singole regole. Ciò significa che tutti i file o le cartelle esclusi da tutte le regole asr.

Segnalare un falso positivo o un falso negativo

Utilizzare il modulo di invio basato sul Web Intelligence di sicurezza Microsoft per segnalare un falso negativo o un falso positivo per la protezione di rete. Con una sottoscrizione di Windows E5, è anche possibile fornire un collegamento a qualsiasi avviso associato.

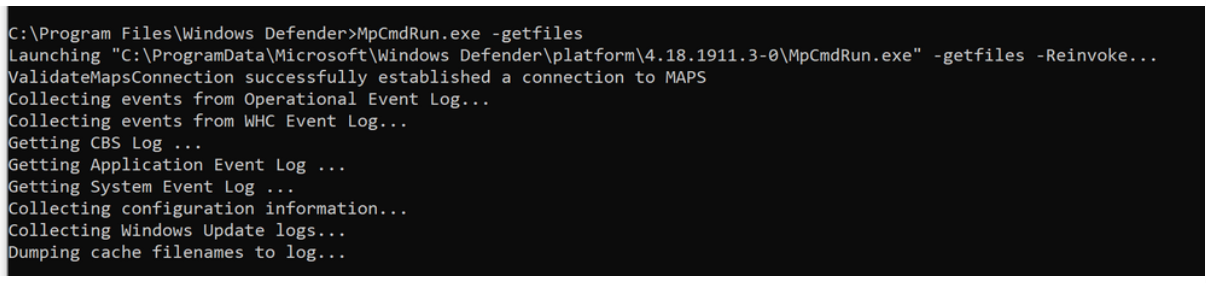

Raccogliere Microsoft Defender dati di diagnostica di protezione antimalware per gli invii di file

Quando si segnala un problema con le regole di riduzione della superficie di attacco, viene chiesto di raccogliere e inviare dati di diagnostica per il supporto tecnico Microsoft e i team di progettazione per risolvere i problemi.

Aprire il prompt dei comandi come amministratore e aprire la directory di Windows Defender:

cd "c:\program files\Windows Defender"Eseguire questo comando per generare i log di diagnostica:

mpcmdrun -getfilesPer impostazione predefinita, vengono salvati in

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Allegare il file al modulo di invio.

È anche possibile visualizzare gli eventi delle regole tramite lo strumento da riga di comando dedicato Microsoft Defender Antivirus, denominato *mpcmdrun.exe*, che può essere usato per gestire e configurare e automatizzare le attività, se necessario.

Questa utilità è disponibile in %ProgramFiles%\Windows Defender\MpCmdRun.exe. È necessario eseguirlo da un prompt dei comandi con privilegi elevati, ovvero eseguire come Amministrazione.

Per generare le informazioni di supporto, digitare MpCmdRun.exe -getfiles. Dopo un po', diversi log verranno compressi in un archivio (MpSupportFiles.cab) e resi disponibili all'indirizzo C:\ProgramData\Microsoft\Windows Defender\Support.

Estrarre l'archivio e sono disponibili molti file per la risoluzione dei problemi.

I file più rilevanti sono i seguenti:

-

MPOperationalEvents.txt: questo file contiene lo stesso livello di informazioni trovato in Visualizzatore eventi per il log operativo di Windows Defender. -

MPRegistry.txt: in questo file è possibile analizzare tutte le configurazioni correnti di Windows Defender, dal momento in cui sono stati acquisiti i log di supporto. -

MPLog.txt: questo log contiene informazioni più dettagliate su tutte le azioni/operazioni di Windows Defender.

Articoli correlati

- Regole per la riduzione della superficie di attacco

- Abilitare regole per la riduzione della superficie di attacco

- Valutare le regole per la riduzione della superficie di attacco

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.