Concedere ai partner l'accesso a Microsoft Security Copilot

Se si lavora con un provider di soluzioni di sicurezza gestita microsoft (MSSP), assicurarsi che accedono alle funzionalità di Security Copilot solo quando si concede loro l'accesso.

Esistono diversi modi per consentire a un partner di gestire il Security Copilot.

Azure Lighthouse

Approvare il provider di servizi condivisi per ottenere Security Copilot autorizzazioni per le aree di lavoro Microsoft Sentinel e altre risorse di Azure supportate. Il piano di capacità usato è il piano di capacità del tenant partner.GDAP (scelta consigliata)

Approvare il provider di servizi condivisi per ottenere le autorizzazioni di Security Copilot per il tenant. Assegnano a un gruppo di sicurezza le autorizzazioni necessarie usando I privilegi di Amministrazione delegati granulari (GDAP). Il piano di capacità usato è il piano di capacità del cliente.Collaborazione B2B

Configurare gli account guest per consentire agli utenti del partner di accedere al tenant. Il piano di capacità usato è il piano di capacità del tenant del cliente.

Esistono compromessi per entrambi i metodi. Usare la tabella seguente per decidere quale metodo è più adatto all'organizzazione. È possibile combinare entrambi i metodi per una strategia globale dei partner.

| Considerazione | GDAP | Collaborazione B2B | Azure Lighthouse |

|---|---|---|---|

| Come viene implementato l'accesso associato al tempo? | L'accesso è associato al tempo per impostazione predefinita e integrato nel processo di approvazione delle autorizzazioni. | La gestione Privileged Identity Management (PIM) con accesso vincolato al tempo è possibile, ma deve essere gestita dal cliente. | Privileged Identity Management (PIM) con accesso associato al tempo è possibile per il controllo degli accessi in base al ruolo di Azure. |

| Come viene amministrato l'accesso con privilegi minimi? | GDAP richiede gruppi di sicurezza. Un elenco dei ruoli con privilegi minimi necessari guida la configurazione. | I gruppi di sicurezza sono facoltativi e gestiti dal cliente. | Azure Lighthouse richiede Microsoft Entra gruppi di sicurezza. Per altre informazioni, vedere Tenant, utenti e ruoli negli scenari di Azure Lighthouse. |

| Quali plug-in sono supportati? | È supportato un set parziale di plug-in. | Tutti i plug-in disponibili per il cliente sono disponibili per il partner. | Azure Lighthouse supporta l'accesso delegato alle risorse di Azure che include Microsoft Sentinel. Per altre informazioni sui carichi di lavoro supportati, vedere Informazioni su Azure Lighthouse. |

| Qual è l'esperienza di accesso autonoma ? | Mssp usa la gestione dei servizi per accedere facilmente a Security Copilot per il tenant appropriato. | Usare la selezione dell'opzione tenant dall'impostazione Security Copilot. | L'analista di MSSP, dal portale autonomo Security Copilot, è in grado di richiedere qualsiasi area di lavoro Microsoft Sentinel a cui l'analista ha le autorizzazioni per accedere sfruttando l'accesso delegato di Azure Lighthouse. |

| Cos’è l'esperienza integrata? | Supportato, con collegamenti di gestione dei servizi per facilitare l'accesso. | Supportato normalmente. | Supportato, con l'integrazione di SecOps Platform unificata tra Microsoft Defender XDR e Microsoft Sentinel. Microsoft Sentinel eventi imprevisti vengono visualizzati in "Risposta & di indagine" che consente l'esecuzione di esperienze Security Copilot incorporate. Per altre informazioni, vedere integrazione Microsoft Defender XDR con Sentinel. |

| Chi è Security Copilot piano di capacità (SKU) viene usato quando si eseguono richieste? | Piano di capacità del tenant del cliente. | Piano di capacità del tenant del cliente. | Piano di capacità del tenant partner. |

Azure Lighthouse

Azure Lighthouse consente a un provider del servizio gestito di configurare l'accesso con privilegi minimi e associato a tempo concesso in modo esplicito dal cliente Security Copilot per l'accesso delegato alle risorse di Azure. Quando si eseguono richieste di Security Copilot all'interno del tenant del partner rispetto alle aree di lavoro Microsoft Sentinel del cliente, vengono usate le SKU del piano di capacità del partner anziché le SKU del piano di capacità del cliente.

Per altre informazioni, vedere Introduzione ad Azure Lighthouse.

Ecco la matrice corrente dei plug-in Security Copilot che supportano Azure Lighthouse:

| Plug-in Copilot di sicurezza | Supporta Azure Lighthouse |

|---|---|

| Microsoft Defender External Attack Surface Mgmt | No |

| Microsoft Defender Threat Intelligence | No |

| Microsoft Defender XDR | No |

| Microsoft Entra | No |

| Microsoft Intune | No |

| Microsoft Purview | No |

| Microsoft Sentinel | Sì |

| NL2KQL Defender | No |

| NL2KQL Sentinel | Sì |

Eseguire l'onboarding di un cliente in Azure Lighthouse

Raccogliere i dettagli del tenant e della sottoscrizione

- Per eseguire l'onboarding del tenant di un cliente, è necessario disporre di una sottoscrizione di Azure attiva e sono necessarie le informazioni seguenti per creare un modello di Azure Resource Manager.

- ID tenant di MSSP

- ID tenant del cliente

- ID sottoscrizione di Azure per ogni sottoscrizione specifica nel tenant del cliente che verrà gestita da MSSP, inclusi i dettagli dell'offerta.

- Per altre informazioni, vedere Onboarding di un cliente in Azure Lighthouse.

- Per altre informazioni Se è necessario pubblicare un'offerta di servizio gestito pubblico o privato per Azure Marketplace, vedere Pubblicare un'offerta di servizio gestito in Azure Marketplace.

- Per eseguire l'onboarding del tenant di un cliente, è necessario disporre di una sottoscrizione di Azure attiva e sono necessarie le informazioni seguenti per creare un modello di Azure Resource Manager.

Definire ruoli e autorizzazioni

In qualità di provider di servizi, è possibile eseguire più attività per un singolo cliente, richiedendo un accesso diverso per ambiti diversi. È possibile definire il numero di autorizzazioni necessario per assegnare i ruoli predefiniti di Azure appropriati. Per definire le autorizzazioni nel modello, è necessario includere i valori ID per ogni utente, gruppo di utenti o entità servizio nel tenant di gestione a cui si vuole concedere l'accesso. È anche necessario includere l'ID definizione del ruolo per ogni ruolo predefinito che si vuole assegnare. Per altre informazioni, vedere Onboarding di un cliente in Azure Lighthouse - Azure Lighthouse.

Per sfruttare Microsoft Entra Privileged Identity Management (PIM) per l'accesso ji-in-time, è necessario creare autorizzazioni idonee. Per altre informazioni, vedere Creare autorizzazioni idonee.

Creare un modello di Azure Resource Manager

- Per eseguire l'onboarding del cliente, è necessario creare un modello di Azure Resource Manager per l'offerta con le informazioni seguenti. I valori mspOfferName e mspOfferDescription saranno visibili al cliente nella pagina Provider di servizi del portale di Azure dopo la distribuzione del modello nel tenant del cliente. È possibile creare questo modello nel portale di Azure o modificando manualmente i modelli forniti nel repository di esempi. Per altre informazioni, vedere Onboarding di un cliente in Azure Lighthouse.

Distribuire il modello di Azure Resource Manager

- Dopo aver creato il modello, un utente nel tenant del cliente deve distribuirlo all'interno del tenant. È necessaria una distribuzione separata per ogni sottoscrizione di cui si vuole eseguire l'onboarding (o per ogni sottoscrizione che contiene gruppi di risorse di cui si vuole eseguire l'onboarding). La distribuzione può essere eseguita tramite PowerShell, usando l'interfaccia della riga di comando di Azure o nel portale di Azure. Per altre informazioni, vedere Onboarding di un cliente in Azure Lighthouse.

Verificare che l'onboarding sia riuscito

- Dopo aver eseguito correttamente l'onboarding di una sottoscrizione del cliente in Azure Lighthouse, gli utenti nel tenant del provider di servizi potranno visualizzare la sottoscrizione e le relative risorse. È possibile confermarlo all'interno del portale di Azure, usando PowerShell o l'interfaccia della riga di comando di Azure. Per altre informazioni, vedere Onboarding di un cliente in Azure Lighthouse.

GDAP

GDAP consente a un provider del servizio gestito di configurare l'accesso con privilegi minimi e associato a tempo concesso in modo esplicito dal cliente Security Copilot. Solo i provider di servizi condivisi registrati come Cloud Solution Partner (CSP) possono gestire Security Copilot. L'accesso viene assegnato a un gruppo di sicurezza MSSP che riduce il carico amministrativo sia per il cliente che per il partner. A un utente MSSP vengono assegnati il ruolo e il gruppo di sicurezza appropriati per gestire il cliente.

Per ulteriori informazioni, vedere Introduzione ai privilegi amministrativi con delega granulari.

Ecco la matrice corrente dei plug-in Copilot di sicurezza che supportano GDAP:

| Plug-in Copilot di sicurezza | Supporta GDAP |

|---|---|

| Gestione della superficie di attacco esterna di Defender | No |

| Entra | Nel complesso, no, ma alcune funzionalità funzionano. |

| Intune | Sì |

| MDTI | No |

| Defender XDR | Sì |

| NL2KQL Defender | Sì |

| NL2KQL Sentinel | No |

| Purview | Sì |

| Sentinel | No |

Per altre informazioni, vedere Carichi di lavoro supportati da GDAP.

Relazione GDAP

Mssp invia una richiesta GDAP al cliente. Seguire le istruzioni in questo articolo, Ottenere le autorizzazioni per gestire il cliente. Per ottenere risultati ottimali, mssp deve richiedere ai ruoli lettore di sicurezza e operatore di sicurezza di accedere a Security Copilot piattaforma e plug-in. Per altre informazioni, vedere Informazioni sull'autenticazione.

Il cliente approva la richiesta GDAP del partner. Per altre informazioni, vedere Approvazione del cliente.

Autorizzazioni del gruppo di sicurezza

Mssp crea un gruppo di sicurezza e le assegna le autorizzazioni approvate. Per altre informazioni, vedere Assegnare ruoli Microsoft Entra.

Il cliente aggiunge i ruoli richiesti dal provider del servizio gestito al ruolo di Security Copilot appropriato (proprietario copilot o collaboratore copilot). Ad esempio, se mssp ha richiesto le autorizzazioni dell'operatore di sicurezza, il cliente aggiunge tale ruolo al ruolo di collaboratore Copilot all'interno di Security Copilot. Per altre informazioni, vedere Assegnazione di ruoli Security Copilot.

Accesso Security Copilot MSSP

L'account utente MSSP deve essere membro del gruppo di sicurezza del partner assegnato e un ruolo approvato per accedere all'area di lavoro Microsoft Sentinel delegata del cliente nel tenant del partner.

Mssp può accedere Security Copilot portale autonomo e usare i prompt di esempio seguenti:

"Elenca tutte le aree di lavoro Sentinel" per visualizzare tutte le aree di lavoro Sentinel disponibili all'interno del tenant partner e le aree di lavoro Sentinel del cliente delegato.

"Riepilogare l'ID evento imprevisto <dall'area di lavoro <del nome dell'area di lavoro> Sentinel del cliente" per visualizzare un riepilogo dell'evento imprevisto Sentinel dall'area di lavoro Sentinel del cliente.>

Mssp può accedere al dashboard di monitoraggio dell'utilizzo del Security Copilot nell'esperienza autonoma per visualizzare il costo SCU associato alla richiesta eseguita nell'area di lavoro Sentinel del cliente. Questa operazione può essere convalidata visualizzando l'ID sessione nel dashboard di monitoraggio dell'utilizzo e l'ID sessione nell'URL del browser quando si visualizza la sessione Security Copilot.

Collaborazione B2B

Questo metodo di accesso invita i singoli account partner come guest del tenant del cliente per utilizzare Copilot per la sicurezza.

Configurare un account guest per il partner

Nota

Per eseguire le procedure descritte in questa opzione, è necessario disporre di un ruolo appropriato, ad esempio Amministratore utenti o Amministratore fatturazione, assegnato in Microsoft Entra.

Passare all’Interfaccia di amministrazione di Microsoft Entra ed eseguire l’accesso.

Andare a Identità>Utenti>Tutti gli utenti.

Selezionare Nuovo utente>Invita utente esterno e quindi specificare le impostazioni per l'account guest.

Nella scheda Informazioni di base immettere l'indirizzo di posta elettronica dell'utente, il nome visualizzato e un messaggio se si desidera includerne uno. A scelta, è possibile aggiungere un destinatario Cc per ricevere una copia dell'invito tramite posta elettronica.

Nella sezione Identità della scheda Proprietà immettere il nome e il cognome dell'utente. A scelta, è possibile compilare tutti gli altri campi che si desidera usare.

Nella scheda Assegnazioni selezionare + Aggiungi ruolo. Scorrere verso il basso e selezionare Operatore di sicurezza o Amministratore che legge i dati di sicurezza.

Nella scheda Rivedi e invita rivedere le impostazioni. Quando si è pronti, selezionare Invita.

Il partner riceve un messaggio di posta elettronica con un collegamento per accettare l'invito a partecipare al tenant come guest.

Consiglio

Per altre informazioni sulla configurazione di un account guest, vedere Invitare un utente esterno.

Accesso Security Copilot B2B

Dopo aver configurato un account guest per il partner, è possibile notificare loro che ora possono usare le funzionalità di Security Copilot.

Indicare al partner di cercare una notifica tramite posta elettronica da Microsoft. Il messaggio di posta elettronica contiene i dettagli relativi all'account utente e include un collegamento che deve selezionare per accettare l'invito.

Il partner accede Security Copilot visitando securitycopilot.microsoft.com e accedendo usando il proprio account di posta elettronica.

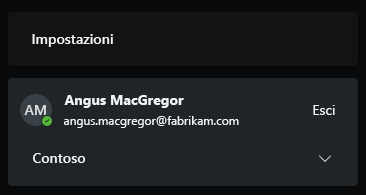

Il partner usa la funzionalità di commutazione tenant per assicurarsi che accinga al cliente appropriato. Ad esempio, l'immagine seguente mostra un partner di Fabrikam che usa le credenziali per lavorare in Security Copilot per il cliente Contoso.

In alternativa, impostare l'ID tenant direttamente nell'URL, ad esempio

https://securitycopilot.microsoft.com/?tenantId=aaaabbbb-0000-cccc-1111-dddd2222eeee.Per iniziare a usare Security Copilot, condividere gli articoli seguenti:

Supporto tecnico

Attualmente, se il provider del servizio gestito o il partner ha domande e necessita di supporto tecnico per Security Copilot al di fuori del centro per i partner, l'organizzazione del cliente deve contattare il supporto tecnico per conto del provider di servizi microsoft.