Prevenzione della distribuzione inappropriata di informazioni sensibili per la conformità del governo australiano al PSPF

Lo scopo di questo articolo è aiutare le organizzazioni governative australiane a migliorare il comportamento di sicurezza delle informazioni. I consigli in questo articolo sono stati scritti per allinearsi al meglio ai requisiti descritti in Protective Security Policy Framework (PSPF) e Information Security Manual (ISM).

Questo articolo fornisce indicazioni per le organizzazioni governative australiane sulle configurazioni per ridurre il rischio di divulgazione inappropriata di informazioni sensibili tramite i servizi di Microsoft 365. Questo articolo illustra le configurazioni che devono essere implementate oltre a quelle descritte in Prevenzione della distribuzione inappropriata delle informazioni classificate per la sicurezza. Il motivo è che l'etichetta di riservatezza o la classificazione di sicurezza non è sempre il metodo migliore per determinare la riservatezza degli elementi.

L'approvazione di un'organizzazione esterna per l'accesso alle informazioni classificate di sicurezza non suggerisce automaticamente che tutti gli utenti dell'organizzazione abbiano bisogno di sapere. Le organizzazioni governative devono applicare configurazioni che forniscono visibilità granulare e controllo sul flusso di informazioni sensibili, indipendentemente dai controlli incentrati sulle etichette di riservatezza o sulle classificazioni. Questi controlli sono allineati al criterio 9 requisito 2 di Protective Security Policy Framework (PSPF ).

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 9 Requisito 2: Limitazione dell'accesso a informazioni e risorse riservate e classificate | Per ridurre il rischio di divulgazione non autorizzata, le entità devono garantire che l'accesso a informazioni o risorse riservate riservate e di sicurezza venga fornito solo alle persone con necessità di sapere. |

Oltre a garantire la necessità di conoscere, i criteri di prevenzione della perdita dei dati (DLP) limitano la distribuzione delle informazioni sensibili. I criteri DLP che controllano il flusso di informazioni sensibili integrano i criteri che limitano la distribuzione degli elementi etichettati fornendo un ulteriore livello di prevenzione della perdita di dati. Esempi di come gli approcci basati sul contenuto (anziché basati su etichette) sono utili in questo caso includono situazioni in cui:

- Un utente esegue il downgrade dannoso dell'etichetta di riservatezza applicata a un elemento (come illustrato nelle considerazioni sulla riclassificazione) e quindi tenta di esfiltrarla.

- Un utente copia le informazioni riservate da un documento classificato e le incolla in un messaggio di posta elettronica o in una chat di Teams.

- Un antagonista che ha accesso tramite un account compromesso origini informazioni in blocco da un servizio interno e tenta di esfiltrarlo tramite posta elettronica.

In ognuno di questi scenari vengono usati approcci che valutano il contenuto effettivo anziché l'etichetta applicata agli elementi per prevenire e limitare la violazione dei dati.

Nota

I criteri per proteggere le informazioni sensibili dipendono innanzitutto dall'identificazione delle informazioni come sensibili. Questi concetti sono trattati in dettaglio nell'identificazione delle informazioni sensibili.

Controllo della posta elettronica delle informazioni riservate

Le organizzazioni governative australiane devono assicurarsi che le configurazioni DLP indirizzino:

- L'uso dei modelli di criteri DLP forniti da Microsoft per il rilevamento di informazioni sensibili rilevanti per i tipi di dati australiani.

- L'uso di tipi di informazioni riservate (SIT) per rilevare gli elementi che sono potenzialmente classificati per la sicurezza tramite i relativi contrassegni protettivi.

- L'uso di SIT e classificatori personalizzati per rilevare informazioni sensibili relative a iniziative o servizi governativi australiani.

Utilizzo di modelli di criteri DLP per il controllo della posta elettronica di informazioni riservate

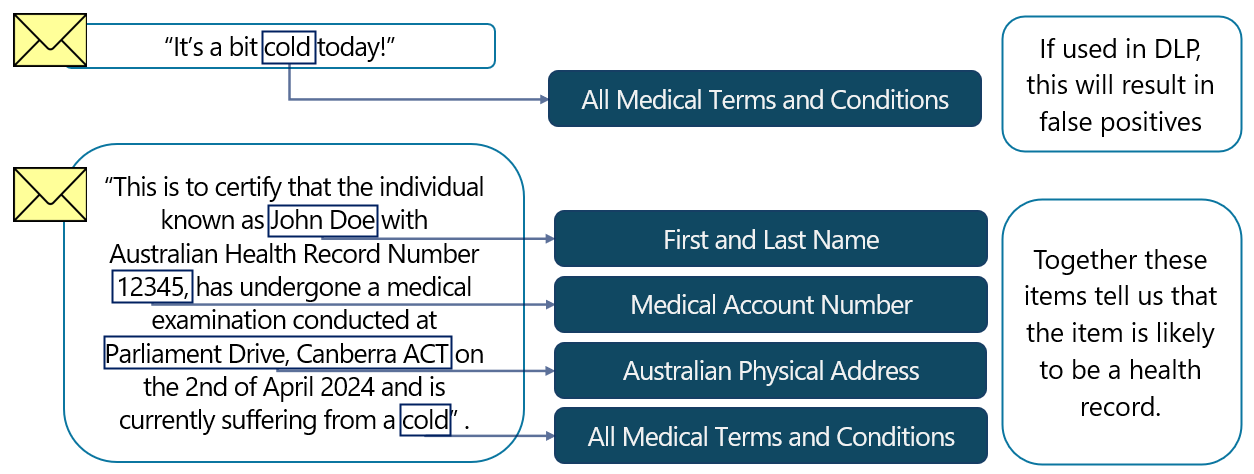

Un esempio di informazioni sensibili che le organizzazioni statali e federali raccolgono e usano sono le informazioni sanitarie. Le informazioni sulla salute possono essere identificate tramite gli approcci descritti in Tipi di informazioni riservate di entità denominate.

Le informazioni sull'integrità potrebbero essere etichettate in modo appropriato e i controlli basati su etichetta, ad esempio quelli inclusi nella prevenzione di una distribuzione inappropriata delle informazioni classificate di sicurezza applicate. Tuttavia, la necessità di sapere si applica ancora. Le organizzazioni esterne, indipendentemente dal fatto che siano approvate per l'accesso alle informazioni classificate, non dovrebbero avere la possibilità di ricevere o accedere a tali informazioni senza l'obbligo di farlo. Un'ulteriore granularità è essenziale per soddisfare le esigenze.

La regola DLP di esempio seguente viene usata per impedire la distribuzione esterna dei record di integrità. Questo criterio di esempio usa il modello di criteri preconstructed Australia Health Records Act (HRIP Act) Enhanced, modificato per applicare al servizio Exchange solo in modo che vengano applicate restrizioni basate sui destinatari.

Questo modello di criteri, anziché cercare solo informazioni sull'integrità, cerca di identificare combinazioni di informazioni sull'integrità con altri tipi di informazioni. Altri tipi di informazioni che potrebbero indicare un record di integrità includono nome, indirizzo e altri identificatori personali.

I modelli di criteri forniti da Microsoft consentono di definire azioni di criteri a volume ridotto e elevato. Per impostazione predefinita, il volume basso è configurato come 1 a 9 occorrenze e il volume elevato è superiore a 10 occorrenze. Queste soglie possono essere ulteriormente personalizzate.

Le organizzazioni esterne che hanno bisogno di sapere per le informazioni possono essere aggiunte a un elenco di domini approvati tramite l'elenco NOT eccezione della regola.

| Nome regola | Condizioni | Azione |

|---|---|---|

| Basso volume di contenuto rilevato Australia Health Records Act | Il contenuto viene condiviso da Microsoft 365, Con persone esterne all'organizzazione E Il contenuto contiene uno qualsiasi dei seguenti elementi: - Australia Tax File Number (da 0 a 9) - Numero dell'account medico australiano (da 0 a 9) - Indirizzi fisici australia (da 0 a 9) E Il contenuto contiene: - Tutti i nomi completi (da 0 a 9) E Il contenuto contiene: - Tutti i termini e le condizioni mediche (da 0 a 9) AND Group NOT Il dominio del destinatario è: - Elenco di domini approvati per la ricezione di informazioni sull'integrità |

Inviare notifiche agli utenti tramite posta elettronica e suggerimenti per i criteri. Configurare un suggerimento per i criteri di: "Un destinatario di questo messaggio di posta elettronica proviene da un'organizzazione che non è autorizzata a ricevere informazioni sull'integrità. Questo messaggio di posta elettronica viene bloccato a meno che i destinatari non autorizzati non vengano rimossi dal campo a . Se non è corretto, contattare il supporto tecnico per discutere le esigenze." Configurare una gravità dell'evento imprevisto inferiore e le opzioni di notifica appropriate. |

| Elevato volume di contenuto rilevato Australia Health Records Act | Il contenuto viene condiviso da Microsoft 365, Con persone esterne all'organizzazione E Il contenuto contiene uno qualsiasi dei seguenti elementi: - Australia Tax File Number (da 10 a qualsiasi) - Numero dell'account medico australiano (da 10 a qualsiasi) - Indirizzi fisici australia (da 10 a qualsiasi) E Il contenuto contiene: - Tutti i nomi completi (da 10 a qualsiasi) E Il contenuto contiene: - Tutti i termini e le condizioni mediche (da 10 a qualsiasi) AND Group NOT Il dominio del destinatario è: - Elenco di domini approvati per la ricezione di informazioni sull'integrità |

Inviare notifiche agli utenti tramite posta elettronica e suggerimenti per i criteri. Configurare un suggerimento per i criteri di: "Un destinatario di questo messaggio di posta elettronica proviene da un'organizzazione che non è autorizzata a ricevere informazioni sull'integrità. Questo messaggio di posta elettronica viene bloccato a meno che i destinatari non autorizzati non vengano rimossi dal campo a . Se non è corretto, contattare il supporto tecnico per discutere le esigenze." Configurare la gravità elevata degli eventi imprevisti e le opzioni di notifica appropriate. |

Un vantaggio significativo di tale regola DLP è che se un utente malintenzionato o un account compromesso tenta di esfiltrare una quantità bulk di record di integrità a un dominio di posta elettronica non approvato, l'azione viene bloccata e gli amministratori ricevono una notifica. L'organizzazione può estendere questi controlli agli utenti interni per garantire che gli utenti esterni impegnati in funzioni aziendali non correlate non possano ricevere questo tipo di informazioni sull'integrità. È anche possibile creare altre regole che applicano gli stessi controlli agli utenti all'interno dell'organizzazione. Queste regole potrebbero usare un gruppo interno per le eccezioni anziché un elenco di domini esterni.

Nota

Per applicare le condizioni DLP disponibili per il servizio Exchange, ad esempio il dominio del destinatario, i modelli di criteri vengono applicati solo al servizio Exchange. Ciò significa che ogni modello di criteri viene usato più volte, una volta per ogni servizio. Ad esempio:

- Australia Health Record Act Migliorato per Exchange

- Australia Health Record Act Migliorato per SharePoint e OneDrive

- Australia Health Record Act Enhanced for Teams chat and channel messaging

Microsoft ha fornito modelli di criteri DLP predefiniti che devono essere considerati dalle organizzazioni governative australiane per l'implementazione includono:

- Australia Privacy Act migliorato

- Australia Health Record Act Migliorato

- Dati finanziari Australia

- PCI Data Security Standard - PCI DSS

- Dati di identificazione personale (PII) in Australia

Controllo della posta elettronica delle informazioni contrassegnate tramite DLP

Le etichette di riservatezza devono essere usate come indicazione chiave della riservatezza degli elementi. Nella maggior parte dei casi, i metodi di protezione delle informazioni in base alle etichette applicate, come illustrato in Prevenzione della distribuzione inappropriata delle informazioni classificate per la sicurezza, offrono una protezione adeguata. Tuttavia, è consigliabile considerare anche le situazioni in cui:

- Il contenuto viene copiato da un elemento classificato.

- Gli elementi vengono ricevuti da organizzazioni governative esterne e sono contrassegnati ma devono ancora essere etichettati.

- Gli elementi sono stati creati prima della distribuzione delle etichette di riservatezza e non hanno ancora etichette applicate.

Nelle situazioni in cui gli elementi devono ancora essere etichettati, è possibile usare una combinazione di etichettatura automatica basata su client e etichettatura automatica basata sul servizio per applicare etichette agli elementi. Le raccomandazioni basate sul client vengono applicate quando un utente apre un file. Indicizzazione automatica basata sul servizio di indici ed etichette degli elementi inattivi.

Per aumentare ulteriormente i livelli di protezione, i metodi di identificazione del contenuto, come illustrato nell'esempio di sintassi SIT per rilevare i contrassegni protettivi, possono essere usati per trovare contrassegni protettivi. Una volta identificate, le protezioni possono essere applicate agli elementi che si allineano con la classificazione di sicurezza associata ai contrassegni. Ciò consente di proteggere gli elementi in situazioni in cui gli utenti ignorano le raccomandazioni sulle etichette client o l'etichettatura automatica basata sul servizio non ha ancora elaborato gli elementi.

Consiglio

Le organizzazioni governative australiane devono implementare criteri di prevenzione della perdita dei dati che controllano la presenza di contrassegni protettivi nella posta elettronica. I criteri devono essere creati per essere destinati sia a PROTECTED che a OFFICIAL: contrassegni sensibili. È possibile applicare una configurazione aggiuntiva ai subset, ad esempio i contrassegni con l'avvertenza CABINET.

Ad esempio, la regola DLP seguente si applica solo al servizio Exchange. La regola identifica i contrassegni PROTECTED nella posta elettronica e quindi impedisce a tutte le organizzazioni, tranne le organizzazioni approvate, di riceverli.

Nota

Questa regola è una copia dell'esempio fornito nell'esempio Regola DLP: Bloccare la posta elettronica PROTETTA alle organizzazioni nonapprovate. Tuttavia, usa i SIT nelle condizioni dei criteri anziché nelle etichette di riservatezza. Include eccezioni che garantiscono che non venga attivato per gli elementi etichettati, che probabilmente contengono anche i SIT corrispondenti.

| Condizioni | Azione |

|---|---|

| Il contenuto viene condiviso da Microsoft 365, con persone esterne all'organizzazione E Il contenuto contiene il tipo di informazioni riservate: - Selezionare tutti i SIT PROTETTI AND Group NOT Il contenuto contiene l'etichetta Riservatezza: - Selezionare tutte le etichette PROTETTE AND Group NOT Il dominio del destinatario è: - Elenco di domini approvati per la ricezione della posta elettronica PROTETTA |

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365: - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere - Blocca tutti Configurare un suggerimento per i criteri di: "Un destinatario di questo messaggio di posta elettronica proviene da un'organizzazione che non è autorizzata per la ricezione di informazioni PROTETTE. Questo messaggio di posta elettronica viene bloccato a meno che i destinatari non autorizzati non vengano rimossi dal campo a . Se non è corretto, contattare il supporto tecnico per discutere le esigenze." Configurare le opzioni di notifica e gravità degli eventi imprevisti appropriate. |

Implicazioni per il downgrade di etichette dannose

L'approccio di attendibilità ma verifica di Microsoft alla classificazione della sicurezza consente agli utenti di modificare l'etichetta di riservatezza applicata agli elementi. Questa funzionalità è allineata al requisito 3 del criterio PSPF 8, illustrato nelle considerazioni sulla riclassificazione.

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 8 Requisito 3 - Declassificazione (v2018.6) | L'originatore deve rimanere responsabile del controllo della sanificazione, della riclassificazione o della declassificazione delle informazioni. Un'entità non deve rimuovere o modificare la classificazione delle informazioni senza l'approvazione dell'originatore. |

Email conversazioni a cui partecipano i rappresentanti del governo australiano si applicano a loro delle misure protettive. Questi sono presenti nelle intestazioni x del messaggio di posta elettronica, ma anche nei contrassegni dell'oggetto e nei contrassegni visivi basati su testo durante la cronologia della conversazione.

Se una classificazione applicata a una conversazione di posta elettronica viene declassata, ad esempio da "PROTECTED Personal Privacy" a "UNOFFICIAL", attiva la giustificazione della modifica dell'etichetta, genera eventi controllabili ed è ulteriormente fattorizzata in Insider Risk Management (IRM). In seguito a questa occorrenza, i contrassegni oggetto applicati in precedenza e i contrassegni visivi basati su testo sono identificabili nei messaggi di posta elettronica precedenti tramite SIT. Ad esempio, un SIT con l'espressione RegEx seguente identifica 'PROTECTED // Personal Privacy' in un'intestazione di posta elettronica e [SEC=PROTECTED, Access=Personal-Privacy] in un contrassegno soggetto:

PROTECTED(?:\s\|\/\/\|\s\/\/\s\|,\sACCESS=)Personal[ -]Privacy

Le regole DLP di esempio fornite nella sezione precedente (controllo della posta elettronica delle informazioni contrassegnate tramite DLP) identificano l'elemento come PROTECTED e bloccano l'esfiltrazione indipendentemente dall'etichetta di riservatezza applicata. L'attento ordinamento dei criteri DLP, insieme alle azioni di creazione di report appropriate, consente anche di contrassegnare i team di sicurezza come evento imprevisto prioritario in situazioni in cui un messaggio di posta elettronica viene bloccato a causa di SIT anziché etichetta.

Un metodo alternativo per affrontare il downgrade consiste nell'implementare un criterio, che controlla l'etichetta applicata rispetto ai contrassegni che possono essere rilevati nel corpo del messaggio di posta elettronica. Ad esempio, Contiene l'etichetta di riservatezza UNOFFICIAL, OFFICIAL, OFFICIAL: SensitiveANDContains sensitive information type PROTECTED. Tali eventi incrementali di downgrade forniscono un'indicazione chiara del downgrade inappropriato dell'etichetta e richiedono ulteriori indagini. I criteri DLP che usano tale condizionale forniscono anche un metodo di adesione con ISM-1089:

| Requisito | Dettagli |

|---|---|

| ISM-1089 (v2018.6) | Gli strumenti di contrassegno protettivo non consentono agli utenti che rispondono o inoltrano messaggi di posta elettronica di selezionare contrassegni protettivi inferiori a quelli usati in precedenza. |

Nota

Il blocco della distribuzione delle informazioni in base al contrassegno protettivo piuttosto etichetta di riservatezza offre vantaggi in termini di sicurezza dei dati, ma può portare a situazioni in cui gli elementi che hanno avuto le classificazioni intenzionalmente abbassati vengono bloccati dalla distribuzione. Creazione di regole di business che riclassificano la declassificazione e uso di azioni dei criteri DLP che consentono l'override quando sono presenti requisiti aziendali per farlo.

Controllo della posta elettronica dei SIT personalizzati tramite DLP

I metodi di identificazione delle informazioni, ad esempio i tipi di informazioni sensibili personalizzati e altre funzionalità descritte nell'identificazione delle informazioni sensibili, forniscono un mezzo per rilevare le informazioni sensibili rilevanti per una singola organizzazione. I SIT e i classificatori sottoponibili a training vengono creati per soddisfare specifici requisiti di protezione delle informazioni del governo australiano. Questi SIT vengono quindi utilizzati nei criteri DLP che controllano la distribuzione degli elementi contenenti le informazioni identificate.

Un esempio di requisito comune tra le organizzazioni governative australiane è la necessità di proteggere materiale responsabile, ad esempio informazioni relative a codeword o iniziative sensibili. A tale scopo, è possibile creare un sit o un set di SIT contenente un elenco di parole chiave o termini. Questo SIT potrebbe quindi essere utilizzato in un criterio DLP per avvisare gli utenti, potenzialmente richiedendo di immettere una giustificazione aziendale prima dell'invio o di bloccare completamente la comunicazione.

L'esempio di regola DLP seguente si applica al servizio Exchange. Rileva i messaggi di posta elettronica contenenti codeword sensibili e, quando vengono rilevati, visualizza un suggerimento per i criteri per gli utenti. Gli utenti devono fornire una giustificazione aziendale e confermare gli avvisi prima di inviare il messaggio di posta elettronica.

| Condizioni | Azione |

|---|---|

| Il contenuto viene condiviso da Microsoft 365, Con persone esterne all'organizzazione E Il contenuto contiene il tipo di informazioni riservate: - Codewords sensibili SIT |

Configurare un suggerimento per i criteri di: "Questo messaggio di posta elettronica contiene un termine sensibile, che potrebbe non essere appropriato per un destinatario specificato. Assicurarsi che tutti i destinatari siano autorizzati per l'accesso alle informazioni racchiuse prima dell'invio." Consentire agli utenti di ignorare le restrizioni dei criteri: - Richiedere una giustificazione aziendale per eseguire l'override - Richiedere all'utente finale di confermare in modo esplicito l'override Configurare le opzioni di notifica e gravità degli eventi imprevisti appropriate. |

Limitazione della chat esterna contenente contenuti sensibili

I criteri DLP possono essere configurati per l'applicazione ai messaggi di chat e canale di Teams. Questa configurazione è più rilevante per le organizzazioni che hanno implementato opzioni di collaborazione flessibili, ad esempio la possibilità di chattare con utenti esterni. Tali organizzazioni desiderano una maggiore produttività tramite la collaborazione, ma sono preoccupate per la perdita di informazioni sensibili tramite percorsi di collaborazione, ad esempio chat di Teams e messaggistica del canale.

Nota

I criteri di prevenzione della perdita dei dati per Exchange e Microsoft Teams possono essere destinati o esclusi da domini destinatari specifici. In questo modo è possibile applicare eccezioni basate su dominio, garantendo la necessità di conoscere e allinearsi al criterio PSPF 9 Requisito 2.

Gli approcci DLP per Teams devono:

Usare i modelli di criteri DLP forniti da Microsoft per il rilevamento di informazioni sensibili rilevanti per i tipi di dati australiani.

Microsoft ha fornito modelli di criteri DLP, come illustrato nell'uso di modelli di criteri DLP per controllare la posta elettronica di informazioni riservate, devono essere usati per identificare e proteggere le informazioni sensibili da comunicazioni tramite Teams.

Includere l'uso di SIT per rilevare i contrassegni protettivi che potrebbero essere stati incollati da elementi classificati nell'applicazione Teams.

La presenza di un contrassegno protettivo nella chat di Teams fornisce un'indicazione di divulgazione inappropriata. I criteri illustrati nel controllo della posta elettronica delle informazioni contrassegnate tramite DLP identificano le informazioni sensibili tramite contrassegni protettivi. Se a Teams è stata applicata una configurazione di criteri simile, è possibile identificare i contrassegni incollati nella chat di Teams. Ad esempio, il contenuto di una discussione di posta elettronica classificata identificata tramite intestazioni, piè di pagina o contrassegni dell'oggetto che possono essere presenti in questi dati basati su testo.

Usare SIT e classificatori personalizzati per rilevare informazioni sensibili relative a iniziative o servizi governativi australiani.

I SIT personalizzati vengono usati per identificare parole chiave o termini sensibili usati nella chat o nella messaggistica del canale di Teams. L'esempio fornito per controllare la posta elettronica dei SIT personalizzati tramite DLP può essere applicato al servizio Teams.

Monitoraggio della chat esterna tramite conformità delle comunicazioni

Conformità delle comunicazioni offre un approccio alternativo alla prevenzione della perdita dei dati in cui gli eventi non sono necessariamente bloccati, ma le violazioni dei criteri vengono contrassegnate per la revisione. Gli amministratori possono quindi visualizzare le corrispondenze dei criteri per comprendere meglio il contesto completo della situazione e analizzare l'appropriatezza in base ai criteri dell'organizzazione.

I criteri di conformità delle comunicazioni possono essere configurati per esaminare le chat in uscita contenenti combinazioni di SIT. Questi criteri possono replicare le combinazioni SIT rilevanti per i tipi di dati australiani usati nell'uso di modelli di criteri DLP per controllare la posta elettronica di informazioni riservate.

Nota

La conformità alla comunicazione include la funzionalità OCR (Optical Character Recognition) che consente di analizzare i documenti analizzati per ottenere informazioni riservate.

Controllo della condivisione di informazioni riservate tramite DLP

Le etichette di riservatezza sono il metodo principale per identificare le informazioni sensibili. I controlli DLP basati su etichette, come illustrato in impedire la condivisione di informazioni classificate per la sicurezza, devono essere considerati il metodo principale di prevenzione della perdita di dati per le attività di condivisione. Nell'approccio a più livelli di Microsoft Purview, i criteri DLP possono essere ulteriormente configurati per identificare il contenuto sensibile all'interno degli elementi. Una volta identificato il contenuto, è possibile applicare restrizioni di condivisione indipendentemente dall'etichetta di riservatezza di un elemento. In questo modo vengono affrontati i casi in cui:

- Gli elementi sono stati etichettati in modo errato.

- Gli elementi sono stati ricevuti da organizzazioni governative esterne e sono contrassegnati ma devono ancora essere etichettati.

- Gli elementi creati prima della distribuzione delle etichette di riservatezza e a cui non sono ancora applicate etichette.

Nota

Blueprint for Secure Cloud di ASD include indicazioni per la configurazione della condivisione di SharePoint. Questo consiglio consiglia di limitare tutti i collegamenti di condivisione solo agli utenti dell'organizzazione.

Le organizzazioni governative australiane devono prendere in considerazione i criteri DLP applicabili ai servizi di SharePoint e OneDrive che:

Includere l'uso di SIT per rilevare gli elementi che contengono contrassegni protettivi.

I contrassegni di protezione forniscono un metodo di backup per l'identificazione della sensibilità degli elementi. I criteri DLP vengono configurati usando i SIT forniti nella sintassi SIT di esempio per rilevare i contrassegni di protezione allineati alle classificazioni di sicurezza (OFFICIAL: Sensitive e PROTECTED). Gli elementi contenenti questi contrassegni hanno restrizioni di condivisione applicate.

Usare i modelli di criteri DLP forniti da Microsoft per il rilevamento di informazioni sensibili rilevanti per i tipi di dati australiani.

Microsoft ha fornito modelli di criteri DLP, come illustrato nell'uso di modelli di criteri DLP per controllare la posta elettronica di informazioni riservate, identifica e protegge le informazioni sensibili condivise da posizioni di SharePoint o OneDrive. I modelli di criteri rilevanti per il governo australiano includono:

- Australia Privacy Act migliorato

- Australia Health Record Act Migliorato

- Dati finanziari Australia

- PCI Data Security Standard - PCI DSS

- Dati di identificazione personale (PII) in Australia

Usare SIT e classificatori personalizzati per rilevare informazioni sensibili relative a iniziative o servizi governativi australiani.

I SIT personalizzati vengono usati per identificare parole chiave o termini sensibili inclusi negli elementi condivisi tramite SharePoint o OneDrive. L'esempio fornito controllando la posta elettronica dei SIT personalizzati tramite DLP può essere applicato ai servizi di SharePoint e OneDrive.

Monitorare la condivisione di informazioni riservate con Defender for Cloud Apps

Microsoft Defender for Cloud Apps offre protezione per le applicazioni SaaS (Software as a Service), incluse le applicazioni online e i servizi di archiviazione online.

La configurazione della condivisione di SharePoint consente di configurare un elenco di domini approvati per la ricezione dei collegamenti di condivisione e configurati per l'allineamento con il criterio PSPF 9 Requisito 1:

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 9 Requisito 1 - Contratti formalizzati per la condivisione di informazioni e risorse | Quando si comunicano informazioni o risorse classificate di sicurezza a una persona o a un'organizzazione al di fuori del governo, le entità devono avere un contratto o un accordo, ad esempio un contratto o un atto, che disciplina la modalità di utilizzo e protezione delle informazioni. |

Con Defender for Cloud Apps è possibile estendere le funzionalità di monitoraggio della prevenzione della perdita dei dati. Ad esempio, viene creato un criterio per verificare la condivisione di elementi che includono una combinazione di SIT a indirizzi di posta elettronica anonimi. Gli amministratori possono rimuovere le autorizzazioni di condivisione per gli utenti esterni e completare varie azioni di creazione di report.

Defender for Cloud Apps fornisce anche alcuni report aggregati, che avvisano i team di amministrazione agli utenti con violazioni dei criteri anormalmente elevate.

Per altre informazioni sull'uso di Defender for Cloud Apps per il monitoraggio o il controllo delle attività di condivisione, vedere Criteri file in Microsoft Defender for Cloud Apps.

Monitoraggio delle informazioni sensibili con la gestione dei rischi Insider

La gestione dei rischi Insider è una soluzione di conformità che consente di ridurre al minimo i rischi interni consentendo di rilevare, analizzare e agire su attività dannose e involontarie nell'organizzazione.

Per altre informazioni sulla gestione dei rischi Insider, vedere Informazioni sulla gestione dei rischi Insider.

Il monitoraggio della condivisione di informazioni sensibili e l'azione su occorrenze di divulgazione potenziale non autorizzata è allineata ai criteri PSPF 9 Requisito 2:

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 9 Requisito 2 - Limitazione dell'accesso alle informazioni e alle risorse classificate per la sicurezza | Per ridurre il rischio di divulgazione non autorizzata, le entità devono garantire che l'accesso alle informazioni o alle risorse classificate di sicurezza venga fornito solo alle persone con necessità di sapere. |

Insider Risk Management registra le statistiche sulle attività di rischio degli utenti e fornisce metriche ai team di sicurezza, consentendo loro di analizzare ulteriormente gli eventi di rischio.

I criteri di Gestione dei rischi Insider possono essere configurati per concentrarsi sulle attività che circondano le informazioni sensibili. Le attività possono includere il rilevamento della sequenza di rischio, ad esempio il furto di dati da parte degli utenti in partenza e le perdite di dati da parte degli utenti a rischio.

I criteri di Gestione dei rischi Insider devono essere configurati anche per allinearsi ai criteri DLP, ad esempio quelli suggeriti in questo articolo. Le attività sospette che circondano le informazioni sensibili possono essere segnalate ai team di sicurezza o attenuate automaticamente tramite la protezione adattiva.

Controllo delle informazioni sensibili con Protezione adattiva

IRM si integra con i criteri DLP di Microsoft Purview tramite una funzionalità denominata protezione adattiva. IRM identifica gli utenti considerati rischiosi perché attivano continuamente i criteri configurati. La protezione adattiva impone automaticamente restrizioni agli utenti a rischio identificati, riducendo alcuni rischi fino a quando i team di sicurezza non possono analizzare.

Se usata in questo modo, La protezione adattiva è allineata al criterio PSPF 8 Requisito 3:

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 8 Requisito principale 3 | Implementare controlli operativi per queste aziende di informazioni proporzionali al loro valore, importanza e sensibilità |