Otto sistemi operativi patch essenziali

Questa tabella descrive i controlli ISM correlati ai sistemi operativi di patch.

| Controllo ISM di dicembre 2024 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| ISM-1694 | 1, 2, 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di server con connessione Internet e dispositivi di rete con connessione Internet vengono applicate entro due settimane dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit operativi. | Usando Windows Update per le aziende e gli anelli di aggiornamento definiti, le patch vengono installate con 2 settimane di rilascio. |

| ISM-1695 | 1, 2 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di workstation, server non connessi a Internet e dispositivi di rete non connessi a Internet vengono applicati entro un mese dal rilascio. | Gli amministratori IT distribuiscono gli aggiornamenti con una configurazione di scadenza della data desiderata in Microsoft Configuration Manager |

| ISM-1696 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di workstation, server non connessi a Internet e dispositivi di rete non connessi a Internet vengono applicati entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | Gli amministratori IT distribuiscono gli aggiornamenti con una configurazione di scadenza non appena possibile in Microsoft Configuration Manager |

| ISM-1701 | 1, 2, 3 | Uno scanner di vulnerabilità viene usato almeno ogni giorno per identificare le patch o gli aggiornamenti mancanti per le vulnerabilità nei sistemi operativi di server con connessione Internet e dispositivi di rete con connessione Internet. | Dispositivi caricati in Defender per endpoint. Gestione delle vulnerabilità di Microsoft Defender monitorerà e rileverà continuamente i rischi nei dispositivi di un'organizzazione. |

| ISM-1702 | 1, 2, 3 | Uno scanner di vulnerabilità viene usato almeno quindici giorni per identificare le patch o gli aggiornamenti mancanti per le vulnerabilità nei sistemi operativi di workstation, server non connessi a Internet e dispositivi di rete non connessi a Internet. | L'amministratore IT configura la funzionalità di aggiornamento software di Configuration Manager per eseguire un'analisi delle patch mancanti nel sistema almeno una volta ogni 14 giorni. |

| ISM-1877 | 1, 2, 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di server con connessione Internet e dispositivi di rete connessi a Internet vengono applicate entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | Usando Windows Update metodo di distribuzione delle patch accelerato per le aziende, le patch vengono installate entro 48 ore. |

| ISM-1501 | 1, 2, 3 | I sistemi operativi che non sono più supportati dai fornitori vengono sostituiti. | Usando gli anelli definiti, WUfB aggiornerà automaticamente i dispositivi all'aggiornamento delle funzionalità più recente. |

| ISM-1879 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei driver vengono applicate entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | Usando gli anelli definiti, WUfB aggiornerà automaticamente i dispositivi all'aggiornamento delle funzionalità più recente. |

| ISM-1900 | 3 | Uno scanner di vulnerabilità viene usato almeno quindici giorni per identificare le patch o gli aggiornamenti mancanti per le vulnerabilità nel firmware. | L'onboarding dei dispositivi verrà caricato in Defender per endpoint. Gestione delle vulnerabilità di Microsoft Defender monitorerà e rileverà continuamente i rischi nei dispositivi di un'organizzazione. |

| ISM-1902 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di workstation, server non connessi a Internet e dispositivi di rete non connessi a Internet vengono applicate entro un mese dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit di lavoro. | L'amministratore IT configura la funzionalità di aggiornamento software di Configuration Manager per eseguire un'analisi delle patch mancanti nel sistema almeno una volta ogni 14 giorni. |

| ISM-1903 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nel firmware vengono applicate entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | il metodo di distribuzione driver e firmware di Intune distribuisce i driver sicuri e la versione del firmware più recenti. |

| ISM-1904 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nel firmware vengono applicate entro un mese dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit funzionanti. | Intune i driver e il metodo di distribuzione del firmware verranno usati per distribuire i driver sicuri e la versione del firmware più recenti. |

| ISM-1697 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei driver vengono applicate entro un mese dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit di lavoro. | Intune verrà usato il metodo di distribuzione driver e firmware per correggere le vulnerabilità nei driver e nel firmware |

| ISM-1703 | 3 | Uno scanner di vulnerabilità viene usato almeno quindici giorni per identificare le patch o gli aggiornamenti mancanti per le vulnerabilità nei driver. | L'onboarding dei dispositivi verrà caricato in Defender per endpoint. Gestione delle vulnerabilità di Microsoft Defender monitorerà e rileverà continuamente i rischi nei dispositivi di un'organizzazione. |

| ISM-17041 | 1, 2, 3 | Le suite di produttività di Office, i Web browser e le relative estensioni, i client di posta elettronica, il software PDF, Adobe Flash Player e i prodotti di sicurezza non più supportati dai fornitori vengono rimossi. | Intune metodo di distribuzione dell'applicazione viene usato per rimuovere applicazioni ed estensioninon supportate 2. |

| ISM-18071 | 1, 2, 3 | Un metodo automatizzato di individuazione degli asset viene usato almeno quindici giorni per supportare il rilevamento degli asset per le successive attività di analisi delle vulnerabilità. | Usare uno scanner per eseguire l'individuazione degli asset e gestire l'inventarioasset 2. |

| ISM-18081 | 1, 2, 3 | Per le attività di analisi delle vulnerabilità viene usato uno scanner di vulnerabilità con un database di vulnerabilità aggiornato. | Il database delle vulnerabilità di DVM viene aggiornato continuamente quando Microsoft e altri individuano vulnerabilità nel software installato nella rete2. |

Nota

1 Questi controlli coprono sia Patch Application che Patch OS all'interno di Essential 8.

2 Per informazioni dettagliate su come implementare questi controlli, vedere la sezione Patch Applications(Patch Applications).

Windows Update per le aziende

Windows Update for Business (WUfB) consente agli amministratori IT di mantenere aggiornati i dispositivi Windows dell'organizzazione con gli aggiornamenti di sicurezza e qualità più recenti e le funzionalità di Windows collegando direttamente questi endpoint a Windows Update. Gli amministratori IT possono usare l'integrazione tra Microsoft Intune e WUfB per configurare le impostazioni di aggiornamento nei dispositivi e configurare il rinvio dell'installazione dell'aggiornamento.

Windows Update for Business fornisce criteri di gestione per diversi tipi di aggiornamenti:

- Aggiornamenti delle funzionalità: questi aggiornamenti contengono non solo revisioni di sicurezza e qualità, ma anche aggiunte e modifiche significative delle funzionalità. A partire da Windows 10 21H2, gli aggiornamenti delle funzionalità vengono rilasciati ogni anno nella seconda metà dell'anno civile. Le informazioni sulla versione per gli aggiornamenti delle funzionalità sono documentate qui: Windows 10 - Informazioni sulla versione | Microsoft Docs

- Aggiornamenti qualitativi: aggiornamenti tradizionali del sistema operativo, rilasciati in genere il secondo martedì di ogni mese (anche se questi aggiornamenti possono essere rilasciati in qualsiasi momento). Includono gli aggiornamenti di sicurezza, critici e dei driver. Gli aggiornamenti della qualità sono cumulativi.

- Driver di Windows: driver di dispositivo applicabili ai dispositivi gestiti.

- Aggiornamenti dei prodotti Microsoft: Aggiornamenti per altri prodotti Microsoft, ad esempio la versione MSI delle app Microsoft 365 e .NET (Dot Net) Framework. Questi aggiornamenti possono essere abilitati o disabilitati usando i criteri di Windows Update for Business.

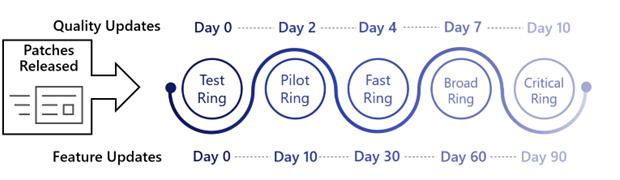

Windows Update per gli anelli di business

WUfB ha il concetto di anelli. Gli anelli sono una raccolta di impostazioni e criteri WUfB destinati a un gruppo specifico di dispositivi. Le organizzazioni possono usare tutti gli anelli necessari, anche se la maggior parte delle organizzazioni ha stabilito un numero inferiore di anelli rispetto a quelli usati in precedenza con altri strumenti di applicazione di patch, ad esempio Microsoft Endpoint Configuration Manager. Un numero consigliato di anelli da cui iniziare è compreso tra 3 e 5 anelli.

Impostazioni e terminologia importanti Windows Update per le aziende

WUfB introduce alcuni nuovi concetti e terminologia che gli amministratori potrebbero non avere familiarità con:

- Rilevamento: i dispositivi archiviano periodicamente il servizio Windows Update per verificare se vengono offerti aggiornamenti. Questo check-in e la determinazione della disponibilità di un aggiornamento per il dispositivo sono definiti rilevamento.

- Differimento: Windows Update for Business consente di rinviare l'offerta di un aggiornamento a un dispositivo per un numero di giorni specificato.

- Scadenza: l'impostazione di scadenza consente agli amministratori di specificare il numero di giorni prima dell'installazione degli aggiornamenti qualitativi in un dispositivo. Al termine del numero di giorni specificato, gli aggiornamenti verranno installati automaticamente. Il conto alla rovescia della scadenza inizia dal momento in cui viene offerto un aggiornamento (ovvero quando viene rilevato un aggiornamento come specificato tramite l'opzione di rinvio) al dispositivo.

- Periodo di tolleranza: l'impostazione periodo di tolleranza consente agli amministratori di specificare un numero di giorni prima che si verifichi un riavvio per applicare e installare gli aggiornamenti. Al termine del numero di giorni specificato, verrà eseguito automaticamente un riavvio. Il conto alla rovescia del riavvio inizia dal momento in cui è stato installato correttamente un aggiornamento.

esempio di sequenza temporale delle impostazioni di Windows Update for Business

| Valore di scadenza | Valore periodo di tolleranza | Ora di installazione dell'aggiornamento forzato | Riavvio forzato |

|---|---|---|---|

| 0 | 0 | Immediatamente dopo il rilevamento | Immediatamente dopo l'installazione |

| 2 | 2 | 2 giorni dopo il rilevamento | 2 giorni dopo l'installazione dell'aggiornamento |

configurazione dell'anello di Windows Update for Business

Di seguito è riportata una configurazione dell'anello WUfB di esempio, con 5 anelli totali. Per ogni anello vengono elencati il differimento, la scadenza e il periodo di tolleranza consigliati. La configurazione completa per ogni anello è stata fornita per facilitare il riferimento.

- Anello 0 - Dispositivi di test: dispositivi di test dedicati (app critiche & schermata di fumo iniziale)

- Anello 1 - Dispositivi pilota: amministratori IT, early adopter (inclusi con l'1% dei dispositivi totali)

- Anello 2 - Dispositivi veloci: assortimento casuale di dispositivi (composto dal 9% dei dispositivi totali)

- Anello 3 - Dispositivi generali: distribuzione generale (che comprende il 90% dei dispositivi totali)

- Anello 4 - Dispositivi critici: personale esecutivo, dispositivi aziendali critici e così via.

Anello 0: Dispositivi di test

- Installare gli aggiornamenti 0 giorni dopo il rilascio.

Le organizzazioni devono configurare un 'Anello 0', costituito da dispositivi di test dedicati.

Questi dispositivi ricevono aggiornamenti senza alcun ritardo. Gli amministratori possono usare questi dispositivi con gli aggiornamenti più recenti per eseguire una convalida iniziale delle applicazioni e delle funzionalità critiche funziona ancora come previsto.

| Differimento degli aggiornamenti qualitativi | Differimento aggiornamento funzionalità | Valore di scadenza | Valore periodo di tolleranza | Tempo di installazione dell'aggiornamento qualità forzato | Riavvio forzato |

|---|---|---|---|---|---|

| 0 | 0 | 0 | 0 | Immediatamente dopo il rilascio e il rilevamento | Immediatamente dopo l'installazione dell'aggiornamento forzato |

Per la configurazione completa di questo anello, vedere Windows Update for Business Ring Configuration .SEE Windows Update for Business Ring Configuration for the complete configuration for this Ring.

Anello 1: Pilota

- Installare gli aggiornamenti 2 giorni dopo il rilascio (1% dei dispositivi)

Il personale IT e gli early adopter selezionati comprendono l'anello 1, in genere circa l'1% dei dispositivi gestiti totali.

Oltre ai test iniziali con Ring 0, questo anello fornisce la prima riga di test da parte degli utenti che eseguono il lavoro quotidiano per individuare eventuali problemi prima che un numero maggiore di dispositivi riceva gli aggiornamenti.

| Differimento degli aggiornamenti qualitativi | Differimento aggiornamento funzionalità | Valore di scadenza | Valore periodo di tolleranza | Tempo di installazione dell'aggiornamento qualità forzato | Riavvio forzato |

|---|---|---|---|---|---|

| 2 | 10 | 2 | 2 | 4 giorni dopo il rilascio e il rilevamento dell'aggiornamento qualitativo | 2 giorni dopo l'installazione dell'aggiornamento forzato |

Per la configurazione completa di questo anello, vedere Windows Update for Business Ring Configuration .SEE Windows Update for Business Ring Configuration for the complete configuration for this Ring.

Nota

Escludere le workstation con accesso con privilegi che verranno usate per risolvere i problemi se si verificano da questo anello. L'anello largo sarebbe un anello appropriato per questi dispositivi.

Anello 2: Veloce

- Installare gli aggiornamenti 4 giorni dopo il rilascio (9% dei dispositivi)

Un assortimento casuale, che comprende il 9% degli endpoint dell'organizzazione, deve essere aggiunto a Ring 2.

Questi dispositivi sono configurati per ricevere gli aggiornamenti 4 giorni dopo il rilascio, consentendo un maggior numero di test da parte di un numero maggiore di utenti prima di un'ampia distribuzione nel resto dell'organizzazione.

| Differimento degli aggiornamenti qualitativi | Differimento aggiornamento funzionalità | Valore di scadenza | Valore periodo di tolleranza | Tempo di installazione dell'aggiornamento qualità forzato | Riavvio forzato |

|---|---|---|---|---|---|

| 4 | 30 | 2 | 2 | 6 giorni dopo il rilascio e il rilevamento degli aggiornamenti qualitativi | 2 giorni dopo l'installazione dell'aggiornamento forzato |

Per la configurazione completa di questo anello, vedere Windows Update for Business Ring Configuration .SEE Windows Update for Business Ring Configuration for the complete configuration for this Ring.

Anello 3: Ampio

- Installare gli aggiornamenti 7 giorni dopo il rilascio (90% dei dispositivi)

Tutti i dispositivi rimanenti devono essere configurati per far parte dell'anello 3.

In questa fase, le organizzazioni hanno la certezza che gli aggiornamenti possano essere installati su larga scala nei propri dispositivi. Ring 3 configura gli aggiornamenti da posticipare di 7 giorni dalla versione prima di essere installati automaticamente.

| Differimento degli aggiornamenti qualitativi | Differimento aggiornamento funzionalità | Valore di scadenza | Valore periodo di tolleranza | Tempo di installazione dell'aggiornamento qualità forzato | Riavvio forzato |

|---|---|---|---|---|---|

| 7 | 60 | 2 | 2 | 9 giorni dopo il rilascio e il rilevamento dell'aggiornamento qualitativo | 2 giorni dopo l'installazione dell'aggiornamento forzato |

Per la configurazione completa di questo anello, vedere Windows Update for Business Ring Configuration .SEE Windows Update for Business Ring Configuration for the complete configuration for this Ring.

Anello 4: Sistemi critici

- Installare gli aggiornamenti 14 giorni dopo il rilascio

Alcune organizzazioni hanno un numero ridotto di dispositivi critici, ad esempio i dispositivi usati dal personale esecutivo.

Per questi tipi di dispositivi, le organizzazioni potrebbero voler rinviare ulteriormente l'installazione degli aggiornamenti qualitativi e delle funzionalità per ridurre al minimo eventuali interruzioni potenziali. Questi dispositivi farebbero parte dell'anello 4, in particolare per questi dispositivi critici.

| Differimento degli aggiornamenti qualitativi | Differimento aggiornamento funzionalità | Valore periodo di tolleranza | Valore di scadenza | Ora di installazione dell'aggiornamento | Riavvio forzato |

|---|---|---|---|---|---|

| 10 | 90 | 2 | 2 | 12 giorni dopo il rilascio e il rilevamento dell'aggiornamento qualitativo | 2 giorni dopo l'installazione dell'aggiornamento forzato |

Per la configurazione completa di questo anello, vedere Windows Update for Business Ring Configuration nell'appendice.

| Controllo ISM di dicembre 2024 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| 1694 | 1, 2, 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di server con connessione Internet e dispositivi di rete con connessione Internet vengono applicate entro due settimane dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit operativi. | Usando Windows Update per le aziende e gli anelli di aggiornamento definiti, le patch vengono installate con 2 settimane di rilascio. |

| 1501 | 1, 2, 3 | I sistemi operativi che non sono più supportati dai fornitori vengono sostituiti. | Usando gli anelli definiti, WUfB aggiornerà automaticamente i dispositivi all'aggiornamento delle funzionalità più recente. |

Accelerare gli aggiornamenti qualitativi

Intune offre la possibilità di accelerare gli aggiornamenti qualitativi, velocizzando l'installazione degli aggiornamenti qualitativi, ad esempio la versione più recente di martedì o un aggiornamento della sicurezza fuori banda per un difetto zero-day. Per velocizzare l'installazione, accelerare gli aggiornamenti usa i servizi disponibili, ad esempio il servizio di notifica push Windows (WNS) e i canali di notifica push, per recapitare il messaggio ai dispositivi che è disponibile un aggiornamento accelerato da installare. Questo processo consente ai dispositivi di avviare il download e l'installazione di un aggiornamento accelerato il prima possibile, senza dover attendere che il dispositivo eserciti gli aggiornamenti.

Dettagli di implementazione: accelerazione degli aggiornamenti qualitativi

Per accelerare gli aggiornamenti qualitativi:

- Creare un profilo Aggiornamenti qualitativi per Windows 10 e versioni successive, in Dispositivi> Aggiornamenti qualitativi diWindows>per Windows 10 e versioni successive (anteprima)

- Specificare un nome. È consigliabile che il nome dei criteri sia allineato alla versione dell'aggiornamento qualità che viene accelerata per semplificare il riferimento.

- Definire gli aggiornamenti qualitativi che Windows Update per le aziende accelera l'installazione di se la versione del sistema operativo del dispositivo è minore di.

- Definire il numero di giorni fino a quando non viene applicato un riavvio del dispositivo

- Assegnare il profilo a un gruppo contenente tutti i dispositivi Windows applicabili

Nota

Se il numero di giorni di attesa prima dell'applicazione di un riavvio è impostato su 0, il dispositivo verrà riavviato immediatamente al momento della ricezione dell'aggiornamento. L'utente non riceverà l'opzione per ritardare il riavvio.

| Controllo ISM di dicembre 2024 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| 1877 | 1, 2, 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di server con connessione Internet e dispositivi di rete connessi a Internet vengono applicate entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | Usando Windows Update metodo di distribuzione delle patch accelerato per le aziende, le patch vengono installate entro 48 ore. |

| 1879 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei driver vengono applicate entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | Usando gli anelli definiti, WUfB aggiorna automaticamente i dispositivi all'aggiornamento delle funzionalità più recente. |

Nota

È consigliabile rimuovere i criteri di aggiornamento qualitativo accelerati, in genere una volta confermato che la patch è stata distribuita correttamente in tutti i dispositivi o sostituita dagli aggiornamenti del mese successivo.

Ottimizzazione recapito

Ottimizzazione recapito è una soluzione gestita dal cloud che consente ai client di scaricare gli aggiornamenti da origini alternative (ad esempio altri peer in rete) oltre ai tradizionali server basati su Internet. Se configurate tramite Intune, le impostazioni di Ottimizzazione recapito possono essere configurate per i dispositivi Windows per ridurre il consumo di larghezza di banda Internet quando vengono scaricati i file binari di aggiornamento.

Dettagli di implementazione - Criteri di ottimizzazione recapito

- Creare un criterio di ottimizzazione recapito, in Dispositivi>Profilo> di configurazione diWindows>Crea>piattaforma> profilo Windows 10 e modelli>di tipo profilosuccessivi >Ottimizzazione recapito

- Specificare un nome per i criteri

- Nella pagina Impostazioni di configurazione usare i valori in base alle impostazioni dei criteri di ottimizzazione recapito nell'appendice e creare i criteri.

- Assegnare il profilo a un gruppo contenente tutti i dispositivi Windows applicabili.

gestione degli aggiornamenti del firmware e dei driver di Intune

Con Gestione aggiornamenti driver Windows in Microsoft Intune, si ottiene la possibilità di supervisionare, autorizzare la distribuzione e interrompere temporaneamente l'implementazione degli aggiornamenti dei driver nei dispositivi Windows 10 e Windows 11 gestiti. Intune, insieme al servizio di distribuzione Windows Update for Business (WUfB), gestisce l'intricato processo di identificazione degli aggiornamenti dei driver pertinenti per i dispositivi in base ai criteri di aggiornamento dei driver. Questi aggiornamenti sono classificati in base a Intune e WUfB-DS, semplificando il processo di distinzione tra gli aggiornamenti consigliati adatti a tutti i dispositivi e gli aggiornamenti facoltativi personalizzati per esigenze specifiche. Tramite i criteri di aggiornamento dei driver windows, si mantiene il controllo completo sull'installazione degli aggiornamenti dei driver nei dispositivi.

Ecco cosa è possibile fare:

- Abilita approvazioni automatiche per il driver consigliato Aggiornamenti: i criteri configurati per l'approvazione automatica sono immediatamente verdi e distribuiscono ogni nuova versione di aggiornamento del driver consigliata nei dispositivi assegnati ai criteri. I driver consigliati rappresentano in genere l'aggiornamento più recente contrassegnato come essenziale dal server di pubblicazione del driver. Inoltre, i driver non designati come versione consigliata corrente sono catalogati come altri driver, offrendo aggiornamenti facoltativi. Successivamente, quando un aggiornamento del driver più recente dall'OEM viene rilasciato e identificato come l'aggiornamento del driver consigliato corrente, Intune lo aggiunge automaticamente ai criteri e sposta il driver consigliato in precedenza nell'elenco di altri driver.

- Configurare i criteri per richiedere l'approvazione manuale di tutti gli aggiornamenti: questo criterio garantisce che gli amministratori debbano approvare un aggiornamento del driver prima che possa essere distribuito. Le versioni più recenti degli aggiornamenti dei driver per i dispositivi con questo criterio vengono aggiunte automaticamente ai criteri, ma rimangono inattive fino all'approvazione.

- Gestire i driver approvati per la distribuzione: è possibile modificare i criteri di aggiornamento dei driver per modificare i driver approvati per la distribuzione. È possibile sospendere la distribuzione di qualsiasi singolo aggiornamento del driver per arrestarne la distribuzione nei nuovi dispositivi e quindi riapprovare l'aggiornamento sospeso per consentire a Windows Update di riprendere l'installazione nei dispositivi applicabili.

Passaggi per distribuire driver e aggiornamento del firmware tramite Intune driver e funzionalità di gestione del firmware

Passaggio 1: Creare un profilo di aggiornamento del driver e anelli di distribuzione

Quando viene creato un criterio di aggiornamento dei criteri driver, l'amministratore IT può scegliere tra aggiornamenti automatici e manuali.

- Automatico: approva automaticamente tutti i driver consigliati e imposta quanto tempo dopo l'individuazione per iniziare a offrirli.

-

Manuale: approvare manualmente i driver e selezionare il giorno in cui iniziare a offrire l'aggiornamento quando li si approva. Con questa opzione, non vengono offerti driver fino all'approvazione manuale.

Per creare un set di circuiti di distribuzione, è consigliabile usare la combinazione di impostazioni seguente:

- Metodo di approvazione: approvare automaticamente tutti gli aggiornamenti del driver consigliati

- Rendere disponibili gli aggiornamenti dopo (giorni)

Passaggio 2: Esaminare i driver disponibili

Dopo aver creato i criteri, consentire ai dispositivi di analizzare la disponibilità di aggiornamenti per circa un giorno. La colonna Driver da esaminare include il numero di nuovi aggiornamenti dei driver consigliati pronti per la revisione per l'approvazione manuale. In un criterio automatico, i driver da rivedere rimangono a 0 perché i driver consigliati vengono approvati automaticamente. Questo è un ottimo indicatore che i nuovi driver sono stati individuati e sono in attesa di una decisione se approvare o rifiutare la distribuzione di tali driver.

Passaggio 3: Approvare i driver

Quando un amministratore IT approva un driver, in futuro sarà inoltre possibile specificare una data di approvazione. Dopo l'approvazione dei driver, Intune dispositivo Windows gestito li riceverà nel ciclo di sincronizzazione dei criteri successivo, in genere ogni 8 ore.

| Controllo ISM di dicembre 2024 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| ISM-1697 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei driver vengono applicate entro un mese dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit di lavoro. | il metodo di distribuzione driver e firmware di Intune verrà usato per approvare e distribuire la versione più recente del driver che attenua le vulnerabilità |

| ISM-1903 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nel firmware vengono applicate entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | L'amministratore IT approva la versione più recente del firmware nella console Intune quando le vulnerabilità del firmware vengono valutate come critiche dai fornitori |

| ISM-1904 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nel firmware vengono applicate entro un mese dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit funzionanti. | il metodo di distribuzione driver e firmware di Intune distribuisce i driver sicuri e la versione del firmware più recenti. |

Monitoraggio dell'installazione degli aggiornamenti

Nota

Conformità aggiornamenti deprecata a partire da marzo 2023.

Creazione di report sulla conformità tramite conformità degli aggiornamenti (Log Analytics)

Conformità aggiornamenti consente il monitoraggio degli aggiornamenti di qualità e funzionalità per le edizioni Windows 10 o Windows 11 Professional, Education ed Enterprise. Update Compliance collates Windows client diagnostic data to report on the status of updates on Windows devices into a Log Analytics workspace .Update Compliance collates Windows client diagnostic data to report on the status of updates on Windows devices into a Log Analytics workspace.Update Compliance collates Windows client diagnostic data to report on the status of updates on Windows devices into a Log Analytics workspace. Conformità aggiornamenti visualizza informazioni per tutti i dispositivi caricati nel servizio per determinare se sono aggiornati con quanto segue:

- Aggiornamenti della sicurezza: un dispositivo è aggiornato sugli aggiornamenti qualitativi ogni volta che è installato l'aggiornamento qualitativo più recente applicabile. Gli aggiornamenti qualitativi sono aggiornamenti cumulativi mensili specifici di una versione del client Windows.

- Aggiornamenti delle funzionalità: un dispositivo è aggiornato sugli aggiornamenti delle funzionalità ogni volta che è installato l'aggiornamento delle funzionalità più recente applicabile. La conformità degli aggiornamenti considera il canale di manutenzione quando si determina l'applicabilità degli aggiornamenti.

Per altre informazioni sui prerequisiti per il provisioning di un'area di lavoro Log Analytics per la conformità degli aggiornamenti, vedere Introduzione alla conformità degli aggiornamenti - Distribuzione di Windows.

Onboarding dei dispositivi per aggiornare la conformità

- Dopo aver creato la soluzione Conformità aggiornamenti, recuperare l'ID commerciale passando alla scheda Soluzioni per l'area di lavoro Log Analytics e quindi selezionare la soluzione WaaSUpdateInsights . Un CommercialID è un identificatore univoco globale assegnato a un'area di lavoro Log Analytics specifica.

- Configurare i criteri in modo che corrispondano ai criteri di conformità degli aggiornamenti

- Dalla console modificare il valore di CommercialID in CommercialID univoco (raccolto durante il passaggio 1)

- Assegnare il profilo a un gruppo contenente tutti i dispositivi Windows applicabili.

Uso dei report di conformità degli aggiornamenti

I dati di diagnostica consolidati vengono presentati in varie sezioni di report immediatamente disponibili in Conformità aggiornamenti. I dati raccolti vengono archiviati per 28 giorni all'interno di Conformità aggiornamenti.

Sezione Del report sulla conformità all'attenzione

Questa sezione fornisce una suddivisione di tutti i dispositivi client Windows e i problemi di aggiornamento rilevati da Conformità aggiornamenti. Il riquadro di riepilogo per questa sezione conta il numero di dispositivi che presentano problemi, mentre i pannelli all'interno della sezione decomposizione dei problemi riscontrati, ad esempio i dispositivi con versioni dei sistemi operativi non supportate e gli aggiornamenti di sicurezza mancanti. I dispositivi visualizzati in questi report richiedono la correzione da parte di un amministratore. Esiste anche un elenco predefinito di query che forniscono valori ma non rientrano in altre sezioni principali, ad esempio i dispositivi con riavvii in sospeso, configurazioni sospese e altro ancora.

Sezione Report sulla conformità dello stato degli aggiornamenti di sicurezza

Questa sezione elenca la percentuale di dispositivi che si trovano nell'aggiornamento della sicurezza più recente rilasciato per la versione di Windows in esecuzione. Selezionando questa sezione sono disponibili pannelli che riepilogano lo stato complessivo degli aggiornamenti della sicurezza in tutti i dispositivi e un riepilogo dello stato di avanzamento della distribuzione verso gli ultimi due aggiornamenti della sicurezza.

Sezione report sulla conformità dello stato dell'aggiornamento delle funzionalità

Questa sezione elenca la percentuale di dispositivi che si trovano nell'aggiornamento delle funzionalità più recente applicabile a un determinato dispositivo. Selezionando questa sezione sono disponibili pannelli che riepilogano lo stato complessivo dell'aggiornamento delle funzionalità in tutti i dispositivi e un riepilogo dello stato della distribuzione per le diverse versioni del client Windows nell'ambiente.

Sezione report sulla conformità dello stato di Ottimizzazione recapito

Questa sezione riepiloga i risparmi di larghezza di banda derivanti dall'utilizzo di Ottimizzazione recapito nell'ambiente. Fornisce una suddivisione della configurazione di Ottimizzazione recapito tra dispositivi e riepiloga i risparmi e l'utilizzo della larghezza di banda in più tipi di contenuto.

Windows Autopatch

Uno degli aspetti più costosi del processo di gestione degli aggiornamenti software consiste nel garantire che i dispositivi (fisici e virtuali) siano sempre integri per ricevere e segnalare gli aggiornamenti software per ogni ciclo di rilascio degli aggiornamenti software. È importante avere un modo per misurare, rilevare e correggere rapidamente quando qualcosa va storto con i processi di gestione delle modifiche in corso; consente di attenuare volumi elevati di ticket helpdesk, ridurre i costi e migliorare i risultati complessivi della gestione degli aggiornamenti.

Windows Autopatch è un servizio cloud che automatizza l'applicazione di patch per Windows, Microsoft 365 Apps per Enterprise, Microsoft Edge, Microsoft Teams, Surface Driver/Firmware, Driver pubblicati/Firmware contrassegnati come obbligatori in Windows Update store, Windows 365 e Desktop virtuale Azure (AVD) per l'organizzazione. Windows Autopatch offre un livello aggiuntivo per l'organizzazione per attenuare i problemi durante la distribuzione di Windows Aggiornamenti. Gli anelli di distribuzione di Windows Autopatch vengono separati a livello di dispositivo, il che significa che durante il processo di registrazione dei dispositivi di Windows Autopatch vengono assegnati dispositivi a uno degli anelli di distribuzione: Test, First, Fast o Broad.

Windows Autopatch è incluso in Windows 10/11 Enterprise E3 o versione successiva. Esistono prerequisiti aggiuntivi per l'uso di Autopatch, incluse alcune configurazioni di rete che devono essere considerate parte dell'implementazione.

Procedura di registrazione per la creazione automatica di patch

Passaggio 1: Valutazione dell'idoneità

Lo strumento di valutazione dell'idoneità controlla le impostazioni in Microsoft Intune e Microsoft Entra ID per assicurarsi che funzioni con Windows Autopatch come parte della registrazione del tenant.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ridurre al minimo il numero di utenti con il ruolo Amministratore globale consente di migliorare la sicurezza per l'organizzazione.

Per abilitare la valutazione di idoneità:

- Come amministratore globale, passare a Intune

- Nel riquadro sinistro selezionare Amministrazione tenant e quindi passare allaregistrazione tenant di Windows Autopatch>.

Lo strumento di valutazione dell'idoneità controlla Intune impostazioni per confermare gli anelli di distribuzione per Windows 10 o versioni successive e i requisiti minimi di amministratore e gli amministratori senza licenza. Controlla anche le impostazioni di Microsoft Entra, tra cui la co-gestione e le licenze.

Lo strumento di valutazione dell'idoneità fornisce un report e fornisce indicazioni su eventuali problemi che devono essere risolti e quali passaggi devono essere eseguiti per ottenere uno stato pronto. Dopo aver risolto i problemi, è possibile passare al passaggio successivo.

Passaggio 2: Verificare i contatti dell'amministratore

Lo scopo di questo passaggio è verificare che l'organizzazione disponga di amministratori per ogni area di interesse, in modo che il team di progettazione del servizio Di supporto automatico di Windows possa contattare l'amministratore dell'organizzazione in merito alla richiesta di supporto in futuro ed espandere il set di amministratori minimo durante il processo di registrazione.

| Area di interesse | Descrizione |

|---|---|

| Dispositivi | Registrazione del dispositivo |

| Integrità del dispositivo | |

| Aggiornamenti | Aggiornamenti qualitativi di Windows |

| Aggiornamenti di App Microsoft 365 per grandi imprese | |

| Aggiornamenti di Microsoft Edge | |

| Aggiornamenti di Microsoft Teams |

Completare la procedura seguente per aggiungere contatti di amministratore:

- Accedere Intune.

- In Amministrazione tenant nella sezione Creazione automatica di Windows selezionare Amministrazione contatti.

- Selezionare Aggiungi.

- Immettere i dettagli del contatto, tra cui nome, e-mail, numero di telefono e lingua preferita. Per un ticket di supporto, la lingua preferita del contatto principale del ticket determina la lingua usata per le comunicazioni tramite posta elettronica.

- Selezionare un'area di messa a fuoco e immettere i dettagli delle conoscenze e dell'autorità del contatto nell'area di messa a fuoco specificata.

- Selezionare Salva per aggiungere il contatto.

- Ripeti per ogni area dello stato attivo.

Nota

Un amministratore può avere più aree di interesse, soprattutto nelle organizzazioni più piccole.

Passaggio 3: Registrazione del dispositivo

Il processo di registrazione del dispositivo Windows Autopatch è trasparente per gli utenti finali.

Windows Autopatch deve registrare i dispositivi esistenti nel proprio servizio per gestire le distribuzioni degli aggiornamenti per conto dell'utente. Per eseguire la registrazione del dispositivo:

- L'amministratore IT esamina i prerequisiti di registrazione dei dispositivi Windows Autopatch prima di registrare i dispositivi con Windows Autopatch

- L'amministratore IT identifica i dispositivi che devono essere gestiti da Windows Autopatch e li aggiunge al gruppo di Microsoft Entra registrazione del dispositivo Di Windows Autopatch

- Copia automatica di Windows quindi:

- Esegue la registrazione preliminare dell'idoneità del dispositivo (controlli dei prerequisiti)

- Calcola la distribuzione dell'anello di distribuzione

- Assegna i dispositivi a un anello di distribuzione, in base al calcolo precedente

- Assegna i dispositivi ad altri gruppi di Microsoft Entra necessari per la gestione

- Contrassegna i dispositivi come attivi per la gestione in modo che possa applicare i criteri di distribuzione degli aggiornamenti

- L'amministratore IT monitora quindi le tendenze di registrazione dei dispositivi e i report sulla distribuzione degli aggiornamenti Il flusso di lavoro dettagliato di registrazione del dispositivo è disponibile qui.

Tipi di dispositivo Windows Autopatch

Qualsiasi dispositivo (fisico o virtuale) che contiene un ID dispositivo Microsoft Entra, può essere aggiunto al gruppo di Microsoft Entra registrazione del dispositivo di creazione automatica di Windows. Ciò può essere tramite l'appartenenza diretta o facendo parte di un altro gruppo di Microsoft Entra (dinamico o assegnato) annidato a questo gruppo, in modo che possa essere registrato con Windows Autopatch. L'unica eccezione è Windows 365 PC cloud, in quanto questi dispositivi virtuali devono essere registrati con Windows Autopatch dai criteri di provisioning Windows 365.

Autopatch per Windows 365

Windows 365 Enterprise offre agli amministratori IT la possibilità di registrare i dispositivi conilo automatico di Windows come parte della creazione dei criteri di provisioning Windows 365. Questa opzione offre un'esperienza semplice per amministratori e utenti per garantire che i PC cloud siano sempre aggiornati. Quando gli amministratori IT decidono di gestire i propri PC cloud Windows 365 con Windows Autopatch, il processo di creazione dei criteri di provisioning Windows 365 chiama le API di registrazione dei dispositivi Windows Autopatch per registrare i dispositivi per conto dell'amministratore IT. Per registrare un nuovo Windows 365 Cloud PC dispositivi con Windows Autopatch dai criteri di provisioning Windows 365:

- Vai a Intune.

- Nel riquadro sinistro selezionare Dispositivi.

- Passare a Provisioning>Windows 365.

- Selezionare Criteri di provisioning>Crea criterio.

- Specificare un nome di criterio e selezionare Tipo di join.

- Seleziona Avanti.

- Scegliere l'immagine desiderata e selezionare Avanti.

- Nella sezione Servizi gestiti da Microsoft selezionare Windows Autopatch. Selezionare quindi Avanti.

- Assegnare il criterio di conseguenza e selezionare Avanti.

- Selezionare Crea.

Ora i pc cloud di cui è stato appena effettuato il provisioning Windows 365 Enterprise verranno registrati e gestiti automaticamente da Windows Autopatch.

Windows Autopatch in Desktop virtuale Azure

Windows Autopatch è disponibile per Desktop virtuale Azure. Gli amministratori aziendali possono effettuare il provisioning dei carichi di lavoro di Desktop virtuale Azure per essere gestiti da Windows Autopatch usando il processo di registrazione del dispositivo esistente in base ai computer fisici. Windows Autopatch offre lo stesso ambito del servizio con le macchine virtuali come per i dispositivi fisici. Tuttavia, Windows Autopatch posticipa qualsiasi supporto specifico di Desktop virtuale Azure a supporto tecnico di Azure, se non diversamente specificato.

Dashboard e creazione di report per la creazione automatica di report

Autopatch fornisce un dashboard di riepilogo e vari report dello stato corrente e dei report cronologici (longitudinali) (fino a 90 giorni) di tutti i dispositivi registrati in Autopatch, che possono essere esportati in un file CSV, se necessario. Per visualizzare lo stato di aggiornamento corrente per tutti i dispositivi registrati:

- Accedere al Intune.

- Passare a Report>Windows Autopatch>Windows Quality Aggiornamenti.

Il report Tutti i dispositivi contiene:

| Informazioni | Descrizione |

|---|---|

| Nome dispositivo | Nome del dispositivo. |

| Microsoft Entra ID dispositivo | L'Microsoft Entra ID corrente dell'ID dispositivo registrato per il dispositivo. |

| Numero di serie | Il numero di serie corrente Intune registrato per il dispositivo. |

| Anello di distribuzione | Anello di distribuzione di Windows Autopatch attualmente assegnato per il dispositivo. |

| Stato dell'aggiornamento | Stato dell'aggiornamento corrente per il dispositivo |

| Aggiornare lo stato secondario | Stato secondario dell'aggiornamento corrente per il dispositivo |

| Versione sistema operativo | Versione corrente di Windows installata nel dispositivo. |

| Revisione del sistema operativo | La revisione corrente di Windows installata nel dispositivo. |

| Intune'ora dell'ultimo check-in | L'ultima volta che il dispositivo è stato archiviato in Intune. |

| Controllo ISM di dicembre 2024 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| 1694 | 1, 2, 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di server con connessione Internet e dispositivi di rete con connessione Internet vengono applicate entro due settimane dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit operativi. | Per i dispositivi registrati con Windows Autopatch, gli aggiornamenti vengono installati entro 2 settimane. |

| 1877 | 1, 2, 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di server con connessione Internet e dispositivi di rete connessi a Internet vengono applicate entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | I gruppi autopatch offrono all'organizzazione la flessibilità necessaria per rispettare le scadenze entro 48 ore, se necessario. |

| 1879 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei driver vengono applicate entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | I gruppi autopatch offrono all'organizzazione la flessibilità necessaria per rispettare le scadenze entro 48 ore, se necessario. |

Uso di Gestione delle vulnerabilità di Microsoft Defender per identificare le vulnerabilità

Gestione delle vulnerabilità di Microsoft Defender (DVM) offre visibilità degli asset, valutazioni intelligenti e strumenti di correzione predefiniti per dispositivi Windows, macOS, Linux, Android, iOS e di rete.

Come prerequisito, è necessario eseguire l'onboarding degli endpoint in Microsoft Defender per endpoint. Esistono altri prerequisiti aggiuntivi per l'uso della DVM. Una volta eseguito l'onboarding, la DVM è in grado di valutare se le vulnerabilità sono applicabili ai singoli dispositivi e fornire azioni consigliate.

Dettagli di implementazione: onboarding degli endpoint in Microsoft Defender per endpoint

- Creare un nuovo profilo di configurazione di Windows con un tipo di modello>Microsoft Defender per endpoint (dispositivi desktop in esecuzione Windows 10 o versioni successive).

- Impostare Velocizzare la frequenza dei report di telemetria su Abilita.

- Assegnare il profilo a un gruppo contenente tutti i dispositivi Windows applicabili.

Individuazione di vulnerabilità tramite Gestione delle vulnerabilità di Microsoft Defender

Dopo l'onboarding dei dispositivi in Defender per endpoint, la DVM può determinare se i dispositivi sono potenzialmente esposti a vulnerabilità e fornire raccomandazioni sulla sicurezza per ogni debolezza identificata.

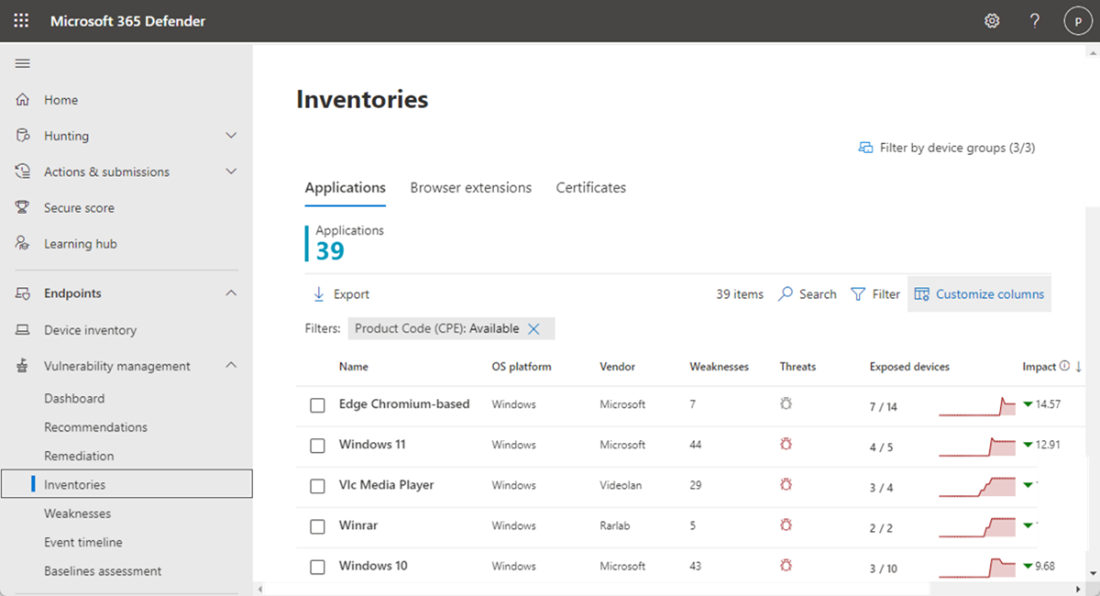

Nel portale di sicurezza Microsoft in Inventari di gestione > delle vulnerabilità vengono visualizzati i prodotti software identificati tra gli endpoint di cui è stato eseguito l'onboarding in Defender per endpoint, inclusi il nome del fornitore, i punti deboli rilevati, le minacce associate e i dispositivi esposti.

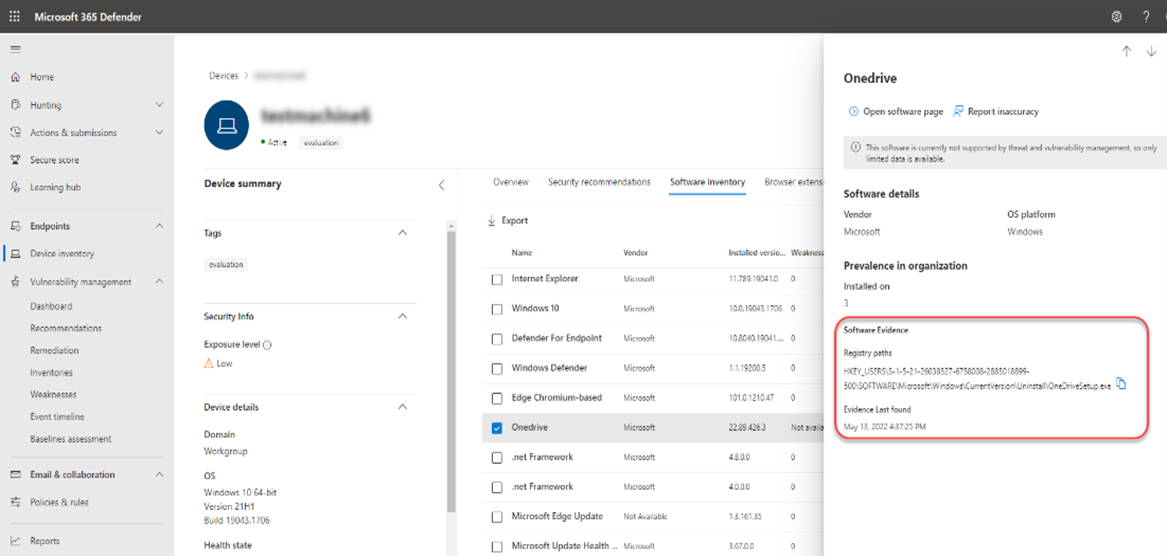

È anche possibile esaminare gli inventari software in dispositivi specifici passando alla pagina Inventario dispositivi. Selezionare il nome di un dispositivo per aprire la pagina del dispositivo (ad esempio Computer1), quindi selezionare la scheda Inventario software per visualizzare un elenco di tutto il software noto presente nel dispositivo. Selezionare una voce software specifica per aprire il riquadro a comparsa con altre informazioni.

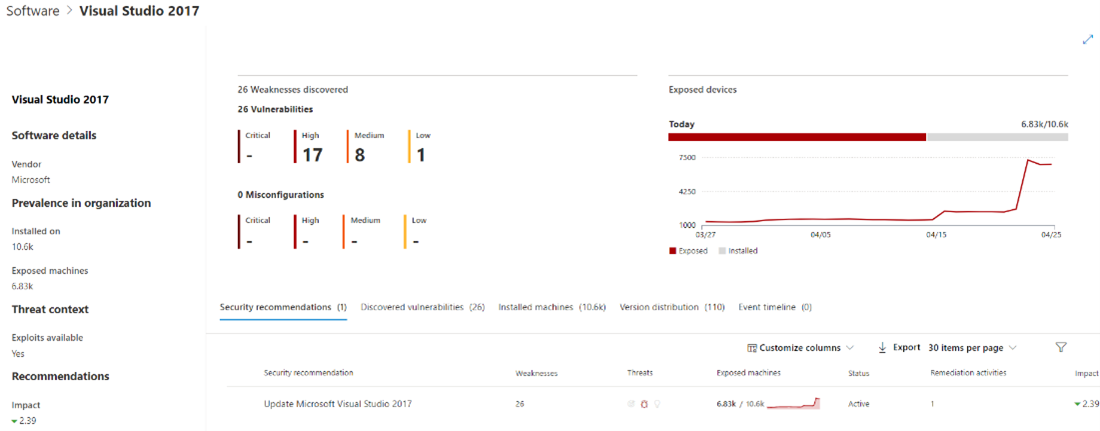

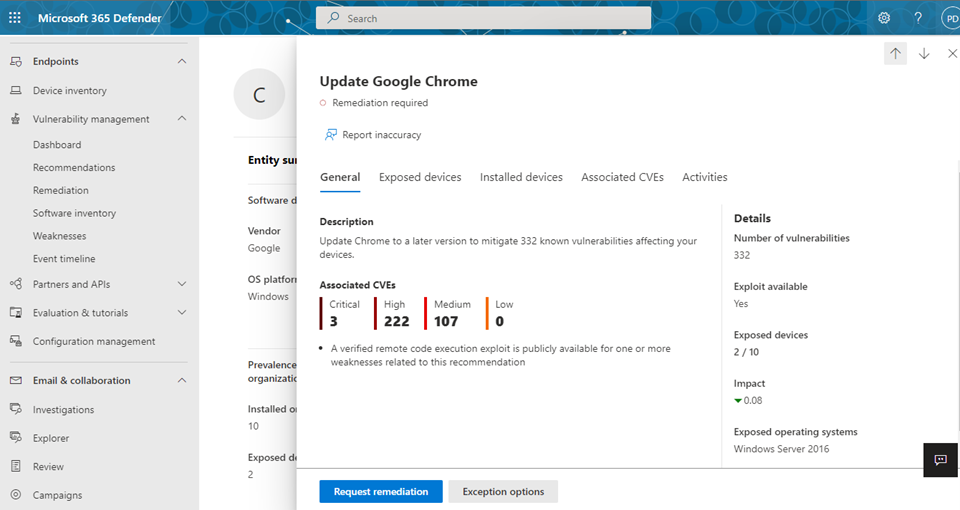

L'apertura della pagina software specifica fornisce altri dettagli sull'applicazione, come illustrato nello screenshot seguente. I dettagli visualizzati includono:

- Raccomandazioni di sicurezza corrispondenti per i punti deboli e le vulnerabilità identificati.

- Cve denominati di vulnerabilità individuate.

- Dispositivi in cui è installato il software (insieme a nome del dispositivo, dominio, sistema operativo e altro ancora).

- Elenco delle versioni software (incluso il numero di dispositivi in cui è installata la versione, il numero di vulnerabilità individuate e i nomi dei dispositivi installati).

Correzione delle vulnerabilità tramite Microsoft Intune

Le funzionalità della DVM sono progettate per colmare il divario tra gli amministratori IT e di sicurezza tramite il flusso di lavoro delle richieste di correzione. Le azioni di correzione della DVM possono usare integrazioni native per generare attività di correzione in Intune. Inoltre, l'API DVM può essere usata per orchestrare i processi di correzione e le azioni con strumenti di terze parti, se necessario. I passaggi seguenti descrivono il flusso di lavoro di correzione usando DVM e Intune:

Per usare questa funzionalità, abilitare la connessione Microsoft Intune.

- Nel portale di Microsoft Defender.

- Passare a Impostazioni>Endpoint> Funzionalitàgenerali>avanzate.

- Scorrere verso il basso e cercare la connessione Microsoft Intune.

- Per impostazione predefinita, l'interruttore è disattivato. Attivare l'interruttore Microsoft Intune connessione.

Nota

L'abilitazione della connessione a Microsoft Intune è necessaria per creare un'attività di sicurezza Intune corrispondente durante la creazione di una richiesta di correzione nella DVM. L'opzione per creare un'attività di sicurezza Intune non viene visualizzata se la connessione non è abilitata.

- Passare al menu di spostamento Gestione vulnerabilità nel portale di Microsoft Defender e selezionare Raccomandazioni.

- Selezionare un consiglio di sicurezza per cui si vuole richiedere la correzione e quindi selezionare Opzioni di correzione .

- Compilare il modulo, inclusi gli elementi per cui si richiede la correzione, i gruppi di dispositivi applicabili, la priorità, la data di scadenza e le note facoltative.

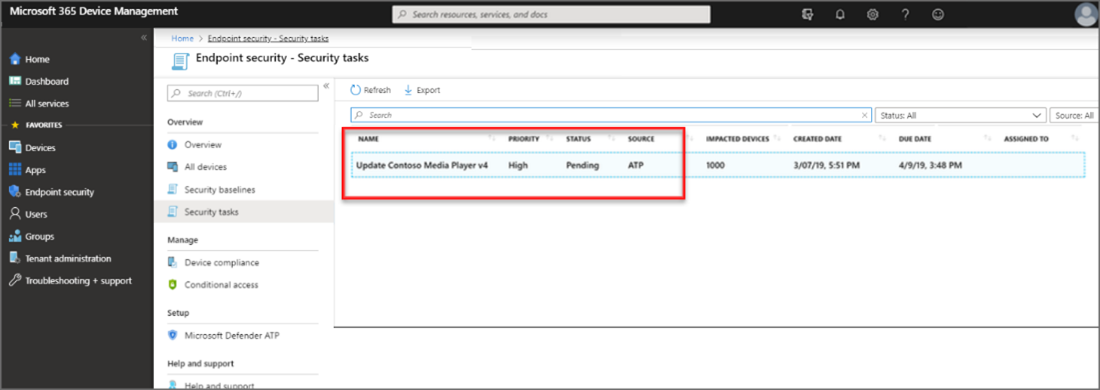

L'invio di una richiesta di correzione crea un elemento attività di correzione all'interno della DVM, che può essere usato per monitorare qualsiasi stato di correzione. Quando un amministratore invia una richiesta di correzione dalla pagina Raccomandazioni per la sicurezza, viene creata un'attività di sicurezza che può essere tenuta traccia nella pagina Correzione e viene creato un ticket di correzione in Microsoft Intune. Questo non attiverà la correzione o applicherà alcuna modifica ai dispositivi.

L'immagine seguente mostra un'attività di sicurezza creata in Intune:

- L'amministratore Intune seleziona l'attività di sicurezza per visualizzare i dettagli sull'attività. L'amministratore seleziona quindi Accetta, che aggiorna lo stato sia in Intune che in Defender per endpoint in Accettato.

L'amministratore Intune quindi corregge l'attività in base alle indicazioni fornite. Le indicazioni variano a seconda del tipo di correzione necessario. Quando disponibili, le linee guida per la correzione includono collegamenti che aprono riquadri pertinenti per le configurazioni in Intune.

Altre informazioni sulla DVM sono disponibili nella sezione Applicazioni patch.

| Controllo ISM di dicembre 2024 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| 1701 | 1, 2, 3 | Uno scanner di vulnerabilità viene usato almeno ogni giorno per identificare le patch o gli aggiornamenti mancanti per le vulnerabilità nei sistemi operativi di server con connessione Internet e dispositivi di rete con connessione Internet. | L'onboarding dei dispositivi verrà caricato in Defender per endpoint. Gestione delle vulnerabilità di Microsoft Defender monitorerà e rileverà continuamente i rischi nei dispositivi di un'organizzazione. |

| 1703 | 3 | Uno scanner di vulnerabilità viene usato almeno quindici giorni per identificare le patch o gli aggiornamenti mancanti per le vulnerabilità nei driver. | L'onboarding dei dispositivi verrà caricato in Defender per endpoint. Gestione delle vulnerabilità di Microsoft Defender monitorerà e rileverà continuamente i rischi nei dispositivi di un'organizzazione. |

| 1900 | 3 | Uno scanner di vulnerabilità viene usato almeno quindici giorni per identificare le patch o gli aggiornamenti mancanti per le vulnerabilità nel firmware. | L'onboarding dei dispositivi verrà caricato in Defender per endpoint. Gestione delle vulnerabilità di Microsoft Defender monitorerà e rileverà continuamente i rischi nei dispositivi di un'organizzazione. |

Conformità in base alla versione del sistema operativo del dispositivo

I criteri di conformità in Intune offrono la possibilità di determinare se un dispositivo è conforme o non conforme in base al fatto che un dispositivo possa soddisfare uno o più requisiti configurati. Questo stato di conformità del dispositivo viene valutato quando si accede alle risorse aziendali protette dall'accesso condizionale per consentire o negare l'accesso alla risorsa.

Intune può determinare se un dispositivo è conforme o non conforme in base alla versione corrente del sistema operativo del dispositivo. Usando il controllo delle concessioni di conformità del dispositivo nell'accesso condizionale, gli utenti potranno accedere alle risorse aziendali solo nei dispositivi che soddisfano o superano la versione minima del sistema operativo.

Dettagli di implementazione: Windows Update criteri di conformità

- Creare criteri di conformità Windows, in Dispositivi > Criteri di conformità > di Windows > Creare la piattaforma > criteri > Windows 10 e versioni successive.

- Specificare un nome per i criteri.

- Selezionare Proprietà dispositivo, immettere la versione minima del sistema operativo da considerare conforme nella versione minima del sistema operativo.

- Assegnare il profilo a un gruppo contenente tutti i dispositivi Windows applicabili.

È stato fornito un criterio di conformità tipico che valuta i dispositivi in base al valore del sistema operativo.

Nota

Il valore fornito per la versione minima del sistema operativo sia per Windows 11 che per Windows 10 dovrà essere incrementato nel tempo.

| Controllo ISM di dicembre 2024 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| 1407 | 3 | Viene usata la versione più recente, o la versione precedente, dei sistemi operativi. | Gli utenti che usano dispositivi che non soddisfano la versione del sistema operativo definita nei criteri di conformità assegnati non potranno accedere alla risorsa aziendale, se usata in combinazione con l'accesso condizionale. |

Applicazione di patch a sistemi non con connessione Internet

Microsoft suggerisce di usare servizi cloud come Microsoft Intune e Gestore aggiornamenti di Azure per mantenere la versione del sistema operativo e applicare patch alle vulnerabilità.

Tuttavia, per i sistemi e i server offline, Microsoft consiglia di usare le funzionalità di gestione delle patch di Microsoft Configuration Manager. Per altri dettagli, vedere Microsoft Configuration Manager.

| Controllo ISM di dicembre 2024 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| ISM-1695 | 1, 2 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di workstation, server non connessi a Internet e dispositivi di rete non connessi a Internet vengono applicati entro un mese dal rilascio. | Gli amministratori IT distribuiscono gli aggiornamenti con una configurazione di scadenza della data desiderata in Microsoft Configuration Manager |

| ISM-1696 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di workstation, server non connessi a Internet e dispositivi di rete non connessi a Internet vengono applicati entro 48 ore dal rilascio quando le vulnerabilità vengono valutate come critiche dai fornitori o quando esistono exploit di lavoro. | Gli amministratori IT distribuiscono gli aggiornamenti con una configurazione di scadenza non appena possibile in Microsoft Configuration Manager |

| ISM-1702 | 1, 2, 3 | Uno scanner di vulnerabilità viene usato almeno quindici giorni per identificare le patch o gli aggiornamenti mancanti per le vulnerabilità nei sistemi operativi di workstation, server non connessi a Internet e dispositivi di rete non connessi a Internet. | L'amministratore IT configura la funzionalità di aggiornamento software di Configuration Manager per eseguire un'analisi delle patch mancanti nel sistema almeno una volta ogni 14 giorni. |

| ISM-1902 | 3 | Le patch, gli aggiornamenti o altre mitigazioni dei fornitori per le vulnerabilità nei sistemi operativi di workstation, server non connessi a Internet e dispositivi di rete non connessi a Internet vengono applicate entro un mese dal rilascio quando le vulnerabilità vengono valutate come non critiche dai fornitori e non esistono exploit di lavoro. | Gli amministratori IT distribuiscono gli aggiornamenti con una configurazione di scadenza della data desiderata in Microsoft Configuration Manager. |