Mengelola kunci enkripsi

Semua lingkungan Microsoft Dataverse menggunakan Transparent Data Encryption (TDE) SQL Server untuk melakukan enkripsi real-time data saat ditulis ke disk, yang juga dikenal sebagai enkripsi yang sedang beristirahat.

Secara default, Microsoft menyimpan dan mengelola kunci enkripsi database untuk lingkungan Anda sehingga Anda tidak perlu melakukannya. Fitur kunci terkelola di Microsoft Power Platform pusat admin memberi administrator kemampuan untuk mengelola sendiri kunci enkripsi database yang terkait dengan Dataverse penyewa.

Penting

Mulai 6 Januari 2026, kami akan menghentikan dukungan untuk bawa kunci sendiri (BYOK). Pelanggan didorong untuk beralih ke kunci yang dikelola pelanggan (CMK), solusi yang disempurnakan yang menawarkan fungsionalitas yang ditingkatkan, dukungan yang lebih luas untuk sumber data, dan performa yang lebih baik. Pelajari selengkapnya di Mengelola kunci enkripsi yang dikelola pelanggan dan Memigrasikan lingkungan bawa kunci Anda sendiri (BYOK) ke kunci yang dikelola pelanggan.

Manajemen kunci enkripsi hanya berlaku untuk database lingkungan Azure SQL. Fitur dan layanan berikut terus menggunakan kunci enkripsi yang dikelola Microsoft untuk mengenkripsi data mereka dan tidak dapat dienkripsi dengan kunci enkripsi yang dikelola sendiri:

- Copilot dan fitur AI generatif di Microsoft Power Platform dan Microsoft Dynamics 365

- Pencarian Dataverse

- Tabel elastis

- Mobile Offline

- Log Aktivitas (Portal Microsoft 365)

- Exchange (sinkronisasi sisi server)

Catatan

- Fitur kunci enkripsi database yang dikelola sendiri harus diaktifkan oleh Microsoft untuk penyewa Anda sebelum Anda dapat menggunakan fitur tersebut.

- Untuk menggunakan fitur manajemen enkripsi data untuk lingkungan, lingkungan harus dibuat setelah fitur pengelolaan sendiri kunci enkripsi basis data diaktifkan oleh Microsoft.

- Setelah fitur diaktifkan di penyewa Anda, semua lingkungan baru dibuat hanya dengan penyimpanan Azure SQL. Lingkungan ini, terlepas dari apakah dienkripsi dengan bawa kunci Anda sendiri (BYOK) atau kunci yang dikelola Microsoft, memiliki batasan dengan ukuran unggahan file, tidak dapat menggunakan layanan Cosmos dan Datalake, dan Dataverse indeks Pencarian dienkripsi dengan kunci yang dikelola Microsoft. Untuk menggunakan layanan ini, Anda harus bermigrasi ke kunci yang dikelola pelanggan.

- File dan Gambar dengan ukuran kurang dari 128 MB dapat digunakan jika lingkungan Anda adalah versi 9.2.21052.00103 atau lebih tinggi.

- Sebagian besar lingkungan yang ada memiliki file dan log yang disimpan di database SQL non-Azure. Lingkungan ini tidak dapat dipilih ke kunci enkripsi yang dikelola sendiri. Hanya lingkungan baru (setelah Anda mendaftar untuk program ini) dapat diaktifkan dengan kunci enkripsi terkelola sendiri.

Pengantar manajemen kunci

Dengan manajemen kunci, administrator dapat memberikan kunci enkripsi sendiri atau memiliki kunci enkripsi yang dihasilkan bagi mereka, yang digunakan untuk melindungi database untuk lingkungan.

Fitur manajemen kunci mendukung file kunci enkripsi PFX maupun BYOK, seperti yang disimpan dalam sebuah hardware security module (HSM). Untuk menggunakan opsi kunci enkripsi unggah, Anda memerlukan kunci enkripsi publik dan pribadi.

Fitur manajemen kunci memerlukan kompleksitas dari manajemen kunci enkripsi dengan menggunakan Azure Key Vault untuk mengamankan penyimpanan kunci enkripsi. Azure Key Vault membantu menjaga kunci kriptografis dan rahasia yang digunakan oleh aplikasi awan dan layanan. Fitur manajemen kunci tidak mengharuskan Anda memiliki langganan Azure Key Vault dan untuk sebagian besar situasi tidak perlu mengakses kunci enkripsi yang digunakan di Dataverse dalam vault.

Fitur kunci terkelola memungkinkan Anda melakukan tugas-tugas berikut.

Mengaktifkan kemampuan untuk mengelola sendiri database kunci enkripsi yang terkait dengan lingkungan.

Menghasilkan kunci enkripsi baru atau meng-upload file kunci enkripsi . PFX atau. BYOK yang sudah ada.

Kunci dan buka lingkungan penyewa.

Peringatan

Sementara penyewa terkunci, semua lingkungan dalam penyewa tidak dapat diakses oleh siapa pun. Informasi selengkapnya: kunci penyewa.

Pahami potensi risiko ketika Anda mengatur kunci Anda

Seperti dengan aplikasi penting bisnis, personil dalam organisasi Anda yang memiliki akses tingkat administratif harus terpercaya. Sebelum Anda menggunakan fitur manajemen kunci, Anda harus memahami risiko ketika Anda mengatur kunci enkripsi database Anda. Bisa dibayangkan bahwa administrator jahat (seseorang yang diberikan atau telah memperoleh akses tingkat administrator dengan maksud untuk membahayakan keamanan organisasi atau proses bisnis) yang bekerja dalam organisasi Anda mungkin menggunakan fitur kunci terkelola untuk membuat kunci dan menggunakannya untuk mengunci semua lingkungan di penyewa.

Pertimbangkan urutan peristiwa berikut.

Administrator berbahaya masuk ke Pusat admin Power Platform, membuka tab lingkungan dan memilih Kelola kunci enkripsi. Administrator berbahaya kemudian membuat kunci baru dengan sandi dan mengunduh kunci enkripsi ke drive lokal mereka, dan mengaktifkan kunci baru. Sekarang semua database lingkungan dienkripsi dengan kunci baru. Selanjutnya, administrator berbahaya akan mengunci penyewa dengan tombol baru diunduh, lalu mengambil atau menghapus kunci enkripsi yang telah diunduh.

Tindakan ini mengakibatkan menonaktifkan semua lingkungan dalam penyewa dari akses online dan membuat semua cadangan database tidak dapat dipulihkan.

Penting

Untuk mencegah administrator berbahaya mengganggu operasi bisnis dengan mengunci database, fitur tombol terkelola tidak memungkinkan lingkungan penyewa terkunci 72 jam setelah kunci enkripsi diubah atau diaktifkan. Ini memberikan waktu 72 jam untuk administrator lain untuk membatalkan perubahan kunci tidak sah.

Persyaratan kunci enkripsi

Jika Anda memberikan kunci enkripsi Anda sendiri, kunci Anda harus memenuhi persyaratan yang diterima oleh Azure Key Vault.

- Format file kunci enkripsi harus PFX atau BYOK.

- RSA 2048-bit.

- Jenis kunci RSA-HSM (memerlukan permintaan Dukungan Microsoft).

- File kunci enkripsi PFX harus dilindungi sandi.

Untuk informasi selengkapnya tentang membuat dan mentransfer kunci yang dilindungi HSM melalui Internet, lihat Cara membuat dan mentransfer kunci yang dilindungi HSM untuk Azure Key Vault. Hanya tombol nCipher Vendor HSM yang didukung. Sebelum membuat kunci HSM, buka pusat admin Power Platform jendela Kelola kunci enkripsi/Buat kunci Baru untuk mendapatkan ID langganan untuk kawasan lingkungan Anda. Anda harus menyalin dan merekatkan ID langganan ini ke HSM untuk membuat kunci. Ini memastikan bahwa hanya Azure Key Vault kami yang dapat membuka file Anda.

Tugas-tugas manajemen kunci

Untuk menyederhanakan tugas manajemen utama, tugas dipecah menjadi tiga area:

- Membuat atau mengunggah kunci enkripsi untuk penyewa

- Mengaktifkan kunci enkripsi untuk penyewa

- Mengelola enkripsi untuk lingkungan

Administrator dapat Pusat Admin Power Platform atau cmdlet modul administrasi Power Platform untuk menjalankan tugas manajemen kunci perlindungan penyewa yang dijelaskan di sini.

Membuat atau mengunggah kunci enkripsi untuk penyewa

Semua kunci enkripsi disimpan dalam Azure Key Vault, dan hanya dapat berupa satu tombol aktif kapan pun. Karena kunci aktif digunakan untuk mengenkripsi semua lingkungan di penyewa, mengelola enkripsi dioperasikan pada tingkat penyewa. Setelah kunci diaktifkan, setiap lingkungan individual kemudian dapat dipilih untuk menggunakan kunci untuk enkripsi.

Gunakan prosedur ini untuk mengatur fitur kunci terkelola pertama kali untuk lingkungan atau untuk mengubah (atau menggulirkan) kunci enkripsi untuk penyewa yang sudah dikelola sendiri.

Peringatan

Saat Anda melakukan langkah-langkah yang dijelaskan di sini untuk pertama kalinya, Anda memilih untuk mengelola sendiri kunci enkripsi Anda. Informasi lebih lanjut: Pahami potensi risiko ketika Anda mengatur kunci Anda.

Masuk ke Power Platform pusat admin, sebagai admin (admin atau Microsoft Power Platform admin Dynamics 365).

Pilih lingkungan tab, dan di toolbar pilih Kelola kunci enkripsi.

Pilih Konfirmasi untuk mengakui risiko kunci terkelola.

Di toolbar, pilih kunci Baru.

Pada panel kiri, lengkapi rincian untuk menghasilkan atau mengunggah kunci:

- Pilih kawasan. Pilihan ini hanya ditampilkan jika penyewa Anda memiliki beberapa kawasan.

- Masukkan nama kunci.

- Pilih dari opsi berikut:

- Pilih Buat baru (.pfx) untuk membuat kunci baru. Informasi selengkapnya: membuat kunci baru (.pfx).

- Untuk menggunakan kunci yang dihasilkan Anda sendiri, pilih upload (.pfx atau .byok). Informasi selengkapnya: mengunggah kunci (.pfx atau .byok).

Pilih Selanjutnya.

Membuat kunci baru (.pfx)

- Masukkan kata sandi, lalu masukkan kembali kata sandi untuk mengonfirmasi.

- Pilih buat, lalu pilih pemberitahuan file yang dibuat di browser Anda.

- Kunci enkripsi. File PFX diunduh ke folder unduhan default browser web Anda. Simpan file di lokasi yang aman (sebaiknya kunci ini dicadangkan bersama dengan kata sandinya).

Unggah kunci (.pfx atau .byok)

- Pilih upload kunci, pilih file .pfx atau .byok1, lalu pilih buka.

- Masukkan kata sandi untuk kunci, dan kemudian pilih Buat.

1 Untuk file kunci enkripsi .byok, pastikan Anda menggunakan id langganan seperti ditampilkan di layar ketika Anda mengekspor kunci enkripsi dari HSM lokal Anda. Informasi lebih lanjut: cara membuat dan mentransfer kunci yang dilindungi HSM untuk Azure Key Vault.

Catatan

Untuk mengurangi jumlah langkah bagi administrator untuk mengelola proses kunci, kunci diaktifkan secara otomatis saat diunggah pertama kali. Semua unggahan kunci berikutnya memerlukan langkah tambahan untuk mengaktifkan kunci.

Mengaktifkan kunci enkripsi untuk penyewa

Setelah kunci enkripsi dihasilkan atau diunggah untuk penyewa, kunci ini dapat diaktifkan.

- Masuk ke Power Platform pusat admin, sebagai admin (admin atau Microsoft Power Platform admin Dynamics 365).

- Pilih lingkungan tab, dan di toolbar pilih Kelola kunci enkripsi.

- Pilih Konfirmasi untuk mengakui risiko kunci terkelola.

- Pilih kunci yang memiliki status tersedia, lalu pilih Aktifkan kunci di toolbar.

- Pilih Konfirmasi untuk mengakui perubahan kunci.

Bila Anda mengaktifkan kunci untuk penyewa, diperlukan beberapa saat bagi layanan manajemen kunci untuk mengaktifkan kunci. Keadaan status kunci menampilkan tombol saat penginstalan saat kunci baru atau yang diunggah diaktifkan. Setelah kunci diaktifkan, berikut terjadi:

- Semua lingkungan terenkripsi secara otomatis dienkripsi dengan kunci aktif (tidak ada waktu henti dengan tindakan ini).

- Saat diaktifkan, kunci enkripsi diterapkan ke semua lingkungan yang diubah dari kunci enkripsi yang disediakan Microsoft ke kunci enkripsi yang dikelola sendiri.

Penting

Untuk merampingkan proses manajemen kunci sehingga semua lingkungan dikelola oleh kunci yang sama, tombol aktif tidak dapat diperbarui bila ada lingkungan yang terkunci. Semua lingkungan terkunci harus dibuka sebelum kunci baru dapat diaktifkan. Jika ada lingkungan terkunci yang tidak perlu dibuka, mereka harus dihapus.

Catatan

Setelah kunci enkripsi diaktifkan, Anda tidak dapat mengaktifkan tombol lain selama 24 jam.

Mengelola enkripsi untuk lingkungan

Secara default, setiap lingkungan dienkripsi dengan kunci enkripsi yang disediakan Microsoft. Setelah kunci enkripsi diaktifkan untuk penyewa, administrator dapat memilih untuk mengubah enkripsi default untuk menggunakan kunci enkripsi yang diaktifkan. Untuk menggunakan kunci diaktifkan, ikuti langkah berikut.

Terapkan kunci enkripsi ke lingkungan

- Masuk ke pusat admin Power Platform, dengan menggunakan kredensial peran Admin Lingkungan atau Administrator Sistem.

- Pilih tab lingkungan.

- Buka lingkungan terenkripsi yang disediakan Microsoft.

- Pilih Lihat semua.

- Di bagian enkripsi lingkungan, pilih Kelola.

- Pilih Konfirmasi untuk mengakui risiko kunci terkelola.

- Pilih Terapkan kunci ini untuk menerima perubahan enkripsi untuk menggunakan tombol yang diaktifkan.

- Pilih Konfirmasi untuk mengakui bahwa Anda mengelola kunci secara langsung dan ada waktu henti untuk tindakan ini.

Kembalikan kembali kunci enkripsi terkelola ke kunci enkripsi yang disediakan Microsoft

Mengembalikan ke kunci enkripsi yang disediakan Microsoft mengkonfigurasi lingkungan kembali ke perilaku default di mana Microsoft mengelola kunci enkripsi untuk Anda.

- Masuk ke pusat admin Power Platform, dengan menggunakan kredensial peran Admin Lingkungan atau Administrator Sistem.

- Pilih tab lingkungan, lalu pilih lingkungan yang dienkripsi dengan kunci terkelola sendiri.

- Pilih Lihat semua.

- Di bagian enkripsi lingkungan, pilih Kelola, lalu pilih konfirmasikan.

- Di Kembali ke manajemen enkripsi standar, pilih kembali.

- Untuk lingkungan produksi, konfirmasikan lingkungan dengan memasukkan nama lingkungan.

- Untuk Kembali ke manajemen kunci enkripsi standar, pilih Konfirmasi.

Kunci penyewa

Karena hanya ada satu kunci aktif per penyewa, mengunci enkripsi untuk penyewa menonaktifkan semua lingkungan yang ada di penyewa. Semua lingkungan yang terkunci tetap tidak dapat diakses untuk semua orang, termasuk Microsoft, sampai admin Power Platform di organisasi Anda membuka itu dengan menggunakan tombol yang digunakan untuk mengunci.

Perhatian

Anda tidak pernah harus mengunci lingkungan penyewa sebagai bagian dari proses bisnis normal Anda. Saat Anda mengunci Dataverse penyewa, semua lingkungan akan offline dan tidak dapat diakses oleh siapa pun, termasuk Microsoft. Selain itu, Layanan seperti Sinkronisasi dan pemeliharaan semua dihentikan. Jika Anda memutuskan untuk meninggalkan layanan, mengunci penyewa dapat memastikan bahwa data online Anda tidak pernah diakses lagi oleh siapapun.

Perhatikan hal berikut tentang lingkungan penyewa yang mengunci:

- Lingkungan terkunci tidak dapat dipulihkan dari cadangan.

- Lingkungan terkunci dihapus jika tidak dibuka setelah 28 hari.

- Anda tidak dapat mengunci lingkungan selama 72 jam setelah perubahan kunci enkripsi.

- Mengunci penyewa akan mengunci semua lingkungan aktif dalam penyewa.

Penting

- Anda harus menunggu minimal satu jam setelah Anda mengunci lingkungan aktif agar dapat membukanya.

- Setelah proses kunci dimulai, Semua kunci enkripsi dengan status aktif atau tersedia akan dihapus. Proses penguncian dapat memakan waktu hingga satu jam dan selama waktu ini membuka kunci lingkungan yang terkunci tidak diperbolehkan.

- Masuk ke Power Platform pusat admin, sebagai admin (admin atau Microsoft Power Platform admin Dynamics 365).

- Pilih lingkungan tab, dan di bilah perintah pilih Kelola kunci enkripsi.

- Pilih kunci aktif, lalu pilih kunci lingkungan aktif.

- Pada panel kanan pilih upload kunci aktif, telusuri dan pilih kunci, masukkan sandi, lalu pilih kunci.

- Bila diminta, masukkan teks yang ditampilkan di layar untuk mengonfirmasi bahwa Anda ingin mengunci semua lingkungan di kawasan, lalu pilih konfirmasikan.

membuka kunci Lingkungan terkunci

Untuk membuka kunci lingkungan, Anda harus terlebih dahulu mengunggah dan kemudian mengaktifkan kunci enkripsi penyewa dengan kunci yang sama yang digunakan untuk mengunci penyewa. Perhatikan bahwa lingkungan yang terkunci tidak dibuka secara otomatis setelah kunci diaktifkan. Setiap lingkungan terkunci harus dibuka secara terpisah.

Penting

- Anda harus menunggu minimal satu jam setelah Anda mengunci lingkungan aktif agar dapat membukanya.

- Proses Buka kunci dapat memakan waktu hingga satu jam. Setelah kuncinya dibuka, Anda dapat menggunakan kunci untuk mengelola enkripsi untuk lingkungan.

- Anda tidak dapat membuat baru atau mengunggah kunci yang ada hingga semua lingkungan terkunci tidak terkunci.

membuka kunci enkripsi

- Masuk ke Power Platform pusat admin, sebagai admin (admin atau Microsoft Power Platform admin Dynamics 365).

- Pilih lingkungan tab, dan pilih Kelola kunci enkripsi.

- Pilih kunci yang memiliki status Terkunci, lalu di bilah perintah pilih buka kunci.

- Pilih upload kunci terkunci, telusuri dan pilih kunci yang digunakan untuk membuka penyewa, masukkan sandi, lalu pilih Buka kunci. Kunci akan beralih ke status penginstalan. Anda harus menunggu hingga kunci berada dalam status aktif agar Anda dapat membuka kunci lingkungan yang terkunci.

- Untuk membuka kunci lingkungan, lihat bagian berikutnya.

Buka lingkungan

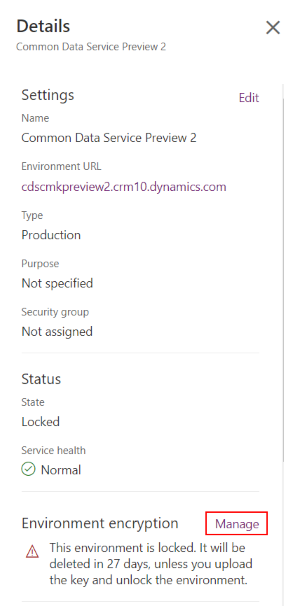

Pilih tab lingkungan, dan kemudian pilih nama lingkungan yang terkunci.

Tip

Jangan Pilih baris. Pilih nama lingkungan.

Di bagian rincian, pilih Lihat semua untuk menampilkan panel rincian di sebelah kanan.

Di bagian enkripsi lingkungan, pilih panel Detail, lalu pilih Pesan.

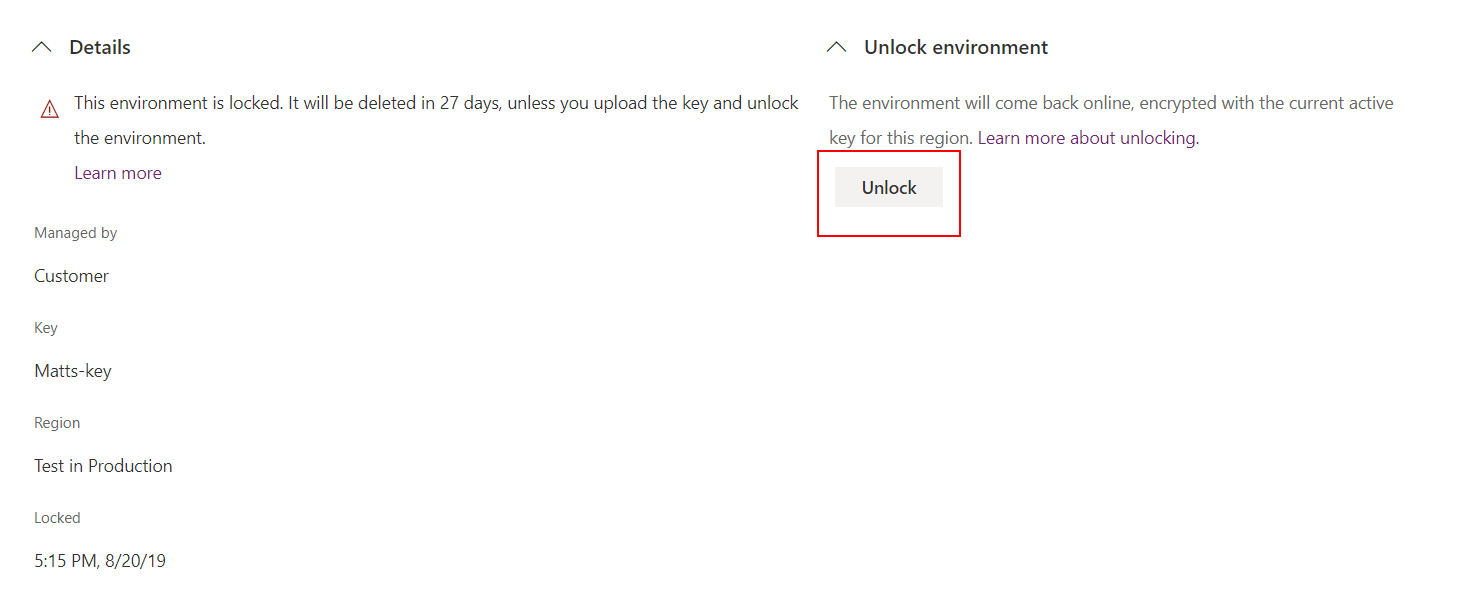

Di halaman enkripsi lingkungan, pilih Buka kunci.

Pilih Konfirmasi untuk mengonfirmasikan bahwa Anda ingin membuka lingkungan.

Ulangi langkah sebelumnya untuk membuka kunci lingkungan lain.

Operasi database lingkungan

Penyewa pelanggan dapat memiliki lingkungan yang dienkripsi menggunakan kunci terkelola Microsoft dan lingkungan yang dienkripsi dengan kunci terkelola pelanggan. Untuk memelihara integritas data dan perlindungan data, kontrol berikut tersedia saat mengelola operasi database lingkungan.

Pulihkan Lingkungan yang akan ditimpa (lingkungan yang dipulihkan) dibatasi pada lingkungan yang sama tempat cadangan diambil atau ke lingkungan lain yang dienkripsi dengan kunci terkelola pelanggan yang sama.

Salin Lingkungan yang akan ditimpa (lingkungan yang disalin) dibatasi ke lingkungan lain yang dienkripsi dengan kunci terkelola pelanggan yang sama.

Catatan

Jika lingkungan penyelidikan dukungan dibuat untuk menangani masalah dukungan di lingkungan terkelola pelanggan, kunci enkripsi untuk lingkungan investigasi dukungan harus diubah ke kunci terkelola pelanggan sebelum operasi lingkungan penyalinan dapat dilakukan.

Atur ulang Data terenkripsi lingkungan dihapus, termasuk cadangan. Setelah lingkungan diatur ulang, enkripsi lingkungan akan kembali ke kunci terkelola Microsoft.