Tata kelola untuk beban kerja SaaS di Azure

Tata kelola adalah serangkaian kontrol, praktik, dan alat yang dapat Anda gunakan untuk mengatur, mengontrol, dan membantu mengatur penggunaan layanan cloud Anda. Anda dapat menganggap tata kelola sebagai serangkaian pagar pembatas yang menetapkan standar untuk penggunaan yang dapat diterima, mencegah akses dan modifikasi yang tidak sah, dan menyelaraskan aktivitas cloud dengan strategi cloud Anda secara keseluruhan. Tata kelola yang efektif mengurangi risiko, membantu memastikan kepatuhan, dan mendukung tujuan bisnis organisasi Anda. Saat Anda membangun solusi software as a service (SaaS), sangat penting untuk memprioritaskan tata kelola sejak awal. Pendekatan ini meletakkan dasar untuk solusi yang aman, hemat biaya, dan efisien.

Tata kelola biaya

Untuk membantu memastikan keberhasilan bisnis Anda, sangat penting untuk memahami biaya untuk menjalankan solusi Anda. Anda perlu menganalisis, mengelola, dan mengoptimalkan biaya ini secara efektif sambil mempertahankan kontrol atas biaya tersebut. Saat mulai membangun solusi di Azure, Anda dapat menggunakan alat seperti kalkulator harga dan penganalisis biaya untuk memperkirakan biaya Anda.

Untuk informasi selengkapnya tentang cara melacak dan mengontrol biaya untuk SaaS dan cara menagih pelanggan Anda, lihat Manajemen penagihan dan biaya untuk beban kerja SaaS di Azure.

Pertimbangan Desain

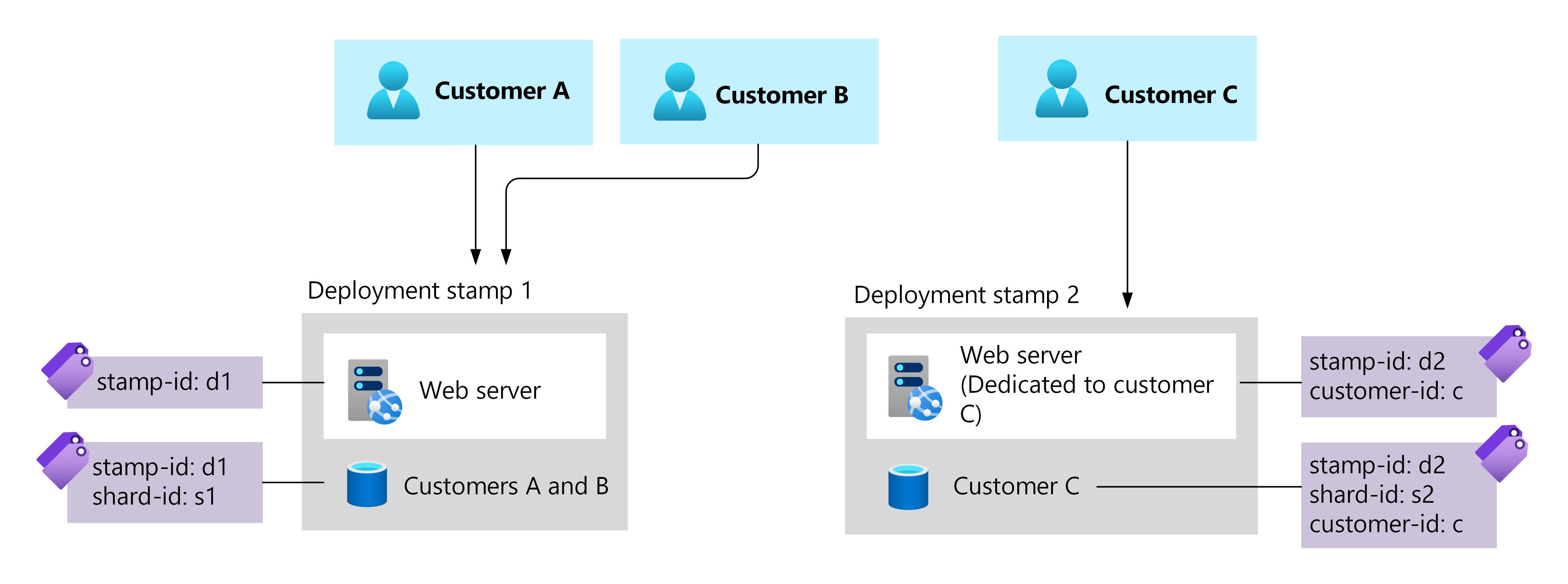

Kembangkan konvensi penamaan dan strategi pemberian tag. Nama dan tag menyediakan metadata yang dapat Anda gunakan untuk mengatur sumber daya Anda dan dengan cepat menentukan kepemilikan. Penamaan sumber daya yang konsisten dapat membantu Anda mengelola dan mengatur sumber daya Azure Anda. Tag sumber daya Azure adalah pasangan kunci-nilai metadata yang Anda terapkan ke sumber daya Anda dan digunakan untuk mengidentifikasinya.

Pertimbangkan untuk menggunakan metadata untuk membantu Anda melacak informasi seperti:

- Jenis sumber daya.

- Beban kerja terkait.

- Lingkungan tempatnya digunakan, seperti produksi, penahapan, atau pengembangan.

- Lokasi sumber daya.

- Pelanggan atau grup pelanggan yang menggunakan sumber daya, untuk penyebaran khusus pelanggan.

Untuk strategi penamaan sumber daya, lihat Cloud Adoption Framework: Penamaan sumber daya.

Menerapkan tata kelola otomatis melalui kebijakan. Kebijakan bersifat instrumental dalam menentukan standar organisasi dan mengevaluasi kepatuhan beban kerja dan sumber daya Anda. Ini adalah alat tata kelola yang dapat Anda gunakan untuk mencapai konsistensi sumber daya, kepatuhan terhadap peraturan, keamanan, manajemen, dan efisiensi biaya.

Gunakan Azure Policy untuk membuat katalog layanan dari layanan dan jenis layanan yang diizinkan yang disesuaikan untuk persyaratan beban kerja Anda. Katalog ini dapat mencegah pengeluaran berlebihan yang tidak disengaja dengan membantu memastikan bahwa hanya layanan yang disetujui yang digunakan. Misalnya, setelah Anda menentukan jenis, seri, dan ukuran komputer virtual (VM) yang Anda butuhkan, Anda dapat menerapkan kebijakan yang hanya memungkinkan penyebaran VM tersebut. Terapkan kebijakan secara seragam di semua pengguna dan prinsipal, terlepas dari tingkat izin mereka.

Tradeoff: Keamanan dan efisiensi operasional. Menerapkan terlalu banyak kebijakan dapat mengurangi produktivitas tim Anda. Berusaha untuk menerapkan kontrol otomatis pada elemen yang paling penting.

Gunakan alat manajemen biaya. Microsoft Cost Management menyediakan beberapa alat untuk mendukung tata kelola biaya, seperti:

Analisis biaya adalah alat yang dapat Anda gunakan untuk mengakses analitik dan wawasan tentang pengeluaran cloud Anda. Anda dapat meninjau biaya ini melalui tampilan cerdas dan dapat disesuaikan yang berbeda. Ini melihat wawasan detail seperti biaya berdasarkan grup sumber daya, layanan, dan langganan. Dengan menggunakan analisis biaya, Anda dapat menganalisis akumulasi dan biaya harian dan meninjau detail faktur Anda.

Anggaran dalam Cost Management adalah alat yang dapat Anda gunakan untuk membuat pagar pembatas pengeluaran dan pemberitahuan pada cakupan yang berbeda dalam Azure. Anda dapat mengonfigurasi pemberitahuan anggaran berdasarkan pengeluaran aktual atau perkiraan pengeluaran. Anda juga dapat menetapkan anggaran di berbagai tingkatan, termasuk grup manajemen, langganan, atau grup sumber daya.

Pemberitahuan biaya membantu Anda memantau pengeluaran cloud melalui tiga jenis pemberitahuan terpisah.

Pemberitahuan anggaran memberi tahu penerima saat Anda mencapai ambang batas anggaran atau kapan Anda akan segera mencapai ambang perkiraan.

Pemberitahuan anomali memberi tahu penerima saat perubahan tak terduga dalam pengeluaran cloud Anda terjadi.

Pemberitahuan terjadwal mengirim penerima laporan harian, mingguan, atau bulanan pada keseluruhan pengeluaran cloud.

Rekomendasi desain

| Rekomendasi | Keuntungan |

|---|---|

| Aktifkan Cost Management. Alat ini tersedia dalam portal Azure dan bagi siapa saja yang memiliki akses ke akun penagihan, langganan, grup sumber daya, atau grup manajemen. |

Anda mendapatkan akses ke alat yang menganalisis, memantau, dan mengoptimalkan pengeluaran Anda di Microsoft Cloud. |

| Buat Azure Policy untuk membantu menerapkan kontrol biaya, seperti jenis dan lokasi sumber daya yang diizinkan. | Strategi ini membantu Anda menerapkan standar yang konsisten, mengontrol sumber daya yang dapat disebarkan, dan melacak kepatuhan sumber daya dan pengeluaran cloud Anda. |

| Aktifkan pemberitahuan biaya yang sesuai. | Pemberitahuan biaya memberi tahu Anda tentang pengeluaran cloud yang tidak terduga atau saat Anda mendekati batas yang telah ditentukan. |

| Gunakan konvensi penamaan dan tag sumber daya yang konsisten. Terapkan tag sumber daya Azure untuk menunjukkan sumber daya mana yang didedikasikan untuk pelanggan tertentu. | Metadata yang konsisten membantu Anda melacak sumber daya mana yang termasuk dalam pelanggan mana. Praktik ini sangat penting ketika Anda menyebarkan sumber daya yang didedikasikan untuk pelanggan. |

Keamanan dan kepatuhan

Keamanan dan kepatuhan adalah prinsip desain dasar untuk beban kerja cloud dan komponen utama tata kelola cloud yang tepat. Kontrol keamanan, seperti kontrol akses berbasis peran, membantu menentukan tindakan yang dapat dilakukan pengguna di lingkungan Anda. Kontrol melalui kebijakan dapat membantu Anda mencapai standar kepatuhan peraturan tertentu untuk beban kerja yang Anda sebarkan.

Untuk informasi selengkapnya, lihat Kontrol akses berbasis peran Azure (RBAC) dan Azure Policy.

Ketika Anda mengembangkan solusi SaaS, pelanggan Anda bergantung pada Anda untuk melindungi data mereka dan mendukung operasi bisnis mereka. Untuk mengoperasikan solusi SaaS atas nama pelanggan, Anda harus memenuhi atau melebihi harapan keamanan mereka. Anda mungkin juga perlu memenuhi persyaratan kepatuhan tertentu yang diberlakukan oleh pelanggan Anda. Persyaratan ini umum terjadi pada pelanggan dalam industri yang diatur seperti layanan kesehatan dan layanan keuangan dan untuk banyak pelanggan perusahaan.

Pertimbangan Desain

Tentukan penyewa Microsoft Entra. Penyewa Microsoft Entra menentukan batas untuk identitas yang dapat mengelola sumber daya Azure Anda. Bagi sebagian besar organisasi, ini adalah praktik yang baik untuk menggunakan satu penyewa Microsoft Entra di semua sumber daya Anda. Saat Anda membangun SaaS, ada berbagai pendekatan yang dapat Anda gunakan untuk menggabungkan atau memisahkan penyewa Microsoft Entra tergantung pada kebutuhan Anda.

Saat Anda memutuskan apakah akan menggunakan SaaS, penting untuk mempertimbangkan tiga jenis kasus penggunaan yang berbeda:

SaaS internal, kadang-kadang disebut perusahaan atau perusahaan, adalah ketika Anda menghosting sumber daya organisasi Anda sendiri, termasuk Microsoft 365 dan alat lain yang Anda gunakan sendiri.

SaaS Produksi adalah ketika Anda menghosting sumber daya Azure untuk solusi SaaS yang terhubung dan digunakan pelanggan.

SaaS nonproduksi adalah ketika Anda menghosting sumber daya Azure untuk lingkungan nonproduksi solusi SaaS Anda, seperti lingkungan pengembangan, pengujian, dan penahapan.

Sebagian besar vendor perangkat lunak independen (ISV) menggunakan satu penyewa Microsoft Entra untuk semua tujuan dalam daftar sebelumnya.

Terkadang, Anda mungkin memiliki pembenaran bisnis tertentu untuk memisahkan beberapa tujuan di beberapa penyewa Microsoft Entra. Misalnya, jika Anda bekerja dengan pelanggan pemerintah dengan keamanan tinggi, mereka mungkin mengharuskan Anda menggunakan direktori yang berbeda untuk aplikasi internal Anda dan untuk beban kerja SaaS produksi dan nonproduksi Anda. Persyaratan ini jarang.

Penting

Mungkin sulit untuk mengelola beberapa penyewa Microsoft Entra. Mengelola beberapa penyewa meningkatkan overhead dan biaya manajemen Anda. Jika Anda tidak berhati-hati, beberapa penyewa dapat meningkatkan risiko keamanan Anda. Hanya gunakan beberapa penyewa Microsoft Entra jika benar-benar diperlukan.

Untuk informasi selengkapnya tentang cara mengonfigurasi penyewa Microsoft Entra saat Anda menyebarkan SaaS, lihat Pertimbangan ISV untuk zona pendaratan Azure.

Mengelola identitas Anda. Identitas adalah landasan keamanan cloud yang membentuk fondasi manajemen akses. Ketika Anda mengembangkan SaaS, Anda memiliki berbagai jenis identitas untuk dipertimbangkan. Untuk informasi selengkapnya tentang identitas dalam solusi SaaS, lihat Manajemen identitas dan akses untuk beban kerja SaaS di Azure.

Mengontrol akses ke sumber daya Azure Anda. Sumber daya Azure Anda adalah komponen penting dari solusi Anda. Azure menyediakan beberapa cara untuk melindungi sumber daya Anda.

Azure RBAC adalah sistem otorisasi yang mengontrol akses ke sarana kontrol Azure dan sumber daya di lingkungan Anda. Azure RBAC adalah kumpulan peran yang telah ditentukan dan kustom yang menentukan tindakan apa yang dapat Anda ambil terhadap sumber daya Azure. Peran dikategorikan sebagai peran administrator istimewa dan peran fungsi pekerjaan. Peran ini membatasi apa yang dapat Anda lakukan pada sekumpulan sumber daya dalam cakupan yang Anda tentukan. Azure RBAC dapat memberikan akses hak istimewa paling sedikit kepada siapa pun yang mengelola beban kerja.

Kunci Azure dapat membantu mencegah penghapusan dan modifikasi sumber daya Azure Anda yang tidak disengaja. Saat Anda menerapkan kunci ke sumber daya, bahkan pengguna yang memiliki peran administrator istimewa tidak dapat menghapus sumber daya kecuali mereka secara eksplisit menghapus kunci terlebih dahulu.

Tradeoff: Keamanan dan efisiensi operasional. RBAC dan kunci adalah elemen penting dari strategi keamanan dan tata kelola cloud. Namun, pertimbangkan kompleksitas operasional yang mungkin terjadi ketika Anda sangat membatasi siapa yang dapat melakukan operasi umum. Cobalah untuk menyeimbangkan kebutuhan keamanan dan fungsi anda. Memiliki rencana yang jelas untuk meningkatkan tanggung jawab jika ada keadaan darurat atau jika orang kunci tidak tersedia.

Mematuhi standar peraturan. Banyak pelanggan perlu menempatkan kontrol ketat pada sumber daya mereka untuk memenuhi peraturan kepatuhan tertentu. Azure menyediakan beberapa alat untuk membantu organisasi Anda membangun solusi di Azure yang memenuhi kebutuhan kepatuhan Anda.

Azure Policy dapat membantu Anda menentukan standar organisasi dan mengevaluasi dan menegakkan kepatuhan beban kerja dan sumber daya Anda. Anda dapat menerapkan standar yang telah ditentukan sebelumnya atau standar kepatuhan kustom Anda sendiri. Azure Policy mencakup banyak inisiatif kebijakan bawaan, atau grup kebijakan, untuk standar peraturan umum. Kebijakan ini termasuk FedRAMP High, HIPAA, HITRUST, PCI DSS, dan ISO 27001. Saat Anda menerapkan kebijakan ke lingkungan Anda, dasbor kepatuhan menyediakan skor terperinci kepatuhan Anda secara keseluruhan. Anda dapat menggunakan dasbor ini saat membuat rencana remediasi untuk memunculkan lingkungan Anda sesuai standar. Anda dapat menggunakan Azure Policy untuk:

Tolak penyebaran sumber daya berdasarkan kriteria yang ditentukan dalam kebijakan. Misalnya, Anda dapat mencegah sumber daya data disebarkan di wilayah Azure tempat persyaratan residensi data Anda akan dilanggar.

Audit penyebaran atau konfigurasi sumber daya untuk menentukan apakah mereka disebarkan dengan konfigurasi yang memenuhi standar kepatuhan Anda. Misalnya, Anda dapat mengaudit VM untuk memverifikasi bahwa mereka telah mengonfigurasi cadangan dan untuk mencantumkan VM yang tidak.

Memulihkan penyebaran sumber daya. Anda dapat mengonfigurasi kebijakan untuk memulihkan sumber daya yang tidak sesuai dengan menyebarkan ekstensi atau mengubah konfigurasi sumber daya baru atau yang sudah ada. Misalnya, Anda dapat menggunakan tugas remediasi untuk menyebarkan Microsoft Defender untuk Titik Akhir ke VM Anda secara otomatis.

Microsoft Defender untuk Cloud memberikan penilaian berkelanjutan tentang konfigurasi sumber daya Anda terhadap kontrol kepatuhan dan praktik terbaik dalam standar dan tolok ukur yang Anda terapkan dalam langganan Anda. Defender untuk Cloud menghitung skor kepatuhan keseluruhan, yang membantu Anda menentukan perubahan yang perlu Anda buat.

Secara default, Defender untuk Cloud menggunakan tolok ukur keamanan cloud Microsoft (MCSB) sebagai standar dasar untuk praktik berbasis keamanan dan kepatuhan. MCSB adalah serangkaian kontrol kepatuhan yang disediakan oleh Microsoft yang kami rekomendasikan untuk sebagian besar beban kerja di Azure. Jika Anda perlu memenuhi standar lain, Anda dapat menggunakan penawaran kepatuhan lain yang tersedia.

Tip

Bahkan jika Anda tidak perlu segera mematuhi standar peraturan, Anda tetap harus. Jauh lebih mudah untuk mematuhi standar seperti MCSB dari ketika Anda mulai menyebarkan solusi Anda daripada menerapkannya secara retroaktif nanti.

Anda dapat menerapkan standar kepatuhan ke berbagai cakupan. Misalnya, Anda dapat menentukan langganan Azure tertentu seperti dalam cakupan untuk standar tertentu. Anda juga dapat menggunakan Defender untuk Cloud untuk mengevaluasi konfigurasi sumber daya yang dihosting di penyedia cloud lainnya.

Rekomendasi desain

| Rekomendasi | Keuntungan |

|---|---|

| Berikan jumlah akses paling sedikit yang diperlukan bagi pengguna dan grup untuk menyelesaikan fungsi pekerjaan mereka. Batasi jumlah penetapan peran istimewa. Tentukan apakah Anda dapat menggunakan peran khusus fungsi pekerjaan alih-alih peran administrator istimewa. |

Anda dapat mengurangi paparan jika kredensial disusupi. |

| Batasi jumlah pemilik langganan Azure. | Terlalu banyak pemilik langganan meningkatkan risiko kredensial yang disusupi. |

| Tetapkan peran ke grup alih-alih pengguna. | Pendekatan ini mengurangi jumlah penetapan peran yang diperlukan, yang mengurangi overhead administratif. |

| Mengadopsi garis besar keamanan di awal proses desain. Pertimbangkan MCSB sebagai titik awal. MCSB memberikan saran yang jelas dan dapat ditindakkan untuk meningkatkan keamanan aplikasi Anda di Azure dan di seluruh lingkungan di cloud dan lokal lainnya. | Dengan berfokus pada kontrol khusus cloud, MCSB membantu Anda memperkuat postur keamanan Anda secara keseluruhan. |

| Gunakan kunci Azure untuk mencegah perubahan yang tidak disengaja pada lingkungan Anda. | Kunci dapat membantu mencegah modifikasi dan penghapusan sumber daya, grup sumber daya, dan langganan yang tidak disengaja. |

| Gunakan Azure Policy atau Defender untuk Cloud untuk menilai kepatuhan. | Kebijakan dapat membantu menegakkan standar organisasi dan memenuhi kepatuhan terhadap peraturan. |

Sumber Daya Tambahan:

Multitenancy adalah metodologi bisnis inti untuk merancang beban kerja SaaS. Artikel ini memberikan informasi selengkapnya tentang pertimbangan tata kelola:

Langkah selanjutnya

Pelajari strategi tentang cara memilih wilayah Azure yang tepat untuk sumber daya Anda dan mengembangkan strategi organisasi sumber daya untuk mendukung pertumbuhan dan evolusi solusi SaaS Anda.