Melakukan perburuan ancaman proaktif end-to-end di Microsoft Azure Sentinel

Perburuan ancaman proaktif adalah proses di mana analis keamanan mencari ancaman yang tidak terdeteksi dan perilaku berbahaya. Dengan membuat hipotesis, mencari melalui data, dan memvalidasi hipotesis tersebut, mereka menentukan apa yang harus ditindaklanjuti. Tindakan dapat mencakup pembuatan deteksi baru, inteligensi ancaman baru, atau memutar insiden baru.

Gunakan pengalaman berburu end to end dalam Microsoft Azure Sentinel untuk:

- Secara proaktif berburu berdasarkan teknik MITRE tertentu, aktivitas yang berpotensi berbahaya, ancaman terbaru, atau hipotesis kustom Anda sendiri.

- Gunakan kueri berburu yang dihasilkan peneliti keamanan atau kueri perburuan kustom untuk menyelidiki perilaku berbahaya.

- Lakukan perburuan Anda menggunakan beberapa tab kueri persisten yang memungkinkan Anda menyimpan konteks dari waktu ke waktu.

- Kumpulkan bukti, selidiki sumber UEBA, dan anotasi temuan Anda menggunakan marka buku tertentu.

- Berkolaborasi dan mendokumentasikan temuan Anda dengan komentar.

- Bertindak berdasarkan hasil dengan membuat aturan analitik baru, insiden baru, indikator ancaman baru, dan menjalankan playbook.

- Lacak perburuan baru, aktif, dan tertutup Anda di satu tempat.

- Lihat metrik berdasarkan hipotesis yang divalidasi dan hasil nyata.

Penting

Microsoft Sentinel umumnya tersedia dalam platform operasi keamanan terpadu Microsoft di portal Pertahanan Microsoft. Untuk pratinjau, Microsoft Sentinel tersedia di portal Defender tanpa lisensi Microsoft Defender XDR atau E5. Untuk informasi selengkapnya, lihat Microsoft Azure Sentinel di portal Pertahanan Microsoft.

Prasyarat

Untuk menggunakan fitur perburuan, Anda harus diberi peran Microsoft Sentinel bawaan, atau peran Azure RBAC kustom. Berikut adalah opsi Anda:

Tetapkan penetapan peran Kontributor Microsoft Sentinel bawaan.

Untuk mempelajari selengkapnya tentang peran di Microsoft Azure Sentinel, lihat Peran dan izin di Microsoft Azure Sentinel.Tetapkan peran Azure RBAC kustom dengan izin yang sesuai di bawah Microsoft.SecurityInsights/hunts.

Untuk mempelajari selengkapnya tentang peran kustom, lihat Peran kustom dan Azure RBAC tingkat lanjut.

Tentukan hipotesis Anda

Mendefinisikan hipotesis adalah proses fleksibel yang terbuka dan dapat mencakup ide apa pun yang ingin Anda validasi. Hipotesis umum meliputi:

- Perilaku mencurigakan - Selidiki aktivitas yang berpotensi berbahaya yang terlihat di lingkungan Anda untuk menentukan apakah serangan terjadi.

- Kampanye ancaman baru - Cari jenis aktivitas berbahaya berdasarkan aktor ancaman, teknik, atau kerentanan yang baru ditemukan. Ini mungkin sesuatu yang Anda dengar di artikel berita keamanan.

- Celah deteksi - Tingkatkan cakupan deteksi Anda menggunakan peta MITRE ATT&CK untuk mengidentifikasi celah.

Microsoft Azure Sentinel memberi Anda fleksibilitas saat Anda nol di set kueri berburu yang tepat untuk menyelidiki hipotesis Anda. Saat Anda membuat perburuan, mulai dengan kueri berburu yang telah dipilih sebelumnya atau tambahkan kueri saat Anda maju. Berikut adalah rekomendasi untuk kueri yang telah dipilih sebelumnya berdasarkan hipotesis yang paling umum.

Hipotesis - Perilaku mencurigakan

Untuk Microsoft Azure Sentinel di portal Azure, di bawah Manajemen ancaman, pilih Perburuan.

Untuk Microsoft Azure Sentinel di portal Defender, pilih Perburuan Manajemen>Ancaman Microsoft Sentinel.>Pilih tab Kueri . Untuk mengidentifikasi perilaku yang berpotensi berbahaya, jalankan semua kueri.

Pilih Jalankan Semua kueri> tunggu hingga kueri dijalankan. Proses ini mungkin memakan waktu beberapa saat.

Pilih Tambahkan filter>Hasil> batal pilih kotak centang "!", "N/A", "-", dan "0" nilai >Terapkan

Urutkan hasil ini menurut kolom Delta Hasil untuk melihat apa yang terakhir diubah. Hasil ini memberikan panduan awal tentang perburuan.

Hipotesis - Kampanye ancaman baru

Hub konten menawarkan kampanye ancaman dan solusi berbasis domain untuk berburu serangan tertentu. Dalam langkah-langkah berikut, Anda menginstal salah satu jenis solusi ini.

Buka Hub Konten.

Instal kampanye ancaman atau solusi berbasis domain seperti Deteksi Kerentanan Log4J atau Apache Tomcat.

Setelah solusi diinstal, di Microsoft Azure Sentinel, buka Berburu.

Pilih tab Kueri .

Cari berdasarkan nama solusi, atau pemfilteran menurut Nama Sumber solusi.

Pilih kueri dan Jalankan kueri.

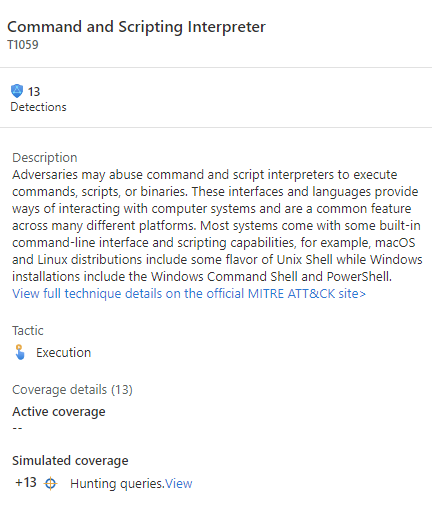

Hipotesis - Celah deteksi

Peta MITRE ATT&CK membantu Anda mengidentifikasi celah tertentu dalam cakupan deteksi Anda. Gunakan kueri berburu yang telah ditentukan sebelumnya untuk teknik MITRE ATT&CK tertentu sebagai titik awal untuk mengembangkan logika deteksi baru.

Navigasi ke halaman MITRE ATT&CK (Pratinjau).

Batal pilih item di menu drop-down Aktif.

Pilih Kueri berburu di filter Simulasi untuk melihat teknik mana yang memiliki kueri berburu yang terkait dengannya.

Pilih kartu dengan teknik yang Anda inginkan.

Pilih tautan Tampilkan di samping Kueri berburu di bagian bawah panel detail. Tautan ini membawa Anda ke tampilan terfilter tab Kueri di halaman Berburu berdasarkan teknik yang Anda pilih.

Pilih semua kueri untuk teknik tersebut.

Membuat Perburuan

Ada dua cara utama untuk membuat perburuan.

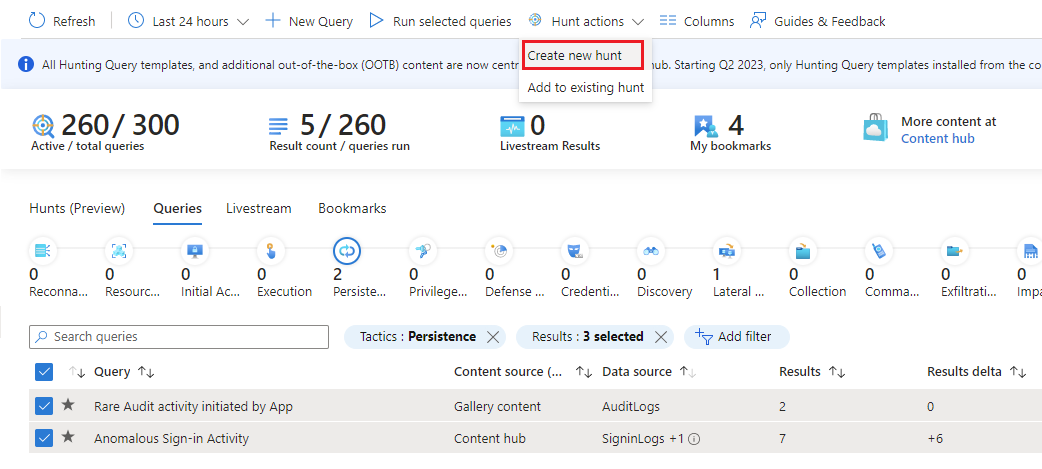

Jika Anda memulai dengan hipotesis tempat Anda memilih kueri, pilih menu >drop-down Tindakan perburuan Buat perburuan baru. Semua kueri yang Anda pilih dikloning untuk perburuan baru ini.

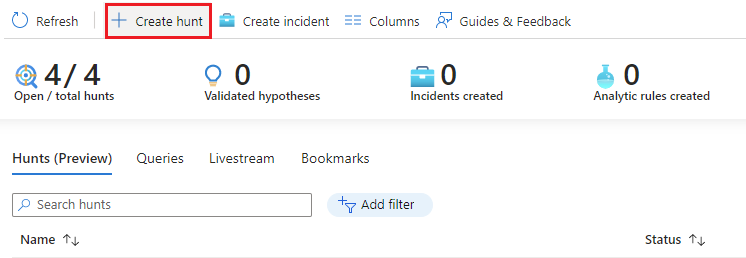

Jika Anda belum memutuskan kueri, pilih tab >Berburu (Pratinjau) Perburuan Baru untuk membuat perburuan kosong.

Isi nama berburu dan bidang opsional. Deskripsi adalah tempat yang baik untuk memverifikasi hipotesis Anda. Menu tarik turun Hipotesis adalah tempat Anda mengatur status hipotesis kerja Anda.

Pilih Buat untuk memulai.

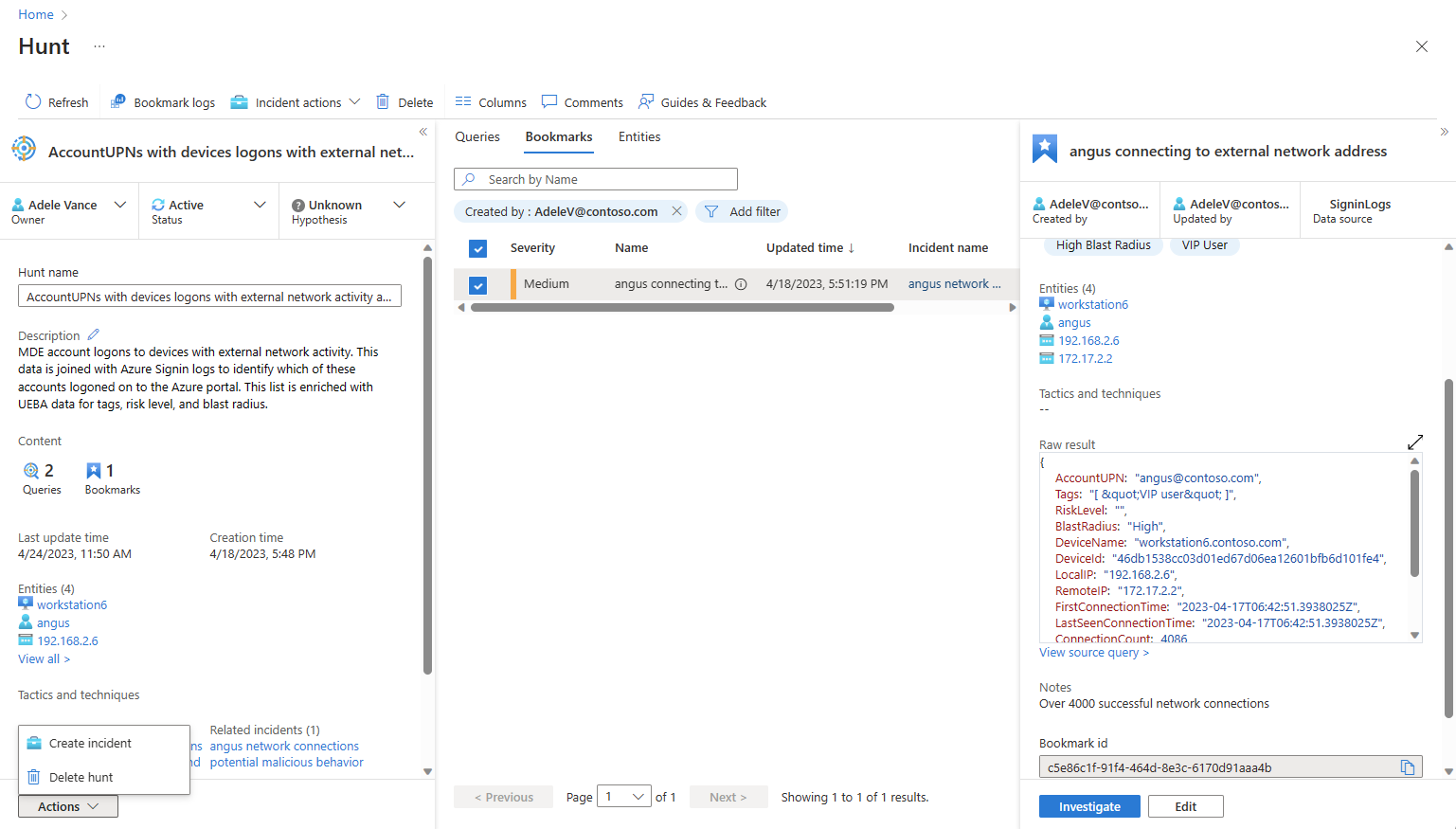

Lihat detail perburuan

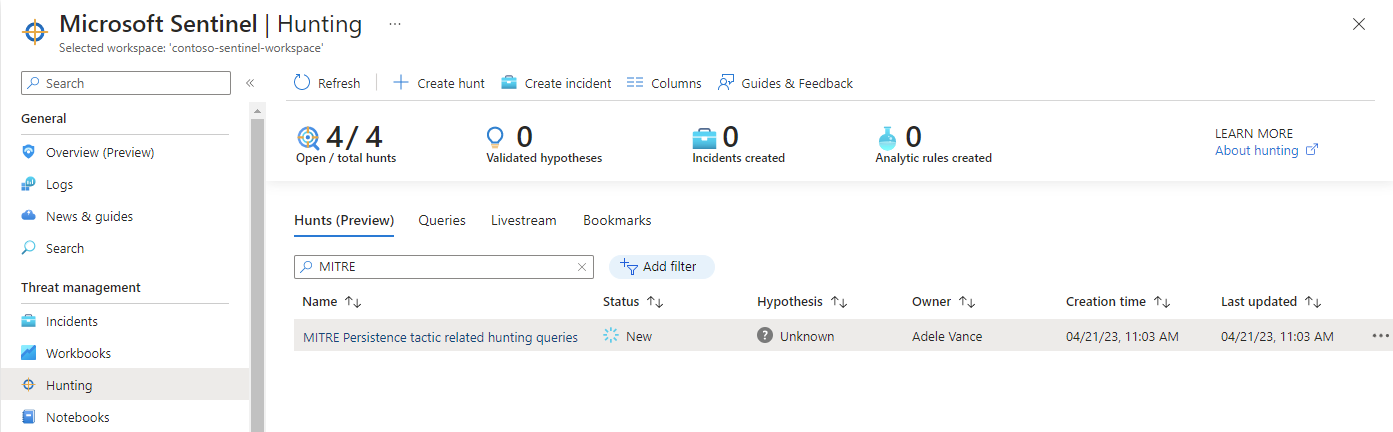

Pilih tab Berburu (Pratinjau) untuk melihat perburuan baru Anda.

Pilih tautan berburu menurut nama untuk melihat detail dan mengambil tindakan.

Tampilkan panel detail dengan Nama perburuan, Deskripsi, Konten, Waktu pembaruan terakhir, dan Waktu pembuatan.

Perhatikan tab untuk Kueri, Marka Buku, dan Entitas.

Tab Kueri

Tab Kueri berisi kueri berburu khusus untuk perburuan ini. Kueri ini adalah klon asli, independen dari semua yang lain di ruang kerja. Perbarui atau hapus tanpa memengaruhi kumpulan kueri atau kueri berburu Anda secara keseluruhan dalam perburuan lainnya.

Menambahkan kueri ke perburuan

Jalankan Kueri

- Pilih

Jalankan semua kueri atau pilih kueri tertentu dan pilih

Jalankan semua kueri atau pilih kueri tertentu dan pilih Jalankan kueri yang dipilih.

Jalankan kueri yang dipilih. - Pilih

Batal untuk membatalkan eksekusi kueri kapan saja.

Batal untuk membatalkan eksekusi kueri kapan saja.

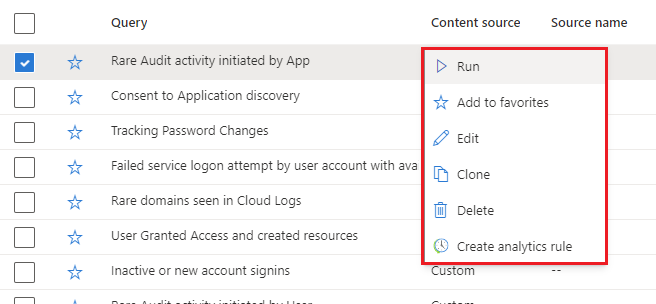

Mengelola kueri

Klik kanan kueri dan pilih salah satu hal berikut ini dari menu konteks:

- jalankan

- Mengedit

- Clone

- Hapus

- Membuat aturan analitik

Opsi ini bereaksi seperti tabel kueri yang ada di halaman Berburu , kecuali tindakan hanya berlaku dalam perburuan ini. Saat Anda memilih untuk membuat aturan analitik, nama, deskripsi, dan kueri KQL telah diisi sebelumnya dalam pembuatan aturan baru. Tautan dibuat untuk melihat aturan analitik baru yang ditemukan di bawah Aturan analitik terkait.

Melihat hasil

Fitur ini memungkinkan Anda melihat hasil kueri berburu dalam pengalaman pencarian Analitik Log. Dari sini, analisis hasil Anda, perbaiki kueri Anda, dan buat marka buku untuk merekam informasi dan selidiki hasil baris individual lebih lanjut.

- Pilih tombol Tampilkan hasil .

- Jika Anda melakukan pivot ke bagian lain portal Microsoft Azure Sentinel, maka telusuri kembali ke pengalaman pencarian log LA dari halaman perburuan, semua tab kueri LA Anda tetap ada.

- Tab kueri LA ini hilang jika Anda menutup tab browser. Jika Anda ingin mempertahankan kueri jangka panjang, Anda perlu menyimpan kueri, membuat kueri berburu baru, atau menyalinnya ke komentar untuk digunakan nanti dalam perburuan.

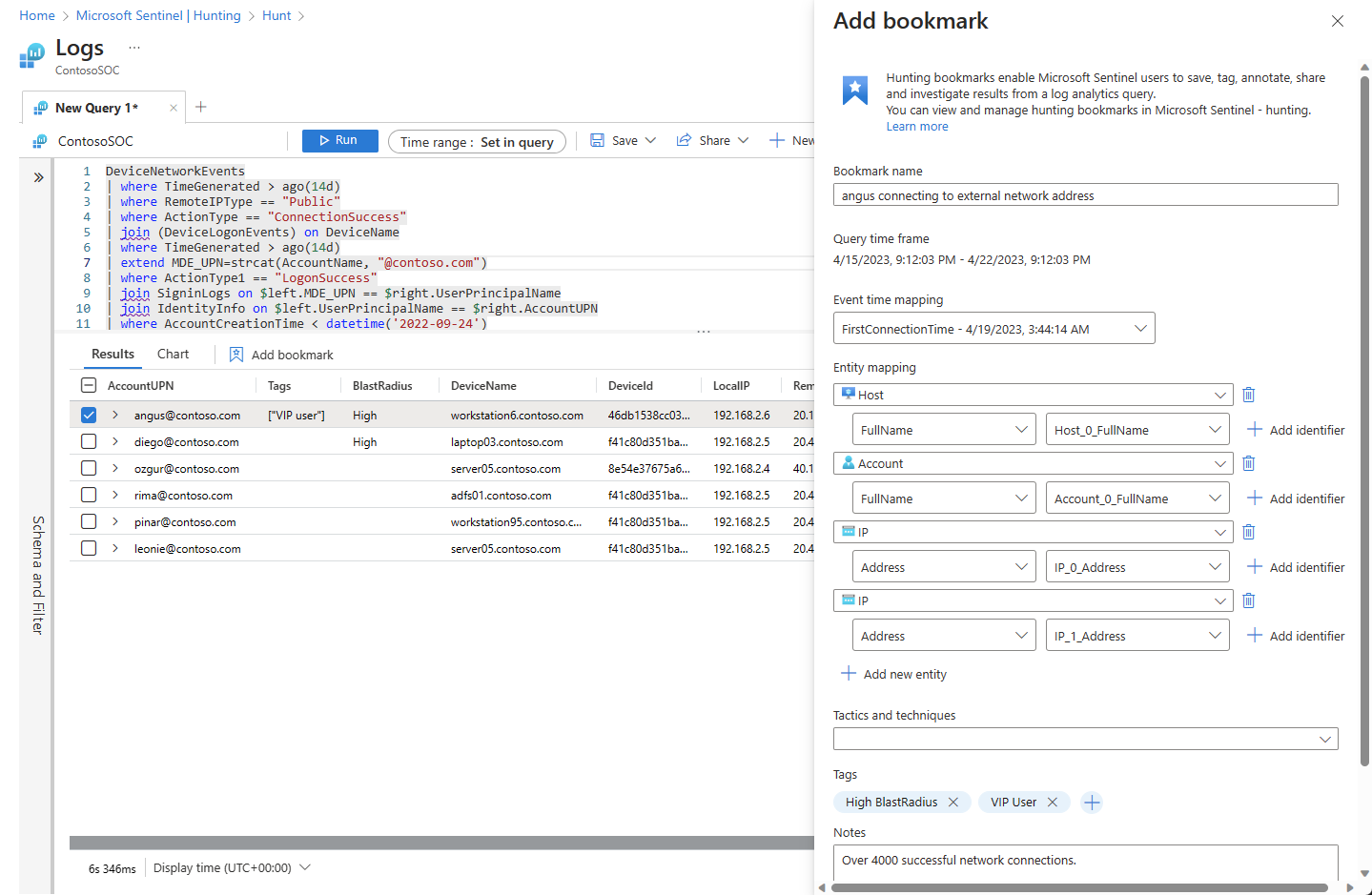

Menambahkan marka buku

Saat Anda menemukan hasil yang menarik atau baris data penting, tambahkan hasil tersebut ke perburuan dengan membuat marka buku. Untuk informasi selengkapnya, lihat Menggunakan marka buku berburu untuk penyelidikan data.

Pilih baris atau baris yang diinginkan.

Beri nama bookmark.

Atur kolom waktu peristiwa.

Petakan pengidentifikasi entitas.

Atur taktik dan teknik MITRE.

Tambahkan tag, dan tambahkan catatan.

Marka buku mempertahankan hasil baris tertentu, kueri KQL, dan rentang waktu yang menghasilkan hasilnya.

Pilih Buat untuk menambahkan marka buku ke perburuan.

Menampilkan marka buku

Navigasikan ke tab marka buku berburu untuk melihat marka buku Anda.

Pilih bookmark yang diinginkan dan lakukan tindakan berikut:

- Pilih tautan entitas untuk melihat halaman entitas UEBA yang sesuai.

- Lihat hasil mentah, tag, dan catatan.

- Pilih Tampilkan kueri sumber untuk melihat kueri sumber di Analitik Log.

- Pilih Tampilkan log marka buku untuk melihat konten marka buku di tabel marka buku perburuan Analitik Log.

- Pilih tombol Selidiki untuk melihat marka buku dan entitas terkait dalam grafik investigasi.

- Pilih tombol Edit untuk memperbarui tag, taktik dan teknik MITRE, dan catatan.

Berinteraksi dengan entitas

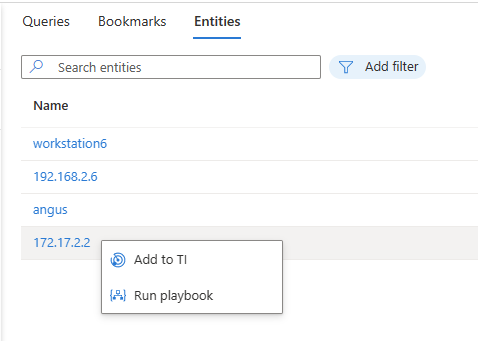

Navigasi ke tab Entitas perburuan Anda untuk melihat, mencari, dan memfilter entitas yang terkandung dalam perburuan Anda. Daftar ini dihasilkan dari daftar entitas dalam marka buku. Tab Entitas secara otomatis menyelesaikan entri duplikat.

Pilih nama entitas untuk mengunjungi halaman entitas UEBA yang sesuai.

Klik kanan pada entitas untuk mengambil tindakan yang sesuai dengan jenis entitas, seperti menambahkan alamat IP ke TI atau menjalankan playbook tertentu jenis entitas.

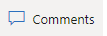

Menambahkan komentar

Komentar adalah tempat yang sangat baik untuk berkolaborasi dengan kolega, mempertahankan catatan, dan temuan dokumen.

Pilih

Ketik dan format komentar Anda di kotak edit.

Tambahkan hasil kueri sebagai tautan bagi kolaborator untuk memahami konteks dengan cepat.

Pilih tombol Komentar untuk menerapkan komentar Anda.

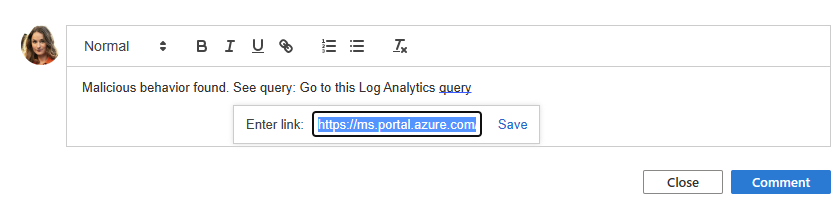

Membuat insiden

Ada dua pilihan untuk pembuatan insiden saat berburu.

Opsi 1: Gunakan marka buku.

Pilih marka buku atau marka buku.

Pilih tombol Tindakan insiden.

Pilih Buat insiden baru atau Tambahkan ke insiden yang sudah ada

- Untuk Buat insiden baru, ikuti langkah-langkah terpandu. Tab marka buku telah diisi sebelumnya dengan marka buku yang Anda pilih.

- Untuk Tambahkan ke insiden yang sudah ada, pilih insiden dan pilih tombol Terima .

Opsi 2: Gunakan Tindakan perburuan.

Pilih menu >Tindakan perburuan Buat insiden, dan ikuti langkah-langkah terpandu.

Selama langkah Tambahkan marka buku, gunakan tindakan Tambahkan marka buku untuk memilih marka buku dari perburuan untuk ditambahkan ke insiden. Anda terbatas pada marka buku yang tidak ditetapkan ke insiden.

Setelah insiden dibuat, insiden tersebut akan ditautkan di bawah daftar Insiden terkait untuk perburuan tersebut.

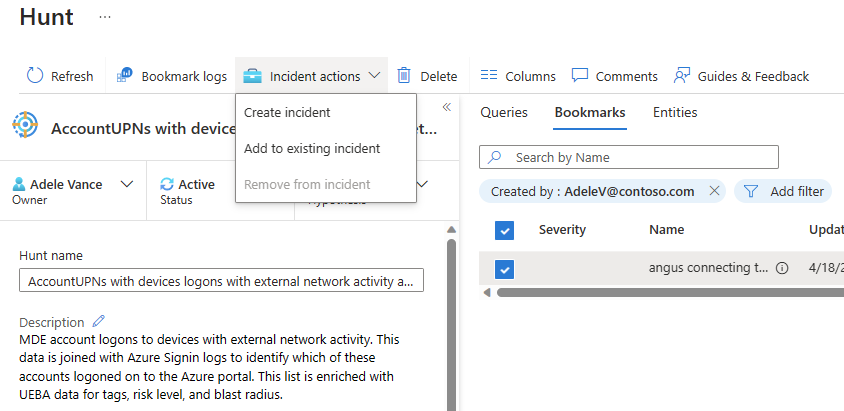

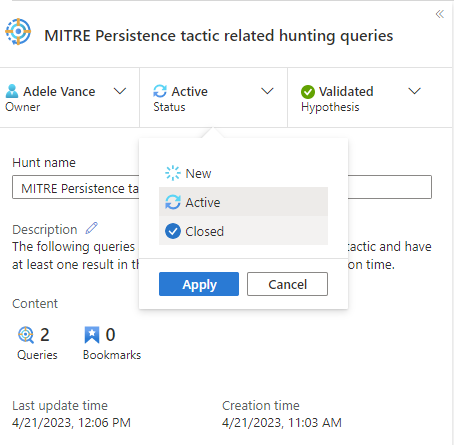

Status pembaruan

Saat Anda menangkap cukup bukti untuk memvalidasi atau membatalkan hipotesis Anda, perbarui status hipotesis Anda.

Ketika semua tindakan yang terkait dengan perburuan selesai, seperti membuat aturan analitik, insiden, atau menambahkan indikator kompromi (IOC) ke TI, tutup perburuan.

Pembaruan status ini terlihat di halaman Berburu utama dan digunakan untuk melacak metrik.

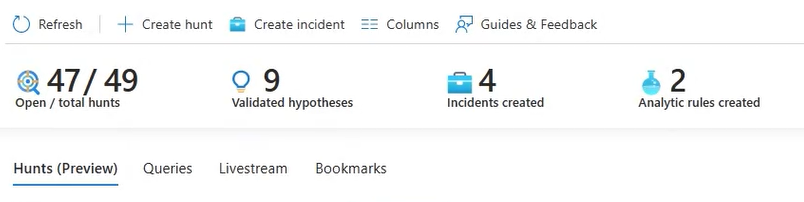

Melacak metrik

Lacak hasil nyata dari aktivitas berburu menggunakan bilah metrik di tab Perburuan . Metrik menunjukkan jumlah hipotesis yang divalidasi, insiden baru yang dibuat, dan aturan analitik baru yang dibuat. Gunakan hasil ini untuk menetapkan tujuan atau merayakan tonggak pencapaian program berburu Anda.

Langkah berikutnya

Dalam artikel ini, Anda mempelajari cara menjalankan investigasi perburuan dengan fitur perburuan di Microsoft Azure Sentinel.

Untuk informasi selengkapnya, lihat: