Menggunakan kunci enkripsi yang dikelola pelanggan untuk Azure HPC Cache

Anda dapat menggunakan Azure Key Vault untuk mengontrol kepemilikan kunci yang digunakan untuk mengenkripsi data Anda di Azure HPC Cache. Artikel ini menjelaskan cara menggunakan kunci yang dikelola pelanggan untuk enkripsi data cache.

Catatan

Semua data yang disimpan di Azure, termasuk pada disk cache, dienkripsi saat tidak diaktif menggunakan kunci yang dikelola Microsoft secara default. Anda hanya perlu mengikuti langkah-langkah dalam artikel ini jika Anda ingin mengelola kunci yang digunakan untuk mengenkripsi data.

Azure HPC Cache juga dilindungi oleh enkripsi host VM pada disk terkelola yang menyimpan data cache, bahkan jika Anda menambahkan kunci pelanggan untuk disk cache. Menambahkan kunci yang dikelola pelanggan untuk enkripsi ganda memberikan tingkat keamanan ekstra bagi pelanggan dengan kebutuhan keamanan tinggi. Baca Enkripsi sisi server penyimpanan disk Azure untuk detailnya.

Ada tiga langkah untuk mengaktifkan enkripsi kunci yang dikelola pelanggan untuk Azure HPC Cache:

Siapkan Azure Key Vault untuk menyimpan kunci.

Saat membuat Azure HPC Cache, pilih enkripsi kunci yang dikelola pelanggan dan tentukan brankas kunci serta kunci yang akan digunakan. Secara opsional, berikan identitas terkelola untuk digunakan cache guna mengakses brankas kunci.

Tergantung pada pilihan yang Anda buat dalam langkah ini, Anda mungkin dapat melewati langkah 3. Baca Pilih opsi identitas terkelola untuk cache untuk mengetahui informasi detailnya.

Jika menggunakan identitas terkelola yang ditetapkan sistem atau identitas yang ditetapkan pengguna yang tidak dikonfigurasi dengan akses brankas kunci: Buka cache yang baru dibuat dan beri otorisasi untuk mengakses brankas kunci.

Jika identitas terkelola belum memiliki akses ke Azure Key Vault, enkripsi Anda tidak sepenuhnya disiapkan sampai Anda memberi otorisasi dari cache yang baru dibuat (langkah 3).

Jika Anda menggunakan identitas yang dikelola sistem, identitas dibuat saat cache dibuat. Anda harus meneruskan identitas cache ke brankas kunci untuk menjadikannya pengguna yang berwenang setelah pembuatan cache.

Anda dapat melewati langkah ini jika Anda menetapkan identitas yang dikelola pengguna yang sudah memiliki akses ke brankas kunci.

Setelah membuat cache, Anda tidak dapat mengubah antara kunci yang dikelola pelanggan dan kunci yang dikelola Microsoft. Namun, jika cache Anda menggunakan kunci yang dikelola pelanggan, Anda dapat mengubah kunci enkripsi, versi kunci, dan brankas kunci sesuai kebutuhan.

Memahami brankas kunci dan persyaratan utama

Brankas kunci dan kunci harus memenuhi persyaratan ini agar dapat berfungsi dengan Azure HPC Cache.

Properti brankas kunci:

- Langganan - Gunakan langganan yang sama yang digunakan untuk cache.

- Wilayah - Brankas kunci harus berada di wilayah yang sama dengan Azure HPC Cache.

- Tingkat harga - Tingkat standar cukup untuk digunakan dengan Azure HPC Cache.

- Penghapusan sementara - Azure HPC Cache akan mengaktifkan penghapusan sementara jika belum dikonfigurasi pada brankas kunci.

- Perlindungan hapus menyeluruh - Perlindungan hapus menyeluruh harus diaktifkan.

- Kebijakan akses - Pengaturan default sudah cukup.

- Konektivitas jaringan - Azure HPC Cache harus dapat mengakses brankas kunci, terlepas dari pengaturan titik akhir yang Anda pilih.

Properti utama:

- Jenis kunci - RSA

- Ukuran kunci RSA - 2048

- Diaktifkan - Ya

Izin akses brankas kunci:

Pengguna yang membuat Azure HPC Cache harus memiliki izin yang setara dengan peran kontributor Key Vault. Izin yang sama diperlukan untuk menyiapkan dan mengelola Azure Key Vault.

Baca Akses aman ke brankas kunci untuk informasi selengkapnya.

Memilih opsi identitas terkelola untuk cache

HPC Cache Anda menggunakan informasi masuk identitas terkelolanya agar tersambung ke brankas kunci.

Azure HPC Cache dapat menggunakan dua jenis identitas terkelola:

Identitas terkelola yang ditetapkan sistem - Identitas unik yang dibuat secara otomatis untuk cache Anda. Identitas terkelola ini hanya ada saat HPC Cache ada, dan tidak dapat dikelola atau dimodifikasi secara langsung.

Identitas terkelola yang ditetapkan pengguna - Informasi masuk identitas mandiri yang Anda kelola secara terpisah dari cache. Anda dapat mengonfigurasi identitas terkelola yang ditetapkan pengguna yang memiliki akses yang Anda inginkan dan menggunakannya dalam beberapa HPC Cache.

Jika Anda tidak menetapkan identitas terkelola untuk cache saat Anda membuatnya, Azure secara otomatis membuat identitas terkelola yang ditetapkan sistem untuk cache.

Dengan identitas terkelola yang ditetapkan pengguna, Anda dapat memberikan identitas yang sudah memiliki akses ke brankas kunci Anda. (Misalnya, identitas telah ditambahkan ke kebijakan akses brankas kunci atau memiliki peran RBAC Azure yang mengizinkan akses.) Jika Anda menggunakan identitas yang ditetapkan sistem, atau memberikan identitas terkelola yang tidak memiliki akses, Anda harus meminta akses dari cache setelah pembuatan. Ini adalah langkah manual, dijelaskan dalam langkah 3 di bawah.

Pelajari selengkapnya tentang Identitas terkelola

Pelajari tentang Dasar-dasar Azure Key Vault

1. Menyiapkan Azure Key Vault

Anda dapat menyiapkan brankas kunci dan kunci sebelum membuat cache atau melakukannya sebagai bagian dari pembuatan cache. Pastikan sumber daya ini memenuhi persyaratan yang diuraikan di atas.

Pada waktu pembuatan cache, Anda harus menentukan brankas, kunci, dan versi kunci yang digunakan untuk enkripsi cache.

Baca dokumentasi Azure Key Vault untuk detailnya.

Catatan

Azure Key Vault harus menggunakan langganan yang sama dan berada di wilayah yang sama dengan Azure HPC Cache. Pastikan bahwa wilayah yang Anda pilih mendukung kedua produk.

2. Membuat cache dengan kunci yang dikelola pelanggan diaktifkan

Anda harus menentukan sumber kunci enkripsi saat membuat Azure HPC Cache. Ikuti petunjuk di Membuat Azure HPC Cache dan tentukan brankas kunci dan kunci di halaman Kunci enkripsi disk. Anda dapat membuat brankas kunci dan kunci baru selama pembuatan cache.

Tip

Jika halaman Kunci enkripsi disk tidak muncul, pastikan cache Anda berada di salah satu wilayah yang didukung.

Pengguna yang membuat cache harus memiliki hak istimewa yang sama dengan peran kontributor Key Vault atau yang lebih tinggi.

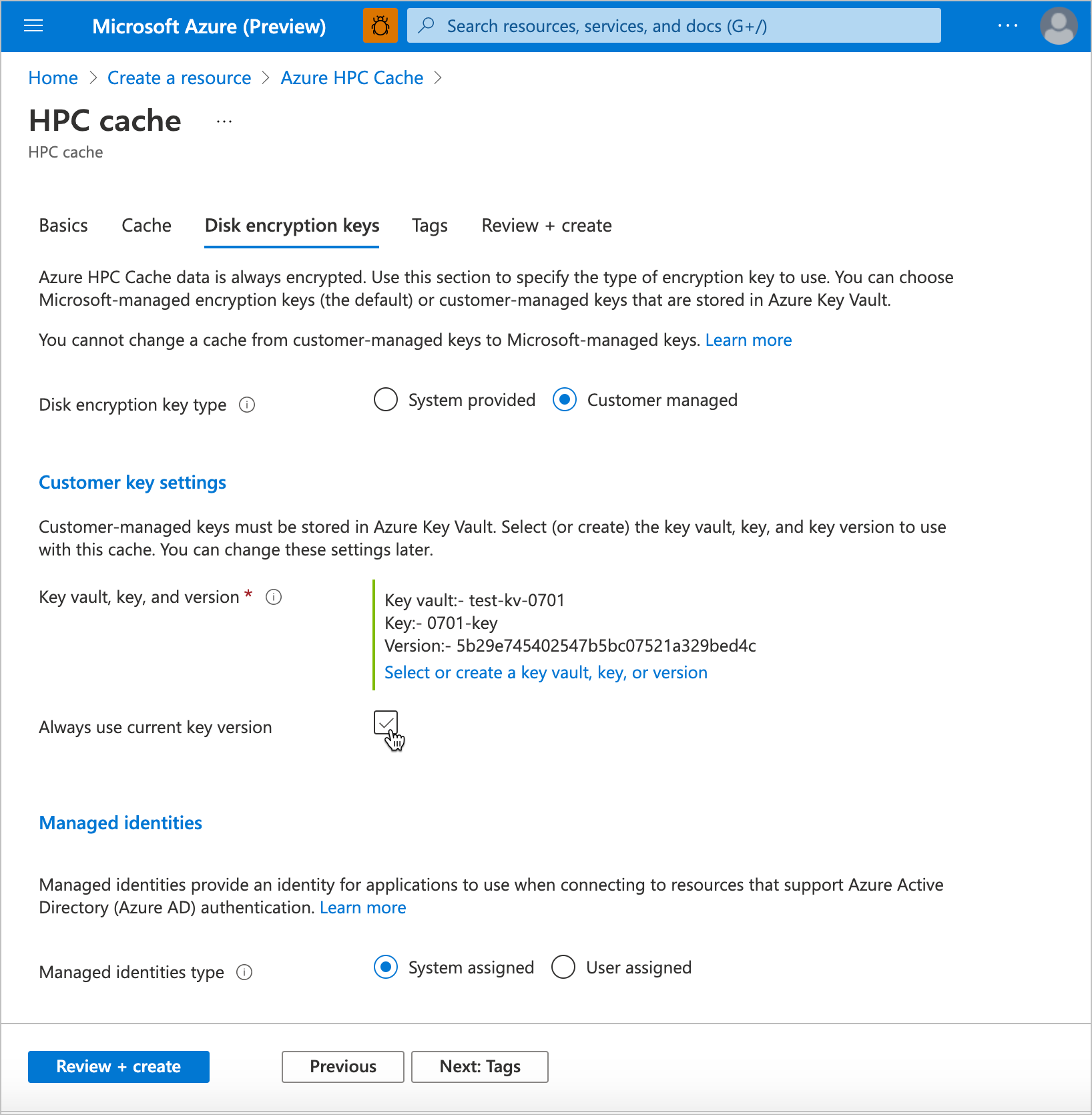

Klik tombol untuk mengaktifkan kunci yang dikelola secara privat. Setelah mengubah pengaturan ini, pengaturan brankas kunci muncul.

Klik Pilih brankas kunci untuk membuka halaman pemilihan kunci. Pilih atau buat brankas kunci dan kunci untuk mengenkripsi data pada disk cache ini.

Jika Azure Key Vault Anda tidak muncul dalam daftar, periksa persyaratan berikut:

- Apakah cache dalam langganan yang sama dengan brankas kunci?

- Apakah cache berada di wilayah yang sama dengan brankas kunci?

- Apakah ada konektivitas jaringan antara portal Azure dan brankas kunci?

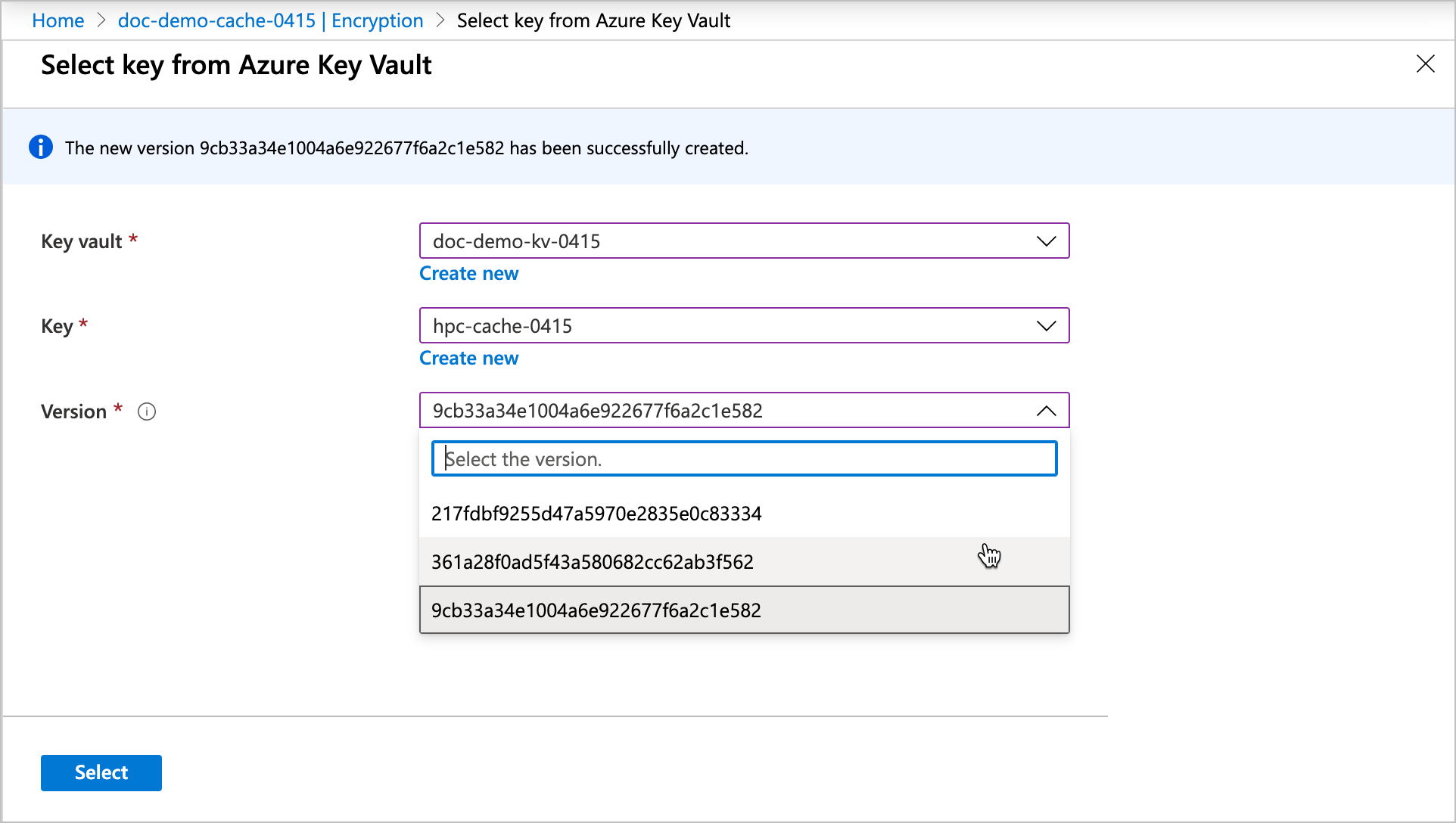

Setelah memilih brankas, pilih kunci individual dari opsi yang tersedia, atau buat kunci baru. Kuncinya harus merupakan kunci RSA 2048-bit.

Tentukan versi untuk kunci yang dipilih. Pelajari selengkapnya tentang penerapan versi dalam dokumentasi Azure Key Vault.

Pengaturan ini bersifat opsional:

Centang kotak Selalu gunakan versi kunci saat ini jika Anda ingin menggunakan rotasi kunci otomatis.

Jika Anda ingin menggunakan identitas terkelola khusus untuk cache ini, pilih Ditetapkan pengguna di bagian Identitas terkelola dan pilih identitas yang akan digunakan. Baca dokumentasi identitas terkelola untuk bantuan.

Tip

Identitas terkelola yang ditetapkan pengguna dapat menyederhanakan pembuatan cache jika Anda meneruskan identitas yang sudah dikonfigurasi untuk mengakses brankas kunci Anda. Dengan identitas terkelola yang ditetapkan sistem, Anda harus melakukan langkah tambahan setelah cache dibuat untuk mengotorisasi identitas yang ditetapkan sistem dari cache yang baru dibuat untuk menggunakan brankas kunci Anda.

Catatan

Anda tidak dapat mengubah identitas yang ditetapkan setelah membuat cache.

Lanjutkan dengan spesifikasi lainnya dan buat cache seperti yang dijelaskan di Membuat Azure HPC Cache.

3. Mengotorisasi enkripsi Azure Key Vault dari cache (jika diperlukan)

Catatan

Langkah ini tidak diperlukan jika Anda memberikan identitas terkelola yang ditetapkan pengguna dengan akses brankas kunci saat Anda membuat cache.

Setelah beberapa menit, Azure HPC Cache baru akan muncul di portal Azure Anda. Buka halaman Ringkasan guna mengotorisasinya untuk mengakses Azure Key Vault dan mengaktifkan enkripsi kunci yang dikelola pelanggan.

Tip

Cache dapat muncul di daftar sumber daya sebelum pesan "penyebaran berlangsung" dihapus. Periksa daftar sumber daya setelah satu atau dua menit, dan tidak menunggu pemberitahuan keberhasilan.

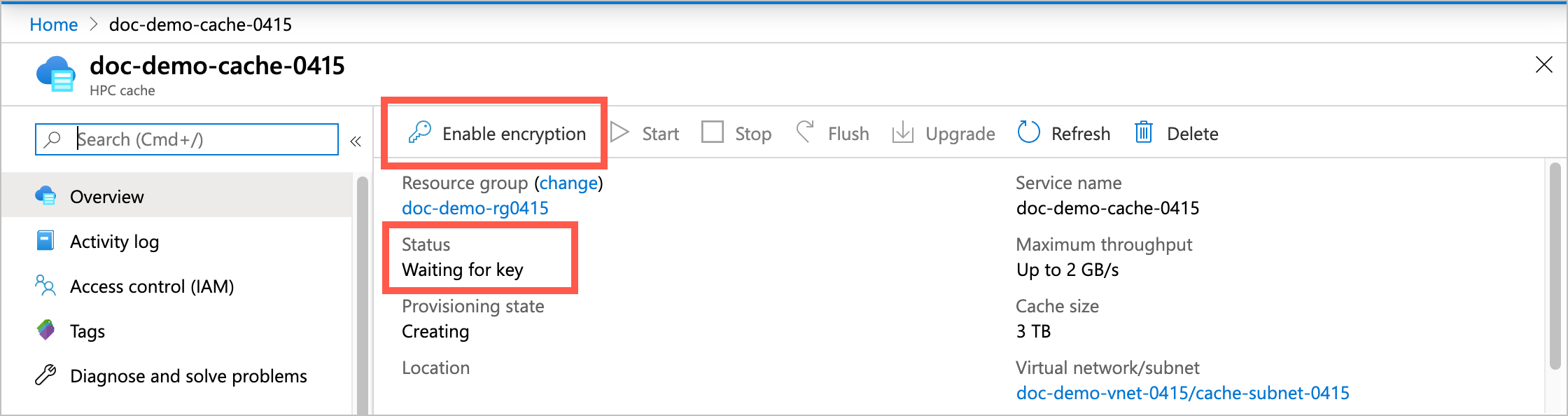

Anda harus mengotorisasi enkripsi dalam waktu 90 menit setelah membuat cache. Jika Anda tidak menyelesaikan langkah ini, cache akan kehabisan waktu dan gagal. Cache yang gagal harus dibuat ulang dan tidak dapat diperbaiki.

Cache memperlihatkan status Menunggu kunci. Klik tombol Aktifkan enkripsi di bagian atas halaman guna mengotorisasi cache untuk mengakses brankas kunci yang ditentukan.

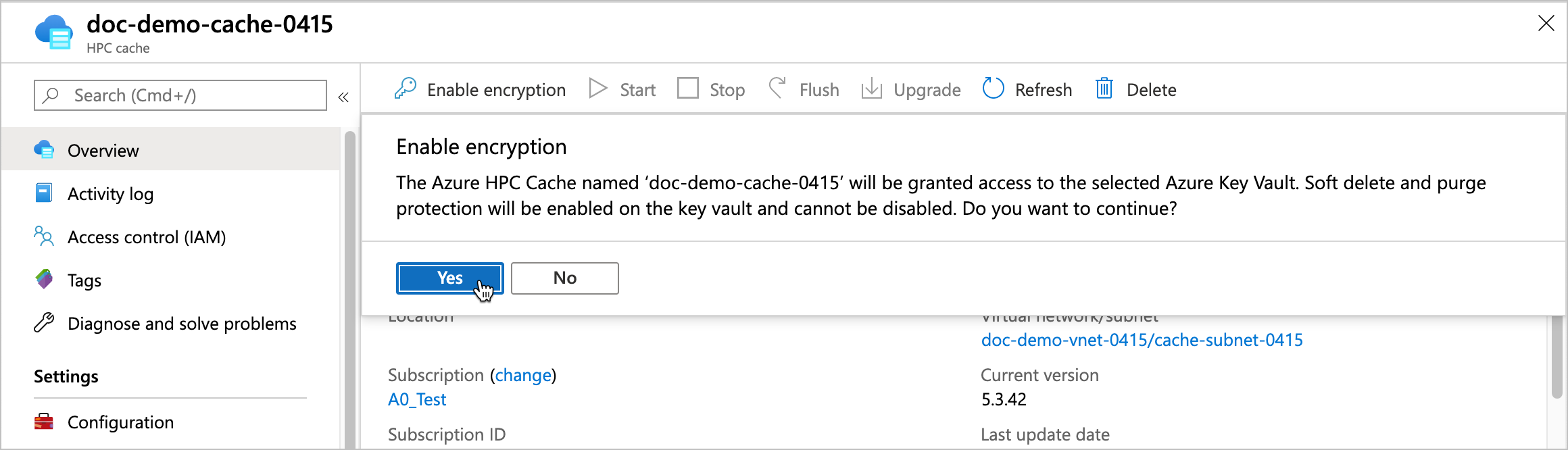

Klik Aktifkan enkripsi lalu klik tombol Ya guna mengotorisasi cache untuk menggunakan kunci enkripsi. Tindakan ini juga memungkinkan perlindungan penghapusan sementara dan hapus menyeluruh (jika belum diaktifkan) pada brankas kunci.

Setelah cache meminta akses ke brankas kunci, cache dapat membuat dan mengenkripsi disk yang menyimpan data cache.

Setelah Anda mengotorisasi enkripsi, Azure HPC Cache melalui beberapa menit pengaturan tambahan untuk membuat disk terenkripsi dan infrastruktur terkait.

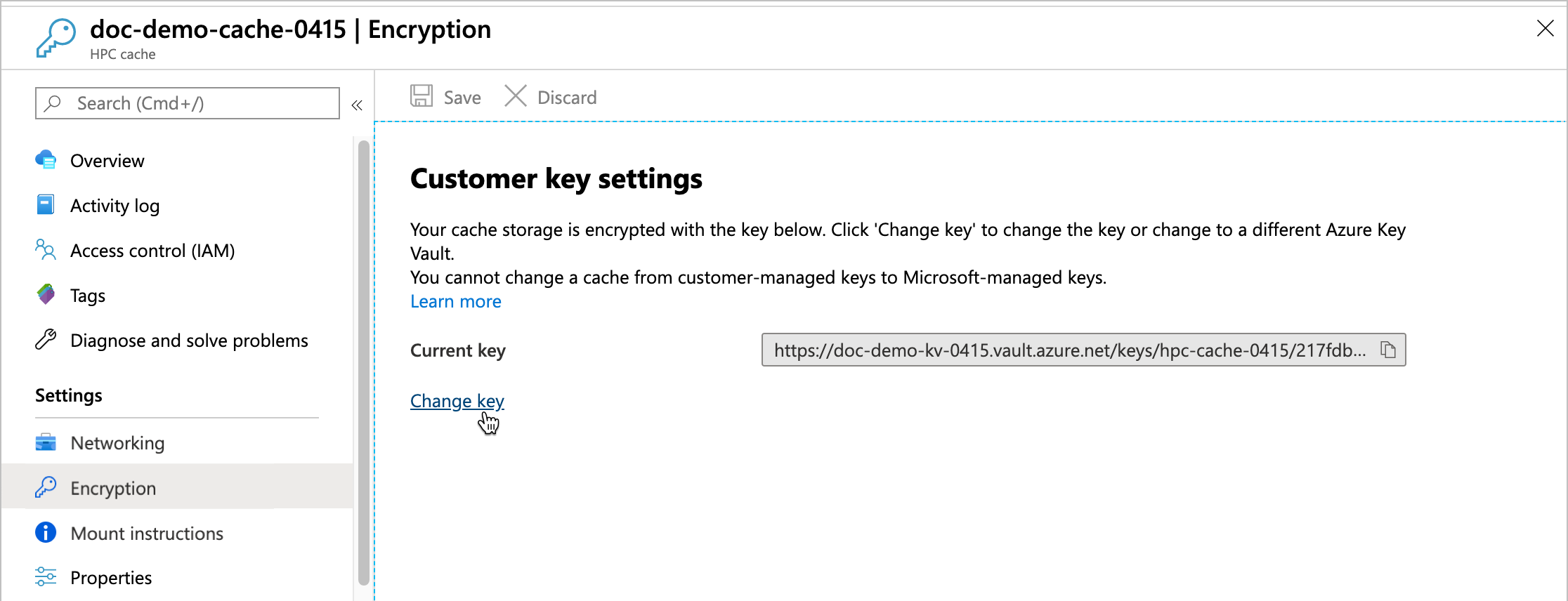

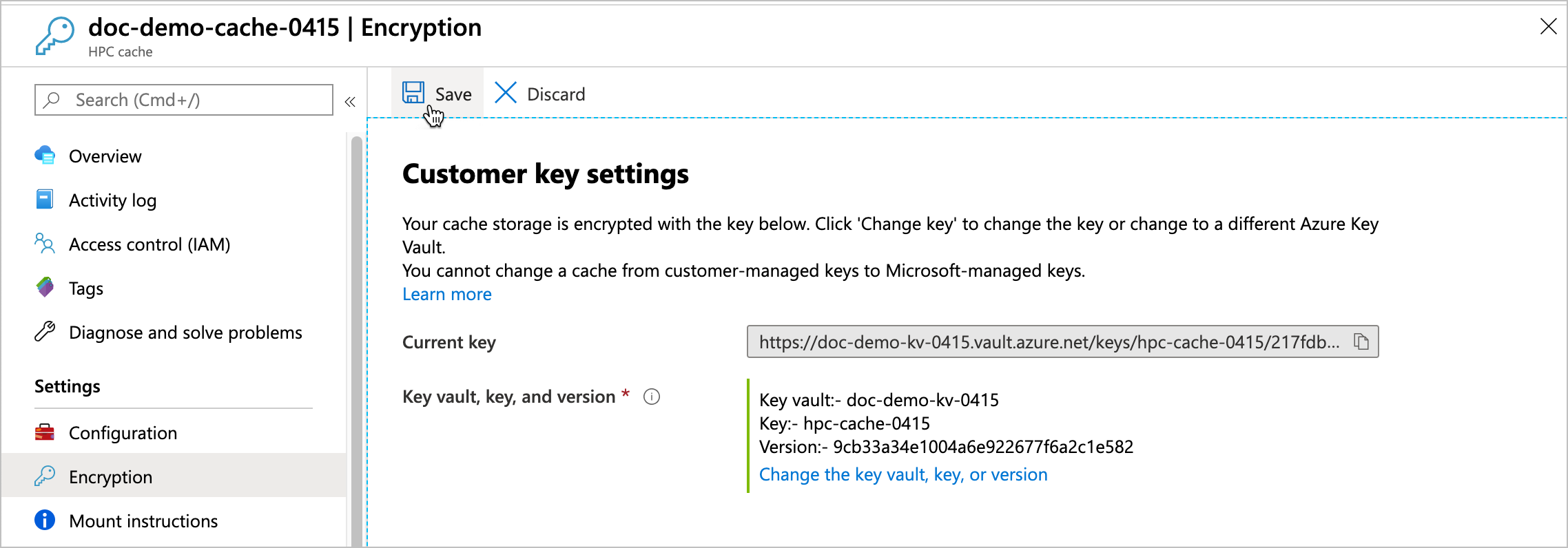

Memperbarui pengaturan kunci

Anda dapat mengubah brankas kunci, kunci, atau versi kunci untuk cache Anda dari portal Azure. Klik tautan pengaturan Enkripsi cache untuk membuka halaman Pengaturan kunci pelanggan.

Anda tidak dapat mengubah cache antara kunci yang dikelola pelanggan dan kunci yang dikelola sistem.

Klik tautan Ubah kunci, lalu klik Ubah brankas kunci, kunci, atau versi untuk membuka pemilih kunci.

Brankas kunci di langganan yang sama dan wilayah yang sama dengan cache ini ditunjukkan dalam daftar.

Setelah Anda memilih nilai kunci enkripsi baru, klik Pilih. Halaman konfirmasi muncul dengan nilai baru. Klik Simpan untuk menyelesaikan pilihan.

Baca selengkapnya tentang kunci yang dikelola pelanggan di Azure

Artikel ini menjelaskan selengkapnya tentang menggunakan Azure Key Vault dan kunci yang dikelola pelanggan untuk mengenkripsi data di Azure:

- Ringkasan enkripsi penyimpanan Azure

- Enkripsi disk dengan kunci yang dikelola pelanggan - Dokumentasi untuk menggunakan Azure Key Vault dengan disk terkelola, yang merupakan skenario serupa dengan Azure HPC Cache

Langkah berikutnya

Setelah Anda membuat Azure HPC Cache dan enkripsi berbasis Key Vault yang diotorisasi, terus siapkan cache dengan memberinya akses ke sumber data Anda.