Referensi data pemantauan Azure Firewall

Artikel ini berisi semua informasi referensi pemantauan untuk layanan ini.

Lihat Memantau Azure Firewall untuk detail tentang data yang dapat Anda kumpulkan untuk Azure Firewall dan cara menggunakannya.

Metrik

Bagian ini mencantumkan semua metrik platform yang dikumpulkan secara otomatis untuk layanan ini. Metrik ini juga merupakan bagian dari daftar global semua metrik platform yang didukung di Azure Monitor.

Untuk informasi tentang retensi metrik, lihat Gambaran umum Metrik Azure Monitor.

Metrik yang didukung untuk Microsoft.Network/azureFirewalls

Tabel berikut mencantumkan metrik yang tersedia untuk jenis sumber daya Microsoft.Network/azureFirewalls.

- Semua kolom mungkin tidak ada di setiap tabel.

- Beberapa kolom mungkin berada di luar area tampilan halaman. Pilih Perluas tabel untuk menampilkan semua kolom yang tersedia.

Judul tabel

- Kategori - Grup metrik atau klasifikasi.

- Metrik - Nama tampilan metrik seperti yang muncul di portal Azure.

- Nama di REST API - Nama metrik seperti yang disebutkan dalam REST API.

- Unit - Satuan ukuran.

- Agregasi - Jenis agregasi default. Nilai yang valid: Rata-rata (Rata-rata), Minimum (Min), Maksimum (Maks), Total (Jumlah), Hitungan.

- Dimensi dimensi - tersedia untuk metrik.

- Interval Butir - Waktu tempat metrik diambil sampelnya. Misalnya,

PT1Mmenunjukkan bahwa metrik diambil sampelnya setiap menit,PT30Msetiap 30 menit,PT1Hsetiap jam, dan sebagainya. - Ekspor DS- Apakah metrik dapat diekspor ke Log Azure Monitor melalui pengaturan diagnostik. Untuk informasi tentang mengekspor metrik, lihat Membuat pengaturan diagnostik di Azure Monitor.

| Metrik | Nama dalam REST API | Unit | Agregasi | Dimensi | Butir Waktu | Ekspor DS |

|---|---|---|---|---|---|---|

| Jumlah hit aturan aplikasi Berapa kali aturan Aplikasi ditemukan |

ApplicationRuleHit |

Hitung | Total (Jumlah) | Status, , ReasonProtocol |

PT1M | Ya |

| Data diproses Jumlah total data yang diproses oleh firewall ini |

DataProcessed |

Byte | Total (Jumlah) | <Tidak ada> | PT1M | Ya |

| Status kesehatan firewall Menunjukkan kesehatan keseluruhan firewall ini |

FirewallHealth |

Persen | Tengah | Status, Reason |

PT1M | Ya |

| Pemeriksaan Latensi Perkiraan latensi rata-rata Firewall sebagaimana diukur oleh pemeriksaan latensi |

FirewallLatencyPng |

Milidetik | Tengah | <Tidak ada> | PT1M | Ya |

| Jumlah hit aturan jaringan Berapa kali aturan Jaringan ditemukan |

NetworkRuleHit |

Hitung | Total (Jumlah) | Status, , ReasonProtocol |

PT1M | Ya |

| Pemanfaatan port SNAT Persentase port SNAT keluar yang saat ini digunakan |

SNATPortUtilization |

Persen | Rata-rata, Maksimum | Protocol |

PT1M | Ya |

| Throughput Throughput yang diproses oleh firewall ini |

Throughput |

BitsPerSecond | Tengah | <Tidak ada> | PT1M | No |

Status kesehatan firewall

Dalam tabel sebelumnya, metrik status kesehatan Firewall memiliki dua dimensi:

- Status: Kemungkinan nilainya adalah Sehat, Terdegradasi, Tidak Sehat.

- Alasan: Menunjukkan alasan status firewall yang sesuai.

Jika port SNAT digunakan lebih dari 95%, port dianggap kelelahan dan kesehatannya 50% dengan status=Terdegradasi dan alasan=port SNAT. Firewall terus memproses lalu lintas dan koneksi yang ada tidak terpengaruh. Namun, koneksi baru mungkin tidak dibuat secara terputus-putus.

Jika port SNAT digunakan kurang dari 95%, maka firewall dianggap sehat dan kesehatan ditampilkan sebagai 100%.

Jika tidak ada penggunaan port SNAT yang dilaporkan, kesehatan ditampilkan sebagai 0%.

Pemanfaatan port SNAT

Untuk metrik pemanfaatan port SNAT, saat Anda menambahkan lebih banyak alamat IP publik ke firewall Anda, lebih banyak port SNAT yang tersedia, mengurangi pemanfaatan port SNAT. Selain itu, ketika firewall diskalakan karena alasan yang berbeda (misalnya, CPU atau throughput) lebih banyak port SNAT juga tersedia.

Secara efektif, persentase tertentu dari pemanfaatan port SNAT mungkin turun tanpa Anda menambahkan alamat IP publik apa pun, hanya karena layanan diskalakan. Anda dapat langsung mengontrol jumlah alamat IP publik yang tersedia untuk meningkatkan port yang tersedia di firewall Anda. Namun, Anda tidak dapat mengontrol penskalaan firewall secara langsung.

Jika firewall kehabisan port SNAT, Anda harus menambahkan setidaknya lima alamat IP publik. Tindakan ini akan meningkatkan jumlah port SNAT yang tersedia. Untuk informasi selengkapnya, lihat Fitur Azure Firewall.

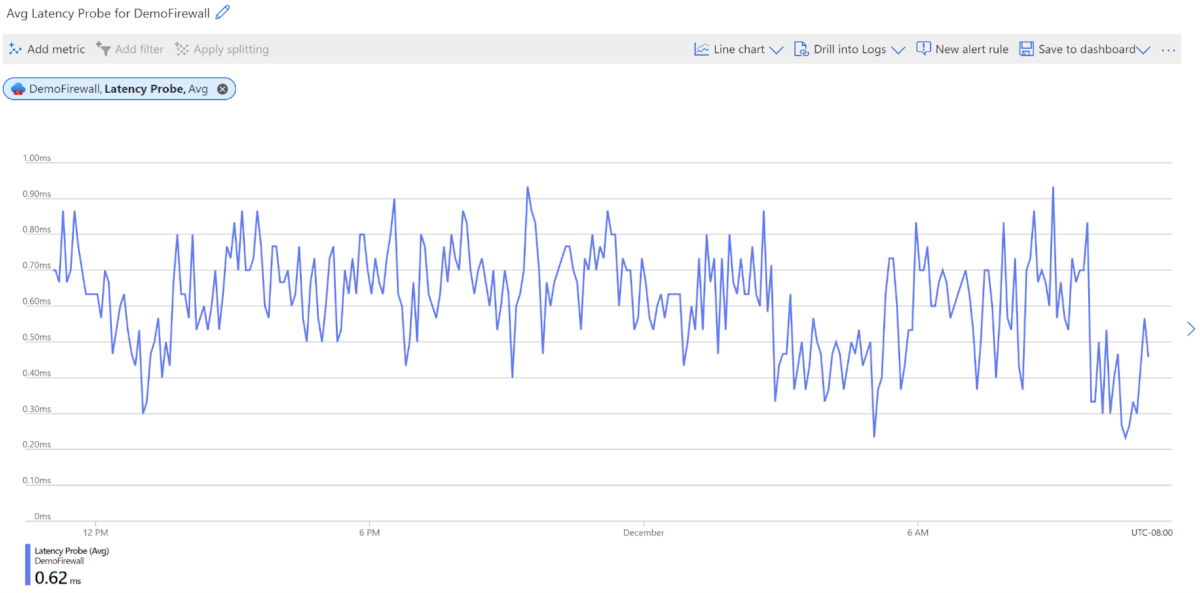

Pemeriksaan Latensi AZFW

Metrik AZFW Latency Probe mengukur latensi keseluruhan atau rata-rata Azure Firewall dalam milidetik. Administrator dapat menggunakan metrik ini untuk tujuan berikut:

- Mendiagnosis apakah Azure Firewall adalah penyebab latensi dalam jaringan

- Pantau dan waspada jika ada masalah latensi atau performa, sehingga tim TI dapat terlibat secara proaktif.

- Mungkin ada berbagai alasan yang dapat menyebabkan latensi tinggi di Azure Firewall. Misalnya, pemanfaatan CPU yang tinggi, throughput tinggi, atau kemungkinan masalah jaringan.

Apa Tindakan Metrik Pemeriksaan Latensi AZFW (dan Tidak):

- Apa yang diukurnya: Latensi Azure Firewall dalam platform Azure

- Apa yang tidak diukur: Metrik tidak menangkap latensi end-to-end untuk seluruh jalur jaringan. Sebaliknya, ini mencerminkan performa dalam firewall, daripada berapa banyak latensi yang diperkenalkan Azure Firewall ke dalam jaringan.

- Pelaporan kesalahan: Jika metrik latensi tidak berfungsi dengan benar, metrik melaporkan nilai 0 di dasbor metrik, menunjukkan kegagalan atau gangguan pemeriksaan.

Faktor-faktor yang memengaruhi latensi:

- Pemanfaatan CPU tinggi

- Throughput tinggi atau beban lalu lintas

- Masalah jaringan dalam platform Azure

Pemeriksaan Latensi: Dari ICMP hingga TCP Pemeriksaan latensi saat ini menggunakan teknologi Ping Mesh Microsoft, yang didasarkan pada ICMP (Internet Control Message Protocol). ICMP cocok untuk pemeriksaan kesehatan cepat, seperti permintaan ping, tetapi mungkin tidak secara akurat mewakili lalu lintas aplikasi dunia nyata, yang biasanya bergantung pada TCP. Namun, pemeriksaan ICMP memprioritaskan secara berbeda di seluruh platform Azure, yang dapat mengakibatkan variasi di seluruh SKU. Untuk mengurangi perbedaan ini, Azure Firewall berencana untuk beralih ke pemeriksaan berbasis TCP.

- Lonjakan latensi: Dengan pemeriksaan ICMP, lonjakan terputus-putus normal dan merupakan bagian dari perilaku standar jaringan host. Ini tidak boleh disalahartikan sebagai masalah firewall kecuali tetap ada.

- Latensi rata-rata: Rata-rata, latensi Azure Firewall diperkirakan berkisar dari 1ms hingga 10 ms, tergantung pada SKU Firewall dan ukuran penyebaran.

Praktik Terbaik untuk Latensi Pemantauan

Atur garis besar: Tetapkan garis besar latensi di bawah kondisi lalu lintas ringan untuk perbandingan yang akurat selama penggunaan normal atau puncak.

Memantau pola: Mengharapkan lonjakan latensi sesekali sebagai bagian dari operasi normal. Jika latensi tinggi bertahan di luar variasi normal ini, mungkin menunjukkan masalah yang lebih dalam yang memerlukan penyelidikan.

Ambang latensi yang direkomendasikan: Pedoman yang direkomendasikan adalah bahwa latensi tidak boleh melebihi 3x garis besar. Jika ambang batas ini dilewati, penyelidikan lebih lanjut disarankan.

Periksa batas aturan: Pastikan bahwa aturan jaringan berada dalam batas aturan 20K. Melebihi batas ini dapat memengaruhi performa.

Onboarding aplikasi baru: Periksa aplikasi yang baru di-onboarding yang dapat menambahkan beban signifikan atau menyebabkan masalah latensi.

Permintaan dukungan: Jika Anda mengamati degradasi latensi berkelanjutan yang tidak selaras dengan perilaku yang diharapkan, pertimbangkan untuk mengajukan tiket dukungan untuk bantuan lebih lanjut.

Dimensi metrik

Untuk informasi tentang dimensi metrik apa itu, lihat Metrik multi-dimensi.

Layanan ini memiliki dimensi berikut yang terkait dengan metriknya.

- Protokol

- Alasan

- Status

Log sumber daya

Bagian ini mencantumkan jenis log sumber daya yang dapat Anda kumpulkan untuk layanan ini. Bagian menarik dari daftar semua jenis kategori log sumber daya yang didukung di Azure Monitor.

Log sumber daya yang didukung untuk Microsoft.Network/azureFirewalls

| Kategori | Nama tampilan kategori | Tabel log | Mendukung rencana log dasar | Mendukung transformasi waktu penyerapan | Contoh kueri | Biaya untuk diekspor |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Aturan Aplikasi Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWApplicationRuleAggregation |

Agregasi Aturan Jaringan Azure Firewall (Analitik Kebijakan) | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWDnsQuery |

Kueri DNS Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWFatFlow |

Log Aliran Lemak Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWFlowTrace |

Log Pelacakan Alur Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWFqdnResolveFailure |

Kegagalan Resolusi FQDN Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWIdpsSignature |

Tanda Tangan IDPS Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWNatRule |

Aturan Nat Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWNatRuleAggregation |

Agregasi Aturan Nat Azure Firewall (Analitik Kebijakan) | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWNetworkRule |

Aturan Jaringan Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWNetworkRuleAggregation |

Agregasi Aturan Aplikasi Azure Firewall (Analitik Kebijakan) | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AZFWThreatIntel |

Inteligensi Ancaman Azure Firewall | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | Ya |

AzureFirewallApplicationRule |

Aturan Aplikasi Azure Firewall (Diagnostik Azure Warisan) | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | No |

AzureFirewallDnsProxy |

Proksi DNS Azure Firewall (Diagnostik Azure Warisan) | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | No |

AzureFirewallNetworkRule |

Aturan Jaringan Azure Firewall (Diagnostik Azure Warisan) | AzureDiagnostics Log dari beberapa sumber daya Azure. |

Tidak | Tidak | Kueri | No |

Azure Firewall memiliki dua log diagnostik baru yang dapat membantu memantau firewall Anda, tetapi log ini saat ini tidak menampilkan detail aturan aplikasi.

- Alur teratas

- Pelacakan alur

Alur teratas

Log alur teratas dikenal di industri sebagai log aliran lemak dan dalam tabel sebelumnya sebagai Log Aliran Lemak Azure Firewall. Log alur atas menunjukkan koneksi teratas yang berkontribusi pada throughput tertinggi melalui firewall.

Tip

Aktifkan log Alur teratas hanya saat memecahkan masalah tertentu untuk menghindari penggunaan CPU Azure Firewall yang berlebihan.

Laju aliran didefinisikan sebagai tingkat transmisi data dalam unit megabit per detik. Ini adalah ukuran jumlah data digital yang dapat ditransmisikan melalui jaringan dalam jangka waktu tertentu melalui firewall. Protokol Alur Teratas berjalan secara berkala setiap tiga menit. Ambang minimum yang akan dianggap sebagai Alur Teratas adalah 1 Mbps.

Aktifkan log Alur teratas menggunakan perintah Azure PowerShell berikut ini:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Untuk menonaktifkan log, gunakan perintah Azure PowerShell sebelumnya yang sama dan atur nilainya ke False.

Contohnya:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Ada beberapa cara untuk memverifikasi bahwa pembaruan berhasil, tetapi Anda dapat menavigasi ke Gambaran Umum firewall dan memilih tampilan JSON di sudut kanan atas. Berikut adalah contohnya:

Untuk membuat pengaturan diagnostik dan mengaktifkan Tabel Spesifik Sumber Daya, lihat Membuat pengaturan diagnostik di Azure Monitor.

Pelacakan alur

Log firewall menunjukkan lalu lintas melalui firewall dalam upaya pertama koneksi TCP, yang dikenal sebagai paket SYN . Namun, entri seperti itu tidak menunjukkan perjalanan penuh paket dalam jabat tangan TCP. Akibatnya, sulit untuk memecahkan masalah jika paket dihilangkan, atau perutean asimetris terjadi. Log Jejak Alur Azure Firewall mengatasi masalah ini.

Tip

Untuk menghindari penggunaan disk yang berlebihan yang disebabkan oleh log jejak Alur di Azure Firewall dengan banyak koneksi berumur pendek, aktifkan log hanya saat memecahkan masalah tertentu untuk tujuan diagnostik.

Properti berikut ini dapat ditambahkan:

SYN-ACK: Bendera ACK yang menunjukkan pengakuan paket SYN.

FIN: Bendera selesai dari alur paket asli. Tidak ada lagi data yang dikirimkan dalam alur TCP.

FIN-ACK: Bendera ACK yang menunjukkan pengakuan paket FIN.

RST: Reset bendera menunjukkan pengirim asli tidak menerima lebih banyak data.

INVALID (alur): Menunjukkan paket tidak dapat diidentifikasi atau tidak memiliki status apa pun.

Contohnya:

- Paket TCP mendarat pada instans Virtual Machine Scale Sets, yang tidak memiliki riwayat sebelumnya untuk paket ini

- Paket CheckSum buruk

- Entri tabel Pelacakan Koneksi penuh dan koneksi baru tidak dapat diterima

- Paket ACK yang terlalu tertunda

Aktifkan log jejak Alur menggunakan perintah Azure PowerShell berikut ini atau navigasikan di portal dan cari Aktifkan Pengelogan Koneksi TCP:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Diperlukan waktu beberapa menit agar perubahan ini berlaku. Setelah fitur terdaftar, pertimbangkan untuk melakukan pembaruan di Azure Firewall agar perubahan segera berlaku.

Untuk memeriksa status pendaftaran AzResourceProvider, Anda dapat menjalankan perintah Azure PowerShell:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Untuk menonaktifkan log, Anda dapat membatalkan pendaftarannya menggunakan perintah berikut atau memilih batalkan pendaftaran dalam contoh portal sebelumnya.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Untuk membuat pengaturan diagnostik dan mengaktifkan Tabel Spesifik Sumber Daya, lihat Membuat pengaturan diagnostik di Azure Monitor.

Tabel Log Azure Monitor

Bagian ini mencantumkan tabel Log Azure Monitor yang relevan dengan layanan ini, yang tersedia untuk kueri oleh Analitik Log menggunakan kueri Kusto. Tabel berisi data log sumber daya dan mungkin lebih bergantung pada apa yang dikumpulkan dan dirutekan ke dalamnya.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Log aktivitas

Tabel tertaut mencantumkan operasi yang dapat direkam dalam log aktivitas untuk layanan ini. Operasi ini adalah subset dari semua kemungkinan operasi penyedia sumber daya dalam log aktivitas.

Untuk informasi selengkapnya tentang skema entri log aktivitas, lihat Skema Log Aktivitas.

Konten terkait

- Lihat Memantau Azure Firewall untuk deskripsi pemantauan Azure Firewall.

- Lihat Memantau sumber daya Azure dengan Azure Monitor untuk detail tentang memantau sumber daya Azure.