Pengaturan DNS Azure Firewall

Anda bisa mengonfigurasi server DNS kustom dan mengaktifkan proksi DNS untuk Azure Firewall. Konfigurasikan pengaturan ini saat Anda menggunakan firewall, atau konfigurasikan nanti dari halaman Pengaturan DNS. Secara default, Azure Firewall menggunakan Azure DNS dan Proksi DNS dinonaktifkan.

Server DNS

Server DNS memelihara dan menyelesaikan nama domain ke alamat IP. Secara default, Azure Firewall menggunakan Azure DNS untuk resolusi nama. Pengaturan server DNS memungkinkan Anda mengonfigurasi server DNS Anda sendiri untuk resolusi nama Azure Firewall. Anda dapat mengonfigurasi satu server atau beberapa server. Jika Anda mengkonfigurasi beberapa server DNS, server yang digunakan dipilih secara acak. Anda dapat mengonfigurasi maksimal 15 server DNS di DNS Kustom.

Catatan

Misalnya Azure Firewall yang dikelola dengan menggunakan Azure Firewall Manager, pengaturan DNS dikonfigurasi dalam kebijakan Azure Firewall terkait.

Mengonfigurasi server DNS kustom - Portal Microsoft Azure

- Di bawah Pengaturan Azure Firewall, pilih Pengaturan DNS.

- Di bawah Server DNS, Anda bisa mengetik atau menambahkan server DNS yang sudah ada yang sebelumnya ditentukan di jaringan virtual Anda.

- Pilih Terapkan.

Firewall sekarang mengarahkan lalu lintas DNS ke server DNS yang ditentukan untuk resolusi nama.

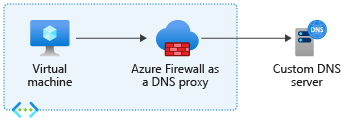

Proksi DNS

Anda dapat mengonfigurasi Azure Firewall untuk bertindak sebagai proksi DNS. Proksi DNS adalah perantara untuk permintaan DNS dari mesin virtual klien ke server DNS.

Jika Anda ingin mengaktifkan pemfilteran FQDN (nama domain yang sepenuhnya memenuhi syarat) dalam aturan jaringan, aktifkan proksi DNS dan perbarui konfigurasi komputer virtual untuk menggunakan firewall sebagai proksi DNS.

Jika Anda mengaktifkan pemfilteran FQDN dalam aturan jaringan, dan Anda tidak mengonfigurasi mesin virtual klien untuk menggunakan firewall sebagai proksi DNS, maka permintaan DNS dari klien ini mungkin melakukan perjalanan ke server DNS pada waktu yang berbeda atau mengembalikan respons yang berbeda dibandingkan dengan firewall. Disarankan untuk mengonfigurasi komputer virtual klien untuk menggunakan Azure Firewall sebagai proksi DNS mereka. Ini menempatkan Azure Firewall di jalur permintaan klien untuk menghindari ketidakkonsistensian.

Saat Azure Firewall menjadi proksi DNS, dua jenis fungsi penembolokan dimungkinkan:

Singgahan positif: Resolusi DNS berhasil. Firewall membuat cache respons ini sesuai dengan TTL (waktu untuk hidup) dalam respons hingga maksimal 1 jam.

Penembolokan negatif: Resolusi DNS tidak menghasilkan respons atau tanpa resolusi. Firewall membuat cache respons ini sesuai dengan TTL dalam respons hingga maksimal 30 jam.

Proksi DNS menyimpan semua alamat IP yang diselesaikan dari FQDN dalam aturan jaringan. Sebagai praktik terbaik, gunakan FQDN yang menyelesaikan ke satu alamat IP.

Warisan kebijakan

Pengaturan DNS kebijakan yang diterapkan ke firewall mandiri mengambil alih pengaturan DNS firewall mandiri. Kebijakan anak mewarisi semua pengaturan DNS kebijakan induk, tetapi dapat mengambil alih kebijakan induk.

Misalnya, untuk menggunakan FQDN dalam aturan jaringan, proksi DNS harus diaktifkan. Namun jika kebijakan induk tidak mengaktifkan proksi DNS, kebijakan anak tidak akan mendukung FQDN dalam aturan jaringan kecuali Anda mengambil alih pengaturan ini secara lokal.

Konfigurasi proksi DNS

Konfigurasi proksi DNS memerlukan tiga langkah:

- Aktifkan proksi DNS di pengaturan DNS Azure Firewall.

- Secara opsional, konfigurasikan server DNS kustom Anda atau gunakan default yang disediakan.

- Konfigurasikan alamat IP privat Azure Firewall sebagai alamat DNS kustom di pengaturan server DNS jaringan virtual Anda untuk mengarahkan lalu lintas DNS ke Azure Firewall.

Catatan

Jika Anda memilih untuk menggunakan server DNS kustom, pilih alamat IP apa pun dalam jaringan virtual, tidak termasuk yang ada di subnet Azure Firewall.

Untuk mengonfigurasi proksi DNS, Anda harus mengonfigurasi pengaturan server DNS jaringan virtual Anda untuk menggunakan alamat IP privat firewall. Kemudian aktifkan proksi DNS di pengaturan DNSAzure Firewall.

Mengonfigurasi server DNS jaringan virtual

- Pilih jaringan virtual tempat lalu lintas DNS dirutekan melalui instans Azure Firewall.

- Di bawah Pengaturan, pilih Server DNS.

- Di bawah Server DNS, pilih Kustom.

- Masukkan alamat IP privat firewall.

- Pilih Simpan.

- Mulai ulang VM yang tersambung ke jaringan virtual, sehingga mereka diberi pengaturan server DNS baru. VM terus menggunakan pengaturan DNS mereka saat ini hingga dihidupkan ulang.

Mengaktifkan proksi DNS

- Pilih instans Azure Firewall Anda.

- Di bawah Pengaturan, pilih Server DNS.

- Secara default, Proksi DNS dinonaktifkan. Ketika pengaturan ini diaktifkan, firewall mendengarkan di port 53 dan meneruskan permintaan DNS ke server DNS yang dikonfigurasi.

- Tinjau konfigurasi server DNS untuk memastikan bahwa pengaturannya sesuai untuk lingkungan Anda.

- Pilih Simpan.

Failover high availability

Proxy DNS memiliki mekanisme failover yang berhenti menggunakan server berkondisi buruk yang terdeteksi dan menggunakan server DNS lain yang tersedia.

Jika semua server DNS tidak tersedia, maka tidak ada fallback ke server DNS lain.

Pemeriksaan kesehatan

Proxy DNS menjalankan loop pemeriksaan kondisi lima detik selama server upstram melaporkan kondisi buruk. Pemeriksaan kondisi adalah kueri DNS rekursif ke server nama root. Setelah server upstram dianggap berkondisi baik, firewall akan menghentikan pemeriksaan kondisi sampai ada kesalahan berikutnya. Ketika proxy yang berkondisi baik menampulkan kesalahan, firewall akan memilih server DNS lain dalam daftar.

Azure Firewall dengan Zona DNS Privat Azure

Saat Anda menggunakan zona DNS Privat Azure dengan Azure Firewall, pastikan Anda tidak membuat pemetaan domain yang mengambil alih nama domain default akun penyimpanan dan titik akhir lain yang dibuat oleh Microsoft. Jika Anda mengambil alih nama domain default, itu merusak akses lalu lintas manajemen Azure Firewall ke akun penyimpanan Azure dan titik akhir lainnya. Ini memutus pembaruan firewall, pengelogan, dan/atau pemantauan.

Misalnya, lalu lintas manajemen firewall memerlukan akses ke akun penyimpanan dengan nama domain blob.core.windows.net dan firewall bergantung pada Azure DNS untuk FQDN ke resolusi alamat IP.

Jangan membuat Zona DNS Privat dengan nama *.blob.core.windows.net domain dan mengaitkannya dengan jaringan virtual Azure Firewall. Jika Anda mengambil alih nama domain default, semua kueri DNS diarahkan ke zona DNS privat, dan ini akan merusak operasi firewall. Sebagai gantinya, buat nama domain unik seperti *.<unique-domain-name>.blob.core.windows.net untuk zona DNS privat.

Atau, Anda dapat mengaktifkan tautan privat untuk akun penyimpanan dan mengintegrasikannya dengan zona DNS privat, lihat Memeriksa lalu lintas titik akhir privat dengan Azure Firewall.