Mengonfigurasi Bastion untuk koneksi klien asli

Artikel ini membantu Anda mengonfigurasi penyebaran Bastion untuk menerima koneksi dari klien asli (SSH atau RDP) di komputer lokal Anda ke VM yang terletak di jaringan virtual. Fitur klien asli memungkinkan Anda terhubung ke VM target melalui Bastion menggunakan Azure CLI, dan memperluas opsi masuk Anda untuk menyertakan pasangan kunci SSH lokal dan ID Microsoft Entra. Selain itu, Anda juga dapat mentransfer file, tergantung pada jenis koneksi dan klien.

Anda dapat mengonfigurasi fitur ini dengan memodifikasi penyebaran Bastion yang ada, atau Anda dapat menyebarkan Bastion dengan konfigurasi fitur yang sudah ditentukan. Kemampuan Anda pada mesin virtual saat tersambung melalui klien native bergantung pada apa yang sedang diaktifkan pada klien native.

Catatan

Harga per jam dimulai sejak Bastion disebarkan, terlepas dari penggunaan data keluar. Untuk informasi selengkapnya, lihat Harga dan SKU. Jika Anda menyebarkan Bastion sebagai bagian dari tutorial atau pengujian, kami sarankan Anda menghapus sumber daya ini setelah Selesai menggunakannya.

Menyebarkan Bastion dengan fitur klien asli

Jika Anda belum menyebarkan Bastion ke jaringan virtual, Anda dapat menyebarkan dengan fitur klien asli yang ditentukan dengan menyebarkan Bastion menggunakan pengaturan manual. Untuk langkah-langkahnya, lihat Tutorial - Menyebarkan Bastion dengan pengaturan manual. Saat menyebarkan Bastion, tentukan pengaturan berikut:

Di tab Dasar, untuk Detail Instans -> Tingkat pilih Standar. Dukungan klien native memerlukan SKU Standar.

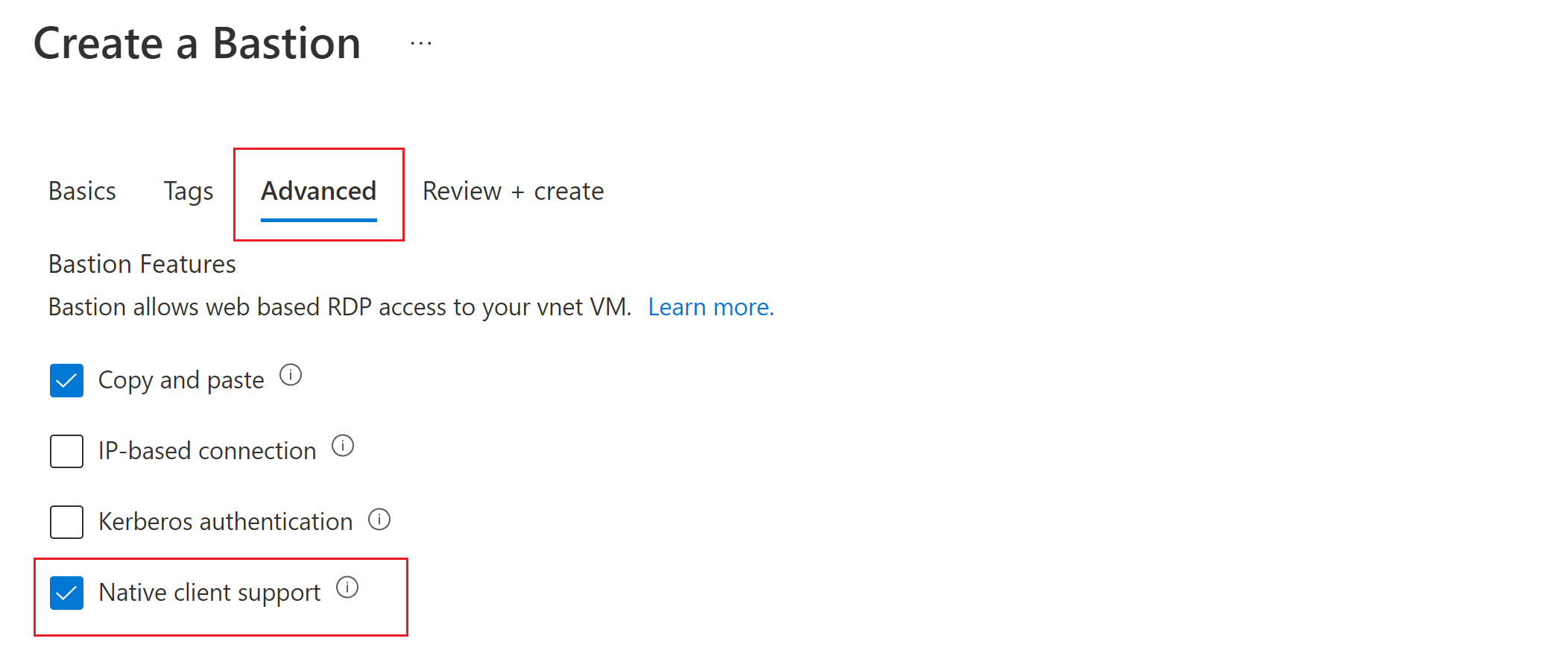

Sebelum Anda membuat host bastion, buka tab Tingkat Lanjut dan centang kotak untuk Dukungan Klien Asli, bersama dengan kotak centang untuk fitur lain yang ingin Anda sebarkan.

Pilih Tinjau + buat untuk memvalidasi, lalu pilih Buat untuk menyebarkan host Bastion Anda.

Mengubah penyebaran Bastion yang ada

Jika Anda telah menyebarkan Bastion ke jaringan virtual Anda, ubah pengaturan konfigurasi berikut:

- Buka halaman Konfigurasi untuk sumber daya Bastion Anda. Verifikasi bahwa Tingkat SKU adalah Standar. Jika tidak, pilih Standar.

- Centang kotak untuk Dukungan Klien Native dan terapkan perubahan Anda.

Mengamankan koneksi klien asli Anda

Jika Anda ingin lebih mengamankan koneksi klien asli Anda, Anda dapat membatasi akses port hanya dengan menyediakan akses ke port 22/3389. Untuk membatasi akses port, Anda harus menyebarkan aturan NSG berikut di AzureBastionSubnet Anda untuk memungkinkan akses ke port tertentu dan menolak akses dari port lain.

Menyambungkan ke mesin virtual

Setelah Anda menyebarkan fitur ini, ada instruksi koneksi yang berbeda, tergantung pada komputer host yang Anda sambungkan, dan VM klien tempat Anda terhubung.

Gunakan tabel berikut untuk memahami cara menyambungkan dari klien asli. Perhatikan bahwa kombinasi klien asli dan VM target yang didukung yang berbeda memungkinkan fitur yang berbeda dan memerlukan perintah tertentu.

| Klien | Target VM | Metode | Autentikasi Microsoft Entra | Transfer file | Sesi VM bersamaan | Port kustom |

|---|---|---|---|---|---|---|

| Klien asli Windows | Windows VM | RDP | Ya | Ya | Ya | Ya |

| Linux VM | SSH | Ya | No | Ya | Ya | |

| VM apa pun | terowongan bastion jaringan az | Tidak | Ya | No | Tidak | |

| Klien asli Linux | Linux VM | SSH | Ya | No | Ya | Ya |

| Windows atau VM apa pun | terowongan bastion jaringan az | Tidak | Ya | No | Tidak | |

| Klien asli lainnya (putty) | VM apa pun | terowongan bastion jaringan az | Tidak | Ya | No | Tidak |

Batasan:

- Masuk menggunakan kunci privat SSH yang disimpan di Azure Key Vault tidak didukung dengan fitur ini. Sebelum masuk ke VM Linux menggunakan pasangan kunci SSH, unduh kunci privat Anda ke file di komputer lokal Anda.

- Menyambungkan menggunakan klien asli tidak didukung di Cloud Shell.