Megfelelő szerepkörök: A Partnerközpont iránt érdeklődő összes felhasználó

A részletes delegált rendszergazdai engedélyek (GDAP) részletesebb és időkorlátos módon biztosítják a partnereknek az ügyfelek számítási feladataihoz való hozzáférést, ami segíthet az ügyfelek biztonsági problémáinak megoldásában.

A GDAP használatával a partnerek további szolgáltatásokat nyújthatnak azoknak az ügyfeleknek, akik esetleg kényelmetlenül érzik magát a magas szintű partnerhozzáférés miatt.

A GDAP a szabályozási követelményekkel rendelkező ügyfelek számára is segít, hogy csak a legkevésbé kiemelt hozzáférést biztosítják a partnereknek.

A GDAP beállítása

Ki kérhet GDAP-kapcsolatot?

A partnerszervezetnél

Lejár egy GDAP-kapcsolatkérés, ha az ügyfél nem hajt végre semmilyen műveletet?

Igen. A GDAP-kapcsolatkérések 90 nap után lejárnak.

Véglegesíthetem a GDAP-kapcsolatot egy ügyféllel?

Nem. Az ügyfelekkel való állandó GDAP-kapcsolatok biztonsági okokból nem lehetségesek. A GDAP-kapcsolat maximális időtartama két év. Beállíthatja Automatikus kiterjesztéseEngedélyezett beállítással hat hónappal meghosszabbíthatja a rendszergazdai kapcsolatot, amíg a leállás vagy az automatikus kiterjesztés beállítása Letiltott.

Támogatja a GDAP-kapcsolat a nagyvállalati szerződést?

Nem. A GDAP-kapcsolat nem támogatja a nagyvállalati szerződéseken keresztül vásárolt előfizetéseket.

Kiterjeszthető egy GDAP-kapcsolat az ügyféllel automatikusan vagy automatikusan?

Igen. A GDAP-kapcsolatok hat hónappal automatikusan meghosszabbodik, amíg meg nem szűnik, vagy automatikusan letiltva lesz.

Mit tegyek, ha az ügyféllel fennálló GDAP-kapcsolat lejár?

- Ha az ügyféllel fennálló GDAP-kapcsolat lejár, kérjen újra GDAP-kapcsolatot.

- A GDAP kapcsolatelemzési segítségével nyomon követheti a GDAP-kapcsolat lejárati dátumát, és felkészülhet a megújításukra.

Hogyan terjeszthet ki vagy újíthat meg egy ügyfél GDAP-kapcsolatot?

A GDAP-kapcsolat meghosszabbításához vagy megújításához a partnernek vagy az ügyfélnek automatikusan ki kell terjesztenieEngedélyezett. További információ: GDAP automatikus kiterjesztése és API.

Frissíthető egy hamarosan lejáró aktív GDAP automatikus kiterjesztése?

Igen. Ha a GDAP aktív, kiterjeszthető.

Mikor lép működésbe az automatikus kiterjesztés?

Tegyük fel, hogy a rendszer 365 napig hoz létre egy GDAP-t, amely automatikusan engedélyezve van. A 365. napon a záró dátum 180 nappal frissül.

Kiterjeszthető automatikusan a Partner led eszközzel (PLT), a Microsoft Led Eszközzel, a Partnerközpont felhasználói felületével vagy a Partnerközpont API-val létrehozott GDAP?

Igen. Az aktív GDAP-t automatikusan kiterjesztheti.

Szükség van az ügyfél hozzájárulására a meglévő aktív GDAP-k automatikus kiterjesztésének beállításához?

Nem. Az ügyfél hozzájárulása nem szükséges ahhoz, hogy az automatikus kiterjesztés engedélyezve legyen egy meglévő aktív GDAP-ra.

A részletes engedélyeket át kell-e rendelni a biztonsági csoportokhoz az automatikus kiterjesztés után?

Nem. A biztonsági csoportokhoz rendelt részletes engedélyek továbbra is as-is.

Kiterjeszthető automatikusan egy globális rendszergazdai szerepkörrel rendelkező rendszergazdai kapcsolat?

Nem. A rendszergazdai kapcsolatot nem lehet automatikusan kiterjeszteni globális rendszergazdai szerepkörrel.

Miért nem jelenik meg a **Lejárati részletes kapcsolatok** lap az Ügyfelek munkaterületen?

A lejárati részletes kapcsolatok lap csak rendszergazdai ügynök szerepkörrel rendelkező partnerfelhasználók számára érhető el. Ez a lap segít szűrni a különböző idővonalakon lejáró GDAP-ket, és segít frissíteni az automatikus kiterjesztést (engedélyezés/letiltás) egy vagy több GDAP-hez.

Ha lejár egy GDAP-kapcsolat, az ügyfél meglévő előfizetéseit érinti?

Nem. A GDAP-kapcsolat lejártakor nem változik az ügyfél meglévő előfizetése.

Hogyan állíthatja vissza az ügyfél a jelszavát és az MFA-eszközét, ha ki van zárva a fiókjából, és nem tudja elfogadni a partnertől érkező GDAP-kapcsolatkérést?

Tekintse meg A Microsoft Entra többtényezős hitelesítési problémáinak elhárítása és A Microsoft Entra többtényezős hitelesítés nem használható a felhőszolgáltatásokba való bejelentkezéshez a telefon elvesztése vagy a telefonszámváltozások útmutatásért.

Milyen szerepkörökre van szüksége egy partnernek a rendszergazdai jelszó és az MFA-eszköz alaphelyzetbe állításához, ha egy ügyfél-rendszergazda ki van zárva a fiókjából, és nem tudja elfogadni a partnertől érkező GDAP-kapcsolatkérést?

A partnernek az első GDAP létrehozásakor Microsoft Entra szerepkört kell kérnie a

- Ez a szerepkör lehetővé teszi a partner számára, hogy visszaállítsa a jelszót és a hitelesítési módszert egy rendszergazdai vagy nem rendszergazdai felhasználó számára. A privileged authentication rendszergazdai szerepkör a Microsoft Led Tool által beállított szerepkörök része, és a tervek szerint az alapértelmezett GDAP-val is elérhető lesz az ügyfélfolyamat létrehozása során (a tervek szerint szeptemberre).

- A partner kérheti, hogy az ügyfél rendszergazdája Állítsa alaphelyzetbe a jelszót.

- Elővigyázatosságból a partnernek SSPR-t (önkiszolgáló jelszó-visszaállítást) kell beállítania ügyfelei számára. További információ: Saját jelszó kérése.

Ki kap egy GDAP-kapcsolat megszüntetéséről szóló értesítési e-mailt?

- Egy partner szervezeten belül a rendszergazdai ügynökkel szerepkörrel rendelkező személyek felmondási értesítést kapnak.

- Egy ügyfél szervezeten belül a globális rendszergazdai szerepkörrel rendelkező személyek felmondási értesítést kapnak.

Láthatom, hogy az ügyfél mikor távolítja el a GDAP-t a tevékenységnaplókban?

Igen. A partnerek láthatják, hogy az ügyfél mikor távolítja el a GDAP-t a Partnerközpont tevékenységnaplóiban.

Létre kell hoznom egy GDAP-kapcsolatot az összes ügyfelemmel?

Nem. A GDAP opcionális képesség azon partnerek számára, akik részletesebben és időkorlátosabban szeretnék kezelni az ügyfél szolgáltatásait. Kiválaszthatja, hogy mely ügyfelekkel szeretne GDAP-kapcsolatot létrehozni.

Ha több ügyfelem van, több biztonsági csoportra van szükségem ezekhez az ügyfelekhez?

A válasz attól függ, hogyan szeretné kezelni az ügyfeleket.

- Ha azt szeretné, hogy a partnerfelhasználók az összes ügyfelet felügyelhessék, az összes partnerfelhasználót egy biztonsági csoportba helyezheti, és az egyik csoport az összes ügyfelet kezelheti.

- Ha több partnerfelhasználót szeretne kezelni különböző ügyfelekkel, rendelje hozzá ezeket a partnerfelhasználókat az ügyfelek elkülönítéséhez szükséges biztonsági csoportokhoz.

Létrehozhatnak közvetett viszonteladók GDAP-kapcsolatkéréseket a Partnerközpontban?

Igen. A közvetett viszonteladók (és közvetett szolgáltatók és közvetlen számlapartnerek) GDAP-kapcsolatkéréseket hozhatnak létre a Partnerközpontban.

Miért nem fér hozzá egy GDAP-val rendelkező partnerfelhasználó a számítási feladatokhoz AOBO -ként (rendszergazda nevében)?

A GDAP beállítása során győződjön meg arról, hogy a partnerbérlében partnerfelhasználókkal létrehozott biztonsági csoportok vannak kiválasztva. Győződjön meg arról is, hogy a kívánt Microsoft Entra-szerepkörök hozzá vannak rendelve a biztonsági csoporthoz. Tekintse meg Microsoft Entra-szerepkörök hozzárendelése.

Mi az ajánlott következő lépés, ha az ügyfél által beállított feltételes hozzáférési szabályzat blokkolja az összes külső hozzáférést, beleértve a CSP hozzáférés-rendszergazdai jogosultságát az ügyfél bérlőjéhez?

Az ügyfelek mostantól kizárhatják a CSP-ket a feltételes hozzáférési szabályzatból, így a partnerek letiltás nélkül áttérhetnek a GDAP-ra.

- Felhasználók belefoglalása – Ez a felhasználók listája általában tartalmazza a szervezet által a feltételes hozzáférési szabályzatban megcélzott összes felhasználót.

- Feltételes hozzáférési szabályzat létrehozásakor a következő lehetőségek érhetők el:

- Felhasználók és csoportok kiválasztása

- Vendég- vagy külső felhasználók (előzetes verzió)

- Ez a kijelölés több lehetőséget is kínál, amelyekkel feltételes hozzáférési szabályzatokat célozhat meg adott vendég- vagy külső felhasználói típusok, illetve adott bérlők számára, amelyek ilyen típusú felhasználókat tartalmaznak. Számos különböző típusú vendég- vagy külső felhasználó választható ki, és több kijelölés is választható:

- Szolgáltatói felhasználók, például felhőszolgáltató (CSP).

- Megadhat egy vagy több bérlőt a kiválasztott felhasználói típusokhoz, vagy megadhatja az összes bérlőt.

-

Külső partnerek hozzáférése – A külső felhasználókat célzó feltételes hozzáférési szabályzatok zavarhatják a szolgáltatói hozzáférést, például részletes delegált rendszergazdai jogosultságokat. További információ: Részletes delegált rendszergazdai jogosultságok (GDAP). A szolgáltatói bérlők megcélzására szolgáló szabályzatok esetében használja a szolgáltató felhasználójának külső felhasználótípust, amely a vendég- vagy külső felhasználók kiválasztási lehetőségek között érhető el.

- Felhasználók kizárása – Ha a szervezetek is belefoglalnak vagy kizárnak egy felhasználót vagy csoportot, a rendszer kizárja a felhasználót vagy csoportot a szabályzatból, mivel a kizárási művelet felülírja a szabályzatban szereplő belefoglalási műveletet.

- Feltételes hozzáférési szabályzat létrehozásakor az alábbi lehetőségek zárhatóak ki:

- Vendég- vagy külső felhasználók

- Ez a kijelölés több lehetőséget is kínál, amelyekkel feltételes hozzáférési szabályzatokat célozhat meg adott vendég- vagy külső felhasználói típusok, illetve adott bérlők számára, amelyek ilyen típusú felhasználókat tartalmaznak. Több különböző típusú vendég- vagy külső felhasználó választható ki, és több kijelölés is választható:

- Szolgáltatói felhasználók, például felhőszolgáltató (CSP)

- Egy vagy több bérlő adható meg a kiválasztott felhasználói típusokhoz, vagy megadhatja az összes bérlőt.

További információ:

További információ: - Graph API-élmény: Béta API az új külső felhasználótípus-információkkal

- feltételes hozzáférési szabályzat

- külső felhasználók feltételes hozzáférése

Szükségem van GDAP-kapcsolatra a támogatási jegyek létrehozásához, bár premier szintű támogatással rendelkezem a partnerek számára?

Igen. Függetlenül attól, hogy milyen támogatási csomaggal rendelkezik, a legkevésbé kiemelt szerepkör, hogy a partnerfelhasználók támogatási jegyeket hozzanak létre az ügyfél számára, a szolgáltatástámogatási rendszergazda.

A **Jóváhagyás függőben** állapotú GDAP-t a partner leállíthatja?

Nem. A partner jelenleg nem állíthat le GDAP-t Jóváhagyás függőben állapotban. 90 nap múlva lejár, ha az ügyfél nem hajt végre műveletet.

A GDAP-kapcsolat megszűnése után újra felhasználhatom ugyanazt a GDAP-kapcsolatnevet egy új kapcsolat létrehozásához?

Csak a GDAP-kapcsolat megszűnése vagy lejárata után 365 nap (törlés) után használhatja újra ugyanazt a nevet egy új GDAP-kapcsolat létrehozásához.

Az egyik régióban lévő partnerek kezelhetik az ügyfeleiket különböző régiókban?

Igen. A partnerek régiónként új partnerbérlelők létrehozása nélkül kezelhetik ügyfeleiket a régiók között. Ez csak a GDAP (rendszergazdai kapcsolatok) által biztosított ügyfélkezelési szerepkörre vonatkozik. A tranzakciós szerepkörök és képességek továbbra is a engedélyezett területkorlátozódnak.

Lehet egy szolgáltató több-bérlős szervezet tagja, mi az a Error-Action 103?

Nem. A szolgáltató nem lehet több-bérlős szervezet tagja, kölcsönösen kizárja őket.

Mit tegyek, ha a Partnerközpont szolgáltatásfelügyeleti oldaláról a Microsoft Security Copilotra való navigáláskor a "Nem kaphat fiókadatokat" hibaüzenet jelenik meg?

- Győződjön meg arról, hogy a GDAP megfelelően van beállítva, beleértve biztonsági csoportokengedélyeinek megadását is.

- Győződjön meg arról, hogy a részletes biztonsági csoport engedélyeinek helyesek.

- Segítségért tekintse meg a Security Copilot gyakori kérdéseit.

GDAP API

Elérhetők API-k az ügyfelekkel való GDAP-kapcsolat létrehozásához?

Az API-kkal és a GDAP-kkal kapcsolatos további információkért tekintse meg a Partnerközpont fejlesztői dokumentációját.

Használhatom a béta GDAP API-kat éles környezetben?

Igen. Javasoljuk, hogy a partnerek az éles környezetben

Létrehozhatok egyszerre több GDAP-kapcsolatot különböző ügyfelekkel?

Igen. GDAP-kapcsolatokat api-k használatával hozhat létre, amelyek lehetővé teszik a partnerek számára a folyamat skálázását. Több GDAP-kapcsolat létrehozása azonban nem érhető el a Partnerközpontban. Az API-kkal és a GDAP-kkal kapcsolatos információkért tekintse meg a Partnerközpont fejlesztői dokumentációját.

Több biztonsági csoport is hozzárendelhető egy GDAP-kapcsolathoz egy API-hívással?

Az API egyszerre egy biztonsági csoportnál működik, de több biztonsági csoportot több szerepkörhöz is hozzárendelhet a Partnerközpontban.

Hogyan kérhetek több erőforrás-engedélyt az alkalmazásomhoz?

Egyéni hívásokat kezdeményez az egyes erőforrásokhoz. Egyetlen POST-kérelem esetén csak egy erőforrást és annak megfelelő hatóköreit adja át. Ha például https://graph.microsoft.com/Directory.AccessAsUser.All és https://graph.microsoft.com/Organization.Read.Allis szeretne engedélyeket kérni, két különböző kérést kell küldenie, egyet mindegyikhez.

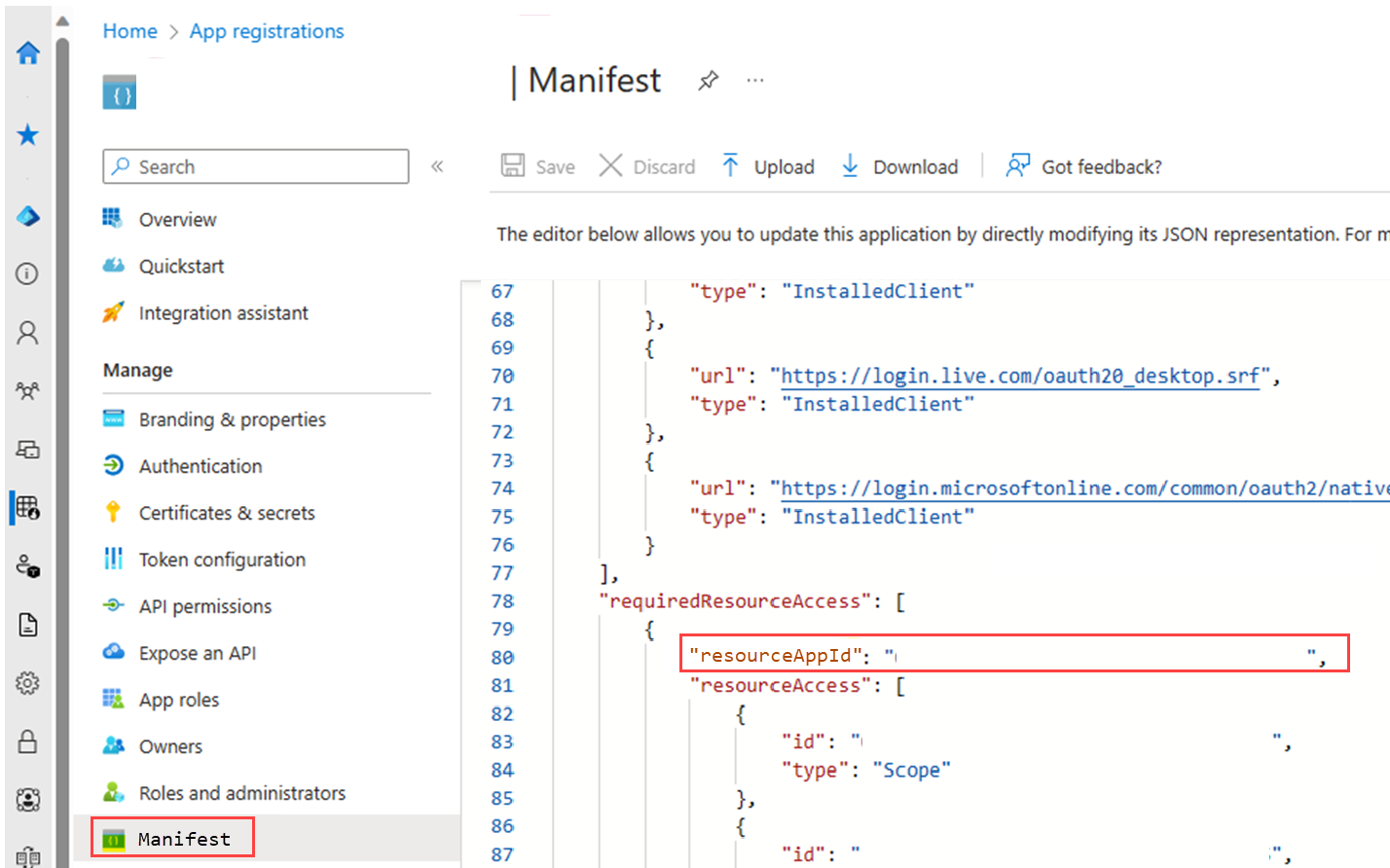

Hogyan találom meg egy adott erőforrás erőforrás-azonosítóját?

A megadott hivatkozás használatával keresse meg az erőforrás nevét: Külső Microsoft-alkalmazások ellenőrzése bejelentkezési jelentésekben – Active Directory. Ha például meg szeretné keresni a 00000003-0000-0000-c000-0000-00000000000 erőforrás-azonosítót graph.microsoft.com:

Mit tegyek, ha a "Request_UnsupportedQuery" hibaüzenet jelenik meg a következő üzenettel: "A ServicePrincipal erőforrás appId tulajdonságához megadott nem támogatott vagy érvénytelen lekérdezésszűrő záradék"?

Ez a hiba általában akkor fordul elő, ha helytelen azonosítót használ a lekérdezésszűrőben. A probléma megoldásához győződjön meg arról, hogy az enterpriseApplicationId tulajdonságot használja a megfelelő erőforrás-azonosítóval, nem pedig az erőforrás nevével.

-

Helytelen kérésenterpriseApplicationIdesetén ne használjon olyan erőforrásnevet, mint a graph.microsoft.com.

-

Helyes kérés Ehelyett enterpriseApplicationIdesetében használja az erőforrás-azonosítót, például 00000003-0000-0000-c000-000000000000.

Hogyan adhatok hozzá új hatóköröket egy olyan alkalmazás erőforrásához, amely már hozzájárult az ügyfélbérleményhez?

Például graph.microsoft.com erőforrás korábbi szakaszában csak a "profil" hatóköre lett jóváhagyva. Most profilt és user.read-t is hozzá kell adnunk. Új hatókörök hozzáadása egy korábban elfogadott alkalmazáshoz:

- A DELETE metódus használatával visszavonhatja a meglévő alkalmazás-hozzájárulást az ügyfél bérlőjével.

- A POST metódussal új alkalmazás-hozzájárulást hozhat létre a további hatókörökkel.

Jegyzet

Ha az alkalmazás több erőforrás engedélyeit igényli, hajtsa végre a POST metódust külön-külön az egyes erőforrásokhoz.

Hogyan adhatok meg több hatókört egyetlen erőforráshoz (enterpriseApplicationId)?

Összefűzheti a szükséges hatóköröket egy vesszővel, majd egy szóközzel. Például: "scope": "profile, User.Read"

Mit tegyek, ha "400 hibás kérés" hibaüzenetet kapok a "Nem támogatott jogkivonat" üzenettel. Nem sikerült inicializálni az engedélyezési környezetet?

- Győződjön meg arról, hogy a kérelem törzsében található "displayName" és "applicationId" tulajdonságok pontosak, és megfelelnek az ügyfélbérlében hozzájárulást kívánó alkalmazásnak.

- Győződjön meg arról, hogy ugyanazzal az alkalmazással hozza létre azt a hozzáférési jogkivonatot, amelyet az ügyfélbérbe való hozzájárulással próbál meg elérni. Például: Ha az alkalmazás azonosítója "12341234-1234-1234-12341234", akkor a hozzáférési jogkivonatban az "appId" jogcímnek "12341234-1234-1234-12341234" értékűnek kell lennie.

- Ellenőrizze, hogy teljesül-e az alábbi feltételek egyike:

- Aktív delegált rendszergazdai jogosultsággal (DAP) rendelkezik, és a felhasználó tagja a partnerbérlés rendszergazdai ügynökök biztonsági csoportjának is.

- Aktív részletes delegált rendszergazdai jogosultsággal (GDAP) rendelkezik az ügyfél-bérlővel az alábbi három GDAP-szerepkör legalább egyikével, és elvégezte a hozzáférési hozzárendelést:

- Alkalmazásadminisztrátor vagy felhőalkalmazás-rendszergazdai szerepkör.

- A partnerfelhasználó a hozzáférési hozzárendelésben megadott biztonsági csoport tagja.

Szerepkörök

Mely GDAP-szerepkörök szükségesek egy Azure-előfizetés eléréséhez?

- Ha ügyfélenkénti hozzáférés particionálással szeretné kezelni az Azure-t (ez az ajánlott eljárás), hozzon létre egy biztonsági csoportot (például Azure-kezelők), és ágyazzák be a felügyeleti ügynökökalá.

- Ha egy Azure-előfizetést tulajdonosként szeretne elérni egy ügyfél számára, hozzárendelhet bármilyen Microsoft Entra beépített szerepkör- (például Címtárolvasók, a legkevésbé kiemelt szerepkör) az Azure Manager biztonsági csoporthoz. Az Azure GDAP beállításának lépéseit részletes delegált rendszergazdai jogosultságokkal (GDAP) támogatott számítási feladatok.

Van útmutatás a felhasználókhoz hozzárendelhető legkevésbé kiemelt szerepkörökről adott feladatokhoz?

Igen. A felhasználók rendszergazdai engedélyeinek a Microsoft Entra-ban a legkevésbé kiemelt szerepkörök hozzárendelésével történő korlátozásáról a Microsoft Entra

Mi a legkevésbé kiemelt szerepkör, amelyet hozzárendelhetek az ügyfél bérlőjéhez, és továbbra is létrehozhatok támogatási jegyeket az ügyfél számára?

Javasoljuk, hogy rendelje hozzá a szolgáltatástámogatási rendszergazdai szerepkört. További információ: Microsoft Entratevékenység szerint a legkevésbé kiemelt szerepkörök.

Mely Microsoft Entra-szerepkörök lettek elérhetővé 2024 júliusában a Partnerközpont felhasználói felületén?

- A Partnerközpont API-ban elérhető Microsoft Entra-szerepkörök és a felhasználói felület közötti szakadék csökkentése érdekében 2024 júliusában kilenc szerepkörből álló lista érhető el a Partnerközpont felhasználói felületén.

- Együttműködés alatt:

- Microsoft Edge-rendszergazda

- Virtuális látogatások rendszergazdája

- Viva-célok rendszergazdája

- Viva Pulse-rendszergazda

- Yammer-rendszergazda

- Identitás alatt:

- Engedélykezelési rendszergazda

- Életciklus-munkafolyamatok rendszergazdája

- Az Egyéb területen:

- Szervezeti arculati rendszergazda

- Szervezeti üzenetek jóváhagyója

Mely Microsoft Entra-szerepkörök lettek elérhetővé 2024 decemberében a Partnerközpont felhasználói felületén?

- A Partnerközpont API-ban elérhető Microsoft Entra-szerepkörök és a felhasználói felület közötti szakadék csökkentése érdekében 2024 decemberében 17 szerepkört tettek elérhetővé a Partnerközpont felhasználói felületén.

- Együttműködés alatt:

- Elemzési elemző

- Microsoft 365 áttelepítési rendszergazda

- Szervezeti üzenetek írója

- SharePoint Embedded-rendszergazda

- Teams telefonos rendszergazda

- Felhasználói élmény sikerkezelője

- Az Eszközök területen:

- Microsoft hardvergarancia-rendszergazda

- Microsoft Hardvergaranciával foglalkozó szakember

- Identitás alatt:

- Attribútum-hozzárendelési rendszergazda

- Attribútum-hozzárendelés-olvasó

- Attribútumdefiníció-rendszergazda

- Attribútumdefiníció-olvasó

- Attribútumnapló-rendszergazda

- Attribútumnapló-olvasó

- Hitelesítési bővíthetőségi rendszergazda

- Globális biztonságos hozzáférés-rendszergazda

- Bérlő létrehozója

Megnyithatok támogatási jegyeket egy ügyfél számára egy olyan GDAP-kapcsolatban, amelyből az összes Microsoft Entra-szerepkör ki van zárva?

Nem. A legkevésbé kiemelt szerepkör, hogy a partnerfelhasználók támogatási jegyeket hozzanak létre az ügyfél számára, a Szolgáltatástámogatási rendszergazda. Ezért ahhoz, hogy támogatási jegyeket lehessen létrehozni az ügyfél számára, a partnerfelhasználónak egy biztonsági csoportban kell lennie, és hozzá kell rendelnie az adott ügyfélhez ezzel a szerepkörrel.

Hol találhatok információt a GDAP-ban szereplő összes szerepkörről és számítási feladatról?

Az összes szerepkörről további információt a Microsoft Entra beépített szerepköreinek

Milyen GDAP-szerepkör biztosít hozzáférést a Microsoft 365 Felügyeleti központhoz?

A Microsoft 365 Felügyeleti központ számos szerepkört használ. További információ: Gyakran használt Microsoft 365 Felügyeleti központ szerepkörök.

Létrehozhatok egyéni biztonsági csoportokat a GDAP-hoz?

Igen. Hozzon létre egy biztonsági csoportot, rendeljen hozzá jóváhagyott szerepköröket, majd rendelje hozzá a partnerbérlendő felhasználókat a biztonsági csoporthoz.

Mely GDAP-szerepkörök biztosítanak írásvédett hozzáférést az ügyfél előfizetéseihez, ezért nem engedélyezi a felhasználó számára az előfizetések kezelését?

Az ügyfél előfizetéseihez csak olvasási hozzáférést a Globális olvasó, Címtárolvasó, és 2. partnerszint támogatja szerepköröket.

Milyen szerepkört rendelhetek a partnerügynökeimhez (jelenleg rendszergazdai ügynökökhöz), ha azt szeretném, hogy felügyeljék az ügyfél bérlőjét, de ne módosítsák az ügyfél előfizetéseit?

Javasoljuk, hogy távolítsa el a partnerügynököket a rendszergazdai ügynök szerepkörből, és csak GDAP biztonsági csoporthoz vegye fel őket. Így kezelhetik a szolgáltatásokat (például szolgáltatásfelügyeleti és naplószolgáltatás-kérelmeket), de nem vásárolhatnak és kezelhetnek előfizetéseket (mennyiség módosítása, lemondás, módosítások ütemezése stb.).

Mi történik, ha egy ügyfél GDAP-szerepköröket ad a partnernek, majd eltávolítja a szerepköröket, vagy megszakítja a GDAP-kapcsolatot?

A kapcsolathoz rendelt biztonsági csoportok elveszítik az ügyfélhez való hozzáférést. Ugyanez történik, ha egy ügyfél megszakít egy DAP-kapcsolatot.

Folytathatja-e a partner a tranzakciót az ügyféllel, miután eltávolította az ügyféllel fennálló összes GDAP-kapcsolatot?

Igen. Az ügyféllel fennálló GDAP-kapcsolatok eltávolítása nem szünteti meg a partnerek viszonteladói kapcsolatát az ügyféllel. A partnerek továbbra is vásárolhatnak termékeket az ügyfél számára, és kezelhetik az Azure költségvetését és más kapcsolódó tevékenységeket.

Előfordulhat, hogy az ügyféllel fennálló GDAP-kapcsolatom egyes szerepkörei hosszabb időt töltenek le, mint mások?

Nem. A GDAP-kapcsolatokban minden szerepkörnek ugyanannyi ideje van a lejáratra: a kapcsolat létrehozásakor kiválasztott időtartam.

Szükségem van a GDAP-ra az új és meglévő ügyfelek megrendeléseinek teljesítéséhez a Partnerközpontban?

Nem. Nincs szükség GDAP-ra az új és meglévő ügyfelek megrendeléseinek teljesítéséhez. A Partnerközpontban továbbra is ugyanazt a folyamatot használhatja az ügyfélrendelések teljesítéséhez.

Ki kell rendelnem egy partnerügynöki szerepkört az összes ügyfélhez, vagy csak egy ügyfélhez rendelhetek partnerügynöki szerepkört?

A GDAP-kapcsolatok ügyfélenként vannak. Ügyfélenként több kapcsolat is lehet. Minden GDAP-kapcsolatnak különböző szerepkörei lehetnek, és különböző Microsoft Entra-csoportokat használhat a CSP-bérlőn belül. A Partnerközpontban a szerepkör-hozzárendelés ügyfél–GDAP kapcsolat szintjén működik. Ha többtényezős szerepkör-hozzárendelést szeretne használni, automatizálhatja az API-kat.

Rendelkezhet egy partnerfelhasználó GDAP-szerepkörrel és vendégfiókkal?

Nem. A vendégfiókok nem működnek a GDAP-val. Az ügyfeleknek el kell távolítaniuk a vendégfiókokat a GDAP működéséhez.

Miért nem tudnak hitelesítési módszereket hozzáadni a GDAP-rendszergazdák és a B2B-felhasználók a aka.ms/mysecurityinfo?

A GDAP vendég rendszergazdái nem tudják kezelni a saját biztonsági adataikat a Saját biztonsági információ. Ehelyett szükségük van a bérlői rendszergazda segítségére, aki vendégként szerepel a biztonsági adatok regisztrációjához, frissítéséhez vagy törléséhez. A szervezetek bérlők közötti hozzáférési szabályzatokat konfigurálhatnak, hogy megbízzanak az MFA-ben a megbízható CSP-bérlőtől. Ellenkező esetben a GDAP vendégadminisztrátorai csak a bérlői rendszergazda által regisztrálható módszerekre korlátozódnak (azaz SMS vagy Voice). További információ: Bérlők közötti hozzáférési szabályzatok.

Milyen szerepkörök használatával engedélyezheti a partner az automatikus bővítést?

Igazodjon a megbízhatósági kapcsolat guiding elvéhez: Használja a legkevésbé jogosultsági hozzáférési:

- Azt javasoljuk, hogy legkevésbé kiemelt szerepkört használjon tevékenység és számítási feladatok szerint, részletes delegált rendszergazdai jogosultságokkal (GDAP) támogatott számítási feladatokat, a GDAP támogatja.

- Ha a felsorolt ismert problémák megoldására van szükség, az ügyféllel együttműködve kérjen időhöz kötött globális rendszergazdai szerepkört.

- Nem javasoljuk, hogy cserélje le a globális rendszergazdai szerepkört az összes lehetséges Microsoft Entra-szerepkörre.

DAP és GDAP

A GDAP lecseréli a DAP-t?

Igen. Az átmeneti időszakban a DAP és a GDAP együtt fog létezni, mivel a GDAP-engedélyek elsőbbséget élveznek a Microsoft 365

Használhatom továbbra is a DAP-t, vagy át kell váltanom az összes ügyfelemet a GDAP-ra?

Az átmeneti időszakban a DAP és a GDAP együtt létezik. A GDAP azonban idővel lecseréli a DAP-t, hogy biztonságosabb megoldást biztosítsunk partnereink és ügyfeleink számára. Javasoljuk, hogy a folytonosság biztosítása érdekében a lehető leghamarabb váltsa át ügyfeleit a GDAP-ra.

Míg a DAP és a GDAP együtt létezik, van-e változás a DAP-kapcsolat létrehozásának módjában?

A DAP és a GDAP egyidejű fennállása alatt a meglévő DAP-kapcsolati folyamat nem módosul.

Milyen Microsoft Entra-szerepköröket kap az alapértelmezett GDAP az ügyfél létrehozása részeként?

A DAP jelenleg egy új ügyfél-bérlő létrehozásakor van megadva. 2023. szeptember 25-én a Microsoft már nem biztosít DAP-t az új ügyfelek létrehozásához, hanem az alapértelmezett GDAP-t adja meg meghatározott szerepkörökkel. Az alapértelmezett szerepkörök partnertípusonként eltérőek, ahogyan az a következő táblázatban is látható:

| Az alapértelmezett GDAP-hoz megadott Microsoft Entra-szerepkörök | Közvetlen számlapartnerek | Közvetett szolgáltatók | Közvetett viszonteladók | Tartományi partnerek | Vezérlőpult szállítói (CPV-k) | Tanácsadó | Nem engedélyezett az alapértelmezett GDAP (nincs DAP) |

|---|---|---|---|---|---|---|---|

| 1. könyvtárolvasók. Elolvashatja az alapszintű címtáradatokat. Gyakran használják a címtár olvasási hozzáférésének biztosítására az alkalmazásokhoz és a vendégekhez. | x | x | x | x | x | ||

| 2. könyvtárírók. Alapszintű címtárinformációk olvasására és írására használható. Nem felhasználók számára szánt alkalmazásokhoz való hozzáférés biztosításához. | x | x | x | x | x | ||

| 3. licencadminisztrátor. Kezelheti a felhasználók és csoportok terméklicenceit. | x | x | x | x | x | ||

| 4. szolgáltatástámogatási rendszergazda. Elolvashatja a szolgáltatásállapot-információkat, és kezelheti a támogatási jegyeket. | x | x | x | x | x | ||

| 5. felhasználói rendszergazda. Kezelheti a felhasználók és csoportok összes aspektusát, beleértve a korlátozott rendszergazdák jelszavainak alaphelyzetbe állítását is. | x | x | x | x | x | ||

| 6. emelt szintű szerepkör-rendszergazdai. Kezelheti a szerepkör-hozzárendeléseket a Microsoft Entra-ban, valamint a Privileged Identity Management minden aspektusát. | x | x | x | x | x | ||

| 7. ügyfélszolgálati rendszergazda. Visszaállíthatja a nemminisztrátorok és a Segélyszolgálat rendszergazdáinak jelszavát. | x | x | x | x | x | ||

| 8. Privileged Authentication Administrator. Bármely felhasználó (rendszergazda vagy nem rendszergazda) számára hozzáférhet a hitelesítési módszer adatainak megtekintéséhez, beállításához és alaphelyzetbe állításához. | x | x | x | x | x | ||

| 9. felhőalkalmazás-rendszergazdai. Az alkalmazásregisztrációk és a vállalati alkalmazások minden aspektusát létrehozhatja és kezelheti az alkalmazásproxy kivételével. | x | x | x | x | |||

| 10. alkalmazásadminisztrátor. Létrehozhatja és kezelheti az alkalmazásregisztrációk és a vállalati alkalmazások minden aspektusát. | x | x | x | x | |||

| 11. Global Reader. Mindent elolvashat, amit egy globális rendszergazda tud, de nem tud frissíteni semmit. | x | x | x | x | x | ||

| 12. külső identitásszolgáltató rendszergazdája. Kezelheti a Microsoft Entra-szervezetek és a külső identitásszolgáltatók közötti összevonást. | x | ||||||

| 13. tartománynév-rendszergazdai. Kezelheti a tartományneveket a felhőben és a helyszínen. | x |

Hogyan működik a GDAP a Privileged Identity Managementtel a Microsoft Entra-ban?

A partnerek Privileged Identity Management (PIM) implementálhatnak a partner bérlőjének egy GDAP biztonsági csoportján, hogy néhány magas jogosultságú felhasználó hozzáférését emeljék, éppen időben (JIT), hogy magas jogosultságú szerepköröket, például jelszóadminisztrátorokat biztosítsanak a hozzáférés automatikus eltávolításával.

2023. január -ig minden privileged access group (a PIM for Groups funkció korábbi neve) egy szerepkörhöz hozzárendelhető csoportban kellett lennie. Ezt a korlátozást eltávolítottuk. A változás miatt bérlőnként több mint 500 csoport

- A partnerek használhatják a szerepkör-hozzárendelhető és a nem szerepkörhöz hozzárendelhető csoportokat is a PIM-ben. Ez a beállítás hatékonyan eltávolítja az 500 csoportra/bérlőre vonatkozó korlátot a PIM-ben.

- A legújabb frissítésekkel kétféleképpen lehet csoport a PIM-be (UX-bölcs): a PIM menüből vagy a Csoportok menüből. A választott módszertől függetlenül a nettó eredmény ugyanaz.

- Már elérhető a szerepkör-hozzárendelhető/nem szerepkörhöz rendelhető csoportok előkészítése a PIM menüben.

- Már elérhető a szerepkör-hozzárendelhető/nem szerepkörhöz rendelhető csoportok előkészítése a Csoportok menüben.

- További információ: Privileged Identity Management (PIM) for Groups (előzetes verzió) – Microsoft Entra.

Hogyan működik együtt a DAP és a GDAP, ha egy ügyfél megvásárolja a Microsoft Azure-t és a Microsoft 365-öt vagy a Dynamics 365-öt?

A GDAP általánosan elérhető az összes Microsoft kereskedelmi felhőszolgáltatás (Microsoft 365, Dynamics 365, Microsoft Azureés Microsoft Power Platform számítási feladatok) támogatásával. Ha többet szeretne tudni arról, hogy a DAP és a GDAP hogyan tud együtt létezni, és hogy a GDAP hogyan élvez elsőbbséget, tekintse meg a gyakori kérdéseket a A GDAP-engedélyek elsőbbséget élveznek a DAP-engedélyekkel szemben, miközben a DAP és a GDAP együtt van? kérdés.

Nagy ügyfélkörrel (például 10 000 ügyfélfiókkal) rendelkezem. Hogyan válthatok át a DAP-ról a GDAP-ra?

Ezt a műveletet API-kkal is végrehajthatja.

A partnerem által szerzett kreditek (PEC) a DAP-ról GDAP-ra való áttéréskor jelentkeznek? Van valamilyen hatása a partner-rendszergazdai hivatkozásra (PAL)?

Nem. A PEC-bevételekre nem vonatkozik a GDAP-ra való áttérés. Az áttűnés során a PAL nem változik, így továbbra is a PEC-t kell keresnie.

Érinti a PEC a DAP/GDAP eltávolításakor?

- Ha egy partner ügyfele csak DAP-t használ, és a DAP el van távolítva, a PEC nem vesz el.

- Ha egy partner ügyfele rendelkezik DAP-sel, és egyidejűleg a Microsoft 365 és az Azure GDAP-jára vált, és a DAP el lesz távolítva, a PEC nem vesz el.

- Ha a partner ügyfele rendelkezik DAP-sel, és a Microsoft 365-höz készült GDAP-ba költöznek, de megtartják az Azure as-is (nem kerülnek át a GDAP-ba), és a DAP el lesz távolítva, a PEC nem vész el, de az Azure-előfizetéshez való hozzáférés elveszik.

- Ha eltávolít egy RBAC-szerepkört, a PEC elveszik, de a GDAP eltávolítása nem távolítja el az RBAC-t.

Hogyan elsőbbséget élveznek a GDAP-engedélyek a DAP-engedélyekkel szemben, miközben a DAP és a GDAP együtt van?

Ha a felhasználó mind a GDAP biztonsági csoport, mind a DAP felügyeleti ügynökök csoportjának része, és az ügyfél DAP- és GDAP-kapcsolatokkal is rendelkezik, a GDAP-hozzáférés elsőbbséget élvez a partner, az ügyfél és a számítási feladat szintjén.

Ha például egy partnerfelhasználó bejelentkezik egy számítási feladatra, és a globális rendszergazdai szerepkörhöz DAP, a globális olvasói szerepkörhöz pedig GDAP szükséges, a partnerfelhasználó csak globális olvasói engedélyeket kap.

Ha három ügyfélnek van GDAP-szerepkör-hozzárendelése csak a GDAP biztonsági csoporthoz (nem rendszergazdai ügynökökhöz):

| Ügyfél | Kapcsolat a partnerrel |

|---|---|

| Első ügyfél | DAP (nincs GDAP) |

| Második ügyfél | DAP + GDAP mindkettő |

| Harmadik ügyfél | GDAP (nincs DAP) |

Az alábbi táblázat azt ismerteti, hogy mi történik, ha egy felhasználó bejelentkezik egy másik ügyfélbérlõbe.

| Példa felhasználó | Példa ügyfélbérl | Magatartás | Megjegyzések |

|---|---|---|---|

| 1. felhasználó | Első ügyfél | DAP | Ez a példa a DAP as-is. |

| 1. felhasználó | Második ügyfél | DAP | Nincs GDAP-szerepkör-hozzárendelés a rendszergazdai ügynökök csoporthoz, ami DAP-viselkedést eredményez. |

| 1. felhasználó | Harmadik ügyfél | Nincs hozzáférés | Nincs DAP-kapcsolat, ezért a rendszergazdai ügynökök csoport nem fér hozzá a 3. ügyfélhez. |

| Második felhasználó | Első ügyfél | DAP | Ez a példa a DAP as-is. |

| Második felhasználó | Második ügyfél | GDAP | A GDAP elsőbbséget élvez a DAP-tal szemben, mivel a GDAP biztonsági csoporton keresztül két felhasználóhoz rendelt GDAP-szerepkör akkor is, ha a felhasználó a rendszergazdai ügynök csoport tagja. |

| Második felhasználó | Harmadik ügyfél | GDAP | Ez a példa csak GDAP-ügyfél. |

| Harmadik felhasználó | Első ügyfél | Nincs hozzáférés | Az ügyfélnek nincs GDAP-szerepkör-hozzárendelése. |

| Harmadik felhasználó | Második ügyfél | GDAP | A harmadik felhasználó nem része a rendszergazdai ügynök csoportnak, ami csak GDAP-viselkedést eredményez. |

| Harmadik felhasználó | Harmadik ügyfél | GDAP | Csak GDAP-viselkedés |

A DAP letiltása vagy a GDAP-re való áttérés hatással lesz az örökölt kompetenciaelőnyeimre vagy az általam elért megoldáspartner-megjelölésekre?

A DAP és a GDAP nem jogosult társítási típusok a megoldáspartner-megjelölésekhez. A DAP-ról a GDAP-ra való áttérés nem befolyásolja a megoldáspartner-megjelölések elérését. Emellett az örökölt kompetenciaelőnyök vagy a megoldáspartnerek előnyeinek megújítása nincs hatással. A Megoldáspartnerek megjelölésére jogosult többi partnertársítási típus megtekintéséhez tekintse meg Partnerközpont-megoldások partnermegjelöléseit.

Hogyan működik a GDAP az Azure Lighthouse-jal? A GDAP és az Azure Lighthouse hatással van egymásra?

Ami az Azure Lighthouse és a DAP/GDAP közötti kapcsolatot illeti, úgy tekintsük őket, mint az Azure-erőforrások elválasztott párhuzamos útvonalait. Az egyik megszakítása nem érintheti a másikat.

- Az Azure Lighthouse-forgatókönyvben a partnerbérlő felhasználói soha nem jelentkeznek be az ügyfélbérlőbe, és nem rendelkeznek Microsoft Entra-engedélyekkel az ügyfélbérlőben. Az Azure RBAC-szerepkör-hozzárendelések a partnerbérlében is megmaradnak.

- A GDAP-forgatókönyvben a partnerek bérlőjétől érkező felhasználók bejelentkeznek az ügyfélbérlig. Az Azure RBAC szerepkör-hozzárendelése a Felügyeleti ügynökök csoporthoz szintén az ügyfélbérlében van. Letilthatja a GDAP-útvonalat (a felhasználók már nem tudnak bejelentkezni), amíg az Azure Lighthouse elérési útja nincs hatással. Ezzel szemben a Lighthouse-kapcsolatot (előrejelzést) a GDAP befolyásolása nélkül is megszakíthatja. További információ: Azure Lighthouse dokumentációja.

Hogyan működik a GDAP a Microsoft 365 Lighthouse-nal?

A felhőszolgáltatói (CSP) programban regisztrált felügyelt szolgáltatók (MSP-k) közvetett viszonteladókként vagy közvetlen számla partnerek mostantól a Microsoft 365 Lighthouse használatával állíthatják be a GDAP-t bármely ügyfélbérlőhöz. Mivel a partnerek már néhány módon kezelik a GDAP-ra való áttérést, ez a varázsló lehetővé teszi, hogy a Lighthouse-partnerek az üzleti igényeiknek megfelelő szerepkör-javaslatokat fogadjanak el. Emellett olyan biztonsági intézkedéseket is lehetővé teszi számukra, mint az igény szerinti (JIT) hozzáférés. Az MSP-k GDAP-sablonokat is létrehozhatnak a Lighthouse-on keresztül a legkevésbé kiemelt ügyfélhozzáférést lehetővé tevő beállítások egyszerű mentéséhez és újbóli alkalmazásához. További információkért és a bemutató megtekintéséhez tekintse meg a Lighthouse GDAP telepítővarázslóját. Az MSP-k bármilyen ügyfélbérlőhöz beállíthatnak GDAP-t a Lighthouse-ban. Az ügyfél számítási feladatainak lighthouse-beli adatainak eléréséhez GDAP- vagy DAP-kapcsolat szükséges. Ha a GDAP és a DAP egy ügyfélbérlõben együtt él, a GDAP-engedélyek elsőbbséget élveznek a GDAP-kompatibilis biztonsági csoportok MSP-szakemberei számára. További információ a Microsoft 365 Lighthouse követelményeiről: A Microsoft 365 Lighthousekövetelményei.

Mi a legjobb módja a GDAP-ra való áttérésnek és a DAP eltávolításának anélkül, hogy elveszítené az Azure-előfizetésekhez való hozzáférést, ha ügyfeleim vannak az Azure-ral?

Ehhez a forgatókönyvhöz a következő sorrendet kell követnie:

- GDAP-kapcsolat létrehozása a Microsoft 365 és az Azure

. - Microsoft Entra-szerepkörök hozzárendelése biztonsági csoportokhoz a Microsoft 365 és az Azure

. - Konfigurálja a GDAP-t úgy, hogy elsőbbséget élvezjen a DAP-val szemben.

- Távolítsa el a DAP-t.

Fontos

Ha nem követi ezeket a lépéseket, előfordulhat, hogy az Azure-t kezelő meglévő rendszergazdai ügynökök elveszítik a hozzáférést az ügyfél Azure-előfizetéseihez.

A következő sorozat az Azure-előfizetésekhez való hozzáférés elvesztését eredményezheti:

- Távolítsa el a DAP-t. A DAP eltávolításával nem feltétlenül veszíti el az Azure-előfizetéshez való hozzáférést. Jelenleg azonban nem tallózhat az ügyfél címtárában azure RBAC-szerepkör-hozzárendelések elvégzésére (például új ügyfélfelhasználó hozzárendelése előfizetésI RBAC-közreműködőként).

- Hozzon létre egy GDAP-kapcsolatot a Microsoft 365 és az Azure együtt. Előfordulhat, hogy a GDAP beállítása után ezen a lépésen elveszíti az Azure-előfizetéshez való hozzáférést.

- Microsoft Entra-szerepkörök hozzárendelése biztonsági csoportokhoz a Microsoft 365 és az Azure

Az Azure GDAP beállítása után visszanyerheti a hozzáférést az Azure-előfizetésekhez.

DAP nélküli Azure-előfizetéssel rendelkező ügyfeleim vannak. Ha áthelyezem őket a Microsoft 365-höz készült GDAP-ba, elveszítim a hozzáférést az Azure-előfizetésekhez?

Ha olyan Azure-előfizetésekkel rendelkezik, DAP nélkül, amelyeket ön kezel tulajdonosként, amikor hozzáadja a Microsoft 365-höz készült GDAP-t az adott ügyfélhez, előfordulhat, hogy elveszíti az Azure-előfizetésekhez való hozzáférést. Az elveszett hozzáférés elkerülése érdekében helyezze át az ügyfelet az Azure GDAP-egyidejűleg, hogy az ügyfelet a Microsoft 365 GDAP-be helyezze át.

Fontos

Ha nem követi ezeket a lépéseket, előfordulhat, hogy az Azure-t kezelő meglévő rendszergazdai ügynökök elveszítik a hozzáférést az ügyfél Azure-előfizetéseihez.

Használható egyetlen kapcsolati hivatkozás több ügyféllel?

Nem. A kapcsolatok, miután elfogadták, nem használhatóak újra.

Ha viszonteladói kapcsolatom van dAP-val nem rendelkező ügyfelekkel, és nincs GDAP-kapcsolatom, hozzáférhetek az Azure-előfizetésükhöz?

Ha már rendelkezik viszonteladói kapcsolattal az ügyféllel, akkor is létre kell hoznia egy GDAP-kapcsolatot az Azure-előfizetéseik kezeléséhez.

- Hozzon létre egy biztonsági csoportot (például Azure Managereket) a Microsoft Entrában.

- Hozzon létre egy GDAP-kapcsolatot a könyvtárolvasóval szerepkörrel.

- A biztonsági csoport legyen a rendszergazdai ügynök csoport tagja. A lépések elvégzése után az ügyfél Azure-előfizetését az AOBO használatával kezelheti. Az előfizetést nem lehet cli/PowerShell használatával kezelni.

Létrehozhatok Azure-csomagot DAP-t nem használó és GDAP-kapcsolat nélküli ügyfelek számára?

Igen. Azure-csomagot akkor is létrehozhat, ha nincs meglévő viszonteladói kapcsolattal rendelkező DAP vagy GDAP. Az előfizetés kezeléséhez azonban DAP-ra vagy GDAP-ra van szükség.

Miért nem jelennek meg a DAP eltávolításakor az Ügyfelek lap Cégadatok szakasza?

Ahogy a partnerek DAP-ról GDAP-ra váltanak, gondoskodniuk kell arról, hogy a következők legyenek érvényben a vállalat adatainak megtekintéséhez:

- Aktív GDAP-kapcsolat.

- A következő Microsoft Entra-szerepkörök bármelyike van hozzárendelve: Címtárolvasók, Globális olvasó. Tekintse meg részletes engedélyek megadásátbiztonsági csoportok számára.

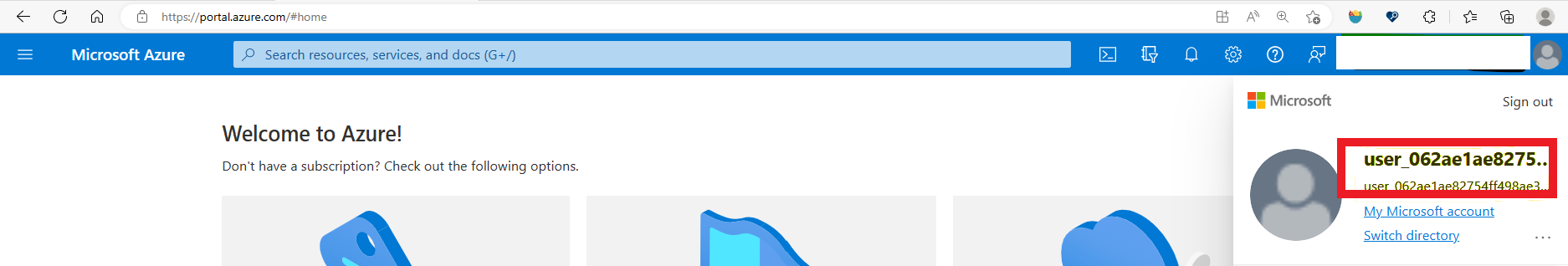

Miért váltja fel a felhasználónevem a "user_somenumber" kifejezésre portal.azure.com, ha GDAP-kapcsolat áll fenn?

Amikor egy CSP bejelentkezik az ügyfél Azure Portaljára (portal.azure.come) a CSP hitelesítő adataival és egy GDAP-kapcsolattal, a CSP észreveszi, hogy a felhasználóneve "user_", majd néhány szám. Nem jeleníti meg a tényleges felhasználónevet, mint a DAP-ban. Ez terv szerint van.

Mik a DAP leállítása és az alapértelmezett GDAP engedélyezése új ügyfél létrehozásával?

| Bérlő típusa | Rendelkezésre állás dátuma | Partnerközpont API-viselkedése (POST /v1/customers) enableGDAPByDefault: true |

Partnerközpont API-viselkedése (POST /v1/customers) enableGDAPByDefault: false |

Partnerközpont API-viselkedése (POST /v1/customers) Nincs változás a kérelemben vagy a hasznos adatokban |

Partnerközpont felhasználói felületének viselkedése |

|---|---|---|---|---|---|

| tesztkörnyezeti | 2023. szeptember 25. (csak API) | DAP = Nem. Alapértelmezett GDAP = Igen | DAP = Nem. Alapértelmezett GDAP = Nem | DAP = Igen. Alapértelmezett GDAP = Nem | Alapértelmezett GDAP = Igen |

| Éles | 2023. október 10. (API + felhasználói felület) | DAP = Nem. Alapértelmezett GDAP = Igen | DAP = Nem. Alapértelmezett GDAP = Nem | DAP = Igen. Alapértelmezett GDAP = Nem | Választható/letiltható: Alapértelmezett GDAP |

| Éles | 2023. november 27-én (a GA bevezetése december 2-án fejeződött be) | DAP = Nem. Alapértelmezett GDAP = Igen | DAP = Nem. Alapértelmezett GDAP = Nem | DAP = Nem. Alapértelmezett GDAP = Igen | Választható/letiltható: Alapértelmezett GDAP |

A partnereknek kifejezetten részletes engedélyeket kell adniuk az alapértelmezett GDAP-ban biztonsági csoportoknak.

2023. október 10-étől a DAP már nem érhető el viszonteladói kapcsolatok esetén. A frissített viszonteladói kapcsolat hivatkozás elérhető a Partnerközpont felhasználói felületén, és az API-szerződés "/v1/customers/relationship requests" tulajdonság URL-címe visszaadja az ügyfél-bérlő rendszergazdájának küldendő meghívó URL-címet.

Részletes engedélyeket kell-e adni egy partnernek az alapértelmezett GDAP-ban lévő biztonsági csoportok számára?

Igen, a partnereknek kifejezetten részletes engedélyeket kell adniuk az alapértelmezett GDAP-ban biztonsági csoportoknak az ügyfél kezeléséhez.

Milyen műveleteket hajthat végre egy viszonteladói kapcsolattal rendelkező partner, de nincs DAP és nincs GDAP a Partnerközpontban?

A viszonteladói kapcsolattal rendelkező partnerek csak DAP vagy GDAP nélkül hozhatnak létre ügyfeleket, rendeléseket helyezhetnek el és kezelhetnek, szoftverkulcsokat tölthetnek le, kezelhetik az Azure RI-t. Nem tekinthetik meg az ügyfelek cégadatait, nem tekinthetik meg a felhasználókat, és nem rendelhetnek licenceket a felhasználókhoz, nem tudnak jegyeket naplózni az ügyfelek nevében, és nem férhetnek hozzá és nem felügyelhetnek termékspecifikus felügyeleti központokat (például Teams felügyeleti központ).

Milyen műveletet kell végrehajtania egy partnernek a DAP-ról a GDAP-ra való áttéréshez a hozzájárulással kapcsolatban?

Ahhoz, hogy egy partner vagy CPV hozzáférhessen és kezelhessen egy ügyfélbérlelőt, az alkalmazás szolgáltatásnevét engedélyezni kell az ügyfélbérlelőben. Ha a DAP aktív, hozzá kell adniuk az alkalmazás szolgáltatásnevét a partnerbérlés rendszergazdai ügynök sG-jéhez. A GDAP-val a partnernek gondoskodnia kell arról, hogy az alkalmazás jóváhagyásra kerüljön az ügyfélbérlében. Ha az alkalmazás delegált engedélyeket (alkalmazás + felhasználó) használ, és egy aktív GDAP létezik a három szerepkör (felhőalkalmazás-rendszergazda, alkalmazásadminisztrátor) bármelyikével, hozzájárulási API- használható. Ha az alkalmazás csak alkalmazásengedélyeket használ, ahhoz manuálisan kell hozzájárulnia, akár a három szerepkörrel rendelkező partner vagy ügyfél (felhőalkalmazás-rendszergazda, alkalmazásadminisztrátor) számára, bérlőszintű rendszergazdai hozzájárulás URL-címénekhasználatával.

Milyen műveletet kell végrehajtania egy partnernek a 715-123220-ra vonatkozó hiba esetén, vagy a névtelen kapcsolatok nem engedélyezettek a szolgáltatáshoz?

Ha a következő hibaüzenet jelenik meg:

"Jelenleg nem tudjuk érvényesíteni az "Új GDAP-kapcsolat létrehozása" kérést. Felhívjuk a figyelmét, hogy a névtelen kapcsolatok nem engedélyezettek ehhez a szolgáltatáshoz. Ha úgy véli, hogy hibaüzenetet kapott, próbálkozzon újra a kéréssel. Válassza ki, hogy megismerje a végrehajtható műveleteket. Ha a probléma továbbra is fennáll, forduljon az ügyfélszolgálathoz, és a 715-123220-ás kóddal és a tranzakcióazonosítóval: guid."

Módosítsa a Microsofthoz való csatlakozás módját, hogy az identitás-ellenőrzési szolgáltatás megfelelően működjön. Segít biztosítani, hogy fiókja ne sérüljön, és megfeleljen azoknak a szabályoknak, amelyeknek a Microsoftnak be kell tartania.

A következőket teheti:

- Törölje a böngésző gyorsítótárát.

- Kapcsolja ki a nyomon követés megelőzését a böngészőben, vagy adja hozzá webhelyünket a kivétel-/biztonságos listához.

- Kapcsolja ki az esetlegesen használt virtuális magánhálózati (VPN-) programokat vagy -szolgáltatásokat.

- Csatlakozás közvetlenül a helyi eszközről, nem pedig virtuális gépen keresztül.

Ha az előző lépések elvégzése után továbbra sem tud csatlakozni, javasoljuk, hogy az informatikai ügyfélszolgálattal konzultálva ellenőrizze a beállításokat, és ellenőrizze, hogy segítenek-e azonosítani a problémát okozó problémát. Előfordulhat, hogy a probléma a vállalat hálózati beállításaiban merül fel. A rendszergazdának például a webhely biztonságos listázásával vagy más hálózati beállítások módosításával kell megoldania a problémát.

Milyen GDAP-műveletek engedélyezettek egy olyan partner számára, aki ki van vonva, korlátozva, felfüggesztve és ki van vonva?

- Korlátozott (közvetlen számla): Új GDAP (rendszergazdai kapcsolatok) NEM hozhatók létre. A meglévő GDAP-k és szerepkör-hozzárendeléseik frissíthetők.

- Felfüggesztve (közvetlen számla/közvetett szolgáltató/közvetett viszonteladó): Nem hozható létre új GDAP. A meglévő GDAP-k és szerepkör-hozzárendeléseik nem frissíthetők.

- Korlátozott (közvetlen számla) + aktív (közvetett viszonteladó): Korlátozott közvetlen számla esetén: Új GDAP (rendszergazdai kapcsolatok) NEM hozhatók létre. A meglévő GDAP-k és szerepkör-hozzárendeléseik frissíthetők. Aktív közvetett viszonteladó esetén: Új GDAP hozható létre, a meglévő GDAP-k és szerepkör-hozzárendeléseik frissíthetők. Ha nem hozható létre új GDAP, a meglévő GDAP és szerepkör-hozzárendeléseik nem frissíthetők.

Kínál

Az Azure-előfizetések kezelése szerepel a GDAP jelen kiadásában?

Igen. A GDAP jelenlegi kiadása minden terméket támogat: Microsoft 365, Dynamics 365, Microsoft Power Platformés Microsoft Azure.