Hogyan segíti a Defender for Cloud Apps a Microsoft 365-környezet védelmét?

A Microsoft 365 a felhőalapú fájltárolást, együttműködést, BI- és CRM-eszközöket biztosító fő hatékonyságnövelő csomagként lehetővé teszi a felhasználók számára, hogy dokumentumaikat zökkenőmentesen és hatékonyan oszthassák meg a szervezeten és a partnereken. A Microsoft 365 használata nemcsak belsőleg, hanem külső közreműködők számára is elérhetővé teheti a bizalmas adatokat, vagy még rosszabb esetben nyilvánosan elérhetővé teheti azokat egy megosztott hivatkozáson keresztül. Az ilyen incidensek rosszindulatú szereplő vagy egy nem tudó alkalmazott miatt fordulhatnak elő. A Microsoft 365 egy nagyméretű, külső gyártótól származó alkalmazás-ökorendszert is biztosít a hatékonyság növelése érdekében. Ezeknek az alkalmazásoknak a használatával a szervezetet veszélyeztetheti a rosszindulatú alkalmazások vagy a túlzott engedélyekkel rendelkező alkalmazások használata.

A Microsoft 365 és a Defender for Cloud Apps összekapcsolása továbbfejlesztett betekintést nyújt a felhasználók tevékenységeibe, gépi tanuláson alapuló anomáliadetektálással, információvédelmi észlelésekkel (például külső információmegosztás észlelésével), automatizált szervizelési vezérlőket tesz lehetővé, és észleli a szervezetében engedélyezett külső alkalmazások fenyegetéseit.

Defender for Cloud Apps közvetlenül integrálható a Microsoft 365 auditnaplóival, és védelmet nyújt az összes támogatott szolgáltatás számára. A támogatott szolgáltatások listáját a naplózást támogató Microsoft 365-szolgáltatások című témakörben találja.

Ezzel az alkalmazás-összekötő használatával elérheti az SaaS Biztonsági helyzetkezelés (SSPM) funkcióit a Microsoft biztonsági pontszámában megjelenő biztonsági vezérlők segítségével. További információ.

A Microsoft 365 fájlvizsgálati frissítései

A Microsoft 365-környezetekben a fájlvizsgálat hatékonyságának és pontosságának növelése érdekében Defender for Cloud Apps frissítette a Microsoft 365 fájlvizsgálati folyamatát. Ha nem aktiválja az adatvédelmi szabályzatokat, Defender for Cloud Apps nem olvassa be és nem tárolja a szervezeti fájlokat.

Amikor aktívan használ adatvédelmi szabályzatokat, a szervezeti fájlok vizsgálata jelentős ideig tarthat a nagy mennyiségű fájlvizsgálati tevékenység miatt.

Defender for Cloud Apps új fájlvizsgálati fejlesztéseket vezetett be a SharePointhoz és a OneDrive-hoz:

A SharePointban és a OneDrive-on tárolt fájlok gyors, közel valós idejű vizsgálata.

A sharepointos fájlok hozzáférési szintjének jobb azonosítása: a SharePointban a fájlelérési szint alapértelmezés szerint belsőként, nem pedig privátként lesz megjelölve (mivel a SharePoint minden fájlját a webhely tulajdonosa, és nem csak a fájl tulajdonosa érheti el).

Megjegyzés:

Ez a módosítás hatással lehet a fájlszabályzatokra (ha egy fájlszabályzat belső vagy privát fájlokat keres a SharePointban).

Főbb fenyegetések

- Feltört fiókok és belső fenyegetések

- Adatszivárgás

- Nem megfelelő biztonsági tudatosság

- Rosszindulatú külső alkalmazások

- Kártevő szoftverek

- Adathalászat

- Zsarolóprogram

- Nem felügyelt saját eszköz használata (BYOD)

Hogyan segít a Defender for Cloud Apps a környezet védelmében?

- Felhőbeli fenyegetések, feltört fiókok és rosszindulatú insiderek észlelése

- A felhőben tárolt szabályozott és bizalmas adatok felderítése, besorolása, címkézése és védelme

- A környezethez hozzáféréssel rendelkező OAuth-alkalmazások felderítése és kezelése

- DLP- és megfelelőségi szabályzatok kényszerítése a felhőben tárolt adatokhoz

- A megosztott adatok közzétételének korlátozása és együttműködési szabályzatok kikényszerítése

- A tevékenységek auditnaplójának használata törvényszéki vizsgálatokhoz

A Microsoft 365 vezérlése beépített szabályzatokkal és szabályzatsablonokkal

Az alábbi beépített szabályzatsablonok segítségével észlelheti és értesítheti a lehetséges fenyegetésekről:

| Típus | Name (Név) |

|---|---|

| Beépített anomáliadetektálási szabályzat |

Tevékenység névtelen IP-címekről Ritka országból származó tevékenység Gyanús IP-címekről származó tevékenység Lehetetlen utazás A leállított felhasználó által végrehajtott tevékenység (Microsoft Entra ID szükséges identitásszolgáltatóként) Kártevőészlelés Több sikertelen bejelentkezési kísérlet Zsarolóvírusok észlelése Gyanús e-mail-törlési tevékenység (előzetes verzió) Gyanús beérkezett üzenetek továbbítása Szokatlan fájltörlés Szokatlan fájlmegosztási tevékenységek Szokatlan több fájlletöltési tevékenység |

| Tevékenységszabályzat-sablon | Bejelentkezés kockázatos IP-címről Tömeges letöltés egyetlen felhasználótól Lehetséges zsarolóprogram-tevékenység Hozzáférési szint módosítása (Teams) Külső felhasználó hozzáadva (Teams) Tömeges törlés (Teams) |

| Fájlszabályzat-sablon | Jogosulatlan tartománnyal megosztott fájl észlelése Személyes e-mail-címekkel megosztott fájl észlelése Fájlok észlelése PII/PCI/FI használatával |

| OAuth-alkalmazásanomáliadetektálási szabályzat |

Félrevezető OAuth-alkalmazásnév Egy OAuth-alkalmazás félrevezető közzétevői neve Rosszindulatú OAuth-alkalmazás hozzájárulása |

További információ a szabályzatok létrehozásáról: Szabályzat létrehozása.

Irányítási vezérlők automatizálása

A lehetséges fenyegetések monitorozása mellett a következő Microsoft 365 szabályozási műveleteket is alkalmazhatja és automatizálhatja az észlelt fenyegetések elhárításához:

| Típus | Művelet |

|---|---|

| Adatszabályozás |

OneDrive: – Szülőmappa-engedélyek öröklése – Fájl/mappa magánjellegűvé tétele – A fájl/mappa rendszergazdai karanténba helyezése – A fájl/mappa felhasználói karanténba helyezése – Kukafájl/mappa – Adott közreműködő eltávolítása – Külső közreműködők eltávolítása fájlról/mappáról – Microsoft Purview információvédelem bizalmassági címke alkalmazása – Microsoft Purview információvédelem bizalmassági címke eltávolítása SharePoint: – Szülőmappa-engedélyek öröklése – Fájl/mappa magánjellegűvé tétele – A fájl/mappa rendszergazdai karanténba helyezése – A fájl/mappa felhasználói karanténba helyezése – Helyezze a fájlt/mappát felhasználói karanténba, és adjon hozzá tulajdonosi engedélyeket – Kukafájl/mappa – Külső közreműködők eltávolítása fájlról/mappáról – Adott közreműködő eltávolítása – Microsoft Purview információvédelem bizalmassági címke alkalmazása – Microsoft Purview információvédelem bizalmassági címke eltávolítása |

| Felhasználóirányítás | – Felhasználó értesítése riasztásról (Microsoft Entra ID keresztül) – A felhasználó ismételt bejelentkezésének megkövetelése (Microsoft Entra ID keresztül) - Felhasználó felfüggesztése (Microsoft Entra ID keresztül) |

| OAuth-alkalmazásirányítás | – OAuth-alkalmazás engedélyének visszavonása |

További információ az alkalmazások fenyegetéseinek elhárításáról: Csatlakoztatott alkalmazások szabályozása.

A Microsoft 365 védelme valós időben

Tekintse át a külső felhasználók védelmére és együttműködésére , valamint a bizalmas adatok nem felügyelt vagy kockázatos eszközökre való letöltésének blokkolásával és védelmével kapcsolatos ajánlott eljárásokat.

Defender for Cloud Apps integráció a Microsoft 365-be

Defender for Cloud Apps támogatja az örökölt Microsoft 365 dedikált platformot és a Microsoft 365-szolgáltatások legújabb ajánlatait, amelyeket gyakran a Microsoft 365 vNext kiadási családjának neveznek.

Bizonyos esetekben a vNext szolgáltatás kiadása kissé eltér a standard Microsoft 365-ajánlat felügyeleti és felügyeleti szintjeitől.

Naplózás naplózása

Defender for Cloud Apps közvetlenül integrálható a Microsoft 365 auditnaplóival, és az összes támogatott szolgáltatástól megkapja az összes naplózott eseményt. A támogatott szolgáltatások listáját a naplózást támogató Microsoft 365-szolgáltatások című témakörben találja.

Az Exchange rendszergazdai naplózása, amely alapértelmezés szerint engedélyezve van a Microsoft 365-ben, naplóz egy eseményt a Microsoft 365 auditnaplójában, amikor egy rendszergazda (vagy egy rendszergazdai jogosultsággal rendelkező felhasználó) módosítást végez a Exchange Online szervezetében. Az Exchange felügyeleti központban vagy egy parancsmag Windows PowerShell való futtatásával végrehajtott módosítások az Exchange felügyeleti naplójában lesznek naplózva. A rendszergazdai naplózás exchange-beli naplózásáról további információt a Rendszergazdai naplózás című témakörben talál.

Az Exchange-ből, a Power BI-ból és a Teamsből származó események csak akkor jelennek meg, ha az adott szolgáltatások tevékenységeit észleli a portálon.

A több földrajzi helyű telepítéseket csak a OneDrive támogatja

Microsoft Entra integráció

Ha a Microsoft Entra ID úgy van beállítva, hogy automatikusan szinkronizáljon a helyszíni Active Directory-környezetben lévő felhasználókkal, a helyszíni környezet beállításai felülbírálják a Microsoft Entra beállításait, és a felhasználóirányítás felfüggesztése művelet visszaáll.

A Microsoft Entra bejelentkezési tevékenységek esetében Defender for Cloud Apps csak interaktív bejelentkezési tevékenységeket és bejelentkezési tevékenységeket jelenít meg az olyan örökölt protokollokból, mint az ActiveSync. A nem interaktív bejelentkezési tevékenységek megtekinthetők az Microsoft Entra auditnaplóban.

Ha az Office-appok engedélyezve vannak, a Microsoft 365 részét képező csoportokat is importálja a rendszer az adott Office-alkalmazásokból Defender for Cloud Apps. Ha például a SharePoint engedélyezve van, a Microsoft 365-csoportokat is SharePoint-csoportként importálja a rendszer.

Karantén támogatása

A SharePointban és a OneDrive-ban a Defender for Cloud Apps csak a Megosztott dokumentumok tárakban (SharePoint Online) és a Dokumentumok tárban (OneDrive Vállalati verzió) lévő fájlok esetében támogatja a felhasználói karantént.

A SharePointban a Defender for Cloud Apps csak a megosztott dokumentumokat tartalmazó fájlok karanténba helyezési feladatait támogatja angol nyelvű elérési úton.

A Microsoft 365 csatlakoztatása Microsoft Defender for Cloud Apps

Ez a szakasz útmutatást nyújt a Microsoft Defender for Cloud Apps meglévő Microsoft 365-fiókhoz való csatlakoztatásához az alkalmazás-összekötő API használatával. Ezzel a kapcsolattal áttekintheti és szabályozhatja a Microsoft 365 használatát. A Microsoft 365 Defender for Cloud Apps védelméről a Microsoft 365 védelme című témakörben olvashat.

Ezzel az alkalmazás-összekötő használatával elérheti az SaaS Biztonsági helyzetkezelés (SSPM) funkcióit a Microsoft biztonsági pontszámában megjelenő biztonsági vezérlők segítségével. További információ.

Előfeltételek:

A Microsoft 365-fájlok fájlmonitorozásának engedélyezéséhez egy megfelelő Entra-Rendszergazda-azonosítót kell használnia, például alkalmazásadminisztrátort vagy felhőalkalmazás-rendszergazdát. További információ: beépített szerepkörök Microsoft Entra

A Microsoft 365 Defender for Cloud Apps csatlakoztatásához legalább egy hozzárendelt Microsoft 365-licenccel kell rendelkeznie.

Ha engedélyezni szeretné a Microsoft 365-tevékenységek figyelését Defender for Cloud Apps, engedélyeznie kell a naplózást a Microsoft Purview-ban.

Az Exchange-postaláda naplózását minden felhasználói postaládánál be kell kapcsolni, mielőtt a rendszer naplózza Exchange Online felhasználói tevékenységeit. Lásd: Exchange-postaláda-tevékenységek.

A naplók onnan való lekéréséhez engedélyeznie kell a naplózást a Power BI-ban . A naplózás engedélyezése után Defender for Cloud Apps megkezdi a naplók lekérését (24–72 órás késéssel).

A naplók onnan való lekéréséhez engedélyeznie kell a naplózást Dynamics 365. A naplózás engedélyezése után Defender for Cloud Apps megkezdi a naplók lekérését (24–72 órás késéssel).

A Microsoft 365 csatlakoztatása Defender for Cloud Apps:

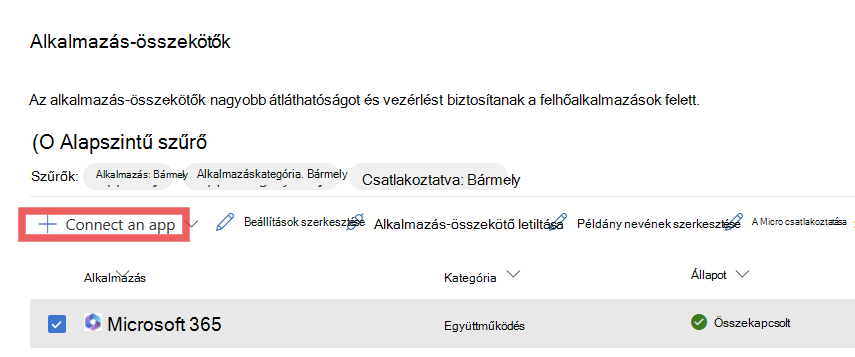

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget.

Az Alkalmazás-összekötők lapon válassza az +Alkalmazás csatlakoztatása, majd a Microsoft 365 lehetőséget.

A Microsoft 365-összetevők kiválasztása lapon válassza ki a kívánt beállításokat, majd válassza a Csatlakozás lehetőséget.

Megjegyzés:

- A legjobb védelem érdekében javasoljuk, hogy válassza ki az összes Microsoft 365-összetevőt.

- A Microsoft 365-fájlok összetevőnek engedélyeznie kell Defender for Cloud Apps fájlmonitorozást (Beállítások>CloudApps-fájlok>>Fájlfigyelés engedélyezése).

A Hivatkozás követése lapon válassza a Microsoft 365 csatlakoztatása lehetőséget.

Miután a Microsoft 365 sikeresen csatlakozottként jelenik meg, válassza a Kész lehetőséget.

A Microsoft Defender Portálon válassza a Beállítások lehetőséget. Ezután válassza a Cloud Apps lehetőséget. A Csatlakoztatott alkalmazások területen válassza az Alkalmazás-összekötők lehetőséget. Győződjön meg arról, hogy a csatlakoztatott alkalmazás-összekötő állapota Csatlakoztatva.

Az SaaS Biztonsági helyzetkezelés (SSPM) adatai a biztonsági pontszám oldalán, a Microsoft Defender Portálon jelennek meg. További információ: SaaS-alkalmazások biztonsági helyzetének kezelése.

Megjegyzés:

A Microsoft 365 csatlakoztatása után egy hét múlva megjelennek az adatok, beleértve a Microsoft 365-höz csatlakoztatott, API-kat lekérő külső alkalmazásokat is. Az olyan külső alkalmazások esetében, amelyek nem kérték le az API-kat a kapcsolat előtt, a Microsoft 365 csatlakoztatásának pillanatától kezdve eseményeket láthat, mert Defender for Cloud Apps bekapcsolja az alapértelmezés szerint kikapcsolt API-kat.

Ha problémákat tapasztal az alkalmazás csatlakoztatása során, tekintse meg az Alkalmazás-összekötők hibaelhárítása című cikket.

Következő lépések

Ha bármilyen problémába ütközik, segítünk. Ha segítséget vagy támogatást szeretne kapni a termék problémájához, nyisson egy támogatási jegyet.