Nexus Kubernetes-fürt monitorozása

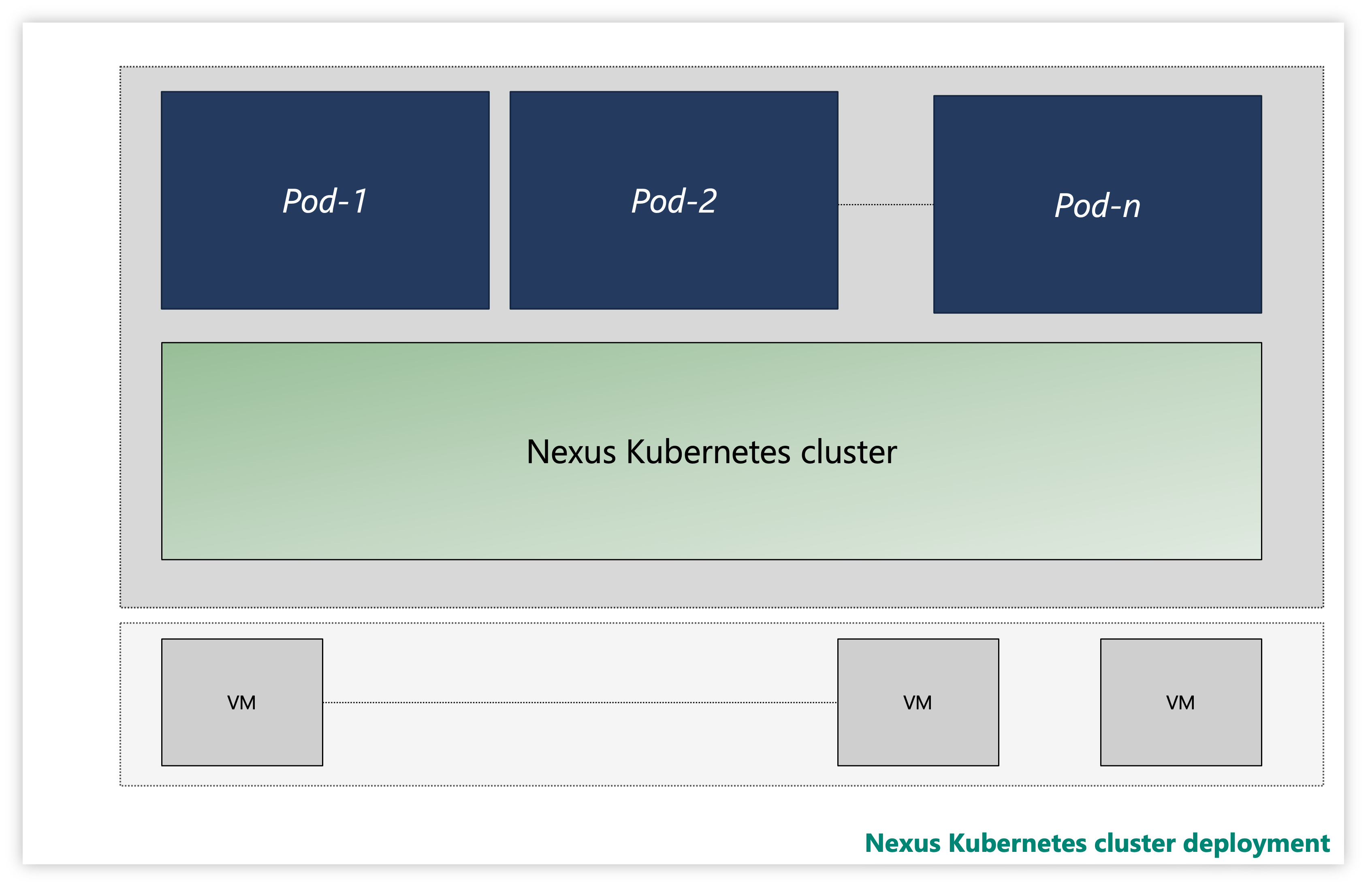

Minden Nexus Kubernetes-fürt több rétegből áll:

- Virtual Machines (VMs)

- Kubernetes-réteg

- Alkalmazás podok

Ábra: Minta Nexus Kubernetes-fürt

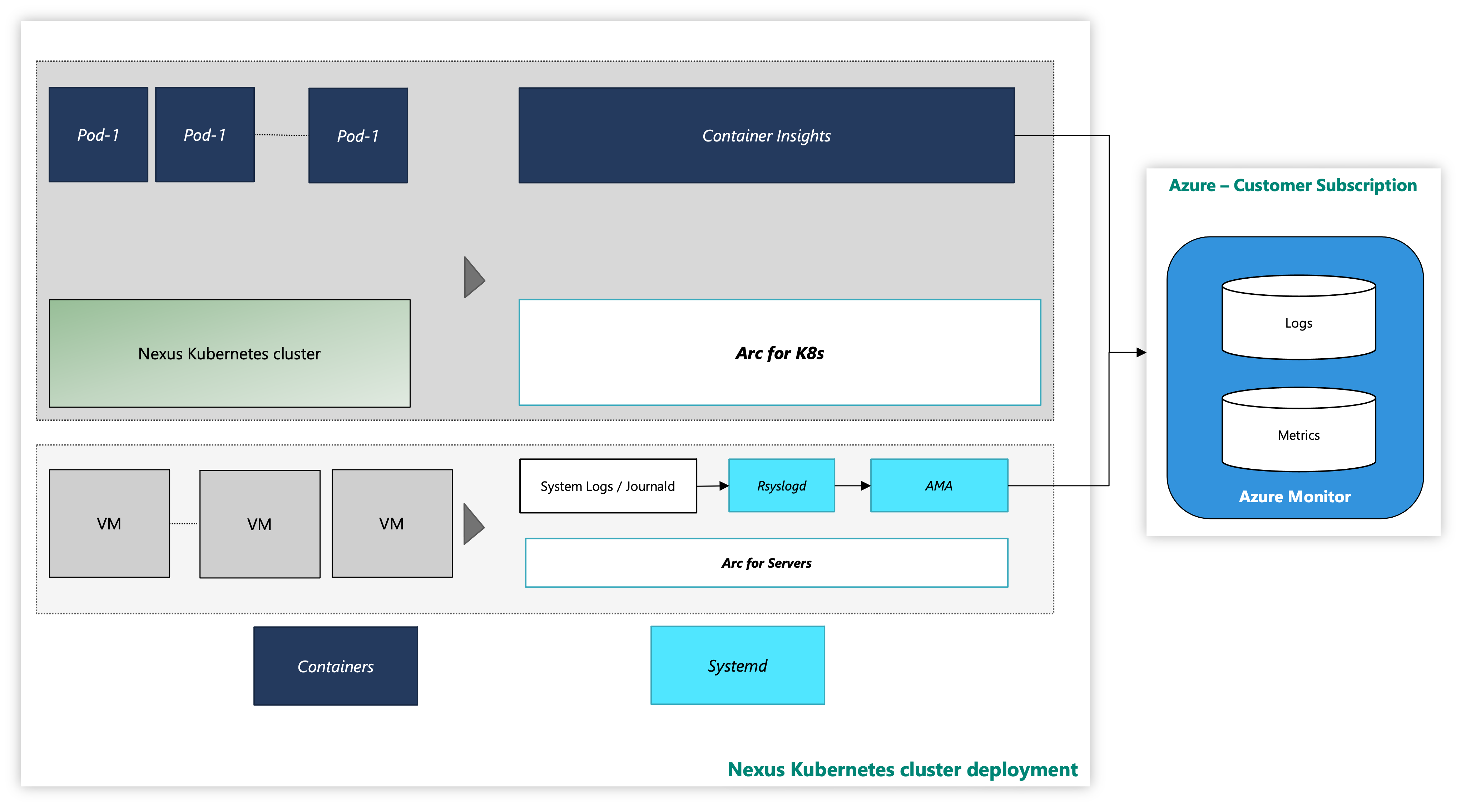

Egy példányban a Nexus Kubernetes-fürtök egy opcionálisContainer Insights megfigyelhetőségi megoldással érkeznek. A Container Insights a Nexus Kubernetes-fürtökből és számítási feladatokból származó naplókat és metrikákat rögzíti. Kizárólag ön dönti el, hogy engedélyezi-e ezt az eszközt, vagy üzembe helyezi-e a saját telemetriai vermet.

A Nexus Kubernetes-fürt az Azure monitorozási eszközével a következőképpen néz ki:

Ábra: Nexus Kubernetes-fürt monitorozási eszközökkel

Bővítmény előkészítése a parancssori felülettel felügyelt identitás hitelesítésével

Dokumentáció az Azure CLI-vel való kezdéshez, a több operációs rendszerre való telepítéshez és a PARANCSSOR-bővítmények telepítéséhez.

Telepítse a szükséges CLI-bővítmények legújabb verzióját.

Nexus Kubernetes-fürt monitorozása

Ez az útmutató lépésekkel teszi lehetővé a figyelési ügynökök számára, hogy rendszernaplókat gyűjthessenek ezekből a virtuális gépekről az Azure Monitoring Agent használatával. Az utasítások további részleteket rögzítenek arról, hogyan állíthat be naplóadat-gyűjtést a Log Analytics-munkaterületre.

Előfeltételek

Fürtadminisztrátori hozzáférés a Nexus Kubernetes-fürthöz.

Az Azure Arc-kompatibilis kiszolgálók használatához regisztrálja a következő Azure-erőforrás-szolgáltatókat az előfizetésében:

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

Ha korábban még nem tette meg, regisztrálja ezeket az erőforrás-szolgáltatókat:

az account set --subscription "{the Subscription Name}"

az provider register --namespace 'Microsoft.HybridCompute'

az provider register --namespace 'Microsoft.GuestConfiguration'

az provider register --namespace 'Microsoft.HybridConnectivity'

- Szükség szerint rendeljen hozzá egy Azure-szolgáltatásnevet a következő beépített Azure-szerepkörökhöz. Rendelje hozzá a szolgáltatásnevet a csatlakoztatni kívánt gépeket tartalmazó Azure-erőforráscsoporthoz:

| Szerepkör | Szükséges |

|---|---|

| Azure-beli csatlakoztatott gép erőforrás-rendszergazdája vagy közreműködője | Csatlakoztassa az Arc-kompatibilis Nexus Kubernetes-fürt virtuálisgép-kiszolgálóját az erőforráscsoportban, és telepítse az Azure Monitoring Agentet (AMA) |

| Közreműködő vagy közreműködő figyelése | Adatgyűjtési szabály (DCR) létrehozása az erőforráscsoportban, és Arc-kompatibilis kiszolgálók társítása hozzá |

| Felhasználói hozzáférés-rendszergazda, valamint erőforrásházirend-közreműködő vagy -közreműködő | Ha Azure-szabályzat-hozzárendelés(ek) használatával szeretné biztosítani, hogy a DCR az Arc-kompatibilis gépekhez legyen társítva |

| Kubernetes-bővítmény közreműködője | A Container Insights K8s-bővítményének üzembe helyezéséhez szükséges |

Nexus Kubernetes-fürt monitorozása

Előfeltételek

Vannak bizonyos előfeltételek, amelyeket az üzemeltetőnek biztosítania kell a Nexus Kubernetes-fürtök monitorozási eszközeinek konfigurálásához.

A Container Insights egy Log Analytics-munkaterületen tárolja az adatait. A naplóadatok abba a munkaterületre kerülnek, amelynek erőforrás-azonosítóját a Container Insights bővítmény telepítése során adta meg. Máskülönben az adattölcsérek egy alapértelmezett munkaterületre kerülnek az előfizetéséhez társított erőforráscsoportban (az Azure-hely alapján).

Az USA keleti régióira a következőhöz hasonló példa jelenhet meg:

- Log Analytics-munkaterület neve: DefaultWorkspace-GUID-EUS<>

- Erőforráscsoport neve: DefaultResourceGroup-EUS

Futtassa a következő parancsot egy már meglévő Log Analytics-munkaterület erőforrás-azonosítójának lekéréséhez:

az login

az account set --subscription "<Subscription Name or ID the Log Analytics workspace is in>"

az monitor log-analytics workspace show --workspace-name "<Log Analytics workspace Name>" \

--resource-group "<Log Analytics workspace Resource Group>" \

-o tsv --query id

A Container Insights üzembe helyezéséhez és az adatok megtekintéséhez a vonatkozó Log Analytics-munkaterületen bizonyos szerepkör-hozzárendelések szükségesek a fiókjában. Például a "Közreműködő" szerepkör-hozzárendelés. Tekintse meg a szükséges szerepkörök hozzárendelésére vonatkozó utasításokat:

- Log Analytics-közreműködői szerepkör: szükséges engedélyek a tárolófigyelés engedélyezéséhez egy CNF-fürtön (kiépített) fürtön.

- Log Analytics-olvasó szerepkör: a Log Analytics-közreműködői szerepkör nem tagjai, a tárolófigyelés engedélyezése után engedélyt kapnak az adatok megtekintésére a Log Analytics-munkaterületen.

A fürtbővítmény telepítése

Jelentkezzen be az Azure Cloud Shellbe a fürt eléréséhez:

az login

az account set --subscription "<Subscription Name or ID the Provisioned Cluster is in>"

Most helyezze üzembe a Container Insights bővítményt egy kiépített Nexus Kubernetes-fürtön a következő két parancs valamelyikével:

Az ügyfél által előre létrehozott Log Analytics-munkaterülettel

az k8s-extension create --name azuremonitor-containers \

--cluster-name "<Nexus Kubernetes cluster Name>" \

--resource-group "<Nexus Kubernetes cluster Resource Group>" \

--cluster-type connectedClusters \

--extension-type Microsoft.AzureMonitor.Containers \

--release-train preview \

--configuration-settings logAnalyticsWorkspaceResourceID="<Log Analytics workspace Resource ID>" \

amalogsagent.useAADAuth=true

Az alapértelmezett Log Analytics-munkaterület használata

az k8s-extension create --name azuremonitor-containers \

--cluster-name "<Nexus Kubernetes cluster Name>" \

--resource-group "<Nexus Kubernetes cluster Resource Group>" \

--cluster-type connectedClusters \

--extension-type Microsoft.AzureMonitor.Containers \

--release-train preview \

--configuration-settings amalogsagent.useAADAuth=true

Fürtbővítmény ellenőrzése

Ellenőrizze a monitorozási ügynökök engedélyezésének sikeres üzembe helyezését a Nexus Kubernetes-fürtökön az alábbi paranccsal:

az k8s-extension show --name azuremonitor-containers \

--cluster-name "<Nexus Kubernetes cluster Name>" \

--resource-group "<Nexus Kubernetes cluster Resource Group>" \

--cluster-type connectedClusters

Keresse meg a bővítmény "Sikeres" kiépítési állapotát. Előfordulhat, hogy a "k8s-extension create" parancs is visszaadta az állapotot.

Naplók és metrikák gyűjteményének testreszabása

A Container Insights végfelhasználói funkciókkal finomhangolja a Nexus Kubernetes-fürtök naplóinak és metrikáinak gyűjteményét. További információkért tekintse meg a Container Insights-ügynök adatgyűjtésének konfigurálására vonatkozó utasításokat.

Feljegyzés

A Container Insights alapértelmezés szerint nem gyűjt naplókat a kube-system névtérből. A névtér naplóinak kube-system gyűjtéséhez konfigurálnia kell az ügynököt, hogy naplókat gyűjtsön a kube-system névtérből.

Ezt úgy teheti meg, hogy a konfigurációs megközelítést követve configMap eltávolítja a kube-systemexcludedNamespaces névteret a ConfigMap mezőből.

[log_collection_settings]

[log_collection_settings.stdout]

# In the absence of this configmap, default value for enabled is true

enabled = true

# exclude_namespaces setting holds good only if enabled is set to true

# kube-system,gatekeeper-system log collection are disabled by default in the absence of 'log_collection_settings.stdout' setting. If you want to enable kube-system,gatekeeper-system, remove them from the following setting.

# If you want to continue to disable kube-system,gatekeeper-system log collection keep the namespaces in the following setting and add any other namespace you want to disable log collection to the array.

# In the absence of this configmap, default value for exclude_namespaces = ["kube-system","gatekeeper-system"]

exclude_namespaces = ["gatekeeper-system"]

# If you want to collect logs from only selective pods inside system namespaces add them to the following setting. Provide namespace:controllerName of the system pod. NOTE: this setting is only for pods in system namespaces

# Valid values for system namespaces are: kube-system, azure-arc, gatekeeper-system, kube-public, kube-node-lease, calico-system. The system namespace used should not be present in exclude_namespaces

# collect_system_pod_logs = ["kube-system:coredns"]

[log_collection_settings.stderr]

# Default value for enabled is true

enabled = true

# exclude_namespaces setting holds good only if enabled is set to true

# kube-system,gatekeeper-system log collection are disabled by default in the absence of 'log_collection_settings.stderr' setting. If you want to enable kube-system,gatekeeper-system, remove them from the following setting.

# If you want to continue to disable kube-system,gatekeeper-system log collection keep the namespaces in the following setting and add any other namespace you want to disable log collection to the array.

# In the absence of this configmap, default value for exclude_namespaces = ["kube-system","gatekeeper-system"]

exclude_namespaces = ["gatekeeper-system"]

# If you want to collect logs from only selective pods inside system namespaces add them to the following setting. Provide namespace:controllerName of the system pod. NOTE: this setting is only for pods in system namespaces

# Valid values for system namespaces are: kube-system, azure-arc, gatekeeper-system, kube-public, kube-node-lease, calico-system. The system namespace used should not be present in exclude_namespaces

# collect_system_pod_logs = ["kube-system:coredns"]

További erőforrások

- Tekintse át a munkafüzetek dokumentációját , és használja az Operátor Nexus telemetriai minta operátori Nexus-munkafüzeteket.

- Tekintse át az Azure Monitor-riasztásokat, hogyan hozhat létre Azure Monitor-riasztási szabályokat, és hogyan használhatja a nexusos riasztási mintasablonokat.