Az Azure Firewall monitorozási adatainak referenciája

Ez a cikk a szolgáltatás figyelési referenciaadatait tartalmazza.

Az Azure Firewallhoz gyűjthető adatokról és azok használatáról az Azure Firewall monitorozása című témakörben olvashat.

Mérőszámok

Ez a szakasz a szolgáltatáshoz automatikusan gyűjtött platformmetrikákat sorolja fel. Ezek a metrikák az Azure Monitorban támogatott összes platformmetrika globális listájának részét képezik.

A metrikamegőrzésről további információt az Azure Monitor Metrics áttekintésében talál.

A Microsoft.Network/azureFirewalls által támogatott metrikák

Az alábbi táblázat a Microsoft.Network/azureFirewalls erőforrástípushoz elérhető metrikákat sorolja fel.

- Előfordulhat, hogy nem minden oszlop szerepel minden táblában.

- Előfordulhat, hogy egyes oszlopok a lap megtekintési területén kívül esnek. Válassza a Táblázat kibontása lehetőséget az összes elérhető oszlop megtekintéséhez.

Táblázatfejlécek

- Kategória – A metrikák csoportja vagy besorolása.

- Metrika – A metrika megjelenítendő neve az Azure Portalon.

- Név a REST API-ban – A REST API-ban említett metrikanév.

- Egység – Mértékegység.

- Összesítés – Az alapértelmezett összesítési típus. Érvényes értékek: Átlag (Avg), Minimum (Min), Maximum (Max), Összeg (Összeg), Darabszám.

- A metrikához elérhető dimenziók - dimenziói.

- Időszemcse-intervallumok - , amelyeken a metrika mintavétele történik. Például azt jelzi,

PT1Mhogy a metrika mintavétele percenként,PT30M30 percenként,PT1Hóránként és így tovább történik. - DS Export – Azt jelzi, hogy a metrika exportálható-e az Azure Monitor-naplókba diagnosztikai beállításokon keresztül. A metrikák exportálásával kapcsolatos információkért lásd: Diagnosztikai beállítások létrehozása az Azure Monitorban.

| Metrika | Név a REST API-ban | Unit (Egység) | Összesítés | Dimenziók | Időszemcsék | DS-exportálás |

|---|---|---|---|---|---|---|

| Alkalmazásszabályok találatszáma Az alkalmazásszabályok találatainak száma |

ApplicationRuleHit |

Count | Összeg (összeg) | Status, , ReasonProtocol |

PT1M | Igen |

| Feldolgozott adatok A tűzfal által feldolgozott adatok teljes mennyisége |

DataProcessed |

Bájt | Összeg (összeg) | <none> | PT1M | Igen |

| Tűzfal állapota A tűzfal általános állapotát jelzi |

FirewallHealth |

Százalék | Átlag | Status, Reason |

PT1M | Igen |

| Késési mintavétel A tűzfal átlagos késésének becslése a késési mintavétel alapján mérve |

FirewallLatencyPng |

Ezredmásodperc | Átlag | <none> | PT1M | Igen |

| Hálózati szabályok találatszáma A hálózati szabályok találatainak száma |

NetworkRuleHit |

Count | Összeg (összeg) | Status, , ReasonProtocol |

PT1M | Igen |

| SNAT-port kihasználtsága A jelenleg használatban lévő kimenő SNAT-portok százalékos aránya |

SNATPortUtilization |

Százalék | Átlag, Maximum | Protocol |

PT1M | Igen |

| Átviteli sebesség A tűzfal által feldolgozott átviteli sebesség |

Throughput |

BitsPerSecond | Átlag | <none> | PT1M | Nem |

Tűzfal állapota

Az előző táblázatban a Tűzfal állapotmetrika két dimenzióval rendelkezik:

- Állapot: A lehetséges értékek kifogástalanok, csökkentettek, nem megfelelőek.

- Ok: A tűzfal adott állapotának okát adja meg.

Ha az SNAT-portok több mint 95%-ot használnak, azokat kimerültnek tekintik, és az állapotuk 50%-a állapot=Degraded és reason=SNAT port. A tűzfal folyamatosan dolgozza fel a forgalmat, és a meglévő kapcsolatokra nincs hatással. Előfordulhat azonban, hogy az új kapcsolatok nem hozhatók létre időszakosan.

Ha az SNAT-portok használata 95%-nál kevesebb, akkor a tűzfal állapota kifogástalannak minősül, és a rendszer 100%-osként jeleníti meg az állapotot.

Ha a rendszer nem kap jelentést az SNAT-portok használatáról, az állapot 0%-osként jelenik meg.

SNAT-port kihasználtsága

Az SNAT-port kihasználtsági metrikájában, ha több nyilvános IP-címet ad hozzá a tűzfalhoz, több SNAT-port érhető el, csökkentve az SNAT-portok kihasználtságát. Emellett, ha a tűzfal különböző okokból (például processzor vagy átviteli sebesség) felskáláz, több SNAT-port is elérhetővé válik.

Gyakorlatilag előfordulhat, hogy az SNAT-portok kihasználtságának egy bizonyos százaléka le fog csökkenni anélkül, hogy nyilvános IP-címeket adna hozzá, csak azért, mert a szolgáltatás felskálázva van. Közvetlenül szabályozhatja az elérhető nyilvános IP-címek számát a tűzfalon elérhető portok számának növeléséhez. A tűzfal skálázását azonban nem szabályozhatja közvetlenül.

Ha a tűzfal SNAT-portkimerülésbe ütközik, legalább öt nyilvános IP-címet kell hozzáadnia. Ez növeli az elérhető SNAT-portok számát. További információkért tekintse meg az Azure Firewall funkcióit.

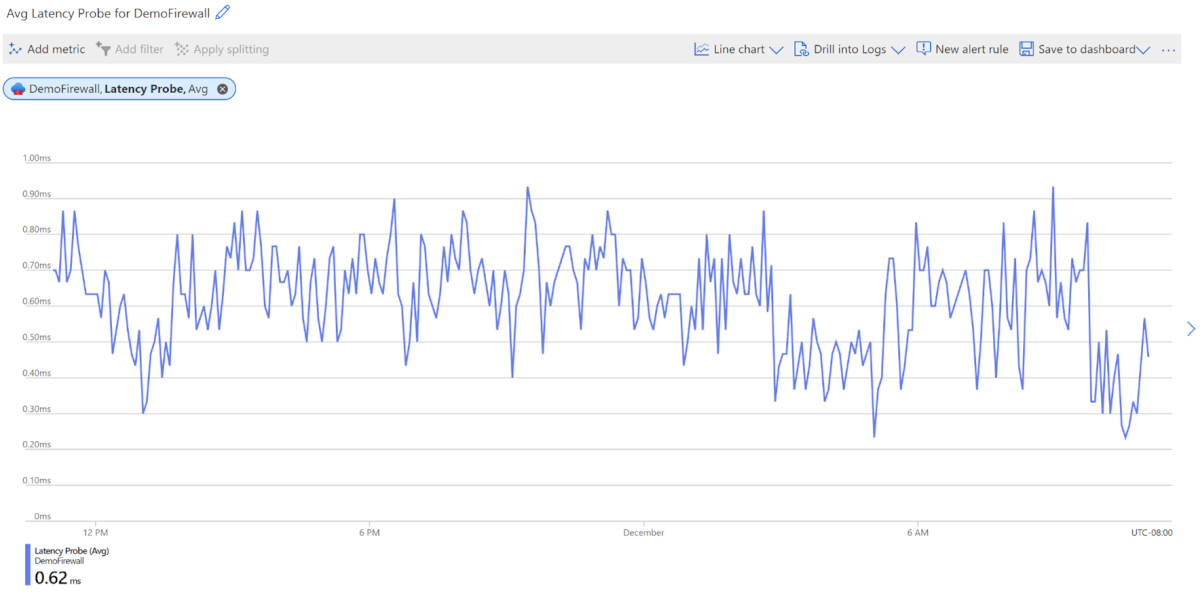

AZFW-késési mintavétel

Az AZFW Latency Probe metrika az Azure Firewall teljes vagy átlagos késését méri ezredmásodpercben. A rendszergazdák a következő célokra használhatják ezt a metrikát:

- Annak diagnosztizálása, hogy az Azure Firewall okozza-e a hálózati késést

- Figyelhet és riasztást kaphat, ha késéssel vagy teljesítménnyel kapcsolatos problémák merülnek fel, így az informatikai csapatok proaktív módon bekapcsolódhatnak.

- Számos oka lehet annak, hogy az Azure Firewall nagy késést okozhat. Például magas processzorkihasználtság, magas átviteli sebesség vagy egy lehetséges hálózatkezelési probléma.

Az AZFW-késés mintavételi mérőszáma (és nem):

- Mit mér: Az Azure Firewall késése az Azure-platformon belül

- Mit nem mér: A metrika nem rögzíti a teljes hálózati útvonal végpontok közötti késését. Ehelyett a tűzfalon belüli teljesítményt tükrözi ahelyett, hogy az Azure Firewall mennyi késést vezet be a hálózatba.

- Hibajelentés: Ha a késési metrika nem működik megfelelően, a 0 értéket jelenti a metrikák irányítópultján, amely mintavételi hiba vagy megszakítás jelzését jelzi.

A késést befolyásoló tényezők:

- Magas processzorkihasználtság

- Nagy átviteli sebesség vagy forgalmi terhelés

- Hálózatkezelési problémák az Azure-platformon

Késési mintavételek: ICMP-ről TCP-ra A késési mintavétel jelenleg a Microsoft Ping Mesh technológiáját használja, amely az ICMP(Internet Control Message Protocol) protokollon alapul. Az ICMP alkalmas gyors állapot-ellenőrzésekre, például ping-kérelmekre, de előfordulhat, hogy nem pontosan képviseli a valós alkalmazásforgalmat, amely általában TCP-n alapul. Az ICMP-mintavételek azonban eltérően rangsorolnak az Azure-platformon, ami a termékváltozatok közötti eltéréseket eredményezheti. Az eltérések csökkentése érdekében az Azure Firewall TCP-alapú mintavételekre szeretne váltani.

- Késési csúcsok: Az ICMP-mintavételek esetén az időszakos kiugró értékek normálisak, és a gazdahálózat szokásos viselkedésének részét képezik. Ezeket nem szabad tévesen értelmezni tűzfalproblémákként, kivéve, ha állandóak.

- Átlagos késés: Az Azure Firewall késése átlagosan 1 és 10 ms között várható a tűzfal termékváltozatától és az üzembe helyezés méretétől függően.

Ajánlott eljárások a késés monitorozásához

Alapkonfiguráció beállítása: Hozzon létre egy késési alapkonfigurációt könnyű forgalmi körülmények között a normál vagy csúcshasználat pontos összehasonlításához.

Minták monitorozása: A normál műveletek részeként időnkénti késési csúcsok várhatók. Ha a nagy késés a normál változatokon túl is fennáll, az alapos vizsgálatot igénylő problémát jelezhet.

Ajánlott késési küszöbérték: Az ajánlott útmutató szerint a késés nem haladhatja meg az alapkonfiguráció 3-szorosát. Ha átlépi ezt a küszöbértéket, további vizsgálat javasolt.

Ellenőrizze a szabálykorlátot: Győződjön meg arról, hogy a hálózati szabályok a 20K-s szabálykorláton belül vannak. A korlát túllépése hatással lehet a teljesítményre.

Új alkalmazás előkészítése: Ellenőrizze az újonnan előkészített alkalmazásokat, amelyek jelentős terhelést okozhatnak, vagy késési problémákat okozhatnak.

Támogatási kérelem: Ha olyan folyamatos késéscsökkenést észlel, amely nem felel meg a várt viselkedésnek, fontolja meg támogatási jegy benyújtását további segítségért.

Metrikadimenziók

A metrikák dimenzióiról további információt a többdimenziós metrikák című témakörben talál.

Ennek a szolgáltatásnak a metrikáihoz a következő dimenziók vannak társítva.

- Protokoll

- Ok

- Állapot

Erőforrásnaplók

Ez a szakasz a szolgáltatáshoz gyűjthető erőforrásnaplók típusait sorolja fel. A szakasz lekéri az Azure Monitorban támogatott összes erőforrásnapló-kategóriatípus listáját.

A Microsoft.Network/azureFirewalls támogatott erőforrásnaplói

| Kategória | Kategória megjelenítendő neve | Naplótábla | Támogatja az alapszintű naplótervet | Támogatja a betöltési idő átalakítást | Példa a lekérdezésekre | Exportálási költségek |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Azure Firewall alkalmazásszabály | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWApplicationRuleAggregation |

Azure Firewall hálózati szabály összesítése (Policy Analytics) | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWDnsQuery |

Azure Firewall DNS-lekérdezés | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWFatFlow |

Az Azure Firewall fat flow-naplója | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWFlowTrace |

Azure Firewall Flow nyomkövetési naplója | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWFqdnResolveFailure |

Az Azure Firewall teljes tartománynév-feloldási hibája | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWIdpsSignature |

Azure Firewall IDPS-aláírás | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWNatRule |

Azure Firewall Nat-szabály | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWNatRuleAggregation |

Azure Firewall Nat-szabály összesítése (Policy Analytics) | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWNetworkRule |

Azure Firewall hálózati szabály | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWNetworkRuleAggregation |

Azure Firewall-alkalmazásszabály-összesítés (Policy Analytics) | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AZFWThreatIntel |

Az Azure Firewall fenyegetésfelderítése | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Igen |

AzureFirewallApplicationRule |

Azure Firewall-alkalmazásszabály (örökölt Azure Diagnostics) | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Nem |

AzureFirewallDnsProxy |

Azure Firewall DNS-proxy (örökölt Azure Diagnostics) | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Nem |

AzureFirewallNetworkRule |

Azure Firewall hálózati szabály (örökölt Azure Diagnostics) | AzureDiagnostics Naplók több Azure-erőforrásból. |

Nem | Nem | Lekérdezések | Nem |

Az Azure Firewall két új diagnosztikai naplóval rendelkezik, amelyek segíthetnek a tűzfal monitorozásában, de ezek a naplók jelenleg nem jelenítik meg az alkalmazásszabály részleteit.

- Felső folyamatok

- Folyamatkövetés

Felső folyamatok

A felső folyamatok naplója az iparágban zsíráramlási naplóként, az előző táblázatban pedig Azure Firewall Fat Flow Log néven ismert. A legfelső folyamatok naplója azokat a legfelső kapcsolatokat jeleníti meg, amelyek a tűzfalon keresztül járulnak hozzá a legnagyobb átviteli sebességhez.

Tipp.

A legfelső szintű folyamatok naplóinak aktiválása csak egy adott probléma elhárításakor, az Azure Firewall túlzott processzorhasználatának elkerülése érdekében.

A folyamat sebessége a másodpercenkénti megabites adatátviteli sebességként van definiálva. Ez annak a digitális adatmennyiségnek a mértéke, amely a hálózaton keresztül a tűzfalon keresztül egy adott időszakban továbbítható. A Top Flow protokoll három percenként rendszeres időközönként fut. A Top Flow minimális küszöbértéke 1 Mbps.

Engedélyezze a topfolyamat-naplót az alábbi Azure PowerShell-parancsokkal:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

A naplók letiltásához használja ugyanazt az Előző Azure PowerShell-parancsot, és állítsa az értéket Hamis értékre.

Példa:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

A frissítés sikerességét többféleképpen is ellenőrizheti, de a jobb felső sarokban navigálhat a tűzfal áttekintésére , és kiválaszthatja a JSON nézetet . Például:

Diagnosztikai beállítás létrehozásához és az erőforrás-specifikus tábla engedélyezéséhez lásd : Diagnosztikai beállítások létrehozása az Azure Monitorban.

Folyamatkövetés

A tűzfalnaplók a TCP-kapcsolat első kísérletében, azaz a SYN-csomagban jelenítik meg a tűzfalon keresztüli forgalmat. Egy ilyen bejegyzés azonban nem jeleníti meg a csomag teljes útját a TCP-kézfogásban. Emiatt nehéz hibaelhárítást végezni, ha egy csomag el van dobva, vagy aszimmetrikus útválasztás történt. Az Azure Firewall flow nyomkövetési naplója foglalkozik ezzel a problémával.

Tipp.

A sok rövid élettartamú kapcsolattal rendelkező Azure Firewall flow nyomkövetési naplói által okozott túlzott lemezhasználat elkerülése érdekében csak akkor aktiválja a naplókat, ha diagnosztikai okokból elhárít egy adott problémát.

A következő tulajdonságok vehetők fel:

SYN-ACK: ACK-jelző, amely a SYN-csomag elismerését jelzi.

FIN: Az eredeti csomagfolyamat befejeződött jelzője. A TCP-folyamat nem továbbít több adatot.

FIN-ACK: ACK-jelző, amely a FIN-csomag nyugtázását jelzi.

RST: A jelölő alaphelyzetbe állítása azt jelzi, hogy az eredeti feladó nem kap több adatot.

ÉRVÉNYTELEN (folyamatok): Azt jelzi, hogy a csomag nem azonosítható vagy nincs állapotban.

Példa:

- A TCP-csomagok egy virtuálisgép-méretezési csoportok példányára szállnak, amely nem rendelkezik a csomag előzményeivel

- Hibás CheckSum-csomagok

- A Kapcsolatkövetés tábla bejegyzése megtelt, és az új kapcsolatok nem fogadhatók el

- Túl késleltetett ACK-csomagok

Engedélyezze a Flow nyomkövetési naplóját az alábbi Azure PowerShell-parancsokkal, vagy navigáljon a portálon, és keresse meg a TCP-kapcsolatnaplózás engedélyezését:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

A módosítás érvénybe lépése több percet is igénybe vehet. A szolgáltatás regisztrálása után fontolja meg egy frissítés végrehajtását az Azure Firewallon, hogy a módosítás azonnal érvénybe lépjen.

Az AzResourceProvider-regisztráció állapotának ellenőrzéséhez futtassa az Azure PowerShell-parancsot:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

A napló letiltásához törölje a regisztrációt az alábbi paranccsal, vagy válassza a regisztráció törlését az előző portál példájában.

Unregister-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Diagnosztikai beállítás létrehozásához és az erőforrás-specifikus tábla engedélyezéséhez lásd : Diagnosztikai beállítások létrehozása az Azure Monitorban.

Azure Monitor-naplók táblái

Ez a szakasz a szolgáltatáshoz kapcsolódó Azure Monitor-naplók tábláit sorolja fel, amelyek a Log Analytics által Kusto-lekérdezésekkel történő lekérdezéshez érhetők el. A táblák erőforrásnapló-adatokat tartalmaznak, és valószínűleg többet is, attól függően, hogy mit gyűjtenek és irányítanak hozzájuk.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Tevékenységnapló

A csatolt tábla felsorolja a szolgáltatás tevékenységnaplójában rögzíthető műveleteket. Ezek a műveletek a tevékenységnapló összes lehetséges erőforrás-szolgáltatói műveletének egy részét képezik.

A tevékenységnapló-bejegyzések sémájára vonatkozó további információkért lásd : Tevékenységnapló séma.

Kapcsolódó tartalom

- Az Azure Firewall monitorozásával kapcsolatos leírásért tekintse meg az Azure Firewall monitorozását ismertető témakört.

- Az Azure-erőforrások monitorozásával kapcsolatos részletekért tekintse meg az Azure-erőforrások monitorozását az Azure Monitorral .