क्रॉस-टैनेंट इनबाउंड और आउटबाउंड प्रतिबंध

नोट

नया और बेहतर Power Platform व्यवस्थापक केंद्र अब सार्वजनिक पूर्वावलोकन में है! हमने नए व्यवस्थापन केंद्र को उपयोग में आसान बनाने के लिए डिज़ाइन किया है, जिसमें कार्य-उन्मुख नेविगेशन है जो आपको विशिष्ट परिणाम तेजी से प्राप्त करने में मदद करता है। जैसे ही नया Power Platform व्यवस्थापक केंद्र सामान्य उपलब्धता पर जाएगा, हम नए और अद्यतन दस्तावेज़ प्रकाशित करेंगे।

Microsoft Power Platform इसमें कनेक्टर्स का एक समृद्ध पारिस्थितिकी तंत्र है जो अधिकृत उपयोगकर्ताओं को इन डेटा स्टोर के माध्यम से उपलब्ध व्यावसायिक डेटा से कनेक्शन स्थापित करने वाले आकर्षक ऐप्स और प्रवाह बनाने की अनुमति देता है। Microsoft Entra Microsoft Entra टैनेंट आइसोलेशन से व्यवस्थापकों के लिए यह सुनिश्चित करना आसान हो जाता है कि टैनेंट के बाहर डेटा एक्सफिल्ट्रेशन के जोखिम को कम करते हुए इन कनेक्टर्स को टैनेंट के भीतर सुरक्षित तरीके से उपयोग किया जा सकता है. टेनेंट अलगाव प्रशासकों को अधिकृत डेटा स्रोतों से टेनेंट तक और उनके टेनेंट से टेनेंट डेटा के आवागमन को प्रभावी ढंग से नियंत्रित करने की अनुमति देता है। Power Platform Microsoft Entra

Power Platform किरायेदार अलगाव Microsoft Entra आईडी-व्यापी किरायेदार प्रतिबंध से अलग है। यह बाहर आईडी-आधारित पहुंच को प्रभावित नहीं करता है। Microsoft Entra Power Platform Power Platform टेनेंट आइसोलेशन केवल Microsoft Entra आईडी-आधारित प्रमाणीकरण जैसे Office 365 आउटलुक या SharePoint का उपयोग करने वाले कनेक्टर्स के लिए काम करता है।

चेतावनी

कनेक्टर के साथ एक ज्ञात समस्या है जिसके परिणामस्वरूप इस कनेक्टर का उपयोग करके स्थापित कनेक्शनों के लिए टेनेंट आइसोलेशन नीति लागू नहीं की जाती है।Azure DevOps यदि कोई अंदरूनी हमला चिंता का विषय है, तो हम अनुशंसा करते हैं कि आप कनेक्टर या डेटा नीतियों का उपयोग करके इसकी क्रियाओं को सीमित करें।

टेनेंट आइसोलेशन ऑफ़ में डिफ़ॉल्ट कॉन्फ़िगरेशन क्रॉस-टेनेंट कनेक्शन को निर्बाध रूप से स्थापित करने की अनुमति देता है, यदि टेनेंट A से टेनेंट B से कनेक्शन स्थापित करने वाला उपयोगकर्ता उपयुक्त क्रेडेंशियल प्रस्तुत करता है। Power Platform Microsoft Entra यदि व्यवस्थापक अपने टैनेंट से या उससे कनेक्शन स्थापित करने के लिए केवल चुनिंदा टैनेंट सेट को अनुमति देना चाहते हैं, तो वे टैनेंट आइसोलेशन चालू कर सकते हैं.

टैनेंट आइसोलेशन चालूवाले सभी टैनेंट प्रतिबंधित हैं. इनबाउंड (बाहरी टेनेंट से टेनेंट तक कनेक्शन) और आउटबाउंड (टेनेंट से बाहरी टेनेंट तक कनेक्शन) क्रॉस-टेनेंट कनेक्शन को Power Platform द्वारा अवरुद्ध कर दिया जाता है, भले ही उपयोगकर्ता Microsoft Entra-सुरक्षित डेटा स्रोत के लिए वैध क्रेडेंशियल प्रस्तुत करता हो। आप अपवाद जोड़ने के लिए नियमों का उपयोग कर सकते हैं.

व्यवस्थापक उन टेनेंट की स्पष्ट अनुमति सूची निर्दिष्ट कर सकते हैं जिन्हें वे इनबाउंड, आउटबाउंड, या दोनों को अनुमति देना चाहते हैं, जो कॉन्फ़िगर किए जाने पर टेनेंट आइसोलेशन नियंत्रण को बायपास कर देता है। जब टैनेंट आइसोलेशन चालू होता है, तो व्यवस्थापक एक विशेष पैटर्न "*" का उपयोग सभी टैनेंट को एक विशिष्ट दिशा में जाने की अनुमति देने के लिए कर सकते हैं. अनुमति सूची में शामिल लोगों को छोड़कर अन्य सभी क्रॉस-टेनेंट कनेक्शन Power Platform द्वारा अस्वीकार कर दिए जाते हैं।

टैनेंट आइसोलेशन को Power Platform व्यवस्थापन केंद्र में कॉन्फ़िगर किया जा सकता है. वे Power Platform कैनवास ऐप्स और Power Automate प्रवाह को प्रभावित करते हैं. टैनेंट आइसोलेशन सेट अप करने के लिए, आपको टैनेंट व्यवस्थापक होना चाहिए.

Power Platform टेनैंट आइसोलेशन क्षमता दो विकल्पों के साथ उपलब्ध है: एक-तरफ़ा या दो-तरफ़ा प्रतिबंध.

किरायेदार अलगाव परिदृश्य और प्रभाव को समझें

इससे पहले कि आप टेनेंट अलगाव प्रतिबंधों को कॉन्फ़िगर करना शुरू करें, टेनेंट अलगाव के परिदृश्यों और प्रभाव को समझने के लिए निम्नलिखित सूची की समीक्षा करें.

- व्यवस्थापक टेनेंट अलगाव चालू करना चाहता है.

- व्यवस्थापक को चिंता है कि क्रॉस टेनेंट कनेक्शन का उपयोग करने वाले मौजूदा ऐप्स और प्रवाह काम करना बंद कर देते हैं।

- व्यवस्थापक टेनेंट अलगाव को सक्षम करने और प्रभाव को खत्म करने के लिए अपवाद नियम जोड़ने का निर्णय लेता है।

- व्यवस्थापक क्रॉस-टेनेंट आइसोलेशन रिपोर्ट चलाता है ताकि यह निर्धारित किया जा सके कि किन किरायेदारों को छूट दी जानी चाहिए। अधिक जानकारी: ट्यूटोरियल: क्रॉस टेनेंट आइसोलेशन रिपोर्ट बनाएं (पूर्वावलोकन)

दो-तरफ़ा टैनेंट आइसोलेशन (इनबाउंड और आउटबाउंड कनेक्शन प्रतिबंध)

दो-तरफ़ा किरायेदार अलगाव अन्य किरायेदारों द्वारा आपके किरायेदार से कनेक्शन स्थापित करने के प्रयासों को अवरुद्ध करता है। इसके अतिरिक्त, दो-तरफ़ा टेनेंट अलगाव आपके टेनेंट से अन्य टेनेंट तक कनेक्शन स्थापित करने के प्रयासों को भी अवरुद्ध करता है।

इस परिदृश्य में, टेनेंट व्यवस्थापक Contoso टेनेंट पर दो-तरफ़ा टेनेंट अलगाव की अनुमति देता है, जबकि बाहरी Fabrikam टेनेंट को अनुमति सूची में नहीं जोड़ा गया है.

Contoso टेनेंट में लॉग इन किए गए उपयोगकर्ता कनेक्शन स्थापित करने के लिए उपयुक्त क्रेडेंशियल प्रस्तुत करने के बावजूद Fabrikam टेनेंट में डेटा स्रोतों के लिए आउटबाउंड ID-आधारित कनेक्शन स्थापित नहीं कर सकते हैं. Power Platform Microsoft Entra Microsoft Entra यह Contoso टैनेंट के लिए आउटबाउंड टैनेंट आइसोलेशन है.

इसी तरह, Fabrikam टेनेंट में लॉग इन किए गए उपयोगकर्ता कनेक्शन स्थापित करने के लिए उपयुक्त क्रेडेंशियल प्रस्तुत करने के बावजूद Contoso टेनेंट में डेटा स्रोतों के लिए इनबाउंड ID-आधारित कनेक्शन स्थापित नहीं कर सकते हैं. Power Platform Microsoft Entra Microsoft Entra यह Contoso टैनेंट के लिए इनबाउंड टैनेंट आइसोलेशन है.

| कनेक्शन निर्माता किरायेदार | कनेक्शन साइन-इन टैनेंट | प्रवेश की अनुमति है? |

|---|---|---|

| Contoso | Contoso | हां |

| Contoso (टैनेंट आइसोलेशन चालू) | Fabrikam | नहीं (आउटबाउंड) |

| Fabrikam | Contoso (टैनेंट आइसोलेशन चालू) | नहीं (इनबाउंड) |

| Fabrikam | Fabrikam | हां |

नोट

किसी अतिथि उपयोगकर्ता द्वारा अपने होस्ट टेनेंट से आरंभ किया गया कनेक्शन प्रयास, जो उसी होस्ट टेनेंट के भीतर डेटा स्रोतों को लक्षित करता है, का मूल्यांकन टेनेंट आइसोलेशन नियमों द्वारा नहीं किया जाता है।

अनुमति सूची के साथ किरायेदार अलगाव

एकतरफा किरायेदार अलगाव या इनबाउंड अलगाव अन्य किरायेदारों द्वारा आपके किरायेदार से कनेक्शन स्थापित करने के प्रयासों को अवरुद्ध करता है।

परिदृश्य: आउटबाउंड अनुमति सूची – Fabrikam को Contoso टेनेंट की आउटबाउंड अनुमति सूची में जोड़ा गया है

इस परिदृश्य में, व्यवस्थापक Fabrikam टेनेंट को आउटबाउंड अनुमति सूची में जोड़ता है जबकि टेनेंट आइसोलेशन चालू होता है .

Contoso टेनेंट में साइन इन किए गए उपयोगकर्ता Fabrikam टेनेंट में डेटा स्रोतों के लिए आउटबाउंड ID-आधारित कनेक्शन स्थापित कर सकते हैं, यदि वे कनेक्शन स्थापित करने के लिए उपयुक्त क्रेडेंशियल प्रस्तुत करते हैं. Power Platform Microsoft Entra Microsoft Entra फैब्रिकैम टेनेंट के लिए आउटबाउंड कनेक्शन स्थापना को कॉन्फ़िगर की गई अनुमत प्रविष्टि के आधार पर अनुमति दी जाती है।

हालाँकि, Fabrikam टेनेंट में साइन इन किए गए उपयोगकर्ता अभी भी कनेक्शन स्थापित करने के लिए उपयुक्त क्रेडेंशियल प्रस्तुत करने के बावजूद Contoso टेनेंट में डेटा स्रोतों के लिए इनबाउंड ID-आधारित कनेक्शन स्थापित नहीं कर सकते हैं। Power Platform Microsoft Entra Microsoft Entra Fabrikam टेनेंट से इनबाउंड कनेक्शन स्थापना अभी भी अस्वीकृत है, भले ही अनुमति सूची प्रविष्टि कॉन्फ़िगर की गई हो और आउटबाउंड कनेक्शन की अनुमति दी गई हो।

| कनेक्शन निर्माता किरायेदार | कनेक्शन साइन-इन टैनेंट | प्रवेश की अनुमति है? |

|---|---|---|

| Contoso | Contoso | हां |

| Contoso (टैनेंट आइसोलेशन चालू) फैब्रिकैम को आउटबाउंड अनुमति सूची में जोड़ा गया |

Fabrikam | हां |

| Fabrikam | Contoso (टैनेंट आइसोलेशन चालू) फैब्रिकैम को आउटबाउंड अनुमति सूची में जोड़ा गया |

नहीं (इनबाउंड) |

| Fabrikam | Fabrikam | हां |

परिदृश्य: द्विदिश अनुमति सूची – Fabrikam को Contoso टेनेंट की इनबाउंड और आउटबाउंड अनुमति सूचियों में जोड़ा जाता है

इस परिदृश्य में, व्यवस्थापक Fabrikam टेनेंट को इनबाउंड और आउटबाउंड अनुमति सूचियों दोनों में जोड़ता है, जबकि टेनेंट आइसोलेशन चालू होता है।

| कनेक्शन निर्माता किरायेदार | कनेक्शन साइन-इन टैनेंट | प्रवेश की अनुमति है? |

|---|---|---|

| Contoso | Contoso | हां |

| Contoso (टैनेंट आइसोलेशन चालू) Fabrikam को दोनों अनुमति सूचियों में जोड़ा गया |

Fabrikam | हां |

| Fabrikam | Contoso (टैनेंट आइसोलेशन चालू) Fabrikam को दोनों अनुमति सूचियों में जोड़ा गया |

हां |

| Fabrikam | Fabrikam | हां |

टेनेंट अलगाव की अनुमति दें और अनुमति सूची कॉन्फ़िगर करें

Power Platform व्यवस्थापन केंद्र पर जाएँ.

नेविगेशन फलक में, सुरक्षा का चयन करें.

सुरक्षा फलक में, पहचान और पहुँच का चयन करें.

पहचान और पहुँच प्रबंधन पृष्ठ में, किरायेदार अलगाव का चयन करें.

टेनेंट अलगाव की अनुमति देने के लिए, क्रॉस-टेनेंट कनेक्शन प्रतिबंधित करें विकल्प चालू करें.

क्रॉस टेनेंट संचार की अनुमति देने के लिए, टेनेंट आइसोलेशन फलक में अपवाद जोड़ें का चयन करें.

यदि टेनेंट आइसोलेशन बंद है, तो भी आप अपवाद सूची को जोड़ या संपादित कर सकते हैं. हालाँकि, जब तक आप टेनेंट आइसोलेशन चालू नहीं करते, अपवाद सूचियाँ लागू नहीं होतीं.

अनुमत दिशा ड्रॉपडाउन सूची से, अनुमति सूची प्रविष्टि की दिशा का चयन करें।

अनुमत टेनेंट का मान टेनेंट आईडी फ़ील्ड में टेनेंट डोमेन या टेनेंट आईडी के रूप में दर्ज करें. एक बार सहेजे जाने के बाद, प्रविष्टि अन्य अनुमत किरायेदारों के साथ अनुमत सूची में जुड़ जाती है। यदि आप अनुमति सूची प्रविष्टि जोड़ने के लिए टेनेंट डोमेन का उपयोग करते हैं, तो Power Platform व्यवस्थापक केंद्र स्वचालित रूप से टेनेंट आईडी की गणना करता है।

आप "*" को एक विशेष वर्ण के रूप में उपयोग कर सकते हैं, यह दर्शाने के लिए कि जब किरायेदार अलगाव चालू होता है, तो सभी किरायेदारों को निर्दिष्ट दिशा में जाने की अनुमति है।

सहेजें चुनें.

नोट

टेनेंट अलगाव नीति को देखने और सेट करने के लिए आपके पास व्यवस्थापक भूमिका होनी चाहिए. Power Platform

नोट

यह सुनिश्चित करने के लिए कि उपयोग किए जाने पर टेनेंट आइसोलेशन किसी भी कॉल को ब्लॉक नहीं करता है, टेनेंट आइसोलेशन को चालू करें, एक नया टेनेंट नियम जोड़ें, टेनेंट ID को "*" के रूप में सेट करें, और अनुमत दिशा को इनबाउंड और आउटबाउंड पर सेट करें।

आप टेनेंट आइसोलेशन चालू होने पर चालू या बंद होने पर जोड़ने, संपादित करने और हटाने जैसी सभी अनुमति सूची क्रियाएं कर सकते हैं. जब टेनेंट आइसोलेशन को बंद कर दिया जाता है, तो अनुमति सूची प्रविष्टियों का कनेक्शन व्यवहार पर प्रभाव पड़ता है, क्योंकि सभी क्रॉस-टेनेंट कनेक्शन की अनुमति होती है।

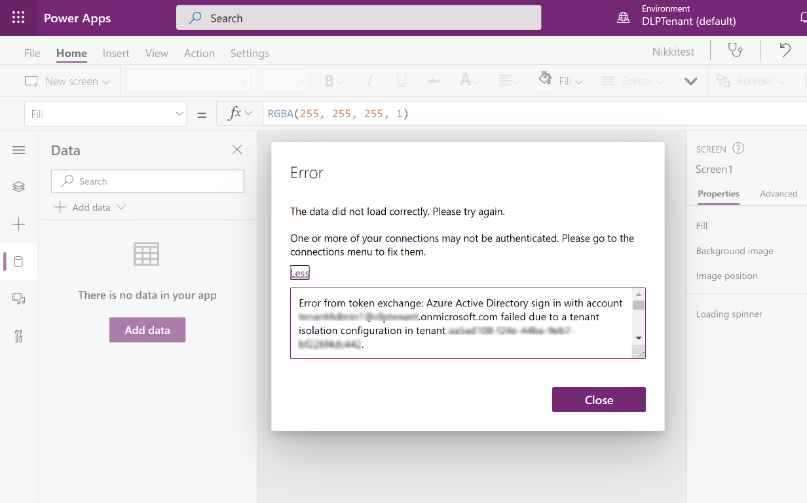

ऐप्स और प्रवाहों पर डिज़ाइन-टाइम प्रभाव

टेनेंट अलगाव नीति से प्रभावित संसाधन बनाने या संपादित करने वाले उपयोगकर्ताओं को संबंधित त्रुटि संदेश दिखाई देता है। उदाहरण के लिए, Power Apps निर्माताओं को निम्न त्रुटि दिखाई देती है जब वे किसी ऐसे ऐप में क्रॉस-टेनेंट कनेक्शन का उपयोग करते हैं जिसे टेनेंट आइसोलेशन नीतियों द्वारा ब्लॉक किया गया है. ऐप कनेक्शन नहीं जोड़ता है.

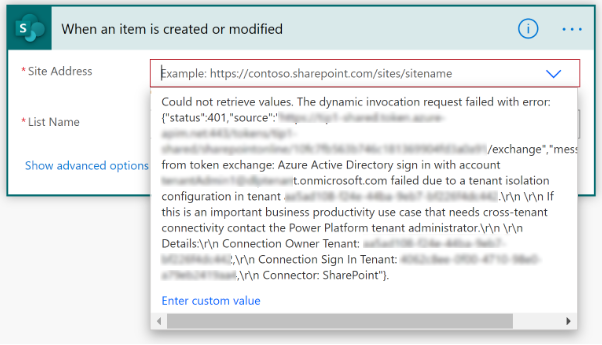

इसी प्रकार, Power Automate निर्माताओं को निम्न त्रुटि दिखाई देती है जब वे ऐसे प्रवाह को सहेजने का प्रयास करते हैं जो टेनेंट अलगाव नीतियों द्वारा अवरुद्ध प्रवाह में कनेक्शन का उपयोग करता है. प्रवाह स्वयं सहेजा जाता है, लेकिन इसे "निलंबित" के रूप में चिह्नित किया जाता है और तब तक निष्पादित नहीं किया जाता जब तक कि निर्माता डेटा हानि रोकथाम नीति (DLP) उल्लंघन का समाधान नहीं कर देता।

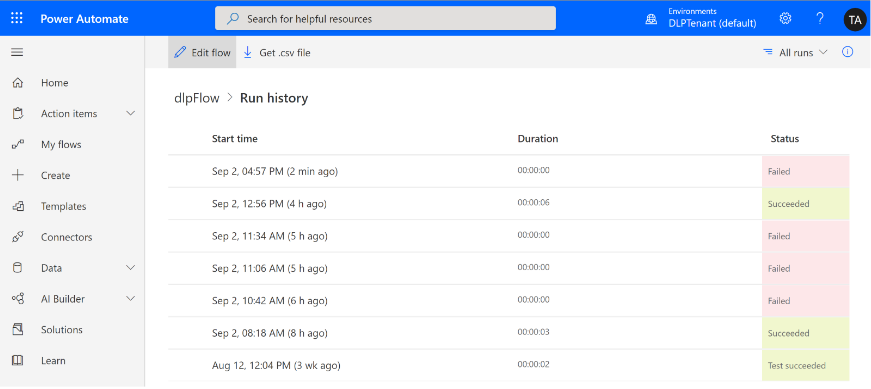

ऐप और प्रवाहों पर रनटाइम प्रभाव

एक व्यवस्थापक के रूप में, आप कभी भी अपने टैनेंट या विशिष्ट परिवेशों के लिए टैनेंट आइसोलेशन को संशोधित करने का निर्णय ले सकते हैं. यदि ऐप और प्रवाहों को पुरानी टैनेंट आइसोलेशन नीतियों के अनुपालन में बनाया और निष्पादित किया गया था, तो उनमें से कुछ आपके द्वारा किए गए किसी भी नीति परिवर्तन के कारण नकारात्मक रूप से प्रभावित हो सकते हैं. जो ऐप्स या फ़्लो टेनेंट आइसोलेशन नीति का उल्लंघन करते हैं, वे सफलतापूर्वक नहीं चलते हैं. उदाहरण के लिए, Power Automate के भीतर रन इतिहास इंगित करता है कि फ़्लो रन विफल हुआ. इसके अलावा, असफल रन का चयन करने पर त्रुटि का विवरण प्रदर्शित होता है।

मौजूदा प्रवाहों के लिए जो नवीनतम टैनेंट आइसोलेशन नीति के कारण सफलतापूर्वक नहीं चलते हैं, Power Automate के भीतर रन इतिहास इंगित करता है कि प्रवाह चलाना विफल हो गया है.

असफल रन का चयन करने पर असफल प्रवाह रन का विवरण प्रदर्शित होता है।

नोट

नवीनतम टैनेंट आइसोलेशन नीति परिवर्तनों को सक्रिय ऐप्स और प्रवाह के विरुद्ध मूल्यांकन करने में लगभग एक घंटे का समय लगता है. यह परिवर्तन तात्कालिक नहीं है.

ज्ञात समस्याएँ

Azure DevOps कनेक्टर पहचान प्रदाता के रूप में प्रमाणीकरण का उपयोग करता है, लेकिन टोकन को अधिकृत करने और जारी करने के लिए अपने स्वयं के प्रवाह और एसटीएस का उपयोग करता है। Microsoft Entra OAuth चूंकि कनेक्टर के कॉन्फ़िगरेशन के आधार पर ADO प्रवाह से लौटाया गया टोकन Microsoft Entra ID से नहीं है, इसलिए टेनेंट आइसोलेशन नीति लागू नहीं की गई है। शमन के रूप में, हम कनेक्टर या उसकी क्रियाओं के उपयोग को सीमित करने के लिए अन्य प्रकार की डेटा नीतियों का उपयोग करने की अनुशंसा करते हैं।