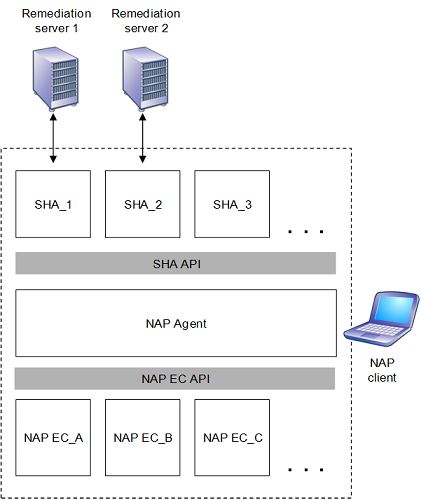

NAP Client Architecture

Note

La plateforme De protection d’accès réseau n’est pas disponible à partir de Windows 10

Un client NAP est un ordinateur exécutant Windows XP avec Service Pack 3 (SP3), Windows Vista ou Windows Server 2008 qui inclut la plateforme NAP.

Cette figure montre l’architecture de la plateforme NAP sur un client NAP.

architecture

L’architecture du client NAP se compose des éléments suivants :

Couche de composants du client d’application (EC)

Chaque ENVIRONNEMENT NAP est défini pour un type différent d’accès réseau. Par exemple, il existe une configuration NAP EC pour DHCP et un ENVIRONNEMENT NAP pour les connexions VPN d’accès à distance. Le NAP EC peut être mis en correspondance avec un type spécifique de point d’application NAP. Par exemple, DHCP NAP EC est conçu pour fonctionner avec un point d’application NAP basé sur DHCP. Certains PC NAP sont fournis avec la plateforme NAP et les fournisseurs de logiciels tiers ou Microsoft peuvent fournir d’autres fournisseurs.

Couche de composants SHA (System Health Agent)

Un composant SHA gère et signale un ou plusieurs éléments de l’intégrité du système. Par exemple, il peut y avoir une SHA pour les signatures antivirus et une SHA pour les mises à jour du système d’exploitation. Une sha peut être mise en correspondance avec un serveur de correction, qui est un ordinateur qui contient des ressources de mise à jour d’intégrité auxquelles les clients NAP peuvent accéder pour corriger leur état non conforme. Par exemple, une sha pour la vérification des signatures antivirus est mise en correspondance avec le serveur qui contient le dernier fichier de signature antivirus. Il n’est pas obligé d’avoir un serveur de correction correspondant. Par exemple, une sha peut simplement vérifier les paramètres système locaux pour vous assurer qu’un pare-feu basé sur l’hôte est activé. Windows Vista et Windows XP Service Pack 3 incluent l’Agent d’intégrité de sécurité Windows (WSHA) qui surveille les paramètres de l’application sécurité Windows. Les fournisseurs de logiciels tiers ou Microsoft peuvent fournir des contrats shAs supplémentaires à la plateforme NAP.

NAP Agent

Conserve les informations d’état d’intégrité actuelles du client NAP et facilite la communication entre les couches NAP EC et SHA. L’agent NAP est fourni avec la plateforme NAP.

API Agent d’intégrité du système

Fournit un ensemble de fonctions qui permettent aux autorités de certification d’inscription auprès de l’agent NAP, d’indiquer l’état d’intégrité du système, de répondre aux requêtes relatives à l’état d’intégrité du système à partir de l’agent NAP et de transmettre les informations de correction de l’intégrité du système à un sha. L’API SHA permet aux fournisseurs de créer et d’installer des shAs supplémentaires. L’API SHA est fournie avec la plateforme NAP. Consultez les interfaces NAP suivantes : INapSystemHealthAgentBinding2, INapSystemHealthAgentCallbacket INapSystemHealthAgentRequest.

Pour indiquer l’état d’intégrité d’une sha spécifique, un sha crée une instruction d’intégrité (SoH) et la transmet à l’agent NAP. Un soH peut contenir un ou plusieurs éléments de l’intégrité du système. Par exemple, la sha d’un programme antivirus peut créer un SoH contenant l’état du logiciel antivirus en cours d’exécution sur l’ordinateur, sa version et la dernière mise à jour de signature antivirus reçue. Chaque fois qu’un SHA met à jour son état, il crée un soH et le transmet à l’agent NAP. Pour indiquer l’état d’intégrité global d’un client NAP, l’agent NAP utilise une instruction système d’intégrité (SSoH), qui inclut des informations de version pour le client NAP et l’ensemble de soHs pour les shAs installés.

Les sections suivantes décrivent plus en détail les composants de l’architecture du client NAP.

Client d’application NAP

Un client d’application NAP (EC) demande un niveau d’accès à un réseau, transmet l’état d’intégrité de l’ordinateur à un point d’application NAP qui fournit l’accès réseau. Les points d’application NAP sont des ordinateurs ou des appareils d’accès réseau qui utilisent NAP ou peuvent être utilisés avec NAP pour exiger l’évaluation de l’état d’intégrité d’un client NAP et fournir un accès réseau restreint ou une communication. Si l’intégrité de l’ordinateur n’est pas conforme, l’EC NAP indique l’état restreint du client NAP à d’autres composants de l’architecture du client NAP.

Les CONTRÔLEURS NAP pour la plateforme NAP fournie dans Windows XP avec SP3, Windows Vista et Windows Server 2008 sont les suivants :

- Un ENVIRONNEMENT NAP IPsec pour les communications protégées par IPsec.

- UN EAPHost NAP EC pour les connexions authentifiées 802.1X.

- UN VPN NAP EC pour les connexions VPN d’accès à distance.

- Configuration de l’adresse IPv4 basée sur DHCP.

- Une passerelle TS NAP EC pour les connexions de passerelle TS.

Pour Windows XP avec SP3, il existe des CARTES NAP distinctes pour les connexions câblées et sans fil authentifiées 802.1X.

IPsec NAP EC

IPsec NAP EC est un composant qui obtient l’authentification unique auprès de l’agent NAP et l’envoie à une autorité d’inscription d’intégrité (HRA), un ordinateur exécutant Windows Server 2008 et Internet Information Services (IIS) qui obtient des certificats d’intégrité auprès d’une autorité de certification (CA) pour les ordinateurs conformes. L’EC NAP IPsec est appelé EC de partie de confiance IPsec dans le composant logiciel enfichable Configuration du client NAP. IPsec NAP EC interagit également avec les éléments suivants :

- Magasin de certificats pour stocker le certificat d’intégrité.

- Composants IPsec dans Windows pour vous assurer que le certificat d’intégrité est utilisé pour la communication protégée par IPsec.

- Pare-feu basé sur l’hôte (par exemple, pare-feu Windows) afin que le trafic protégé par IPsec soit autorisé par le pare-feu.

EAPHost NAP EC

EAPHost NAP EC est un composant qui obtient l’authentification unique auprès de l’agent NAP et l’envoie en tant que message PEAP-Type-Length-Value (TLV) pour les connexions authentifiées 802.1X. L’EC NAP EAPHost est connu sous le nom d’EC de mise en quarantaine EAP dans le composant logiciel enfichable Configuration du client NAP.

VPN NAP EC

L’EC NAP VPN est une fonctionnalité du service Gestionnaire de connexions d’accès à distance qui obtient l’authentification unique auprès de l’agent NAP et l’envoie en tant que message PEAP-TLV pour les connexions VPN d’accès à distance. L’EC NAP VPN est appelé EC de mise en quarantaine d’accès à distance dans le composant logiciel enfichable Configuration du client NAP.

DHCP NAP EC

DHCP NAP EC est une fonctionnalité du service client DHCP qui utilise des messages DHCP standard pour échanger des messages d’intégrité système et des informations d’accès réseau limitées. L’ec DHCP IPsec est connu sous le nom d’ec de mise en quarantaine DHCP dans le composant logiciel enfichable Configuration du client NAP. DHCP NAP EC obtient l’authentification unique auprès de l’agent NAP. Le service client DHCP fragmente l’authentification unique, le cas échéant, et place chaque fragment dans une option DHCP spécifique au fournisseur Microsoft envoyée dans des messages DHCPDiscover, DHCPRequest ou DHCPInform. Les messages DHCPDecline et DHCPRelease ne contiennent pas l’authentification unique.

Agent d’intégrité du système

Un agent d’intégrité système (SHA) effectue des mises à jour d’intégrité du système et publie son état sous la forme d’un soH sur l’agent NAP. Le soH contient des informations que le serveur de stratégie d’intégrité NAP peut utiliser pour vérifier que l’ordinateur client est dans l’état d’intégrité requis. Une sha est mise en correspondance avec un validateur d’intégrité système (SHV) côté serveur de l’architecture de la plateforme NAP. Le SHV correspondant peut retourner une réponse SoH (SoH Response) au client NAP, qui est transmis par nap EC et l’agent NAP à la SHA, en l’informant de ce qu’il faut faire si le sha n’est pas dans un état d’intégrité requis. Par exemple, le SoHR envoyé par un antivirus SHV peut demander à l’antivirus SHA correspondant d’interroger un serveur de signature antivirus pour obtenir la dernière version du fichier de signature antivirus. Le soHR peut également inclure le nom ou l’adresse IP du serveur de signature antivirus à interroger.

Un sha peut utiliser un client de stratégie installé localement pour faciliter les fonctions de gestion de l’intégrité du système conjointement avec un serveur de stratégie. Par exemple, une mise à jour logicielle SHA peut utiliser le logiciel client logiciel installé localement (le client de stratégie) pour effectuer la vérification des versions et les fonctions d’installation et de mise à jour avec le serveur de mise à jour logicielle (le serveur de stratégie).

NAP Agent

L’agent NAP fournit les services suivants :

- Collecte les soHs de chaque SHA et les met en cache. Le cache SoH est mis à jour chaque fois qu’un sha fournit un soH nouveau ou mis à jour.

- Stocke l’authentification unique et la fournit aux PC NAP à la demande.

- Transmet des notifications aux autorités de certification d’intégrité lorsque l’état restreint change.

- Conserve l’état restreint du système et collecte les informations d’état de chaque sha.

- Transmet les soHRs à l’instance SHA appropriée.