Utiliser le déploiement basé sur un script d’installation pour déployer Microsoft Defender pour point de terminaison sur Linux

S’applique à :

- Microsoft Defender pour point de terminaison pour les serveurs

- Microsoft Defender pour serveurs Plan 1 ou Plan 2

Introduction

Automatisez le déploiement de Microsoft Defender pour point de terminaison sur Linux à l’aide d’un script de programme d’installation. Ce script identifie la distribution et la version, sélectionne le référentiel approprié, configure l’appareil pour extraire la dernière version de l’agent et intègre l’appareil à Defender pour point de terminaison à l’aide du package d’intégration. Cette méthode est fortement recommandée pour simplifier le processus de déploiement.

Conditions préalables et configuration système requise

Avant de commencer, consultez Microsoft Defender pour point de terminaison sur Linux pour obtenir une description des prérequis et de la configuration système requise.

Processus de déploiement

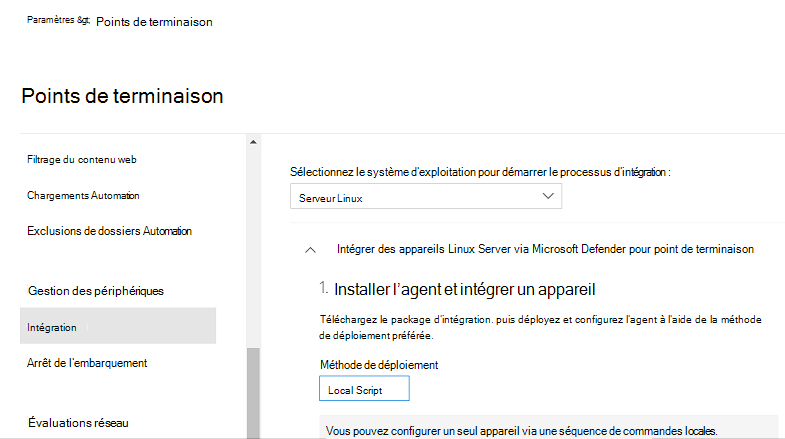

Téléchargez le package d’intégration à partir de Microsoft Defender portail en procédant comme suit :

Dans le portail Microsoft Defender, accédez à Paramètres Points> determinaison> Gestiondes> appareilsIntégration.

Dans le premier menu déroulant, sélectionnez Serveur Linux comme système d’exploitation.

Dans le deuxième menu déroulant, sélectionnez Script local comme méthode de déploiement.

Sélectionnez Télécharger le package d’intégration. Enregistrez le fichier sous

WindowsDefenderATPOnboardingPackage.zip.À partir d’une invite de commandes, extrayez le contenu de l’archive :

unzip WindowsDefenderATPOnboardingPackage.zipArchive: WindowsDefenderATPOnboardingPackage.zip inflating: MicrosoftDefenderATPOnboardingLinuxServer.pyAvertissement

Le réemballage du package d’installation de Defender pour point de terminaison n’est pas un scénario pris en charge. Cela peut nuire à l’intégrité du produit et entraîner des résultats négatifs, y compris, mais sans s’y limiter, le déclenchement d’alertes de falsification et l’échec de l’application des mises à jour.

Importante

Si vous manquez cette étape, toute commande exécutée affiche un message d’avertissement indiquant que le produit n’a pas de licence. La commande mdatp health retourne également la valeur false.

Téléchargez le script bash du programme d’installation fourni dans notre référentiel GitHub public.

Accordez des autorisations exécutables au script du programme d’installation :

chmod +x mde_installer.shExécutez le script du programme d’installation et fournissez le package d’intégration en tant que paramètre pour installer l’agent et intégrer l’appareil au portail Defender.

sudo ./mde_installer.sh --install --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --channel prod --min_reqCette commande déploie la dernière version de l’agent sur le canal de production, case activée pour un minimum de conditions système et intégrez l’appareil au portail Defender.

En outre, vous pouvez passer d’autres paramètres en fonction de vos besoins pour modifier l’installation. Consultez l’aide pour toutes les options disponibles :

❯ ./mde_installer.sh --help mde_installer.sh v0.7.0 usage: basename ./mde_installer.sh [OPTIONS] Options: -c|--channel specify the channel(insiders-fast / insiders-slow / prod) from which you want to install. Default: prod -i|--install install the product -r|--remove uninstall the product -u|--upgrade upgrade the existing product to a newer version if available -l|--downgrade downgrade the existing product to a older version if available -o|--onboard onboard the product with <onboarding_script> -f|--offboard offboard the product with <offboarding_script> -p|--passive-mode set real time protection to passive mode -a|--rtp-mode set real time protection to active mode. passive-mode and rtp-mode are mutually exclusive -t|--tag set a tag by declaring <name> and <value>, e.g: -t GROUP Coders -m|--min_req enforce minimum requirements -x|--skip_conflict skip conflicting application verification -w|--clean remove repo from package manager for a specific channel -y|--yes assume yes for all mid-process prompts (default, deprecated) -n|--no remove assume yes sign -s|--verbose verbose output -v|--version print out script version -d|--debug set debug mode --log-path <PATH> also log output to PATH --http-proxy <URL> set http proxy --https-proxy <URL> set https proxy --ftp-proxy <URL> set ftp proxy --mdatp specific version of mde to be installed. will use the latest if not provided -h|--help display helpScénario Command Installer une version d’agent spécifique sudo ./mde_installer.sh --install --channel prod --onboard ./MicrosoftDefenderATPOnboardingLinuxServer.py --min_req –-mdatp 101.24082.0004Mettre à niveau vers la dernière version de l’agent sudo ./mde_installer.sh --upgradeMettre à niveau vers une version d’agent spécifique sudo ./mde_installer.sh --upgrade –-mdatp 101.24082.0004Passer à une version d’agent spécifique sudo ./mde_installer.sh --downgrade –-mdatp 101.24082.0004Désinstaller l’agent sudo ./mde_installer.sh --removeRemarque

La mise à niveau de votre système d’exploitation vers une nouvelle version majeure après l’installation du produit nécessite la réinstallation du produit. Vous devez désinstaller le Defender pour point de terminaison existant sur Linux, mettre à niveau le système d’exploitation, puis reconfigurer Defender pour point de terminaison sur Linux.

Vérifier les status de déploiement

Dans le portail Microsoft Defender, ouvrez l’inventaire des appareils. L’affichage de l’appareil dans le portail peut prendre 5 à 20 minutes.

Exécutez un test de détection antivirus pour vérifier que l’appareil est correctement intégré et qu’il signale au service. Effectuez les étapes suivantes sur l’appareil nouvellement intégré :

Assurez-vous que la protection en temps réel est activée (indiqué par le résultat de l’exécution de

truela commande suivante) :mdatp health --field real_time_protection_enabledS’il n’est pas activé, exécutez la commande suivante :

mdatp config real-time-protection --value enabledOuvrez une fenêtre Terminal et exécutez la commande suivante pour exécuter un test de détection :

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtVous pouvez exécuter d’autres tests de détection sur des fichiers zip à l’aide de l’une des commandes suivantes :

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipLes fichiers doivent être mis en quarantaine par Defender pour point de terminaison sur Linux. Utilisez la commande suivante pour répertorier toutes les menaces détectées :

mdatp threat list

Exécutez un test de détection EDR et simulez une détection pour vérifier que l’appareil est correctement intégré et qu’il signale au service. Effectuez les étapes suivantes sur l’appareil nouvellement intégré :

Téléchargez et extrayez le fichier de script sur un serveur Linux intégré.

Accordez des autorisations exécutables au script :

chmod +x mde_linux_edr_diy.shExécutez la commande suivante :

./mde_linux_edr_diy.shAprès quelques minutes, une détection doit être déclenchée dans le Microsoft Defender XDR.

Vérifiez les détails de l’alerte, chronologie machine et effectuez vos étapes d’investigation classiques.

dépendances de package externe de package Microsoft Defender pour point de terminaison

Si l’installation Microsoft Defender pour point de terminaison échoue en raison d’erreurs de dépendances manquantes, vous pouvez télécharger manuellement les dépendances requises.

Les dépendances de package externes suivantes existent pour le mdatp package :

- Le

mdatp RPMpackage nécessite -glibc >= 2.17,policycoreutils,selinux-policy-targeted,mde-netfilter. - Pour DEBIAN, le

mdatppackage nécessitelibc6 >= 2.23,uuid-runtime,mde-netfilter - Pour Mariner, le

mdatppackage nécessiteattr,diffutils,libacl,libattr,selinux-policylibselinux-utils, ,policycoreutilsmde-netfilter

Remarque

À compter de la version 101.24082.0004, Defender pour point de terminaison sur Linux ne prend plus en charge le fournisseur d’événements Auditd . Nous passons complètement à la technologie eBPF plus efficace.

Si eBPF n’est pas pris en charge sur vos machines, ou s’il existe des exigences spécifiques pour rester sur Auditd, et si vos machines utilisent Defender pour point de terminaison sur une version linux ou une version 101.24072.0001 antérieure, la dépendance supplémentaire suivante sur le package audité existe pour mdatp:

mdatp dépendances de package

- Le

mdatp RPMpackage requiertaudit,semanage. - Pour DEBIAN, le

mdatppackage nécessiteauditd. - Pour Mariner, le

mdatppackage requiertaudit.

mde-netfilter Dépendances

Le mde-netfilter package a également les dépendances de package suivantes :

- Pour DEBIAN, le

mde-netfilterpackage nécessitelibnetfilter-queue1,libglib2.0-0. - Pour RPM, le

mde-netfilterpackage nécessitelibmnl,libnfnetlink,libnetfilter_queue,glib2. - Pour Mariner, le

mde-netfilterpackage requiertlibnfnetlink,libnetfilter_queue.

Résoudre des problèmes d’installation

Si vous rencontrez des problèmes d’installation, pour la résolution automatique des problèmes, procédez comme suit :

Pour plus d’informations sur la recherche du journal généré automatiquement lorsqu’une erreur d’installation se produit, consultez Problèmes d’installation du journal.

Pour plus d’informations sur les problèmes d’installation courants, consultez Problèmes d’installation.

Si l’intégrité de l’appareil est

false, consultez Problèmes d’intégrité de l’agent Defender pour point de terminaison.Pour connaître les problèmes de performances du produit, consultez Résoudre les problèmes de performances.

Pour les problèmes de proxy et de connectivité, consultez Résoudre les problèmes de connectivité cloud.

Pour obtenir le support de Microsoft, ouvrez un ticket de support et fournissez les fichiers journaux créés à l’aide de l’analyseur client.

Comment basculer entre les canaux

Par exemple, pour changer de canal de Insiders-Fast à Production, procédez comme suit :

Désinstallez la

Insiders-Fast channelversion de Defender pour point de terminaison sur Linux.sudo yum remove mdatpDésactivez le référentiel Defender pour point de terminaison sur Linux Insiders-Fast.

sudo yum repolistRemarque

La sortie doit afficher

packages-microsoft-com-fast-prod.sudo yum-config-manager --disable packages-microsoft-com-fast-prodRedéployez Microsoft Defender pour point de terminaison sur Linux à l’aide du canal production.

Defender pour point de terminaison sur Linux peut être déployé à partir de l’un des canaux suivants (désigné comme [canal]) :

insiders-fastinsiders-slowprod

Chacun de ces canaux correspond à un référentiel de logiciels Linux. Les instructions de cet article décrivent la configuration de votre appareil pour utiliser l’un de ces référentiels.

Le choix du canal détermine le type et la fréquence des mises à jour proposées à votre appareil. Les appareils dans insiders-fast sont les premiers à recevoir des mises à jour et de nouvelles fonctionnalités, suivis ultérieurement par les insiders - lents et enfin par prod.

Pour afficher un aperçu des nouvelles fonctionnalités et fournir des commentaires précoces, il est recommandé de configurer certains appareils de votre entreprise pour utiliser insiders-fast ou insiders-slow.

Avertissement

Le basculement du canal après l’installation initiale nécessite la réinstallation du produit. Pour changer de canal de produit : désinstallez le package existant, reconfigurez votre appareil pour utiliser le nouveau canal et suivez les étapes décrites dans ce document pour installer le package à partir du nouvel emplacement.

Comment configurer des stratégies pour Microsoft Defender sur Linux

Vous pouvez configurer les paramètres antivirus et EDR sur vos points de terminaison. Si vous souhaitez en savoir plus, consultez les articles suivants :

- Définir les préférences pour Microsoft Defender pour point de terminaison sur Linux décrit les paramètres disponibles

- La gestion des paramètres de sécurité décrit comment configurer les paramètres dans le portail Microsoft Defender.

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community