Intégration de Microsoft Entra à DigiCert

Dans cet article, vous allez apprendre à intégrer DigiCert à Microsoft Entra ID. Lorsque vous intégrez DigiCert à Microsoft Entra ID, vous pouvez :

- Contrôlez dans Microsoft Entra ID qui a accès à DigiCert.

- Permettre à vos utilisateurs de se connecter automatiquement à DigiCert avec leur compte Microsoft Entra.

- Gérez vos comptes dans un emplacement central.

Conditions préalables

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- Administrateur d’application

- Administrateur d’applications cloud

- Propriétaire de l’application.

- Un abonnement DigiCert pour lequel l’authentification unique est activée.

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

- DigiCert prend en charge le SSO initié par IDP.

Remarque

L’identificateur de cette application est une valeur de chaîne fixe afin qu’une seule instance puisse être configurée dans un locataire.

Ajouter DigiCert à partir de la galerie

Pour configurer l’intégration de DigiCert à Microsoft Entra ID, vous devez ajouter DigiCert à partir de la galerie à votre liste d’applications SaaS gérées.

- Connectez-vous au centre d’administration Microsoft Entra en tant qu’au moins un administrateur d’application cloud .

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, tapez DigiCert dans la zone de recherche.

- Sélectionnez DigiCert dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’Assistant Configuration des applications d’entreprise. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l'application, attribuer des rôles et parcourir la configuration de l'authentification unique (SSO). En savoir plus sur les Assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour DigiCert

Configurez et testez l’authentification unique Microsoft Entra avec DigiCert à l’aide d’un utilisateur de test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir un lien entre un utilisateur Microsoft Entra et l’utilisateur DigiCert associé.

Pour configurer et tester l’authentification unique Microsoft Entra avec DigiCert, procédez comme suit :

- configurer l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créer un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Affecter l’utilisateur de test Microsoft Entra pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

- Configurer l’authentification unique DigiCert : pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur de test DigiCert pour avoir un équivalent de B.Simon dans DigiCert lié à la représentation Microsoft Entra de l’utilisateur.

- tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer l’authentification unique Microsoft Entra

Suivez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au centre d’administration Microsoft Entra en tant qu’au moins un Administrateur d'application cloud .

Accédez à Identité>Applications>Applications d’entreprise>DigiCert>Authentification unique.

Dans la page Sélection d’une méthode d’authentification unique, sélectionnez SAML.

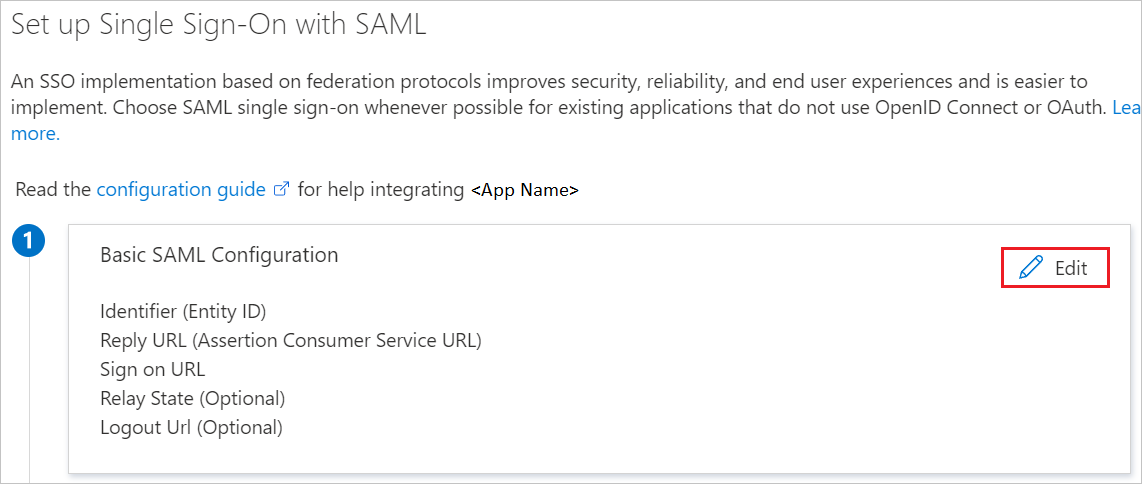

Sur la page Configurer l’authentification unique avec SAML, cliquez sur l’icône crayon de Configuration SAML de base pour modifier les paramètres.

Dans la section Configuration SAML de base, procédez comme suit :

a. Dans la zone de texte Identificateur, tapez l’URL :

https://www.digicert.com/account/sso/metadatab. Dans la zone de texte URL de réponse, tapez l’URL :

https://www.digicert.com/account/sso/c. Dans la zone de texte URL d’authentification, tapez une URL à l’aide du modèle suivant :

https://www.digicert.com/account/sso/<FEDERATION_NAME>/loginRemarque

La valeur de l’URL de connexion n’est pas réelle. Mettez à jour cette valeur avec l’URL de connexion réelle. Contactez l’équipe du support technique DigiCert pour obtenir cette valeur. Vous pouvez également faire référence aux modèles indiqués dans la section Configuration SAML de base.

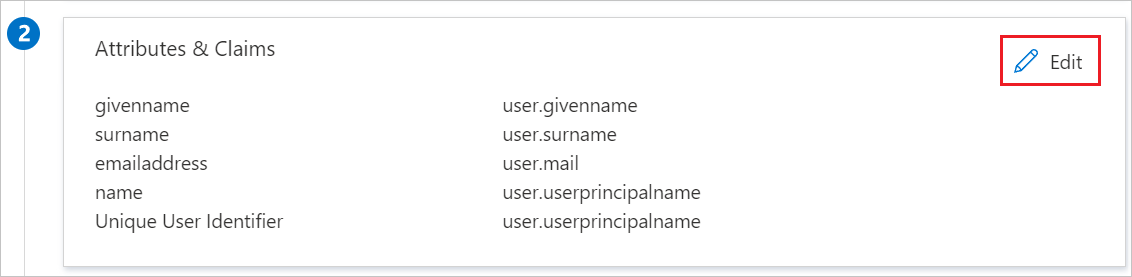

L’application DigiCert attend les assertions SAML dans un format spécifique. Configurez les revendications suivantes pour cette application. Vous pouvez gérer les valeurs de ces attributs à partir de la section Attributs utilisateur dans la page d’intégration de l’application. Dans la page Configurer l’authentification unique avec SAML, cliquez sur le bouton Modifier pour ouvrir la boîte de dialogue Attributs utilisateur.

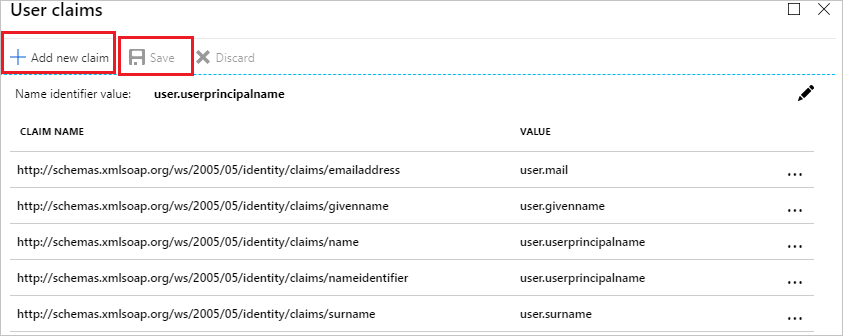

Dans la section Revendications utilisateur de la boîte de dialogue Attributs utilisateur, modifiez les revendications à l’aide de l'icône Modifier ou ajoutez les revendications à l’aide de Ajouter une nouvelle revendication pour configurer l’attribut de jeton SAML comme illustré dans l'image ci-dessus et effectuez les étapes suivantes :

Nom Attribut source nameidentifier user.userprincipalname entreprise < code d'entreprise > digicertrole CanAccessCertCentral Remarque

La valeur de l'attribut de l'entreprise n'est pas valide. Mettez à jour cette valeur avec le code d’entreprise réel. Pour obtenir la valeur de l’attribut société, contactez l’équipe de support technique DigiCert.

a. Cliquez sur Ajouter une nouvelle revendication pour ouvrir la boîte de dialogue Gérer les revendications utilisateur.

b. Dans la zone de texte Name, tapez le nom de l’attribut indiqué pour cette ligne.

c. Laissez le champ Espace de noms vide.

d. Sélectionnez Source comme Attribut.

e. Dans la liste attribut source, tapez la valeur d’attribut indiquée pour cette ligne.

f. Cliquez sur ok

g. Cliquez sur Enregistrer.

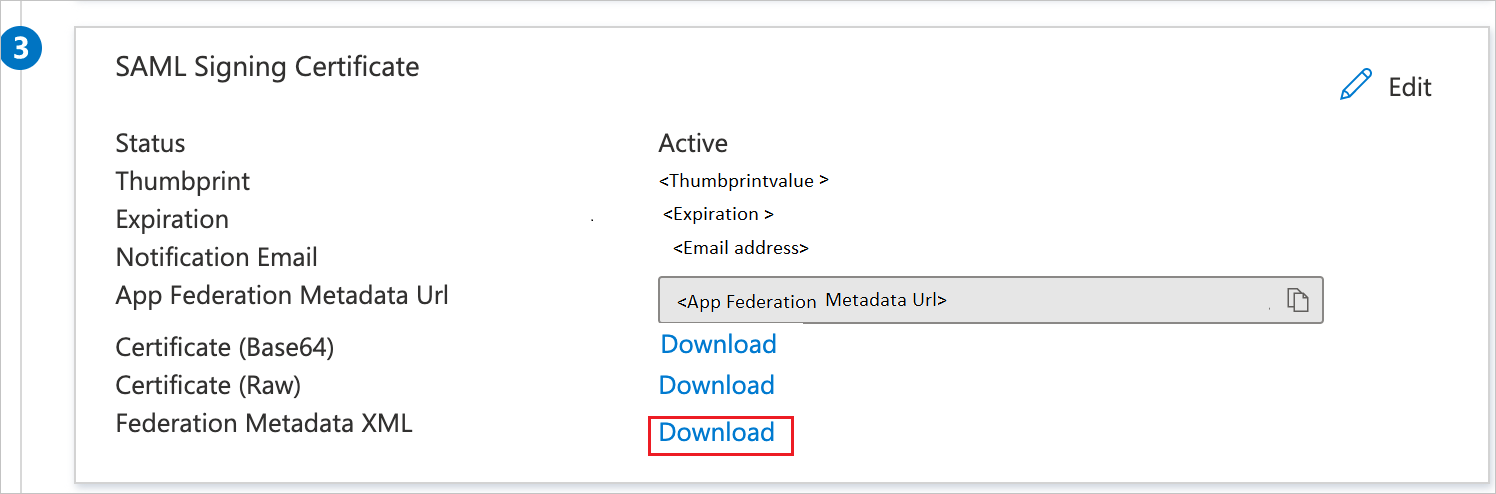

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, cliquez sur Télécharger pour télécharger le fichier XML des métadonnées de fédération en fonction des options définies selon vos besoins, puis enregistrez-le sur votre ordinateur.

Dans la section Configurer DigiCert, copiez la ou les URL appropriées en fonction de vos besoins.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’administrateur d’utilisateur.

- Allez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un nouvel utilisateur, en haut de l’écran.

- Dans les propriétés User, procédez comme suit :

- Dans le champ Nom d’affichage, saisissez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple,

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans la zone Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, saisissez

- Sélectionnez Créer.

Affecter l’utilisateur de test Microsoft Entra

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique en lui accordant l’accès à DigiCert.

- Connectez-vous au Centre d’administration Microsoft Entra au moins en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>DigiCert.

- Sur la page de présentation de l’application, sélectionnez Utilisateurs et groupes.

- Sélectionnez Utilisateur/groupeà ajouter, puis sélectionnez Utilisateurs et groupes dans la boîte de dialogue Ajout d'une affectation.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B.Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner en bas de l’écran.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans le Sélectionner un rôle menu déroulant. Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une attribution, cliquez sur le bouton Attribuer.

Configurer l’authentification unique DigiCert

Pour configurer l’authentification unique côté DigiCert, vous devez envoyer le fichier XML des métadonnées de fédération téléchargé et les URL appropriées, copiées à partir de la configuration de l’application, à l’équipe du support technique DigiCert. Ils définissent ce paramètre pour que la connexion SAML SSO soit correctement définie sur les deux côtés.

Créer un utilisateur de test DigiCert

Dans cette section, vous allez créer un utilisateur appelé Britta Simon dans DigiCert. Collaborez avec l’équipe du support technique DigiCert pour ajouter les utilisateurs à la plateforme DigiCert. Les utilisateurs doivent être créés et activés avant d’utiliser l’authentification unique.

Tester l’authentification unique

Dans cette section, vous allez tester la configuration de l’authentification unique Microsoft Entra avec les options suivantes.

Cliquez sur Tester cette application. Vous devez être automatiquement connecté à l’instance DigiCert pour laquelle vous avez configuré l’authentification unique.

Vous pouvez utiliser Microsoft My Apps. Lorsque vous cliquez sur la vignette DigiCert dans Mes applications, vous devez être connecté automatiquement à l’application DigiCert pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Contenu connexe

Après avoir configuré DigiCert, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session s’étend de l’accès conditionnel. Découvrez comment appliquer le contrôle de session avec Microsoft Defender pour Cloud Apps.