Microsoft Defender virustentorjunnan hallinta Microsoft Defender for Endpoint suojausasetusten hallinnan avulla

Koskee seuraavia:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Endpoint Plan 1

Käyttöympäristöt

- Windows

- Windows Server

- macOS

- Linux

Microsoft Defender for Endpoint suojausasetusten hallinnan avulla voit hallita Microsoft Defender virustentorjunnan suojauskäytäntöjä laitteissa.

Edellytykset:

Tutustu edellytyksiin täällä.

Huomautus

Microsoft Defender portaalin Päätepisteen suojauskäytännöt -sivu on käytettävissä vain käyttäjille, joille on määritetty suojauksen järjestelmänvalvojan rooli. Mikään muu käyttäjärooli, kuten suojauksen lukija, ei voi käyttää portaalia. Kun käyttäjällä on tarvittavat oikeudet tarkastella käytäntöjä Microsoft Defender-portaalissa, tiedot esitetään Intune käyttöoikeuksien perusteella. Jos käyttäjä on roolipohjaisen Intune käyttöoikeuksien valvonnan vaikutusalueella, se koskee Microsoft Defender portaalissa esitettyä käytäntöluetteloa. Suosittelemme myöntämään suojauksen järjestelmänvalvojille Intune valmiin endpoint security manager -roolin, jotta Intune ja Microsoft Defender portaalin käyttöoikeustasot voidaan tasata tehokkaasti.

Suojauksen järjestelmänvalvojana voit määrittää eri Microsoft Defender virustentorjunnan suojauskäytäntöasetuksia Microsoft Defender portaalissa.

Tärkeää

Microsoft suosittelee, että käytät rooleja, joilla on vähiten käyttöoikeuksia. Tämä auttaa parantamaan organisaatiosi suojausta. Yleinen järjestelmänvalvoja on hyvin etuoikeutettu rooli, joka tulisi rajata hätätilanteisiin, joissa et voi käyttää olemassa olevaa roolia.

Päätepisteiden suojauskäytännöt löytyvät kohdasta Päätepisteiden määritysten>hallinta>Päätepisteen suojauskäytännöt.

Seuraavassa luettelossa on lyhyt kuvaus jokaisesta päätepisteen suojauskäytäntötyypistä:

Virustentorjunta – Virustentorjuntakäytännöt auttavat suojauksen järjestelmänvalvojia keskittymään hallittujen laitteiden erillisten virustentorjunta-asetusten ryhmän hallintaan.

Levyn salaus – Päätepisteen suojauslevyn salausprofiilit keskittyvät vain asetuksiin, jotka liittyvät laitteen sisäiseen salausmenetelmään, kuten FileVaultiin tai BitLockeriin. Tämän ansiosta suojauksen järjestelmänvalvojien on helppo hallita levyn salausasetuksia joutumatta siirtymään joukolle toisiinsa liittymättömiä asetuksia.

Palomuuri – Käytä Intune päätepisteen suojauksen palomuurikäytäntöä määrittääksesi laitteen sisäänrakennetun palomuurin laitteille, joissa on macOS ja Windows 10/11.

Päätepisteen tunnistaminen ja vastaus: kun integroit Microsoft Defender for Endpoint Intune kanssa, voit hallita Microsoft Defender for Endpoint EDR-asetuksia ja laitteiden Microsoft Defender for Endpoint päätepisteiden suojauskäytäntöjen avulla.

Hyökkäyspinnan pienentäminen: kun Microsoft Defender virustentorjunta on käytössä Windows 10/11-laitteissa, hallitse laitteiden asetuksia Intune päätepisteiden suojauskäytäntöjen avulla hyökkäyspinnan vähentämisessä.

Päätepisteen suojauskäytännön luominen

Kirjaudu Microsoft Defender portaaliin käyttämällä vähintään suojauksen järjestelmänvalvojan roolia.

Valitse Päätepisteiden>määritysten hallinnan>päätepisteen suojauskäytännöt ja valitse sitten Luo uusi käytäntö.

Valitse käyttöympäristö avattavasta luettelosta.

Valitse malli ja valitse sitten Luo käytäntö.

Kirjoita Perustiedot-sivulle profiilin nimi ja kuvaus ja valitse sitten Seuraava.

Laajenna Asetukset-sivulla jokainen asetusryhmä ja määritä asetukset, joita haluat hallita tällä profiililla.

Kun olet määrittänut asetukset, valitse Seuraava.

Valitse Määritykset-sivulla ryhmät, jotka saavat tämän profiilin.

Valitse Seuraava.

Kun olet valmis, valitse Tarkista + luo -sivulla Tallenna. Uusi profiili näkyy luettelossa, kun valitset luomasi profiilin käytäntötyypin.

Huomautus

Jos haluat muokata käyttöaluetunnisteita, siirry Microsoft Intune hallintakeskukseen.

Päätepisteen suojauskäytännön muokkaaminen

Valitse uusi käytäntö ja valitse sitten Muokkaa.

Laajenna käytäntöasetusten luettelo valitsemalla Asetukset . Et voi muokata asetuksia tässä näkymässä, mutta voit tarkistaa, miten ne on määritetty.

Jos haluat muokata käytäntöä, valitse Muokkaa jokaiselle luokalle, johon haluat tehdä muutoksen:

- Perusasiat

- Asetukset

- Tehtäviä

Kun olet tehnyt muutoksia, tallenna muutokset valitsemalla Tallenna . Yhden luokan muokkaukset on tallennettava, ennen kuin voit lisätä muokkauksia useampiin luokkiin.

Tarkista päätepisteen suojauskäytännöt

Voit varmistaa, että olet luonut käytännön onnistuneesti, valitsemalla käytännön nimen päätepisteen suojauskäytäntöjen luettelosta.

Huomautus

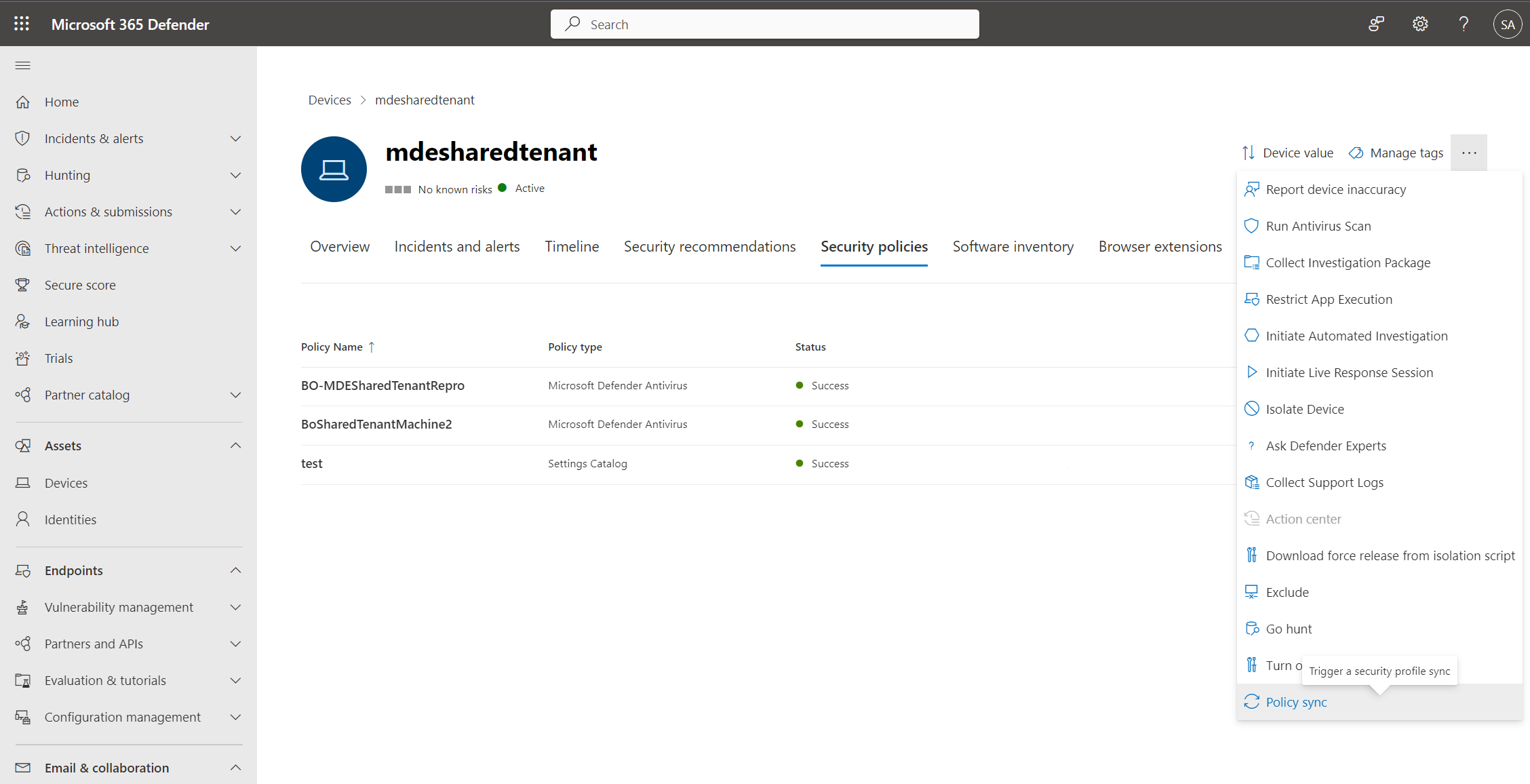

Käytännön yhteyden muodostaminen laitteeseen voi kestää jopa 90 minuuttia. Voit nopeuttaa prosessia defenderin päätepisteellä hallitsemien laitteiden kohdalla valitsemalla Toiminnot-valikosta Käytännön synkronointi niin, että se otetaan käyttöön noin 10 minuutissa.

Käytäntösivulla näkyvät tiedot, jotka tekevät yhteenvedon käytännön tilasta. Voit tarkastella käytännön tilaa, missä laitteissa sitä käytetään, ja määritettyjä ryhmiä.

Tutkinnan aikana voit myös tarkastella Suojauskäytännöt-välilehteä laitteen sivulla, jotta voit tarkastella luetteloa käytännöistä, joita käytetään tietyssä laitteessa. Lisätietoja on kohdassa Laitteiden tutkiminen.

Windowsin ja Windows Server virustentorjuntakäytännöt

Reaaliaikainen suojaus (aina käytössä oleva suojaus, reaaliaikainen skannaus):

| Kuvaus | Asetukset |

|---|---|

| Salli reaaliaikainen valvonta | Sallittu |

| Reaaliaikainen tarkistuksen suunta | Valvo kaikkia tiedostoja (kaksisuuntainen) |

| Salli toiminnan valvonta | Sallittu |

| Salli käyttöoikeuksien suojaus | Sallittu |

| PUA-suojaus | PUA-suojaus |

Lisätietoja on seuraavissa artikkeleissa:

- Kehittyneet tekniikat virustentorjunnan Microsoft Defender ytimessä

- Ota käyttöön ja määritä Microsoft Defender virustentorjunta aina käytössä oleva suojaus

- Toiminnan valvonta Microsoft Defender virustentorjuntaohjelmassa

- Tunnista ja estä mahdollisesti ei-toivotut sovellukset

- Pilvisuojausominaisuudet:

| Kuvaus | Asetus |

|---|---|

| Salli pilvisuojaus | Sallittu |

| Pilvilohkotaso | Korkea |

| Pilvipalvelun pidennetty aikakatkaisu | Määritetty, 50 |

| Lähetä mallien suostumus | Lähetä kaikki mallit automaattisesti |

Standard tietoturvatietojen päivitysten valmistelu ja toimittaminen voi kestää tunteja; pilvipalveluun toimitettu suojauspalvelumme tarjoaa tämän suojauksen sekunneissa. Lisätietoja on artikkelissa Seuraavan sukupolven teknologioiden käyttäminen Microsoft Defender virustentorjunta pilvipalveluun toimitetun suojauksen kautta.

Skannaukset:

| Kuvaus | Asetus |

|---|---|

| Salli sähköpostin tarkistus | Sallittu |

| Salli kaikkien ladattujen tiedostojen ja liitteiden tarkistaminen | Sallittu |

| Salli komentosarjojen tarkistaminen | Sallittu |

| Salli Arkisto tarkistus | Sallittu |

| Salli verkkotiedostojen tarkistaminen | Sallittu |

| Salli siirrettävän aseman täysi tarkistus | Sallittu |

| Salli täysi tarkistus yhdistetyissä verkkoasemista | Ei sallittu |

| Arkisto enimmäissyvyys | Ei määritetty |

| Arkisto enimmäiskoko | Ei määritetty |

Lisätietoja on artikkelissa Microsoft Defender virustentorjunnan tarkistusasetusten määrittäminen.

Suojaustietojen päivitykset:

| Kuvaus | Asetus |

|---|---|

| Allekirjoituksen päivitysväli | Määritetty, 4 |

| Allekirjoituspäivityksen varajärjestys | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Allekirjoituksen päivityksen tiedostojen jaettujen lähteiden päivittäminen | Ei määritetty |

| Käytön mukaan laskutetun yhteyden Päivitykset | Ei sallittu (oletus) |

| Kanavan Päivitykset suojaustiedot | Ei määritetty |

Huomautus

Missä: InternalDefinitionUpdateServer on WSUS, jossa on sallittuja Microsoft Defender virustentorjuntapäivityksiä. MicrosoftUpdateServer on Microsoft Update (aiemmin Windows Update). 'MMPC' on Microsoft Defender tietoturvakeskus (WDSI aiemmin Microsoft Malware Protection Center) https://www.microsoft.com/en-us/wdsi/definitions.

Lisätietoja on seuraavissa artikkeleissa:

- Microsoft Defender virustentorjunnan suojaustiedot ja tuotepäivitykset

- Päivitä suojaustietojen päivityskanavat

Moduulin päivitykset:

| Kuvaus | Asetus |

|---|---|

| Moduulin Päivitykset kanava | Ei määritetty |

Lisätietoja on artikkelissa Microsoft Defender päivitysten vaiheittaisten käyttöönottoprosessien hallinta.

Käyttöympäristöpäivitykset:

| Kuvaus | Asetus |

|---|---|

| Alustan Päivitykset kanava | Ei määritetty |

Lisätietoja on artikkelissa Microsoft Defender päivitysten vaiheittaisten käyttöönottoprosessien hallinta.

Ajoitettu tarkistus ja on-demand-tarkistus:

Ajoitetun tarkistuksen ja on-demand-tarkistuksen yleiset asetukset

| Kuvaus | Asetus |

|---|---|

| Tarkista allekirjoitukset ennen tarkistuksen suorittamista | Poistettu käytöstä (oletus) |

| Ajoita tehtävien ajat satunnaistettuna | Ei määritetty |

| Ajoittimen satunnaistusaika | Ajoitettuja tehtäviä ei satunnaisteta |

| Suorittimen keskimääräinen kuormituskerroin | Ei määritetty (oletus, 50) |

| Pienen suoritinprioriteetin käyttöönotto | Poistettu käytöstä (oletus) |

| Poista koko tarkistus käytöstä | Käytössä (oletus) |

| Poista pikatarkistus käytöstä | Käytössä (oletus) |

Päivittäinen pikatarkistus

| Kuvaus | Asetus |

|---|---|

| Ajoita pikatarkistusaika | 720 |

Huomautus

Tässä esimerkissä pikatarkistus suoritetaan päivittäin Windows-asiakasohjelmissa klo 12.00. (720). Tässä esimerkissä käytämme lounasaikaa, koska monet laitteet on nykyään sammutettu työajan jälkeen (esim. kannettavat tietokoneet).

Viikoittainen pikatarkistus tai täysi tarkistus

| Kuvaus | Asetus |

|---|---|

| Skannausparametri | Pikatarkistus (oletus) |

| Ajoita tarkistuspäivä | Windows-asiakkaat: keskiviikko Windows-palvelimet: lauantai |

| Ajoita tarkistusaika | Windows-asiakasohjelmat: 1020 Windows-palvelimet: 60 |

Huomautus

Tässä esimerkissä Windows-asiakkaiden pikatarkistus suoritetaan keskiviikkona klo 17.00. (1020). Ja Windows Serversiin lauantaina klo 1.00. (60)

Lisätietoja on seuraavissa artikkeleissa:

- Määritä ajoitetut nopeat tai täydet Microsoft Defender virustentorjuntatarkistuksia

- Microsoft Defender virustentorjuntaohjelman täydet tarkistukset ja parhaat käytännöt

Uhkien vakavuuden oletustoiminto:

| Kuvaus | Asetus |

|---|---|

| Suuren vakavuusasteen uhkien korjaustoiminto | Karanteeni |

| Vakavien uhkien korjaustoiminto | Karanteeni |

| Pienen vakavuusasteen uhkien korjaustoiminto | Karanteeni |

| Normaalin vakavuusuhkien korjaustoiminto | Karanteeni |

| Kuvaus | Asetus |

|---|---|

| Päiviä puhdistettujen haittaohjelmien säilyttämiseen | Määritetty, 60 |

| Salli käyttäjän käyttöliittymän käyttö | Sallittu. Salli käyttäjien käyttää käyttöliittymää. |

Lisätietoja on artikkelissa Korjausten määrittäminen Microsoft Defender virustentorjunnan tunnistuksia varten.

Virustentorjunnan poikkeukset:

Paikallisen järjestelmänvalvojan yhdistämisen toiminta:

Poista paikallisen järjestelmänvalvojan AV-asetukset, kuten poikkeukset, käytöstä ja määritä Microsoft Defender for Endpoint suojausasetusten hallinnan käytännöt seuraavassa taulukossa kuvatulla tavalla:

| Kuvaus | Asetus |

|---|---|

| Poista paikallisen Hallinta yhdistäminen käytöstä | Poista paikallisen Hallinta yhdistäminen käytöstä |

| Kuvaus | Asetus |

|---|---|

| Pois jätetyt laajennukset | Lisää tarvittaessa false-positiivisten (FPS) kiertämiseen ja/tai suurten suoritinkäyttöjen vianmääritykseen MsMpEng.exe |

| Pois jätetyt polut | Lisää tarvittaessa false-positiivisten (FPS) kiertämiseen ja/tai suurten suoritinkäyttöjen vianmääritykseen MsMpEng.exe |

| Pois jätetyt prosessit | Lisää tarvittaessa false-positiivisten (FPS) kiertämiseen ja/tai suurten suoritinkäyttöjen vianmääritykseen MsMpEng.exe |

Lisätietoja on seuraavissa artikkeleissa:

- Estä tai salli käyttäjien muokata virustentorjuntaohjelman Microsoft Defender paikallisesti käytäntöasetuksia

- Mukautettujen poikkeusten määrittäminen Microsoft Defender virustentorjuntaohjelmaa varten

Microsoft Defender Core -palvelu:

| Kuvaus | Asetus |

|---|---|

| Poista ydinpalvelun ECS-integrointi käytöstä | Defenderin ydinpalvelu käyttää Experimentation and Configuration Serviceä (ECS) tärkeiden, organisaatiokohtaisten korjausten nopeaan toimittamiseen. |

| Poista ydinpalvelun telemetria käytöstä | Defenderin ydinpalvelu käyttää OneDsCollector-sovelluskehystä telemetrian nopeaan keräämiseen. |

Lisätietoja on Microsoft Defender Core -palvelun yleiskatsauksessa.

Verkon suojaus:

| Kuvaus | Asetus |

|---|---|

| Ota verkon suojaus käyttöön | Käytössä (lohkotila) |

| Salli verkon suojauksen alataso | Verkon suojaus on käytössä alatasossa. |

| Salli datagrammin käsittely Win Serverissä | Datagrammin käsittely Windows Server on käytössä. |

| DNS:n poistaminen käytöstä TCP-jäsennysten kautta | DNS TCP-jäsennys on käytössä. |

| Poista HTTP-jäsennys käytöstä | HTTP-jäsennys on käytössä. |

| Poista SSH-jäsennys käytöstä | SSH-jäsennys on käytössä. |

| Poista TLS-jäsennys käytöstä | TLS-jäsennys on käytössä. |

| DNS-vajoaman käyttöönotto | DNS-vajoama on käytössä. |

Lisätietoja on kohdassa Verkon suojauksen käyttäminen, jos haluat estää yhteydet haitallisiin tai epäilyttäviin sivustoihin.

- Kun olet määrittänut asetukset, valitse Seuraava.

- Valitse Määritykset-välilehdeltäLaiteryhmä tai Käyttäjäryhmä tai Kaikki laitteet tai Kaikki käyttäjät.

- Valitse Seuraava.

- Tarkista ja luo -välilehdessä käytäntöasetukset ja valitse sitten Tallenna.

Attack Surface Reduction -säännöt

Jos haluat ottaa käyttöön ATTACK Surface Reduction (ASR) -säännöt päätepisteen suojauskäytäntöjen avulla, toimi seuraavasti:

Kirjaudu sisään Microsoft Defender XDR.

Siirry kohtaan Päätepisteiden määritysten > hallinta > Päätepisteen suojauskäytännöt > Windowsin käytännöt > Luo uusi käytäntö.

Valitse avattavasta Valitse käyttöympäristö -luettelosta Windows 10, Windows 11 ja Windows Server.

Valitse avattavasta Valitse malli -luettelosta Hyökkäyspinnan pienentämissäännöt.

Valitse Luo käytäntö.

Kirjoita Perustiedot-sivulle profiilin nimi ja kuvaus. valitse sitten Seuraava.

Laajenna Määritysasetukset-sivulla asetusryhmät ja määritä asetukset, joita haluat hallita tällä profiililla.

Määritä käytännöt seuraavien suositeltujen asetusten perusteella:

Kuvaus Asetus Estä suoritettava sisältö sähköpostiasiakkaasta ja webmailista Estä Estä Adobe Readeria luomasta aliprosesseja Estä Estä mahdollisesti hämärtyneiden komentosarjojen suorittaminen Estä Hyödynnettyjen haavoittuvassa asemassa olevien allekirjoitettujen ohjainten väärinkäytön estäminen (Laite) Estä Estä Win32-ohjelmointirajapintakutsut Office-makroista Estä Estä suoritettavan tiedoston suorittaminen, elleivät ne täytä levinneisyyttä, ikää tai luotettua luetteloehtoa Estä Estä Office-tietoliikennesovellusta luomasta aliprosesseja Estä Estä aliprosessien luominen kaikilta Office-sovelluksilta Estä [ESIKATSELU] Kopioitujen tai tekeytynneiden järjestelmätyökalujen käytön estäminen Estä Estä JavaScriptia tai VBScriptia käynnistämästä ladattua suoritettavaa sisältöä Estä Estä tunnistetietojen varastaminen Windowsin paikallisen suojausviranomaisen alijärjestelmästä Estä Estä verkkoliittymän luominen palvelimia varten Estä Estä Office-sovelluksia luomasta suoritettavaa sisältöä Estä Estä luottamattomat ja allekirjoittamattomat prosessit, jotka suoritetaan USB:stä Estä Estä Office-sovelluksia lisäämästä koodia muihin prosesseihin Estä Estä pysyvyys WMI-tapahtumatilauksen kautta Estä Lisäsuojauksen käyttö kiristysohjelmia vastaan Estä Estä prosessin luonti, joka on peräisin PSExec- ja WMI-komennoista Block (Jos sinulla on Configuration Manager (aiemmin SCCM) tai muita WMI:tä käyttäviä hallintatyökaluja, sinun on ehkä määritettävä tämän arvoksi Valvontalohkon sijaan. [ESIKATSELU] Tietokoneen uudelleenkäynnistyksen estäminen vikasietotilassa Estä Ota käyttöön valvotun kansion käyttö Käytössä

Vihje

Mikä tahansa säännöistä saattaa estää organisaatiossa hyväksyttävän toiminnan. Lisää näissä tapauksissa sääntökohtaiset poikkeukset nimeltä "Attack Surface Reduction Only Exclusions". Muuta lisäksi sääntö Käytössä-asetuksesta Valvonta-säännöksi, jotta ei-toivotut lohkot voidaan estää.

Lisätietoja on kohdassa Hyökkäyspinnan vähentämissääntöjen käyttöönoton yleiskatsaus.

- Valitse Seuraava.

- Valitse Määritykset-välilehdeltäLaiteryhmä tai Käyttäjäryhmä tai Kaikki laitteet tai Kaikki käyttäjät.

- Valitse Seuraava.

- Tarkista ja luo -välilehdessä käytäntöasetukset ja valitse sitten Tallenna.

Ota käyttöön peukaloinnin suojaus

Kirjaudu sisään Microsoft Defender XDR.

Siirry kohtaan Päätepisteiden määritysten > hallinta > Päätepisteen suojauskäytännöt > Windowsin käytännöt > Luo uusi käytäntö.

Valitse avattavasta Valitse käyttöympäristö -luettelosta Windows 10, Windows 11 ja Windows Server.

Valitse suojauskokemus avattavasta Valitse malli - luettelosta.

Valitse Luo käytäntö. Luo uusi käytäntö -sivu tulee näkyviin.

Kirjoita Perustiedot-sivulle profiilin nimi ja kuvaus Nimi- ja Kuvaus-kenttiin vastaavasti.

Valitse Seuraava.

Laajenna Asetukset-sivulla asetusryhmät.

Valitse näistä ryhmistä asetukset, joita haluat hallita tässä profiilissa.

Määritä valittujen asetusryhmien käytännöt määrittämällä ne seuraavassa taulukossa kuvatulla tavalla:

Kuvaus Asetus TamperProtection (Laite) Käytössä

Lisätietoja on artikkelissa Suojausasetusten suojaaminen peukaloinnin suojauksella.

Tarkista Cloud Protection -verkkoyhteys

On tärkeää tarkistaa, että Cloud Protection -verkkoyhteys toimii penetraatiotestauksen aikana.

CMD (Suorita järjestelmänvalvojana)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Lisätietoja on ohjeaiheessa Pilvipalveluun toimitetun suojauksen vahvistaminen cmdline-työkalun avulla.

Tarkista käyttöympäristön päivitysversio

Uusin "Platform Update" -version tuotantokanava (GA) on saatavilla Microsoft Update Catalog -luettelossa.

Voit tarkistaa asentamasi käyttöympäristöpäivityksen suorittamalla seuraavan komennon PowerShellissä järjestelmänvalvojan oikeuksilla:

Get-MPComputerStatus | Format-Table AMProductVersion

Tarkista suojaustietojen päivitysversio

Uusin suojaustietojen päivitysversio on saatavilla uusimmissa tietoturvatietopäivityksissä Microsoft Defender virustentorjuntaan ja muihin Microsoftin haittaohjelmien torjuntaan – Microsoftin suojaustiedustelu.

Voit tarkistaa asentamasi suojaustietojen päivityksen version suorittamalla seuraavan komennon PowerShellissä järjestelmänvalvojan oikeuksilla:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Tarkista moduulin päivitysversio

Uusin tarkistus "moduulipäivitys" versio on saatavilla uusimmissa tietoturvatietojen päivityksissä Microsoft Defender virustentorjuntaohjelmalle ja muille Microsoftin haittaohjelmien torjuntaohjelmille - Microsoftin suojaustiedustelu.

Voit tarkistaa asentamasi Engine Update -version suorittamalla seuraavan komennon PowerShellissä järjestelmänvalvojan oikeuksilla:

Get-MPComputerStatus | Format-Table AMEngineVersion

Jos huomaat, että asetuksesi eivät tule voimaan, kyseessä voi olla ristiriita. Lisätietoja ristiriitojen ratkaisemisesta on kohdassa Microsoft Defender virustentorjunta-asetusten vianmääritys.

False-negatiivisten (FN) lähetysten osalta

Lisätietoja False Negatives (FN) -lähetysten lähettämisestä on seuraavissa tiedoissa:

- Lähetä tiedostoja Microsoft Defender for Endpoint, jos sinulla on Microsoft XDR, Microsoft Defender for Endpoint P2/P1 tai Microsoft Defender for Business.

- Lähetä tiedostot analysoitaville, jos sinulla on Microsoft Defender virustentorjuntaohjelma.