Configuración de IPsec

La Plataforma de filtrado de Windows (PMA) es la plataforma subyacente para Firewall de Windows con seguridad avanzada. EL PMA se usa para configurar reglas de filtrado de red, que incluyen reglas que rigen la protección del tráfico de red con IPsec. Los desarrolladores de aplicaciones pueden configurar IPsec directamente mediante la API DE PMA, con el fin de aprovechar un modelo de filtrado de tráfico de red más granular que el modelo expuesto a través del complemento Microsoft Management Console (MMC) para firewall de Windows con seguridad avanzada.

¿Qué es IPsec?

Internet Protocol Security (IPsec) es un conjunto de protocolos de seguridad que se usan para transferir paquetes IP confidencialmente a través de Internet. IPsec era anteriormente obligatorio para todas las implementaciones de IPv6 (pero consulte requisitos de nodo IPv6; y opcional para IPv4.

El tráfico IP protegido tiene dos encabezados IPsec opcionales, que identifican los tipos de protección criptográfica aplicados al paquete IP e incluyen información para descodificar el paquete protegido.

El encabezado Encapsulating Security Payload (ESP) se usa para la privacidad y la protección contra modificaciones malintencionadas mediante la autenticación y el cifrado opcional. Se puede usar para el tráfico que atraviesa enrutadores de traducción de direcciones de red (NAT).

El encabezado de autenticación (AH) solo se usa para la protección contra modificaciones malintencionadas mediante la autenticación. No se puede usar para el tráfico que atraviesa enrutadores NAT.

Para obtener más información sobre IPsec, consulte también:

¿Qué es IKE?

Intercambio de claves de Internet (IKE) es un protocolo de intercambio de claves que forma parte del conjunto de protocolos IPsec. IKE se usa al configurar una conexión segura y logra el intercambio seguro de claves secretas y otros parámetros relacionados con la protección sin la intervención del usuario.

Para obtener más información sobre IKE, consulte también:

¿Qué es AuthIP?

El Protocolo de Internet autenticado (AuthIP) es un protocolo de intercambio de claves que expande IKEv1 de la siguiente manera.

- Aunque IKEv1 solo admite credenciales de autenticación de equipo, AuthIP también admite:

- Credenciales de usuario: NTLM, Kerberos, certificados.

- Certificados de mantenimiento de Protección de acceso a redes (NAP).

- Credencial anónima, que se usa para la autenticación opcional.

- Combinación de credenciales; por ejemplo, una combinación de credenciales kerberos de máquina y usuario.

- Autenticación y cifrado por socket. Consulte WSASetSocketSecurity para obtener más información.

- Suplantación de cliente. (IPsec suplanta el contexto de seguridad en el que se crea el socket).

- Validación del nombre del mismo nivel entrante y saliente. Consulte WSASetSocketPeerTargetName para obtener más información.

AuthIP tiene un mecanismo de reintento de autenticación que comprueba todos los métodos de autenticación configurados antes de que se produzca un error en la conexión.

AuthIP se puede usar con sockets seguros para implementar el tráfico seguro IPsec basado en aplicaciones. Proporciona:

Nota

Microsoft recomienda el uso de IKEv2 siempre que sea posible.

¿Qué es una directiva IPsec?

Una directiva IPsec es un conjunto de reglas que determinan qué tipo de tráfico IP se debe proteger mediante IPsec y cómo proteger ese tráfico. Solo una directiva de IPsec está activa en un equipo a la vez.

Para obtener más información sobre la implementación de directivas IPsec, abra el complemento MMC de directiva de seguridad local (secpol.msc), presione F1 para mostrar la Ayuda y, a continuación, seleccione Crear y usar directivas IPsec en la tabla de contenido.

Para obtener más información sobre las directivas de IPsec, consulte también:

Información general sobre conceptos de directivas de IPsec

Descripción de una de directiva de IPsec

Cómo usar EL PMA para configurar directivas IPsec

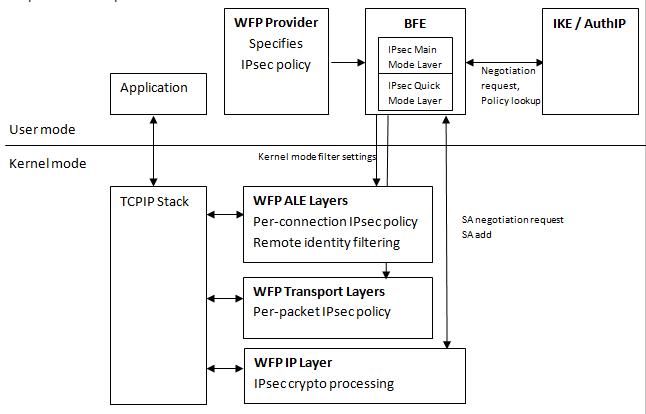

La implementación de Microsoft de IPsec usa la Plataforma de filtrado de Windows para configurar directivas de IPsec. Las directivas de IPsec se implementan mediante la adición de filtros en varias capas del PMA como se indica a continuación.

En las capas de FWPM_LAYER_IKEEXT_V{4|6} se agregan filtros que especifican las directivas de negociación usadas por los módulos de clave (IKE/AuthIP) durante los intercambios del modo principal (MM). Los métodos de autenticación y los algoritmos criptográficos se especifican en estas capas.

En las capas de FWPM_LAYER_IPSEC_V{4|6} se agregan filtros que especifican las directivas de negociación utilizadas por los módulos de clave durante los intercambios de modo rápido (QM) y modo extendido (EM). Los encabezados IPsec (AH/ESP) y los algoritmos criptográficos se especifican en estas capas.

Una directiva de negociación se especifica como un contexto de proveedor de directivas asociado al filtro. El módulo de creación de claves enumera los contextos del proveedor de directivas en función de las características de tráfico y obtiene la directiva que se va a usar para la negociación de seguridad.

Nota

La API del PMA se puede usar para especificar directamente las asociaciones de seguridad (SA) y, por tanto, para omitir la directiva de negociación de módulos clave.

En las capas FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} y FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} agregan filtros que invocan llamadas y determinan qué flujo de tráfico se debe proteger.

En las capas de FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} se agregan filtros que implementan el filtrado de identidades y la directiva por aplicación.

En el diagrama siguiente se muestra la interacción de los distintos componentes del PMA con respecto a la operación de IPsec.

Una vez configurado IPsec, se integra con EL PMA y amplía las funcionalidades de filtrado de PMA proporcionando información que se usará como condiciones de filtrado en las capas de autorización de aplicación de cumplimiento de la capa de aplicación (ALE). Por ejemplo, IPsec proporciona la identidad remota de usuario y máquina remota, que EL PMA expone en la conexión de ALE y acepta capas de autorización. Esta información se puede usar para la autorización de identidad remota específica mediante una implementación de firewall basada en EL PMA.

A continuación se muestra una directiva de aislamiento de ejemplo que se puede implementar mediante IPsec:

- FWPM_LAYER_IKEEXT_V{4|6} capas: autenticación Kerberos.

- FWPM_LAYER_IPSEC_V{4|6} capas: AH/SHA-1.

- FWPM_LAYER_INBOUND_TRANSPORT_V{4|6} y FWPM_LAYER_OUTBOUND_TRANSPORT_V{4|6} capas: detección de negociación para todo el tráfico de red.

- FWPM_LAYER_ALE_AUTH_RECV_ACCEPT_V{4|6} capas: IPsec es necesario para todo el tráfico de red.

Temas relacionados

-

capas de PMA

-

escenarios de directivas de IPsec implementados mediante la API DE PMA:

-

modo de transporte de detección de negociación en modo de límite

-

soluciones de IPsec de :