Solución de problemas de reglas de reducción de superficie expuesta a ataques

Se aplica a:

La primera y más inmediata es comprobar localmente, en un dispositivo Windows, qué reglas de reducción de superficie expuesta a ataques están habilitadas (y su configuración) es mediante los cmdlets de PowerShell.

Estas son algunas otras fuentes de información que Ofrece Windows para solucionar problemas de impacto y funcionamiento de las reglas de reducción de superficie expuesta a ataques.

Al usar reglas de reducción de superficie expuesta a ataques , es posible que se parecen a problemas, como los siguientes:

- Una regla bloquea un archivo, procesa o realiza alguna otra acción que no debería (falso positivo); o

- Una regla no funciona como se describe o no bloquea un archivo o proceso que debe (falso negativo).

Hay cuatro pasos para solucionar estos problemas:

- Confirme los requisitos previos.

- Use el modo de auditoría para probar la regla.

- Agregue exclusiones para la regla especificada (para falsos positivos).

- Recopile y envíe registros de soporte técnico.

Confirmación de los requisitos previos

Las reglas de reducción de superficie expuesta a ataques solo funcionan en dispositivos con las condiciones siguientes:

- Los dispositivos se ejecutan Windows 10 Enterprise o posterior.

- Los dispositivos usan Microsoft Defender Antivirus como única aplicación de protección antivirus. El uso de cualquier otra aplicación antivirus hace que Microsoft Defender Antivirus se deshabilite.

- La protección en tiempo real está habilitada.

- El modo de auditoría no está habilitado. Use directiva de grupo para establecer la regla

Disableden (valor:0) como se describe en Habilitar reglas de reducción de superficie expuesta a ataques.

Si se cumplen estos requisitos previos, continúe con el paso siguiente para probar la regla en modo de auditoría.

Procedimientos recomendados al configurar reglas de reducción de superficie expuesta a ataques mediante directiva de grupo

Al configurar las reglas de reducción de superficie expuesta a ataques mediante directiva de grupo, estos son algunos procedimientos recomendados para evitar cometer errores comunes:

Asegúrese de que al agregar el GUID para las reglas de reducción de la superficie expuesta a ataques, no hay comillas dobles (por ejemplo, "GUID de reglas ASR") al principio o al final del GUID.

Asegúrese de que no haya espacios al principio o al final al agregar el GUID para las reglas de reducción de superficie expuesta a ataques.

Consulta de qué reglas están activas

Una de las formas más fáciles de determinar si las reglas de reducción de superficie expuesta a ataques ya están habilitadas es a través de un cmdlet de PowerShell, Get-MpPreference.

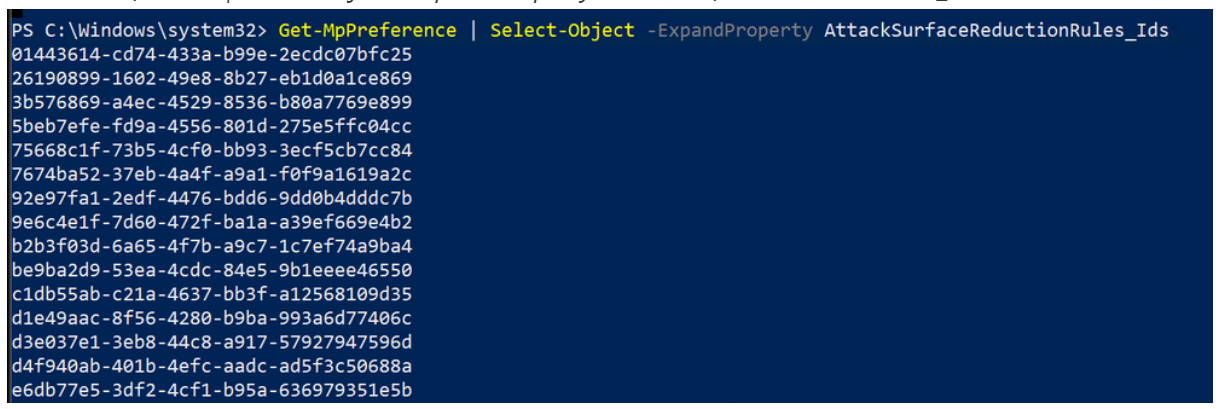

Aquí le mostramos un ejemplo:

Hay varias reglas de reducción de superficie expuesta a ataques activas, con diferentes acciones configuradas.

Para expandir la información sobre las reglas de reducción de superficie expuesta a ataques, puede usar las propiedades AttackSurfaceReductionRules_Ids o AttackSurfaceReductionRules_Actions.

Ejemplo:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

En la imagen anterior se muestran todos los identificadores de las reglas de reducción de superficie expuesta a ataques que tienen un valor diferente de 0 (no configurado).

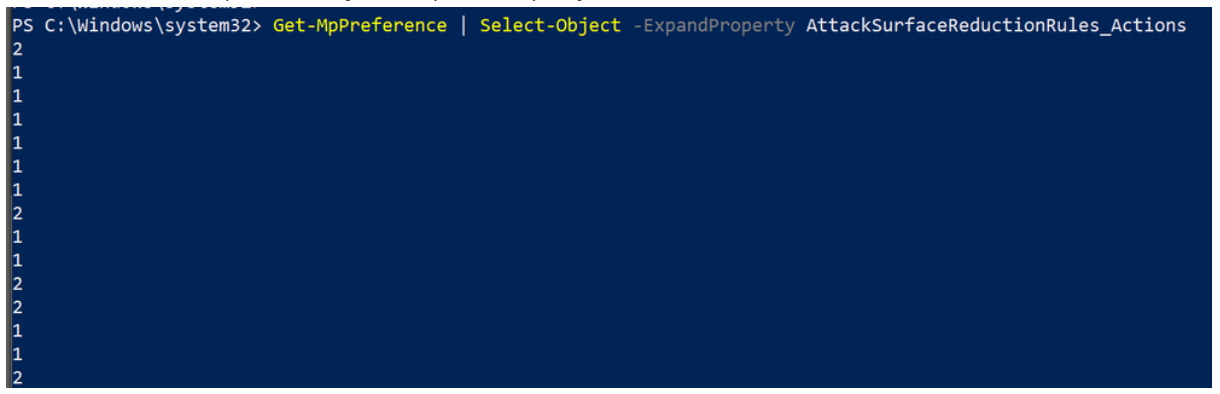

El siguiente paso es enumerar las acciones reales (Bloquear o Auditar) con las que se configura cada regla.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Uso del modo de auditoría para probar la regla

Siga estas instrucciones en Uso de la herramienta de demostración para ver cómo funcionan las reglas de reducción de superficie expuesta a ataques para probar la regla específica con la que tiene problemas.

Habilite el modo de auditoría para la regla específica que desea probar. Use directiva de grupo para establecer la regla

Audit modeen (valor:2) como se describe en Habilitar reglas de reducción de superficie expuesta a ataques. El modo auditoría permite que la regla informe del archivo o proceso, pero permite que se ejecute.Realice la actividad que está causando un problema. Por ejemplo, abra el archivo o ejecute el proceso que debe bloquearse, pero se permite.

Revise los registros de eventos de la regla de reducción de superficie expuesta a ataques para ver si la regla bloquearía el archivo o el proceso si la regla se estableció en

Enabled.

Si una regla no bloquea un archivo o proceso que espera que se bloquee, compruebe primero si el modo de auditoría está habilitado. El modo de auditoría puede estar habilitado para probar otra característica o mediante un script de PowerShell automatizado y es posible que no se deshabilite una vez completadas las pruebas.

Si ha probado la regla con la herramienta de demostración y con el modo de auditoría, y las reglas de reducción de la superficie expuesta a ataques funcionan en escenarios preconfigurados, pero la regla no funciona según lo esperado, vaya a cualquiera de las secciones siguientes en función de su situación:

- Si la regla de reducción de superficie expuesta a ataques bloquea algo que no debe bloquear (también conocido como falso positivo), primero puede agregar una exclusión de la regla de reducción de superficie expuesta a ataques.

- Si la regla de reducción de superficie expuesta a ataques no bloquea algo que debe bloquear (también conocido como falso negativo), puede continuar inmediatamente al último paso, recopilando datos de diagnóstico y enviándonos el problema.

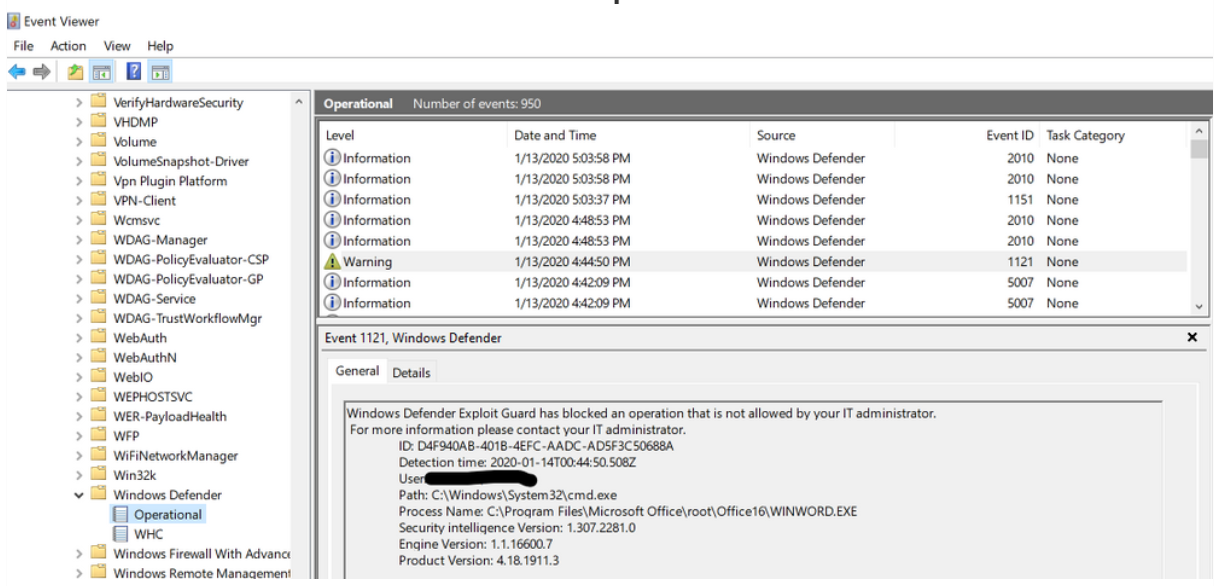

Consulta de eventos de bloqueo y auditoría

Los eventos de regla de reducción de superficie expuesta a ataques se pueden ver en el registro de Windows Defender.

Para acceder a ella, abra Windows Visor de eventos y vaya a Registros de aplicaciones y servicios>De Microsoft>Windows>Defender>Operativo.

Adición de exclusiones para un falso positivo

Si la regla de reducción de superficie expuesta a ataques bloquea algo que no debe bloquear (también conocido como falso positivo), puede agregar exclusiones para evitar que las reglas de reducción de la superficie expuesta a ataques evalúen los archivos o carpetas excluidos.

Para agregar una exclusión, consulta Personalizar la reducción de la superficie expuesta a ataques.

Importante

Puede especificar archivos y carpetas individuales que se van a excluir, pero no puede especificar reglas individuales. Esto significa todos los archivos o carpetas que se excluyen de todas las reglas de ASR.

Notificar un falso positivo o un falso negativo

Use el Inteligencia de seguridad de Microsoft formulario de envío basado en web para notificar un falso negativo o falso positivo para la protección de red. Con una suscripción a Windows E5, también puede proporcionar un vínculo a cualquier alerta asociada.

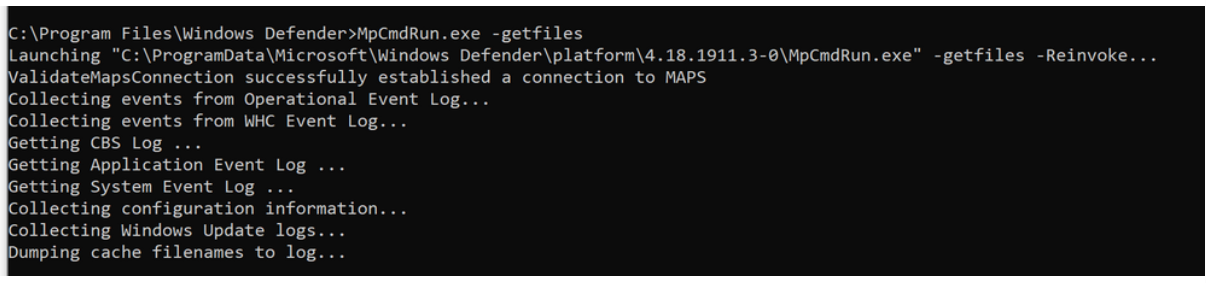

Recopilación Microsoft Defender datos de diagnóstico de protección contra malware para envíos de archivos

Al notificar un problema con las reglas de reducción de superficie expuesta a ataques, se le pide que recopile y envíe datos de diagnóstico para los equipos de soporte técnico e ingeniería de Microsoft para ayudar a solucionar problemas.

Abra el símbolo del sistema como administrador y abra el directorio de Windows Defender:

cd "c:\program files\Windows Defender"Ejecute este comando para generar los registros de diagnóstico:

mpcmdrun -getfilesDe forma predeterminada, se guardan en

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Adjunte el archivo al formulario de envío.

También puede ver los eventos de regla a través de la herramienta de línea de comandos dedicada Microsoft Defender Antivirus, denominada *mpcmdrun.exe*, que se puede usar para administrar y configurar y automatizar las tareas si es necesario.

Puede encontrar esta utilidad en %ProgramFiles%\Windows Defender\MpCmdRun.exe. Debe ejecutarlo desde un símbolo del sistema con privilegios elevados (es decir, ejecutarlo como Administración).

Para generar la información de soporte técnico, escriba MpCmdRun.exe -getfiles. Después de un tiempo, varios registros se empaquetarán en un archivo (MpSupportFiles.cab) y estarán disponibles en C:\ProgramData\Microsoft\Windows Defender\Support.

Extraiga ese archivo y tiene muchos archivos disponibles para solucionar problemas.

Los archivos más relevantes son los siguientes:

-

MPOperationalEvents.txt: este archivo contiene el mismo nivel de información que se encuentra en Visor de eventos para el registro operativo de Windows Defender. -

MPRegistry.txt: en este archivo puede analizar todas las configuraciones actuales de Windows Defender, desde el momento en que se capturaron los registros de soporte técnico. -

MPLog.txt: este registro contiene información más detallada sobre todas las acciones o operaciones de Windows Defender.

Artículos relacionados

- Reglas de la reducción de la superficie expuesta a ataques

- Habilitar las reglas de la reducción de superficie expuesta a ataques

- Evaluar las reglas de la reducción de la superficie expuesta a ataques

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.