NAP Serverseitige Architektur

Anmerkung

Die Netzwerkzugriffsschutzplattform ist ab Windows 10 nicht verfügbar.

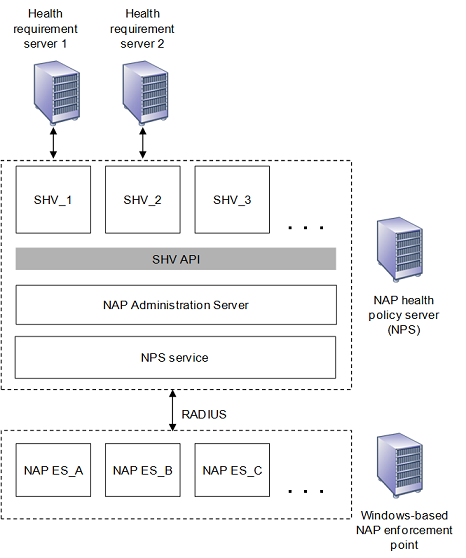

Die serverseitige NAP-Plattformarchitektur verwendet Computer mit Windows Server 2008. Die folgende Abbildung zeigt die Architektur der serverseitigen Unterstützung für die NAP-Plattform, bestehend aus Windows-basierten NAP-Erzwingungspunkten und einem NAP-Integritätsrichtlinienserver.

Ein Windows-basierter NAP-Erzwingungspunkt verfügt über eine Ebene von NAP-Erzwingungsserverkomponenten (ES). Jeder NAP ES wird für einen anderen Netzwerkzugriffstyp oder eine andere Kommunikation definiert. So gibt es z. B. einen NAP ES für VPN-Verbindungen für den Remotezugriff und einen NAP ES für die DHCP-Konfiguration. Der NAP ES wird in der Regel mit einem bestimmten Typ von NAP-fähigen Client abgeglichen. Beispielsweise ist dhcp NAP ES so konzipiert, dass er mit einem DHCP-basierten NAP-Erzwingungsclient (EC) arbeitet. Drittanbietersoftwareanbieter oder Microsoft können zusätzliche NAP-ESs für die NAP-Plattform bereitstellen. Ein NAP ES ruft die System statement of Health (SSoH) von seinem entsprechenden NAP EC ab und sendet es an einen NAP-Integritätsrichtlinienserver als anbieterspezifisches Remoteauthentifizierungsbenutzerdienst-Attribut (RADIUS) von RADIUS Access-Request Nachricht

Wie in der serverseitigen Architektur dargestellt, weist der NAP-Integritätsrichtlinienserver die folgenden Komponenten auf:

Netzwerkrichtlinienserverdienst (NPS)

Empfängt die RADIUS-Access-Request Nachricht, extrahiert den SSoH und übergibt sie an die NAP-Verwaltungsserverkomponente. Der NPS-Dienst wird mit Windows Server 2008 bereitgestellt.

NAP-Verwaltungsserver

Erleichtert die Kommunikation zwischen dem NPS-Dienst und den Systemintegritäts-Validatoren (SHVs). Die NAP-Verwaltungsserverkomponente wird mit der NAP-Plattform bereitgestellt.

Eine Schicht von SHV-Komponenten

Jeder SHV wird für einen oder mehrere Arten von Systemintegritätsinformationen definiert und kann mit einem SHA abgeglichen werden. So könnte beispielsweise ein SHV für ein Antivirenprogramm vorhanden sein. Ein SHV kann mit einem oder mehreren Integritätsanforderungsservern abgeglichen werden. Beispielsweise wird ein SHV zum Überprüfen von Antivirensignaturen mit dem Server abgeglichen, der die neueste Signaturdatei enthält. SHVs müssen keinen entsprechenden Integritätsanforderungsserver besitzen. Ein SHV kann nur NAP-fähige Clients anweisen, lokale Systemeinstellungen zu überprüfen, um sicherzustellen, dass eine hostbasierte Firewall aktiviert ist. Windows Server 2008 enthält die Windows Security Health Validator (WSHV). Zusätzliche SHVs werden von Drittanbietern oder von Microsoft als Add-Ons zur NAP-Plattform bereitgestellt.

SHV-API

Stellt eine Reihe von Funktionsaufrufen bereit, mit denen SHVs sich bei der NAP-Verwaltungsserver-Komponente registrieren, Integritätsanweisungen (SoHs) von der NAP Administration Server-Komponente empfangen und Anweisungen zu Integritätsantworten (SoHRs) an die NAP-Verwaltungsserverkomponente senden können. Die SHV-API wird mit der NAP-Plattform bereitgestellt. Siehe die folgenden NAP-Schnittstellen: INapSystemHealthValidator und INapSystemHealthValidationRequest.

Wie zuvor beschrieben, besteht die häufigere Konfiguration für nap-serverseitige Infrastruktur aus NAP-Erzwingungspunkten, die Netzwerkzugriff oder Kommunikation eines bestimmten Typs und separate NPS-Integritätsrichtlinienserver bereitstellen, die systemintegritätsüberprüfung und -behebung bereitstellen. Es ist möglich, den NPS-Dienst als NAP-Integritätsrichtlinienserver auf einzelnen Windows-basierten NAP-Erzwingungspunkten zu installieren. In dieser Konfiguration muss jeder NAP-Erzwingungspunkt dann separat mit Netzwerkzugriffs- und Integritätsrichtlinien konfiguriert werden. Die empfohlene Konfiguration besteht darin, separate NAP-Integritätsrichtlinienserver zu verwenden.

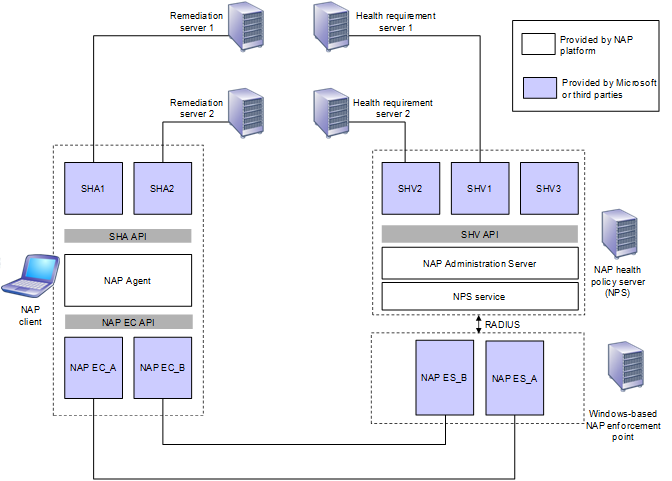

Die allgemeine NAP-Architektur besteht aus den folgenden Komponentengruppen:

- Die drei NAP-Clientkomponenten (eine SHA-Ebene, der NAP-Agent und eine NAP EC-Ebene).

- Die vier serverseitigen NAP-Komponenten (eine SHV-Ebene, der NAP-Verwaltungsserver, der NPS-Dienst und eine NAP ES-Ebene auf Windows-basierten NAP-Erzwingungspunkten).

- Integritätsanforderungsserver, bei denen es sich um Computer handelt, die aktuelle Systemintegritätsanforderungen für NAP-Integritätsrichtlinienserver bereitstellen können.

- Wartungsserver, bei denen es sich um Computer handelt, die Integritätsupdateressourcen enthalten, auf die NAP-Clients zugreifen können, um ihren nicht kompatiblen Zustand zu beheben.

Die folgende Abbildung zeigt die Beziehungen zwischen den Komponenten der NAP-Plattform.

Beachten Sie den Abgleich der folgenden Komponentengruppen:

NAP-ECs und NAP-ES werden in der Regel abgeglichen.

Beispielsweise wird der DHCP NAP EC auf dem NAP-Client mit dem DHCP NAP ES auf dem DHCP-Server abgeglichen.

SHA- und Wartungsserver können abgeglichen werden.

Ein Antiviren-SHA auf dem Client wird z. B. mit einem Wartungsserver für Antivirensignaturen abgeglichen.

SHVs und Integritätsanforderungsserver können abgeglichen werden.

Beispielsweise kann ein Antiviren-SHV auf dem NAP-Integritätsrichtlinienserver mit einem Antivirusintegritätsanforderungsserver abgeglichen werden.

Softwareanbieter von Drittanbietern können die NAP-Plattform auf folgende Weise erweitern:

Erstellen Sie eine neue Methode, mit der der Status eines NAP-Clients ausgewertet wird.

Softwareanbieter von Drittanbietern müssen einen SHA für den NAP-Client, einen SHV für den NAP-Integritätsrichtlinienserver und ggf. Integritätsanforderungs- und Wartungsserver erstellen. Wenn die Integritätsanforderung oder Wartungsserver bereits vorhanden sind, z. B. einen Antivirensignaturverteilungsserver, müssen nur die entsprechenden SHA- und SHV-Komponenten erstellt werden. In einigen Fällen sind Integritätsanforderungen oder Wartungsserver nicht erforderlich.

Erstellen Sie eine neue Methode zum Erzwingen von Integritätsanforderungen für den Netzwerkzugriff oder die Kommunikation.

Softwareanbieter von Drittanbietern müssen eine NAP EC auf dem NAP-Client erstellen. Wenn die Erzwingungsmethode einen Windows-basierten Dienst verwendet, müssen Softwareanbieter von Drittanbietern einen entsprechenden NAP ES erstellen, der mit einem NAP-Integritätsrichtlinienserver über das RADIUS-Protokoll kommuniziert oder den NPS-Dienst verwendet, der auf dem NAP-Erzwingungspunkt als RADIUS-Proxy installiert ist.

In den folgenden Abschnitten werden die Komponenten der serverseitigen NAP-Architektur ausführlicher beschrieben.

NAP-Erzwingungsserver

Ein NAP-Erzwingungsserver (NAP Enforcement Server, ES) ermöglicht ein gewisses Maß an Netzwerkzugriff oder Kommunikation, kann den Integritätsstatus eines NAP-Clients zur Auswertung an den Netzwerkintegritätsrichtlinienserver übergeben und basierend auf der Antwort die Erzwingung des eingeschränkten Netzwerkzugriffs ermöglichen.

Die nap-ES, die in Windows Server 2008 enthalten sind, sind die folgenden:

Ein IPsec NAP ES für IPsec-geschützte Kommunikation.

Für die IPsec-geschützte Kommunikation übergibt die Integritätsregistrierungsstelle (Health Registration Authority, HRA), einen Computer mit Windows Server 2008 und Internetinformationsdienste (Internet Information Services, IIS), der Integritätszertifikate von einer Zertifizierungsstelle (CA) für kompatible Computer abruft, die Integritätsstatusinformationen des NAP-Clients an den NAP-Integritätsrichtlinienserver weiter.

Ein DHCP NAP ES für die DHCP-basierte IP-Adresskonfiguration.

Dhcp NAP ES ist Funktionen im DHCP-Serverdienst, die Branchenstandard-DHCP-Nachrichten für die Kommunikation mit dem DHCP NAP EC auf einem NAP-Client verwendet. Die DHCP-Erzwingung für eingeschränkten Netzwerkzugriff erfolgt über DHCP-Optionen.

Ein TERMINAL SERVICES (TS)-Gateway NAP ES für serverbasierte TS-Gatewayverbindungen.

Für VPN- und 802.1X-authentifizierte Verbindungen verwendet die Funktionalität im NPS-Dienst PEAP-TLV Nachrichten zwischen NAP-Clients und dem NAP-Integritätsrichtlinienserver. DIE VPN-Erzwingung erfolgt über IP-Paketfilter, die auf die VPN-Verbindung angewendet werden. Die Erzwingung von 802.1X erfolgt auf dem 802.1X-Netzwerkzugriffsgerät durch Anwenden von IP-Paketfiltern auf die Verbindung oder durch Zuweisen der Verbindung eine VLAN-ID, die dem eingeschränkten Netzwerk entspricht.

NAP-Verwaltungsserver

Die NAP-Verwaltungsserverkomponente stellt die folgenden Dienste bereit:

- Ruft die SSoHs aus dem NAP ES über den NPS-Dienst ab.

- Verteilt die SoHs in den SSoHs an die entsprechenden Systemintegritätsprüfer (System Health Validators, SHV).

- Sammelt SoHRs aus den SHVs und übergibt sie zur Auswertung an den NPS-Dienst.

NPS-Dienst

RADIUS ist ein weit verbreitetes Protokoll, das die zentralisierte Authentifizierung, Autorisierung und Buchhaltung für den Netzwerkzugriff ermöglicht, die in Anforderungen für Kommentare (RFCs) 2865 und 2866 beschrieben wird. Ursprünglich für den DFÜ-Remotezugriff entwickelt, wird RADIUS jetzt von Funkzugriffspunkten, authentifizierten Ethernet-Switches, VPN-Servern, DSL-Zugriffsservern (Digital Subscriber Line) und anderen Netzwerkzugriffsservern unterstützt.

NPS ist die Implementierung eines RADIUS-Servers und Proxys in Windows Server 2008. NPS ersetzt den Internetauthentifizierungsdienst (IAS) in Windows Server 2003. Für die NAP-Plattform umfasst der NPS-Dienst die NAP-Administratorserverkomponente, die Unterstützung für die SHV-API und installierbare SHVs sowie Optionen zum Konfigurieren von Integritätsrichtlinien.

Basierend auf den SoHRs aus den SHVs und den konfigurierten Integritätsrichtlinien erstellt der NPS-Dienst eine System statement of Health Response (SSoHR), die angibt, ob der NAP-Client konform oder nicht konform ist und die Gruppe von SoHRs aus den SHVs enthält.

Systemintegritäts-Validator (SHV)

Ein SHV empfängt einen SoH vom NAP-Verwaltungsserver und vergleicht die Systemintegritätsstatusinformationen mit dem erforderlichen Systemintegritätszustand. Wenn der SoH z. B. aus einem Antiviren-SHA stammt und die Versionsnummer der letzten Virussignaturdatei enthält, kann der entsprechende Antiviren-SHV den Virenintegritätsanforderungsserver für die neueste Versionsnummer überprüfen, um den SOH des NAP-Clients zu überprüfen.

Der SHV gibt einen SoHR an den NAP-Verwaltungsserver zurück. Das SoHR kann Informationen darüber enthalten, wie der entsprechende SHA auf dem NAP-Client aktuelle Systemintegritätsanforderungen erfüllen kann. SoHR, das vom Antiviren-SHV gesendet wird, könnte z. B. die Antivirus-SHA auf dem NAP-Client anweisen, die neueste Version der Antivirensignaturdatei von einem bestimmten Antivirensignaturserver anhand des Namens oder der IP-Adresse anzufordern.