Tutorial: Integration des einmaligen Anmeldens (SSO) von Microsoft Entra in ADP (OIDC)

In diesem Tutorial erfahren Sie, wie Sie ADP (OIDC) in Microsoft Entra ID integrieren. Die Integration von ADP (OIDC) in Microsoft Entra ID ermöglicht Folgendes:

Steuern Sie mithilfe von Microsoft Entra ID, wer auf ADP (OIDC) zugreifen kann. Sie können Ihren Benutzern ermöglichen, sich mit ihren Microsoft Entra-Konten automatisch bei ADP (OIDC) anzumelden. Verwalten Sie Ihre Konten zentral im Azure-Portal.

Voraussetzungen

Für die ersten Schritte benötigen Sie Folgendes:

- Ein Microsoft Entra-Abonnement. Falls Sie über kein Abonnement verfügen, können Sie ein kostenloses Azure-Konto verwenden.

- ADP (OIDC), für das einmaliges Anmelden (Single Sign-On, SSO) aktiviert ist

Hinzufügen von ADP (OIDC) über den Katalog

Zum Konfigurieren der Integration von ADP (OIDC) in Microsoft Entra ID müssen Sie ADP (OIDC) aus dem Katalog Ihrer Liste mit verwalteten SaaS-Apps hinzufügen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identity Applications> Enterprise-Anwendungen > > Neue Anwendung .

Geben Sie im Abschnitt Aus Katalog hinzufügen den Suchbegriff ADP (OIDC) in das Suchfeld ein.

Wählen Sie im Ergebnisbereich ADP (OIDC) aus, und fügen Sie dann die App hinzu. Warten Sie einige Sekunden, während die App Ihrem Mandanten hinzugefügt wird.

Konfigurieren des einmaligen Anmeldens (SSO) von Microsoft Entra

Führen Sie die folgenden Schritte aus, um das einmalige Anmelden von Microsoft Entra im Microsoft Entra Admin Center zu aktivieren.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>ADP (OIDC)>Einmaliges Anmelden.

Führen Sie die folgenden Schritte im folgenden Abschnitt aus:

Klicken Sie auf Zur Anwendung wechseln.

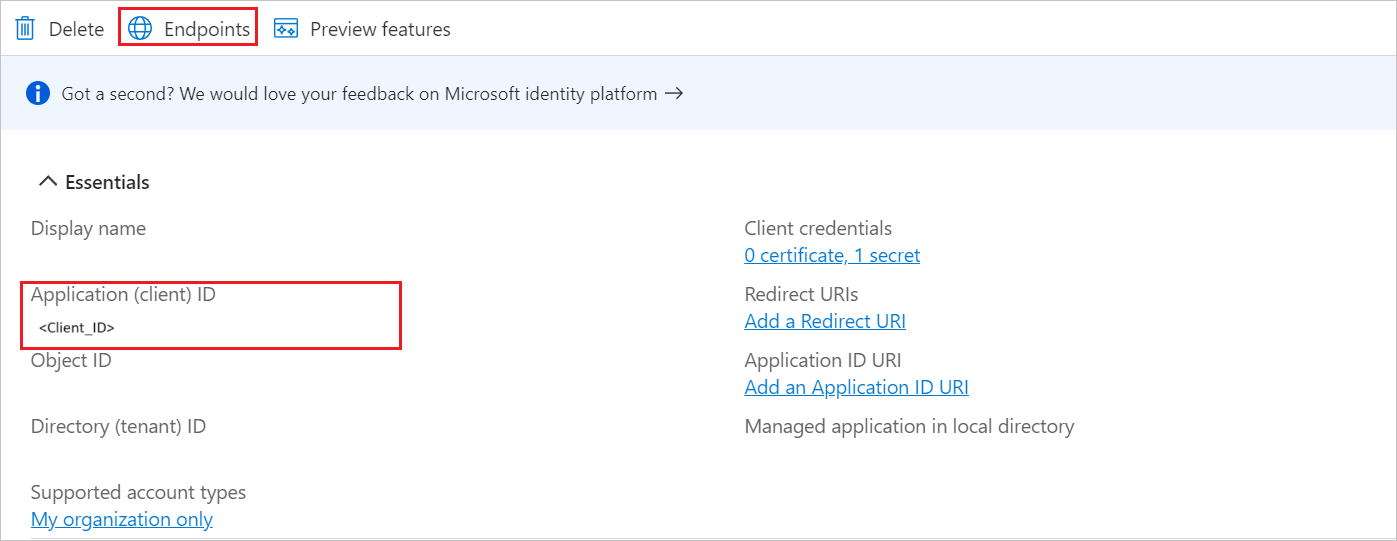

Kopieren Sie die Anwendungs-ID (Client-ID ), und verwenden Sie sie später in der ADP (OIDC)-Seitenkonfiguration.

Kopieren Sie auf der Registerkarte Endpunkte den Link OpenID Connect-Metadaten, und verwenden Sie ihn später in der ADP (OIDC)-Seitenkonfiguration.

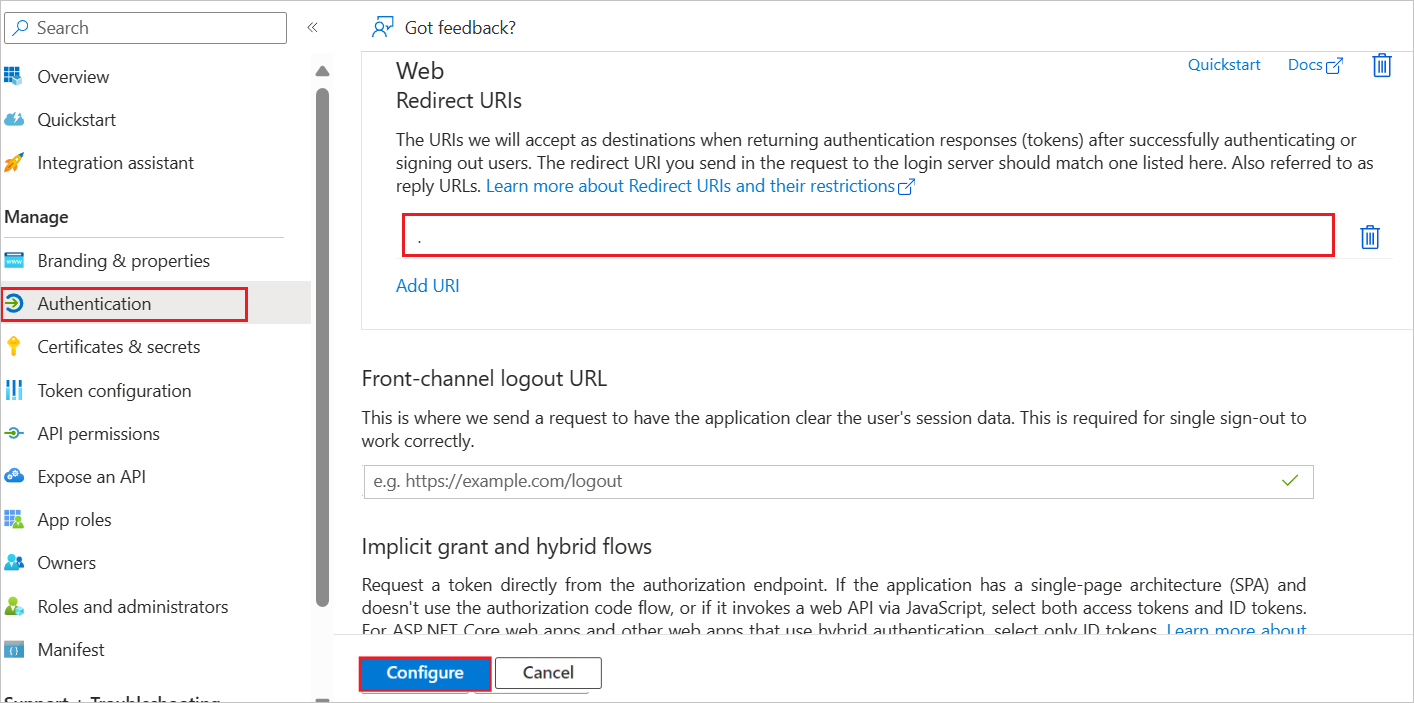

Navigieren Sie im linken Menü zur Registerkarte Authentifizierung, und führen Sie die folgenden Schritte aus:

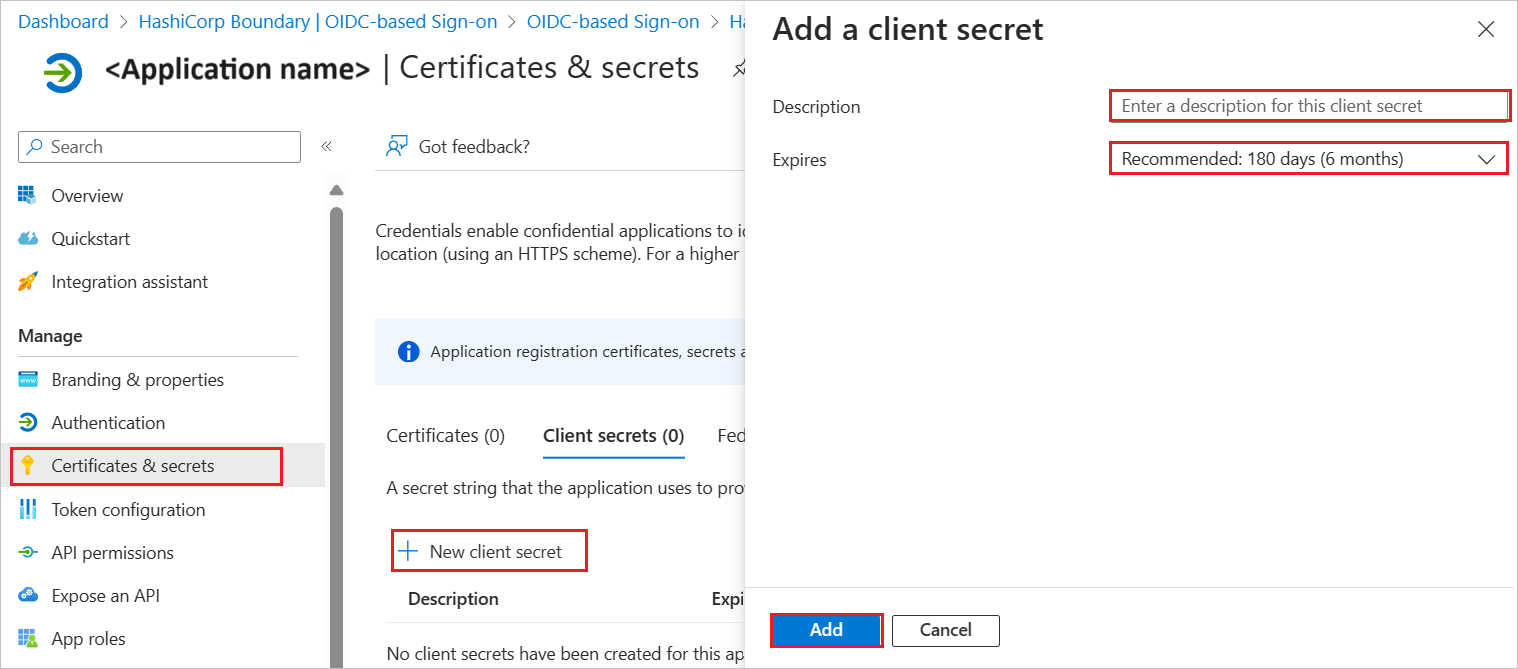

Navigieren Sie im linken Menü zu Zertifikaten und geheimen Schlüsseln, und führen Sie die folgenden Schritte aus:

Wechseln Sie zur Registerkarte Geheime Clientschlüssel und klicken Sie auf +Neuer geheimer Clientschlüssel.

Geben Sie eine gültige Beschreibung in das Textfeld ein, und wählen Sie Ablaufende Tage aus der Dropdownliste gemäß Ihrer Anforderung aus, und klicken Sie auf Hinzufügen.

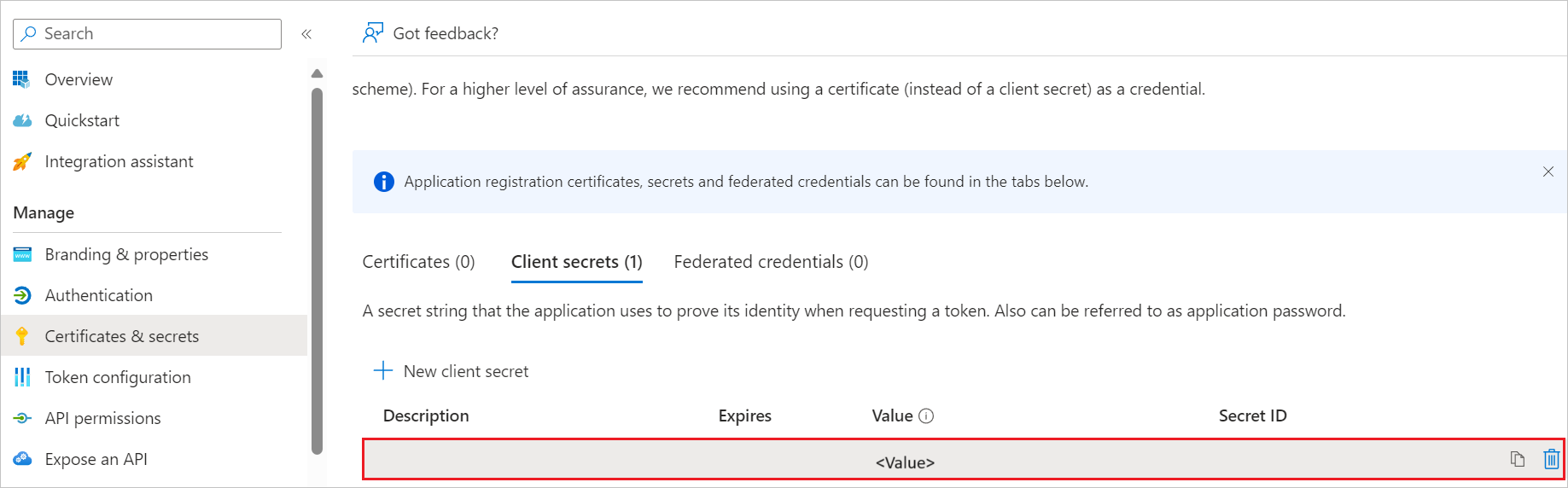

Nachdem Sie einen geheimen Clientschlüssel hinzugefügt haben, wird der Wert generiert. Kopieren Sie den Wert, und verwenden Sie ihn später in der ADP (OIDC)-Seitenkonfiguration.

Erstellen einer Microsoft Entra-Testbenutzerin

In diesem Abschnitt erstellen Sie einen Testbenutzer mit dem Namen B. Simon.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Benutzeradministrator an.

- Browsen Sie zu Identität>Benutzer>Alle Benutzer.

- Wählen Sie oben auf dem Bildschirm Neuer Benutzer>Neuen Benutzer erstellen aus.

- Führen Sie unter den Eigenschaften für Benutzer die folgenden Schritte aus:

- Geben Sie im Feld Anzeigename den Namen

B.Simonein. - Geben Sie im Feld Benutzerprinzipalname ein username@companydomain.extension. Beispiel:

B.Simon@contoso.com. - Aktivieren Sie das Kontrollkästchen Kennwort anzeigen, und notieren Sie sich den Wert aus dem Feld Kennwort.

- Klicken Sie auf Überprüfen + erstellen.

- Geben Sie im Feld Anzeigename den Namen

- Klicken Sie auf Erstellen.

Zuweisen der Microsoft Entra-Testbenutzerin

In diesem Abschnitt ermöglichen Sie B. Simon das Verwenden des einmaligen Anmeldens, indem Sie ihr Zugriff auf ADP (OIDC) gewähren.

- Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

- Navigieren Sie zu Identität>Anwendungen>Unternehmensanwendungen>ADP (OIDC).

- Wählen Sie auf der Übersichtsseite der App Benutzer und Gruppen aus.

- Wählen Sie Benutzer/Gruppe hinzufügen und anschließend im Dialogfeld Zuweisung hinzufügen die Option Benutzer und Gruppen aus.

- Wählen Sie im Dialogfeld Benutzer und Gruppen in der Liste „Benutzer“ den Eintrag B. Simon aus, und klicken Sie dann unten auf dem Bildschirm auf die Schaltfläche Auswählen.

- Wenn den Benutzern eine Rolle zugewiesen werden soll, können Sie sie im Dropdownmenü Rolle auswählen auswählen. Wurde für diese App keine Rolle eingerichtet, ist die Rolle „Standardzugriff“ ausgewählt.

- Klicken Sie im Dialogfeld Zuweisung hinzufügen auf die Schaltfläche Zuweisen.

Konfigurieren des einmaligen Anmeldens (SSO) für ADP (OIDC)

Im Folgenden finden Sie die Konfigurationsschritte zum Ausführen des OAuth/OIDC-Verbundsetups:

Melden Sie sich bei der ADP-Verbund-SSO-Website mit ihren ausgestellten ADP-Anmeldeinformationen an (

https://identityfederation.adp.com/).Klicken Sie auf Verbundeinrichtung, und wählen Sie als Identitätsanbieter Microsoft Azure aus.

Aktivieren Sie den OIDC-Verbund, indem Sie „OIDC-Setup aktivieren“ auswählen.

Führen Sie auf der Registerkarte OIDC-Setup die folgenden Schritte aus.

a. Kopieren Sie den Wert der Umleitungs-URI der vertrauenden Seite, und verwenden Sie ihn später in der Entra-Konfiguration.

b. Fügen Sie den Wert des Open ID Connect-Metadatendokuments in das Feld Bekannte URL- ein, den Sie von der Entra-Seite kopiert haben, und klicken Sie auf ABRUFEN, um die Werte in Endpunkten automatisch aufzufüllen.

c. Fügen Sie auf der Registerkarte Anwendungsdetails den Anwendungs-ID-Wert in das Feld Anwendungsclient-ID ein.

d. Fügen Sie die Anwendungs-ID in das Feld Zielgruppe ein.

e. Fügen Sie in das Feld Geheime Clientschlüssel der Anwendung den Wert ein, den Sie aus dem Abschnitt Zertifikate und Geheimnisse der Entra-Seite kopiert haben.

f. Die Benutzer-ID sollte der Name des Attributs Ihres eindeutigen Bezeichners sein, der zwischen ADP und dem Identitätsanbieter synchronisiert wird.

g. Klicken Sie auf SPEICHERN.

h. Klicken Sie nach dem Speichern der Konfiguration auf VERBINDUNG AKTIVIEREN.