Behandeln von Problemen mit Regeln zur Verringerung der Angriffsfläche

Gilt für:

Die erste und unmittelbarste Möglichkeit besteht darin, mithilfe der PowerShell-Cmdlets lokal auf einem Windows-Gerät zu überprüfen, welche Regeln zur Verringerung der Angriffsfläche (und deren Konfiguration) aktiviert sind.

Im Folgenden finden Sie einige weitere Informationsquellen, die Windows bietet, um die Auswirkungen und den Betrieb von Regeln zur Verringerung der Angriffsfläche zu beheben.

Wenn Sie Regeln zur Verringerung der Angriffsfläche verwenden, können Probleme auftreten, z. B.:

- Eine Regel blockiert eine Datei, einen Prozess oder führt eine andere Aktion aus, die sie nicht tun sollte (falsch positiv); oder

- Eine Regel funktioniert nicht wie beschrieben oder blockiert keine Datei oder einen Prozess, die sie verwenden sollte (falsch negativ).

Es gibt vier Schritte, um diese Probleme zu beheben:

- Bestätigen Sie die Voraussetzungen.

- Verwenden Sie den Überwachungsmodus, um die Regel zu testen.

- Fügen Sie Ausschlüsse für die angegebene Regel hinzu (für falsch positive Ergebnisse).

- Sammeln und Übermitteln von Supportprotokollen.

Bestätigen der Voraussetzungen

Regeln zur Verringerung der Angriffsfläche funktionieren nur auf Geräten mit den folgenden Bedingungen:

- Geräte werden Windows 10 Enterprise oder höher ausgeführt.

- Geräte verwenden Microsoft Defender Antivirus als einzige Antivirenschutz-App. Die Verwendung einer anderen Antiviren-App führt dazu, dass Microsoft Defender Antivirus sich selbst deaktiviert.

- Echtzeitschutz ist aktiviert.

- Der Überwachungsmodus ist nicht aktiviert. Verwenden Sie Gruppenrichtlinie, um die Regel auf (Wert:

0) festzulegenDisabled, wie unter Aktivieren von Regeln zur Verringerung der Angriffsfläche beschrieben.

Wenn diese Voraussetzungen erfüllt sind, fahren Sie mit dem nächsten Schritt fort, um die Regel im Überwachungsmodus zu testen.

Bewährte Methoden beim Einrichten von Regeln zur Verringerung der Angriffsfläche mithilfe von Gruppenrichtlinie

Beim Einrichten der Regeln zur Verringerung der Angriffsfläche mithilfe von Gruppenrichtlinie finden Sie hier einige bewährte Methoden, um häufige Fehler zu vermeiden:

Stellen Sie sicher, dass beim Hinzufügen der GUID für Regeln zur Verringerung der Angriffsfläche keine doppelten Anführungszeichen (wie hier: "ASR-Regel-GUID") am Anfang oder am Ende der GUID vorhanden sind.

Stellen Sie sicher, dass am Anfang oder am Ende keine Leerzeichen vorhanden sind, wenn Sie die GUID für Regeln zur Verringerung der Angriffsfläche hinzufügen.

Abfragen der aktiven Regeln

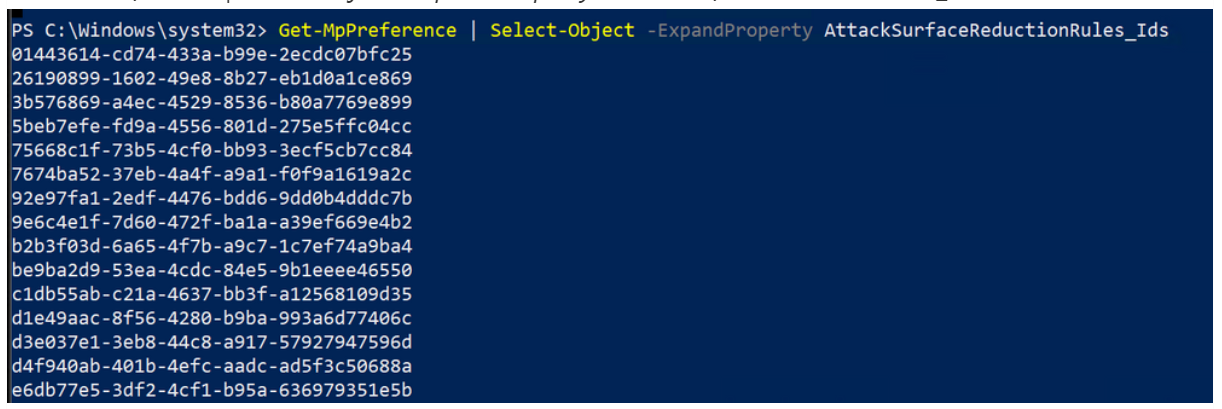

Eine der einfachsten Möglichkeiten, um zu ermitteln, ob Regeln zur Verringerung der Angriffsfläche bereits aktiviert sind, ist das PowerShell-Cmdlet Get-MpPreference.

Hier ist ein Beispiel:

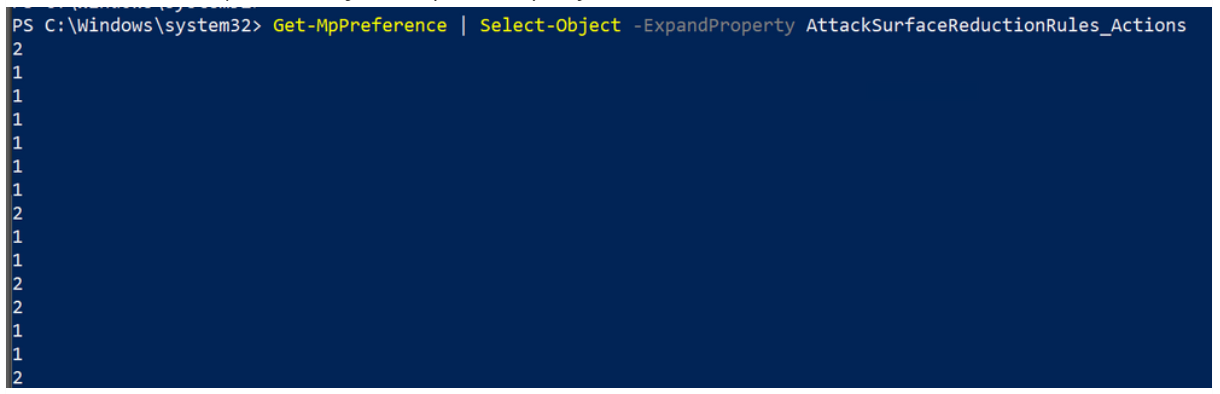

Es sind mehrere Regeln zur Verringerung der Angriffsfläche mit unterschiedlichen konfigurierten Aktionen aktiv.

Um Informationen zu Regeln zur Verringerung der Angriffsfläche zu erweitern, können Sie die Eigenschaften AttackSurfaceReductionRules_Ids und/oder AttackSurfaceReductionRules_Actionsverwenden.

Beispiel:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

Die obige Abbildung zeigt alle IDs für Regeln zur Verringerung der Angriffsfläche, deren Einstellung sich von 0 (Nicht konfiguriert) unterscheidet.

Der nächste Schritt besteht darin, die tatsächlichen Aktionen (Blockieren oder Überwachen) aufzulisten, mit denen jede Regel konfiguriert ist.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Verwenden des Überwachungsmodus zum Testen der Regel

Befolgen Sie diese Anweisungen unter Verwenden des Demotools, um zu sehen, wie Regeln zur Verringerung der Angriffsfläche funktionieren , um die spezifische Regel zu testen, bei der Probleme auftreten.

Aktivieren Sie den Überwachungsmodus für die bestimmte Regel, die Sie testen möchten. Verwenden Sie Gruppenrichtlinie, um die Regel auf (Wert:

2) festzulegenAudit mode, wie unter Aktivieren von Regeln zur Verringerung der Angriffsfläche beschrieben. Im Überwachungsmodus kann die Regel die Datei oder den Prozess melden, aber sie kann ausgeführt werden.Führen Sie die Aktivität aus, die ein Problem verursacht. Öffnen Sie beispielsweise die Datei, oder führen Sie den Prozess aus, der blockiert werden soll, aber zulässig ist.

Überprüfen Sie die Ereignisprotokolle der Regel zur Verringerung der Angriffsfläche , um festzustellen, ob die Regel die Datei oder den Prozess blockieren würde, wenn die Regel auf

Enabledfestgelegt wäre.

Wenn eine Regel eine Datei oder einen Prozess nicht blockiert, deren Blockierung Sie erwarten, überprüfen Sie zunächst, ob der Überwachungsmodus aktiviert ist. Der Überwachungsmodus kann zum Testen eines anderen Features oder durch ein automatisiertes PowerShell-Skript aktiviert werden und nach Abschluss der Tests möglicherweise nicht deaktiviert werden.

Wenn Sie die Regel mit dem Demotool und mit dem Überwachungsmodus getestet haben und Regeln zur Verringerung der Angriffsfläche in vorkonfigurierten Szenarien funktionieren, die Regel jedoch nicht wie erwartet funktioniert, fahren Sie je nach Situation mit einem der folgenden Abschnitte fort:

- Wenn die Regel zur Verringerung der Angriffsfläche etwas blockiert, das nicht blockiert werden sollte (auch als falsch positiv bezeichnet), können Sie zuerst eine Regel zur Verringerung der Angriffsfläche hinzufügen.

- Wenn die Regel zur Verringerung der Angriffsfläche nicht etwas blockiert, das sie blockieren sollte (auch als falsch negativ bezeichnet), können Sie sofort mit dem letzten Schritt fortfahren, Diagnosedaten sammeln und das Problem an uns übermitteln.

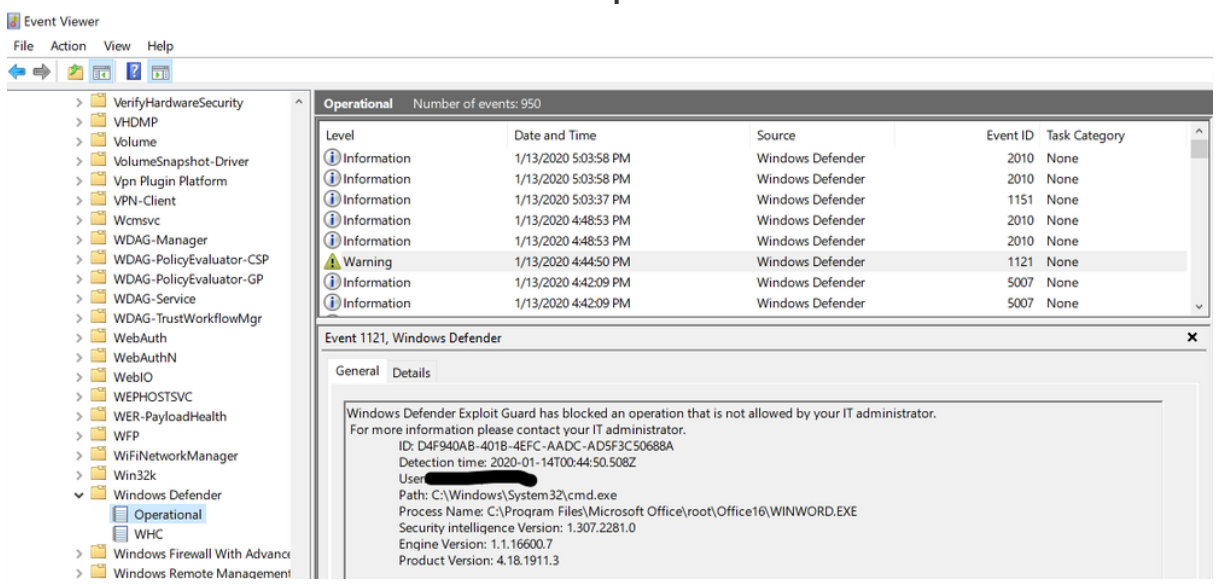

Abfragen von Blockierungs- und Überwachungsereignissen

Regelereignisse zur Verringerung der Angriffsfläche können im Windows Defender-Protokoll angezeigt werden.

Um darauf zuzugreifen, öffnen Sie Windows Ereignisanzeige, und navigieren Sie zu Anwendungs- und Dienstprotokolle>Microsoft>Windows>Windows Defender>Operational.

Hinzufügen von Ausschlüssen für ein falsch positives Ergebnis

Wenn die Regel zur Verringerung der Angriffsfläche etwas blockiert, das nicht blockiert werden sollte (auch als falsch positiv bezeichnet), können Sie Ausschlüsse hinzufügen, um zu verhindern, dass Regeln zur Verringerung der Angriffsfläche die ausgeschlossenen Dateien oder Ordner auswerten.

Informationen zum Hinzufügen eines Ausschlusses finden Sie unter Anpassen der Verringerung der Angriffsfläche.

Wichtig

Sie können einzelne Dateien und Ordner angeben, die ausgeschlossen werden sollen, aber Sie können keine einzelnen Regeln angeben. Dies bedeutet alle Dateien oder Ordner, die von allen ASR-Regeln ausgeschlossen sind.

Melden eines falsch positiven oder falsch negativen Werts

Verwenden Sie das Microsoft Security Intelligence webbasierten Übermittlungsformular, um ein falsch negatives oder falsch positives Für den Netzwerkschutz zu melden. Mit einem Windows E5-Abonnement können Sie auch einen Link zu jeder zugehörigen Warnung bereitstellen.

Sammeln Microsoft Defender Anti-Malware Protection-Diagnosedaten für Dateiübermittlungen

Wenn Sie ein Problem mit Regeln zur Verringerung der Angriffsfläche melden, werden Sie aufgefordert, Diagnosedaten für Microsoft-Support- und -Entwicklungsteams zu sammeln und zu übermitteln, um Probleme zu beheben.

Öffnen Sie die Eingabeaufforderung als Administrator, und öffnen Sie das Windows Defender-Verzeichnis:

cd "c:\program files\Windows Defender"Führen Sie den folgenden Befehl aus, um die Diagnoseprotokolle zu generieren:

mpcmdrun -getfilesStandardmäßig werden sie unter

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cabgespeichert. Fügen Sie die Datei an das Übermittlungsformular an.

Sie können Regelereignisse auch über das dedizierte Befehlszeilentool Microsoft Defender Antivirus anzeigen, *mpcmdrun.exe*das zum Verwalten und Konfigurieren sowie zum Automatisieren von Aufgaben bei Bedarf verwendet werden kann.

Sie finden dieses Hilfsprogramm unter %ProgramFiles%\Windows Defender\MpCmdRun.exe. Sie müssen es an einer Eingabeaufforderung mit erhöhten Rechten ausführen (d. a. als Admin ausführen).

Geben MpCmdRun.exe -getfilesSie ein, um die Supportinformationen zu generieren. Nach einer Weile werden mehrere Protokolle in ein Archiv (MpSupportFiles.cab) gepackt und unter C:\ProgramData\Microsoft\Windows Defender\Supportverfügbar gemacht.

Extrahieren Sie dieses Archiv, und Sie haben viele Dateien für die Problembehandlung zur Verfügung.

Die relevantesten Dateien sind wie folgt:

-

MPOperationalEvents.txt: Diese Datei enthält die gleiche Ebene von Informationen in Ereignisanzeige für das Betriebsprotokoll von Windows Defender. -

MPRegistry.txt: In dieser Datei können Sie alle aktuellen Windows Defender-Konfigurationen analysieren, ab dem Zeitpunkt, zu dem die Supportprotokolle erfasst wurden. -

MPLog.txt: Dieses Protokoll enthält ausführlichere Informationen zu allen Aktionen/Vorgängen von Windows Defender.

Verwandte Artikel

- Regeln zur Verringerung der Angriffsfläche

- Aktivieren der Regeln zur Verringerung der Angriffsfläche

- Auswerten der Regeln zur Verringerung der Angriffsfläche

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.