Gewähren von Zugriff auf Microsoft Security Copilot

Wenn Sie mit einem Microsoft Managed Security Solution Provider (MSSP) arbeiten, stellen Sie sicher, dass dieser nur dann auf Ihre Security Copilot-Funktionen zugreift, wenn Sie ihm Zugriff gewähren.

Es gibt mehrere Möglichkeiten, einem Partner die Verwaltung Ihrer Security Copilot zu ermöglichen.

Azure Lighthouse

Genehmigen Sie Ihren MSSP, um Security Copilot Berechtigungen für Ihre Microsoft Sentinel Arbeitsbereiche und andere unterstützte Azure-Ressourcen zu erhalten. Der verwendete Kapazitätsplan (Capacity Plan, SCUs) ist der Kapazitätsplan des Partnermandanten.GDAP (empfohlen)

Genehmigen Sie Ihren MSSP, um Security Copilot Berechtigungen für Ihren Mandanten zu erhalten. Sie weisen einer Sicherheitsgruppe die erforderlichen Berechtigungen mithilfe von Granular Delegated Admin Privileges (GDAP) zu. Der verwendete Kapazitätsplan (Capacity Plan, SCUs) ist der Kapazitätsplan des Kunden.B2B-Zusammenarbeit

Richten Sie Gastkonten für Einzelpersonen ihres Partners ein, um sich bei Ihrem Mandanten anzumelden. Der verwendete Kapazitätsplan (Capacity Plan, SCUs) ist der Kapazitätsplan des Kundenmandanten.

Bei beiden Methoden gibt es Kompromisse. Anhand der folgenden Tabelle können Sie entscheiden, welche Methode für Ihre organization am besten geeignet ist. Es ist möglich, beide Methoden für eine allgemeine Partnerstrategie zu kombinieren.

| Überlegungen | GDAP | B2B-Zusammenarbeit | Azure Lighthouse |

|---|---|---|---|

| Wie wird der zeitgebundene Zugriff implementiert? | Der Zugriff ist standardmäßig zeitgebunden und in den Berechtigungsgenehmigungsprozess integriert. | Privileged Identity Management (PIM) mit zeitgebundenem Zugriff ist möglich, muss jedoch vom Kunden verwaltet werden. | Privileged Identity Management (PIM) mit zeitgebundenem Zugriff ist für die rollenbasierte Zugriffssteuerung in Azure (Azure RBAC) möglich. |

| Wie wird Zugriff mit den geringsten Rechten verwaltet? | GDAP erfordert Sicherheitsgruppen. Eine Liste der erforderlichen Rollen mit den geringsten Berechtigungen führt das Setup. | Sicherheitsgruppen sind optional und werden vom Kunden verwaltet. | Azure Lighthouse erfordert Microsoft Entra Sicherheitsgruppen. Weitere Informationen finden Sie unter Mandanten, Benutzer und Rollen in Azure Lighthouse-Szenarien. |

| Welche Plug-Ins werden unterstützt? | Einige Plug-Ins werden unterstützt. | Alle für den Kunden verfügbaren Plug-Ins stehen dem Partner zur Verfügung. | Azure Lighthouse unterstützt den delegierten Zugriff auf Azure-Ressourcen, einschließlich Microsoft Sentinel. Weitere Informationen zu unterstützten Workloads finden Sie unter Was ist Azure Lighthouse? |

| Wie sieht die eigenständige Anmeldung aus ? | Der MSSP verwendet die Dienstverwaltung, um sich nahtlos bei Security Copilot für den entsprechenden Mandanten anzumelden. | Verwenden Sie die Mandantenwechselauswahl aus der einstellung Security Copilot. | Der MSSP-Analyst kann über sein Security Copilot eigenständiges Portal jeden Microsoft Sentinel Arbeitsbereichs abfragen, für den der Analyst über Zugriffsberechtigungen verfügt, indem er den delegierten Azure Lighthouse-Zugriff nutzt. |

| Was ist die eingebettete Erfahrung? | Unterstützt, mit Dienstverwaltungslinks , um den Zugriff zu erleichtern. | Wird normal unterstützt. | Unterstützt, mit der Unified SecOps Platform-Integration zwischen Microsoft Defender XDR und Microsoft Sentinel. Microsoft Sentinel Incidents werden unter "Untersuchung & Antwort" angezeigt, sodass eingebettete Security Copilot ausgeführt werden können. Weitere Informationen finden Sie unter Microsoft Defender XDR Integration in Sentinel. |

| Wer ist Security Copilot Kapazitätsplan (SCUs) bei der Ausführung von Eingabeaufforderungen verwendet werden? | Kapazitätsplan des Kundenmandanten. | Kapazitätsplan des Kundenmandanten. | Kapazitätsplan des Partnermandanten. |

Azure Lighthouse

Azure Lighthouse ermöglicht es einem MSSP, den zugriff mit den geringsten Rechten und zeitgebundenen Zugriff einzurichten, der vom Security Copilot Kunden explizit für delegierten Zugriff auf Azure-Ressourcen gewährt wird. Beim Ausführen Security Copilot Aufforderungen innerhalb des Mandanten des Partners für Microsoft Sentinel Arbeitsbereiche des Kunden werden die Kapazitätsplan-SCUs des Partners anstelle der Kapazitätsplan-SCUs des Kunden verwendet.

Weitere Informationen finden Sie unter Einführung in Azure Lighthouse.

Dies ist die aktuelle Matrix Security Copilot Plug-Ins, die Azure Lighthouse unterstützen:

| Security Copilot-Plug-In | Unterstützt Azure Lighthouse |

|---|---|

| Microsoft Defender Externe Angriffsfläche | Nein |

| Microsoft Defender Threat Intelligence | Nein |

| Microsoft Defender XDR | Nein |

| Microsoft Entra | Nein |

| Microsoft Intune | Nein |

| Microsoft Purview | Nein |

| Microsoft Sentinel | Ja |

| NL2KQL Defender | Nein |

| NL2KQL Sentinel | Ja |

Onboarding eines Kunden in Azure Lighthouse

Sammeln von Mandanten- und Abonnementdetails

- Zum Onboarding des Mandanten eines Kunden benötigen Sie ein aktives Azure-Abonnement, und Sie benötigen die folgenden Informationen, um eine Azure Resource Manager-Vorlage zu erstellen.

- Mandanten-ID von MSSP

- Mandanten-ID des Kunden

- Azure-Abonnement-IDs für jedes bestimmte Abonnement im Mandanten des Kunden, das vom MSSP verwaltet wird, einschließlich der Angebotsdetails.

- Weitere Informationen finden Sie unter Onboarding eines Kunden in Azure Lighthouse.

- Weitere Informationen, wenn Sie ein privates oder öffentlich verwaltetes Dienstangebot in Azure Marketplace veröffentlichen müssen, finden Sie unter Veröffentlichen eines Angebots für verwaltete Dienste in Azure Marketplace.

- Zum Onboarding des Mandanten eines Kunden benötigen Sie ein aktives Azure-Abonnement, und Sie benötigen die folgenden Informationen, um eine Azure Resource Manager-Vorlage zu erstellen.

Definieren von Rollen und Berechtigungen

Als Dienstanbieter möchten Sie möglicherweise mehrere Aufgaben für einen einzelnen Kunden ausführen, sodass unterschiedliche Zugriffe für unterschiedliche Bereiche erforderlich sind. Sie können so viele Autorisierungen definieren, wie Sie benötigen, um die entsprechenden integrierten Azure-Rollen zuzuweisen. Um Autorisierungen in Ihrer Vorlage zu definieren, müssen Sie die ID-Werte für jeden Benutzer, jede Benutzergruppe oder jeden Dienstprinzipal in den verwaltenden Mandanten einschließen, dem Sie Zugriff gewähren möchten. Außerdem müssen Sie die Rollendefinitions-ID für jede integrierte Rolle einschließen, die Sie zuweisen möchten. Weitere Informationen finden Sie unter Onboarding eines Kunden in Azure Lighthouse – Azure Lighthouse.

Um Microsoft Entra Privileged Identity Management (PIM) für den Just-In-Time-Zugriff zu nutzen, müssen Sie berechtigte Autorisierungen erstellen. Weitere Informationen finden Sie unter Erstellen berechtigter Autorisierungen.

Erstellen einer Azure Resource Manager-Vorlage

- Zum Onboarding Ihres Kunden müssen Sie eine Azure Resource Manager-Vorlage für Ihr Angebot mit den folgenden Informationen erstellen. Die Werte mspOfferName und mspOfferDescription werden dem Kunden auf der Seite Dienstanbieter des Azure-Portal angezeigt, sobald die Vorlage im Mandanten des Kunden bereitgestellt wurde. Sie können diese Vorlage im Azure-Portal erstellen oder die vorlagen in unserem Beispielrepository manuell ändern. Weitere Informationen finden Sie unter Onboarding eines Kunden in Azure Lighthouse.

Bereitstellen einer Azure Resource Manager-Vorlage

- Nachdem Sie Ihre Vorlage erstellt haben, muss ein Benutzer im Mandanten des Kunden sie innerhalb seines Mandanten bereitstellen. Eine separate Bereitstellung ist für jedes Abonnement erforderlich, das Sie integrieren möchten (oder für jedes Abonnement, das Ressourcengruppen enthält, die Sie integrieren möchten). Die Bereitstellung kann mithilfe von PowerShell, mithilfe der Azure CLI oder im Azure-Portal erfolgen. Weitere Informationen finden Sie unter Onboarding eines Kunden in Azure Lighthouse.

Bestätigen des erfolgreichen Onboardings

- Wenn ein Kundenabonnement erfolgreich in Azure Lighthouse integriert wurde, können Benutzer im Mandanten des Dienstanbieters das Abonnement und seine Ressourcen sehen. Sie können dies in der Azure-Portal, mithilfe von PowerShell oder mithilfe der Azure CLI bestätigen. Weitere Informationen finden Sie unter Onboarding eines Kunden in Azure Lighthouse.

GDAP

GDAP ermöglicht es einem MSSP, den zugriff mit den geringsten Rechten und zeitgebundenen Zugriff einzurichten, der explizit vom Security Copilot Kunden gewährt wird. Nur MSSPs, die als Cloud Solution Partner (CSP) registriert sind, dürfen Security Copilot verwalten. Der Zugriff wird einer MSSP-Sicherheitsgruppe zugewiesen, wodurch der Verwaltungsaufwand sowohl für den Kunden als auch für den Partner reduziert wird. Einem MSSP-Benutzer wird die entsprechende Rolle und Sicherheitsgruppe zum Verwalten des Kunden zugewiesen.

Weitere Informationen finden Sie unter Einführung in GDAP.

Dies ist die aktuelle Matrix der Security Copilot-Plug-Ins, die GDAP unterstützen:

| Security Copilot-Plug-In | Unterstützt GDAP |

|---|---|

| Externe Defender-Angriffsoberflächenverwaltung | Nein |

| Entra | Insgesamt nein, aber einige Funktionen funktionieren. |

| Intune | Ja |

| MDTI | Nein |

| Defender XDR | Ja |

| NL2KQL Defender | Ja |

| NL2KQL Sentinel | Nein |

| Purview | Ja |

| Sentinel | Nein |

Weitere Informationen finden Sie unter Workloads, die von GDAP unterstützt werden.

GDAP-Beziehung

Der MSSP sendet eine GDAP-Anforderung an seinen Kunden. Befolgen Sie die Anweisungen in diesem Artikel: Erhalten von Berechtigungen zum Verwalten von Kunden. Um optimale Ergebnisse zu erzielen, sollte der MSSP die Rollen "Sicherheitsleser" und "Sicherheitsoperator" anfordern, um auf Security Copilot Plattform und Plug-Ins zuzugreifen. Weitere Informationen finden Sie unter Grundlegendes zur Authentifizierung.

Der Kunde genehmigt die GDAP-Anforderung vom Partner. Weitere Informationen finden Sie unter Kundengenehmigung.

Berechtigungen für Sicherheitsgruppen

Der MSSP erstellt eine Sicherheitsgruppe und weist ihr die genehmigten Berechtigungen zu. Weitere Informationen finden Sie unter Zuweisen Microsoft Entra Rollen.

Der Kunde fügt die vom MSSP angeforderten Rollen der entsprechenden Security Copilot Rolle (Copilot-Besitzer oder Copilot-Mitwirkender) hinzu. Wenn der MSSP beispielsweise Berechtigungen für Sicherheitsoperator angefordert hat, fügt der Kunde diese Rolle der Rolle Copilot Mitwirkender innerhalb Security Copilot hinzu. Weitere Informationen finden Sie unter Zuweisen Security Copilot Rollen.

MSSP-Security Copilot-Zugriff

Das MSSP-Benutzerkonto benötigt die Mitgliedschaft in der zugewiesenen Partnersicherheitsgruppe und eine genehmigte Rolle, um auf den delegierten Microsoft Sentinel Arbeitsbereich des Kunden im Partnermandanten zuzugreifen.

Der MSSP kann auf Security Copilot eigenständiges Portal zugreifen und die folgenden Beispielaufforderungen verwenden:

"Alle Sentinel Arbeitsbereiche auflisten", um alle verfügbaren Sentinel Arbeitsbereiche innerhalb des Partnermandanten und des delegierten Kunden Sentinel Arbeitsbereiche anzuzeigen.

"Incident-INCIDENT-ID <> aus dem Arbeitsbereichsnamen <des Sentinel Arbeitsbereichs> des Kunden zusammenfassen", um eine Zusammenfassung des Sentinel Incidents aus dem Sentinel Arbeitsbereich des Kunden anzuzeigen.

Der MSSP kann auf das Dashboard zur Nutzungsüberwachung seiner Security Copilot in der eigenständigen Benutzeroberfläche zugreifen, um die SCU-Kosten im Zusammenhang mit der Eingabeaufforderung anzuzeigen, die für den Sentinel Arbeitsbereich des Kunden ausgeführt wird. Dies kann überprüft werden, indem die Sitzungs-ID im Dashboard für die Nutzungsüberwachung und die Sitzungs-ID in der Browser-URL angezeigt werden, wenn sie die Security Copilot Sitzung anzeigen.

B2B-Zusammenarbeit

Diese Zugriffsmethode lädt einzelne Partnerkonten als Gäste zum Kundenmandanten ein, um Security Copilot zu betreiben.

Einrichten eines Gastkontos für Ihren Partner

Hinweis

Um die in dieser Option beschriebenen Verfahren ausführen zu können, müssen Sie über eine geeignete Rolle verfügen, z. B. Benutzeradministrator oder Abrechnungsadministrator, die in Microsoft Entra zugewiesen ist.

Wechseln Sie zum Microsoft Entra Admin Center, und melden Sie sich an.

Wechseln Sie zu Identität>Benutzer>Alle Benutzer.

Wählen Sie Neuer Benutzer>Externen Benutzer einladen aus, und geben Sie dann Einstellungen für das Gastkonto an.

Geben Sie auf der Registerkarte Allgemeine Informationen die E-Mail-Adresse des Benutzers, den Anzeigenamen und eine Nachricht ein, wenn Sie eine einschließen möchten. (Sie können optional einen Cc-Empfänger hinzufügen, der eine Kopie der E-Mail-Einladung erhalten soll.)

Geben Sie auf der Registerkarte Eigenschaften im Abschnitt Identität den Vor- und Nachnamen des Benutzers ein. (Sie können optional alle anderen Felder ausfüllen, die Sie verwenden möchten.)

Wählen Sie auf der Registerkarte Zuweisungen die Option + Rolle hinzufügen aus. Scrollen Sie nach unten, und wählen Sie entweder Sicherheits-Operator oder Sicherheitsleseberechtigter aus.

Überprüfen Sie auf der Registerkarte Überprüfen und einladen Ihre Einstellungen. Wenn Sie bereit sind, wählen Sie Einladen aus.

Der Partner erhält eine E-Mail mit einem Link zum Annehmen der Einladung, Ihrem Mandanten als Gast beizutreten.

Tipp

Weitere Informationen zum Einrichten eines Gastkontos finden Sie unter Einladen eines externen Benutzers.

B2B-Security Copilot-Zugriff

Nachdem Sie ein Gastkonto für Ihren Partner eingerichtet haben, können Sie ihn darüber informieren, dass er jetzt Ihre Security Copilot-Funktionen verwenden kann.

Bitten Sie Ihren Partner, nach einer E-Mail-Benachrichtigung von Microsoft zu suchen. Die E-Mail enthält Details zu ihrem Benutzerkonto und enthält einen Link, den sie auswählen müssen, um die Einladung anzunehmen.

Ihr Partner greift auf Security Copilot zu, indem er securitycopilot.microsoft.com besucht und sich mit dem E-Mail-Konto anmeldet.

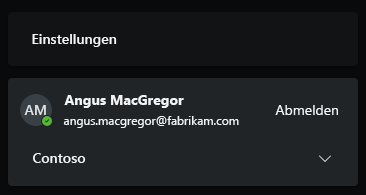

Der Partner verwendet die Mandantenwechselfunktion, um sicherzustellen, dass er auf den entsprechenden Kunden zugreift. Die folgende Abbildung zeigt z. B. einen Partner von Fabrikam, der seine Anmeldeinformationen verwendet, um in Security Copilot für seinen Kunden Contoso zu arbeiten.

Alternativ können Sie die Mandanten-ID direkt in der URL festlegen, z. B.

https://securitycopilot.microsoft.com/?tenantId=aaaabbbb-0000-cccc-1111-dddd2222eeee.Teilen Sie die folgenden Artikel mit, um Ihren MSSP bei den ersten Schritten mit Security Copilot zu unterstützen:

Technischer Support

Wenn Ihr MSSP oder Partner Fragen hat und technische Unterstützung für Security Copilot außerhalb des Partner Centers benötigt, sollte sich der Kunde organization im Namen des MSSP an den Support wenden.