Essential Eight: Konfigurieren von Microsoft Office-Makroeinstellungen

Konfigurieren von Microsoft Office-Makroeinstellungen

In diesem Artikel werden IT-Administratoren durch die Erfüllung der Strategie der grundlegenden Acht zur Entschärfung zum Konfigurieren von Microsoft Office-Makroeinstellungen beschrieben. Die beschriebenen Steuerelemente sind auf die Absicht von Essential Eight Maturity Level 3 ausgerichtet. Das Anwenden der empfohlenen Richtlinien zum Härten Microsoft 365 Apps erfüllt bestimmte Steuerelemente für die Härtung von Benutzeranwendungen.

Hinweis

Empfehlungen zum Aktivieren der Office-Makroausführung über vertrauenswürdige Speicherorte fallen nicht in den Rahmen dieses Artikels. Es wird empfohlen, stattdessen einen vertrauenswürdigen Verleger zu verwenden.

Verweise

Das Australian Cyber Security Center (ACSC) bietet mehrere Anleitungen zum Härten Microsoft 365 Apps und die empfohlenen Richtlinien zum Konfigurieren von Makros. Alle Richtlinien in diesem Artikel basieren auf den folgenden Verweisen:

- Richtlinien für die Systemhärtung

- Härtung von Microsoft 365, Office 2021, Office 2019 und Office 2016

- Microsoft Office-Makrosicherheit

Bereitstellen von Microsoft 365 Apps für Enterprise & ACSC-Härtungsleitfaden für Microsoft 365 Apps for Enterprise

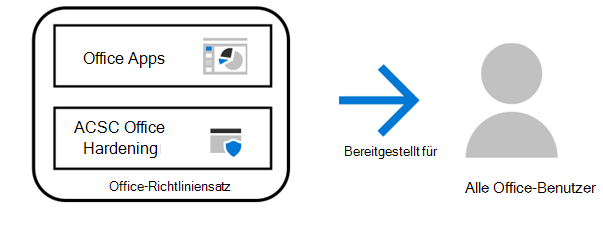

Intune verfügt über ein Feature namens Richtliniensätze. Richtliniensätze bieten die Möglichkeit, Anwendungen, Konfigurationsrichtlinien und andere Objekte in einer einzelnen bereitstellbaren Entität zu kombinieren. Die Bereitstellung von Microsoft 365 Apps for Enterprise sollte immer von den empfohlenen ACSC Office Hardening-Richtlinien begleitet werden. Dadurch wird sichergestellt, dass für alle Benutzer der Office-App-Suite die entsprechenden ACSC Office-Härtungsrichtlinien angewendet werden.

Implementierungsdetails

Um den Richtliniensatz anzuwenden, muss der Administrator drei Phasen ausführen:

- Erstellen der Richtlinie, die auf die gewünschten Benutzer ausgerichtet ist.

- Importieren der ACSC-Richtlinie zur Härtungsrichtlinie.

- Erstellen des Richtliniensatzes, der Microsoft 365 Apps- und ACSC-Richtlinie zur Härtungsrichtlinie kombiniert.

Phase 1: So erstellen Sie die Richtlinie für gewünschte Benutzer

- Erstellen Sie eine Richtlinie, die verwendet werden soll, um Benutzer zu enthalten, die auf die Office-Apps und die Office-Härtungsrichtlinien ausgerichtet sind. Im weiteren Verlauf dieses Artikels wird diese Gruppe als Alle Office-Benutzer bezeichnet.

- Erstellen Sie die Microsoft 365 Apps für Windows 10 oder höher unter Apps > Windows > Hinzufügen > Microsoft 365 Apps.

- Fügen Sie die für Ihre organization erforderlichen Microsoft 365 Apps ein.

- Legen Sie die Architektur auf 64-Bit fest (empfohlen).

- Legen Sie den Updatekanal auf: Halbjährlicher Enterprise-Kanal (empfohlen) fest.

Hinweis

Weisen Sie die Anwendung nicht zu. Dies erfolgt in einem späteren Schritt.

Phase 2: So importieren Sie die Richtlinie für die ACSC-Härtungsrichtlinie

- Speichern Sie die ACSC-Richtlinie für Office-Härtungsrichtlinien auf Ihrem lokalen Gerät.

- Navigieren Sie zur Microsoft Intune-Konsole.

- Importieren Sie eine Richtlinie unter Geräte>Windows-Konfigurationsprofile>>Importrichtlinie erstellen>.

- Benennen Sie die Richtlinie, wählen Sie unter Richtliniendatei die Option Nach Dateien suchen aus, und navigieren Sie zu der gespeicherten Richtlinie aus Schritt 1.

- Klicken Sie auf Speichern.

Importieren eines Skripts, um die Aktivierung von Objektverknüpfungs- und Einbettungspaketen zu verhindern

- Navigieren Sie zu Geräteskripts>, und erstellen Sie ein neues PowerShell-Skript.

- Importieren Sie das PowerShell-Skript, um die Aktivierung von Objektverknüpfungs- und Einbettungspaketen zu verhindern.

- Führen Sie dieses Skript mit den angemeldeten Anmeldeinformationen aus: Ja.

- Skriptsignaturprüfung erzwingen: Nein.

-

- Ausführen eines Skripts in einem 64-Bit-PowerShell-Host: Nein.

- Weisen Sie das PowerShell-Skript zu: Alle Office-Benutzer (erstellt in Phase 1).

Hinweis

Dieses PowerShell-Skript ist speziell für Office 2016 und höher vorgesehen. Ein Skript zum Verhindern der Aktivierung von OLE für Office 2013 finden Sie hier: OfficeMacroHardening-PreventActivationofOLE-Office2013.ps1.

Phase 3: Erstellen des Richtliniensatzes, der Microsoft 365 Apps und ACSC Hardening Guideline-Richtlinie kombiniert

- Navigieren Sie zu Geräte > Richtliniensätze > Erstellen.

- Wählen Sie unter Anwendungsverwaltungs-Apps >die Option Microsoft 365 Apps (für Windows 10 und höher) (erstellt in Phase 1) aus.

- Wählen Sie unter Geräteverwaltung > Gerätekonfigurationsprofile die Option ACSC Office Hardening (erstellt in Phase 2) aus.

- Wählen Sie unter Zuweisungen die Option Alle Office-Benutzer (erstellt in Phase 1) aus.

- Importieren Sie die Richtlinie zur Verringerung der Angriffsfläche für Endpunktsicherheit.

- Navigieren Sie zu Graph Explorer und authentifizieren.

- Erstellen Sie eine POST-Anforderung unter Verwendung des Betaschemas für den Endpunkt der Richtlinie zur Verringerung der Angriffsfläche:

https://graph.microsoft.com/beta/deviceManagement/templates/0e237410-1367-4844-bd7f-15fb0f08943b/createInstance. - Kopieren Sie den JSON-Code in die Richtlinie ACSC Windows Hardening Guidelines-Attack Surface Reduction , und fügen Sie ihn in den Anforderungstext ein.

- (Optional) Ändern Sie ggf. den Namenswert.

- Weisen Sie die Richtlinie zu: Alle Office-Benutzer (erstellt in Phase 1).

Hinweis

Diese Richtlinie zur Verringerung der Angriffsfläche (Attack Surface Reduction, ASR) konfiguriert jede der vom ACSC empfohlenen ASR-Regeln im Überwachungsmodus. ASR-Regeln sollten vor der Erzwingung auf Kompatibilitätsprobleme in jeder Umgebung getestet werden.

Wenn Sie dem Dokument bis zu diesem Punkt folgen, werden die folgenden zusätzlichen Entschärfungen vorgenommen:

| ISM-Steuerung Dezember 2024 | Control | Messen |

|---|---|---|

| 1488 | Microsoft Office-Makros in Dateien, die aus dem Internet stammen, werden blockiert. | Für jede Office-Anwendung wurde die folgende Richtlinie konfiguriert (über dieACSC-Office-Härtungsrichtlinie ): Ausführen von Makros in Office-Dateien aus dem Internet blockieren: Aktiviert |

| 1675 | Microsoft Office-Makros, die von einem nicht vertrauenswürdigen Herausgeber digital signiert wurden, können nicht über die Nachrichtenleiste oder backstage-Ansicht aktiviert werden. | Für jede Office-Anwendung wurde die folgende Richtlinie konfiguriert (über die ACSC-Office-Härtungsrichtlinie ): Benachrichtigung zur Vertrauensstellungsleiste für nicht signierte Anwendung deaktivieren: Aktiviert |

| 1672 | Die Microsoft Office-Makro-Antivirenüberprüfung ist aktiviert. | Die folgenden Richtlinien wurden konfiguriert (über die ACSC Office Hardening Guidelines-Richtlinie ): Erzwingen der Laufzeit-AV-Überprüfung: Aktiviert Scanbereich der Makrolaufzeit: Für alle Dokumente aktiviert Hinweis: Dazu muss Windows Defender auf dem Gerät ausgeführt werden. |

| 1673 | Microsoft Office-Makros werden daran gehindert, Win32-API-Aufrufe auszuführen. | Die folgende Regel zur Verringerung der Angriffsfläche wurde konfiguriert (über die ASR-Richtlinie): Win32-API-Aufrufe von Office-Makro blockieren (92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B) |

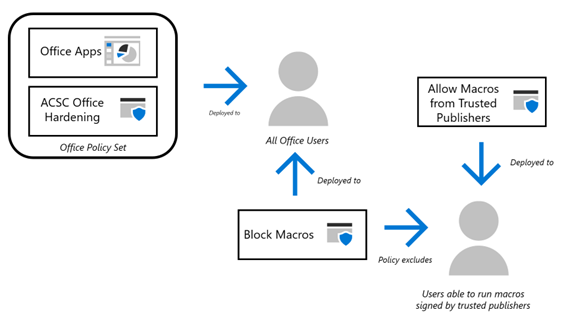

Steuern der Makroausführung

Die Richtlinie zum Blockieren von Makros ist nicht im Richtliniensatz enthalten. Dies bietet die Möglichkeit, Gruppen von Benutzern, die eine nachgewiesene geschäftliche Notwendigkeit zum Ausführen von Makros haben, selektiv auszunehmen. Alle anderen Benutzer, die keine nachgewiesene Notwendigkeit haben, werden daran gehindert, Makros auszuführen.

Implementierungsdetails

Um einen späteren Schritt zu ermöglichen, der die Ausführung von Makros ermöglicht, die von vertrauenswürdigen Herausgebern signiert wurden, muss eine neue Gruppe erstellt werden. Diese Gruppe wird von anderen Office-Makrorichtlinien ausgeschlossen, um Konflikte zu vermeiden, und darf Makros ausführen, die von einem vertrauenswürdigen Verleger signiert sind. Für alle anderen Benutzer wird eine Richtlinie zum Deaktivieren der Ausführung aller Makros verwendet.

So lassen Sie nur Makros zu, die von einem vertrauenswürdigen Verleger signiert wurden:

- Erstellen Sie eine Gruppe, die Benutzer enthält, die Office-Makros ausführen können, wenn sie von einem vertrauenswürdigen Verleger signiert sind. Diese Gruppe wird als : Makroausführung zulassen – Vertrauenswürdiger Herausgeber bezeichnet.

- Speichern Sie die Richtlinienrichtlinie Alle Makros deaktiviert auf Ihrem lokalen Gerät.

- Navigieren Sie zur Microsoft Intune-Konsole.

- Importieren Sie eine Richtlinie unter Geräte>Windows-Konfigurationsprofile>>Importrichtlinie erstellen>.

- Benennen Sie die Richtlinie, wählen Sie unter Richtliniendatei die Option Nach Dateien suchen aus, und navigieren Sie zur gespeicherten Richtlinie (aus Schritt 2).

- "Save" auswählen

- Weisen Sie die Richtlinie Alle Makros deaktiviert allen Office-Benutzern zu (die am Anfang dieses Dokuments erstellt wurde).

- Schließen Sie die Gruppe Makroausführung zulassen – Vertrauenswürdiger Verleger (aus Schritt 1) aus.

Durch die Weiterverfolgung des Dokuments bis zu diesem Punkt wurden die folgenden zusätzlichen Entschärfungen vorgenommen:

| ISM-Steuerung Dezember 2024 | Control | Messen |

|---|---|---|

| 1671 | Microsoft Office-Makros sind für Benutzer deaktiviert, die keine nachgewiesene Geschäftsanforderung haben. | Für alle Office-Benutzer wird standardmäßig eine Richtlinie verwendet, die die Ausführung von Makros blockiert (Richtlinien unterscheiden sich je nach Office-Anwendung): Deaktivieren von VBA für Office-Anwendungen: Aktiviert |

| 1489 | Microsoft Office-Makrosicherheitseinstellungen können von Benutzern nicht geändert werden. | Richtlinien, die über Intune konfiguriert und bereitgestellt werden, können von Standardbenutzern nicht geändert werden. Die Richtlinien zum Härten von Office und zum Deaktivieren von Makros können von Endbenutzern nicht geändert werden. Stellen Sie sicher, dass Benutzer, die von der Richtlinie Makros blockieren ausgenommen sind, auf eine Richtlinie ausgerichtet sind, die nur die Ausführung von Makros von einem vertrauenswürdigen Herausgeber zulässt. |

Vertrauenswürdiger Herausgeber

Standardbenutzern wird empfohlen, nach Möglichkeit den vertrauenswürdigen Verleger zu verwenden, anstatt die Ausführung von Makros von einem vertrauenswürdigen Speicherort aus zuzulassen. Die Verwendung eines vertrauenswürdigen Speicherorts erfordert, dass jedes Makro gründlich überprüft wird, bevor es am vertrauenswürdigen Speicherort platziert wird. Der Grund für die Verwendung eines vertrauenswürdigen Herausgebers ist, dass durch die Auswahl eines vertrauenswürdigen Herausgebers eine nachgewiesene Verpflichtung zur Sicherheit mit seinen Produkten besteht, wodurch das Risiko der Verwendung von Makros im Vergleich zu einem Standort oder einer Website verringert wird. Benutzer, die von der Richtlinie ausgenommen sind, die Makros aus dem vorherigen Schritt blockiert, werden mit einer Richtlinie abgezielt, die die Ausführung der Makros auf eine kuratierte Liste vertrauenswürdiger Herausgeber beschränkt.

Microsoft Office-Makros werden überprüft, um sicherzustellen, dass sie frei von schädlichem Code sind, bevor sie digital signiert oder an vertrauenswürdigen Speicherorten platziert werden.

Durch die Implementierung der ACSC Office Hardening Guidelines werden Makros vor der Ausführung von Microsoft Defender gescannt (siehe oben mit Besprechung von ISM-1672). Vor dem Signieren von Makros sollte ein Administrator die Makros auf einem getrennten Gerät (mit angewendeten ACSC Office Hardening-Richtlinien) ausführen, das für die Bestimmung der Sicherheit der Makros vorgesehen ist.

Tools von Drittanbietern sind ebenfalls verfügbar und können automatisiertes Scannen und Signieren für übermittelte Makros ermöglichen.

Implementierungsdetails

Führen Sie die folgenden Schritte aus, um die Richtlinie Makros aktiviert für vertrauenswürdige Herausgeber zu importieren:

- Speichern Sie die Richtlinie Makros aktiviert für vertrauenswürdige Herausgeber auf Ihrem lokalen Gerät.

- Navigieren Sie zur Microsoft Intune-Konsole.

- Importieren einer Richtlinie unter Geräte > Windows-Konfigurationsprofile >> Importrichtlinie erstellen >

- Benennen Sie die Richtlinie, wählen Sie unter Richtliniendatei die Option Nach Dateien suchen aus, und navigieren Sie zur gespeicherten Richtlinie (aus Schritt 2).

- "Save" auswählen

- Weisen Sie die Richtlinie der Gruppe zu: Makroausführung zulassen – Vertrauenswürdiger Herausgeber

Nach dem Importieren der Richtlinie für vertrauenswürdige Herausgeber müssen Sie mindestens einen vertrauenswürdigen Herausgeber angeben. Befolgen Sie zum Hinzufügen eines vertrauenswürdigen Verlegers die Anweisungen zum Hinzufügen eines Zertifikats zum Zertifikatspeicher für vertrauenswürdige Herausgeber mithilfe von Intune: Hinzufügen eines Zertifikats zu vertrauenswürdigen Herausgebern mithilfe von Intune – Microsoft Tech Community.

Erstellen Sie eine neue Richtlinie für jeden vertrauenswürdigen Verleger, anstatt mehrere Verleger in derselben Richtlinie zu bündeln. Dies vereinfacht die Identifizierung bereitgestellter vertrauenswürdiger Herausgeber und erleichtert das Entfernen von nicht mehr benötigten vertrauenswürdigen Herausgebern. Stellen Sie alle Zertifikatrichtlinien für vertrauenswürdige Herausgeber für dieselbe Gruppe bereit: Makroausführung zulassen – Vertrauenswürdiger Herausgeber.

Hinweis

Verwenden Sie beim Signieren von Makros die sicherere Version des VBS-Projektsignaturschemas: V3-Signatur.

Indem nur die Ausführung von Makros zugelassen wird, die von einem vertrauenswürdigen Verleger signiert wurden, wurden die folgenden zusätzlichen Gegenmaßnahmen erfüllt:

| ISM-Steuerung Dezember 2024 | Control | Messen |

|---|---|---|

| 1674 | Nur Microsoft Office-Makros, die aus einer Sandkastenumgebung, einem vertrauenswürdigen Speicherort oder von einem vertrauenswürdigen Herausgeber digital signiert werden, dürfen ausgeführt werden. | Für jede Office-App wurde die folgende Einstellung konfiguriert (über die Richtlinie Makros für vertrauenswürdige Herausgeber aktiviert ): Alle außer digital signierten Makros deaktivieren: Aktiviert |

| 1487 | Nur privilegierte Benutzer, die dafür verantwortlich sind, zu überprüfen, ob Microsoft Office-Makros frei von schädlichem Code sind, können Inhalte in vertrauenswürdigen Speicherorten schreiben und ändern. | Nicht zutreffend Nur makros, die von einem vertrauenswürdigen Verleger signiert wurden, dürfen für ausgewählte Benutzer ausgeführt werden. |

| 1890 | Microsoft Office-Makros werden überprüft, um sicherzustellen, dass sie frei von schädlichem Code sind, bevor sie digital signiert oder an vertrauenswürdigen Speicherorten platziert werden. | Ein Administrator startet Makros auf einem Gerät, auf dem die ACSC-Richtlinien für die Office-Härtung angewendet wurden, das von der Produktionsumgebung getrennt ist und für das die Sicherheit der Makros vor dem Signieren bestimmt wird. |

Protokollierung der Ausführung von Office-Makros

Microsoft Defender for Endpoint (MDE) verwendet die folgende Kombination aus Technologie, die mit dem robusten Clouddienst von Microsoft erstellt wurde:

- Endpunkt-Verhaltenssensoren: Diese Sensoren sind in Windows eingebettet und erfassen und verarbeiten Verhaltenssignale vom Betriebssystem und senden diese Sensordaten an Ihre privaten, isolierten cloudbasierten instance Microsoft Defender for Endpoint.

- Cloudsicherheitsanalysen: Mithilfe von Big Data, Gerätelernen und einzigartiger Microsoft-Optik im gesamten Windows-Ökosystem, bei Unternehmenscloudprodukten (z. B. Office 365) und Onlineressourcen werden Verhaltenssignale in Erkenntnisse, Erkennungen und empfohlene Reaktionen auf erweiterte Bedrohungen übersetzt.

- Threat Intelligence: Von Microsoft-Jägern und Sicherheitsteams generiert und durch Threat Intelligence von Partnern ergänzt, ermöglicht Es Defender für Endpunkt, Tools, Techniken und Verfahren für Angreifer zu identifizieren und Warnungen zu generieren, wenn sie in gesammelten Sensordaten beobachtet werden.

MDE können verwendet werden, um Protokolle von Endpunkten abzurufen und aufzubewahren, die dann für die Erkennung von Cybersicherheitsereignissen verwendet werden können.

Die Integration zwischen Microsoft Intune und MDE ermöglicht ein einfaches Onboarding in MDE für Intune verwaltete Geräte.

Implementierungsdetails: Onboarding von Endpunkten in Microsoft Defender for Endpoint

- Erstellen eines neuen Windows-Konfigurationsprofils mit einem Typ von Vorlagen-Microsoft Defender for Endpoint > (Desktopgeräte mit Windows 10 oder höher)

- Legen Sie Die Häufigkeit der Telemetrieberichterstattung beschleunigen auf Aktivieren fest.

- Weisen Sie die Richtlinie einer Bereitstellungsgruppe zu.

Sobald Geräte in MDE integriert sind, werden bestimmte Aktionen zur Überprüfung erfasst, und bei Bedarf können Maßnahmen ergriffen werden. Weitere Informationen finden Sie unter Ausführen von Reaktionsaktionen auf einem Gerät in Microsoft Defender for Endpoint.

Durch das Onboarding von Geräten in MDE werden Von Makros ausgeführte Prozesse, die mit bereitgestellten AsR-Regeln (Attack Surface Reduction, Verringerung der Angriffsfläche) übereinstimmen, in Defender für Endpunkt protokolliert. Ausführungen, die einem Angriff oder einer Kompromittierung entsprechen, generieren eine Warnung zur Überprüfung.

Überprüfen der Liste der vertrauenswürdigen Herausgeber

Überprüfen Sie die Liste der vertrauenswürdigen Herausgeber auf einem Gerät mit einem Benutzer, der Makros von vertrauenswürdigen Herausgebern ausführen darf. Überprüfen Sie im Zertifikatspeicher Vertrauenswürdige Herausgeber, ob jedes der Zertifikate des vertrauenswürdigen Herausgebers:

- Ist weiterhin für Makros erforderlich, die in Ihrem organization verwendet werden.

- Das Zertifikat liegt noch innerhalb seines Gültigkeitszeitraums.

- Das Zertifikat verfügt weiterhin über eine gültige Vertrauenskette.

Entfernen Sie alle Zertifikate, die die vorherigen Kriterien nicht erfüllen.

| ISM-Steuerung Dezember 2024 | Control | Messen |

|---|---|---|

| 1676 | Die Liste der vertrauenswürdigen Herausgeber von Microsoft Office wird jährlich oder häufiger überprüft. | Ein Administrator überprüft die Zertifikate im Zertifikatspeicher für vertrauenswürdige Herausgeber und stellt sicher, dass alle Zertifikate weiterhin erforderlich und innerhalb ihres Gültigkeitszeitraums erforderlich sind. Entfernen Sie alle Zertifikate und zugehörigen Richtlinien, die nicht mehr benötigt werden. |